web2 听说聪明的人都能找到答案http://123.206.87.240:8002/web2/

点开后发现很多滑稽笑脸。。越来越快,越来越快。先检查下,看看源代码中有没有flag,

flag就在body里面! 像小编这种受不了密集的人。我没可以禁用了javascript。这样就笑脸就不出来了。

计算机 地址:http://123.206.87.240:8002/yanzhengma/

1+5=??? 没有任何套路,大家真诚一点!-6得到flag.

web基础$_GET http://123.206.87.240:8002/get/

把表单中的what 的数据 放在 $wha变量上,并显示。如果变量what=flag的话,显示flag.

这里用到get提交。gei提交是在URL上的提交。 网址?id=xxx | 属性名=属性值。

web基础$_POST http://123.206.87.240:8002/post/

分析代码,和上题一样,只不过把get提交换成了POST提交。

可以使用burp suite 进行抓包 repeater 用火狐游览器的hackbar 进行提交。

矛盾

http://123.206.87.240:8002/get/index1.php

分析代码,is_numeric函数 如果变量是数字和数字字符串返回true ,不是返回false。加个!相反,要求传进去的变量不是数字和数字字符串 但是 1a ==1 一个是字符串型 一个是数字型,但在比较他们的值是 1a 转换为 1 ;因为a先转换成0 1+0=1 所以1a==1 。这是个例子。实现这个代码的值很多。

web3 flag就在这里快来找找吧

http://123.206.87.240:8002/web3/

直接禁javascript 脚本。不多说!然后查看源代码,发现一串KEY{J2sa42ahJK-HS11III}

这是url编码。去网上找在线解码!等到flag.

域名解析

听到域名解析就想到了dns服务器,dns就是负责域名解析的,然后系统host 文件中就有域名和IP地址的对应表,那我们只需要在这个表中添加 对应Ip域名,就能得到FLAG 。HOST文件一般都是在C:\windows\system32\drivers\etc\hosts 中

你必须让他停下

地址:http://123.206.87.240:8002/web12/

进入这个网页会一直有JS刷新,先试试抓包,把游览器设置为代理,然后用burp suite进行抓包,会抓到很多包,每一个jpg都不一样,直到刷到那个

本地包含

地址:http://123.206.87.240:8003/

这个我参考了 https://blog.csdn.net/huangming1644/article/details/82818482 这个博主的学习心得。

小编先好好理解理解本地包含和远程包含,重新写个文章专门学习本地包含和远程包含的体会。敬请期待!!

变量1

http://123.206.87.240:8004/index1.php

首先先代码审计,

flag In the variable !

error_reporting(0);// 关闭php错误显示

include "flag1.php";// 引入flag1.php文件代码

highlight_file(__file__);

if(isset($_GET['args'])){// 通过get方式传递 args变量,如果args 值为空,执行下条代码!

$args = $_GET['args'];

if(!preg_match("/^\w+$/",$args)){// preg_match函数是变量与正则表达式匹配,匹配了为1,反之为0. 这个正则表达式的意思就是匹配(A-Za-z0-9和下划线)

die("args error!");

}

eval("var_dump($$args);");// $$args 这是重点,$$args可以理解为$($args) 如果$args = a ,$a=hello 那么 $$args就是 hello!

}

?>

看到这个include "flag1.php"我们想到了文件包含,尝试下?args=file(flag1.php) 得到 args error! 这是因为正则表达式把文件包含漏洞 过滤了括号,引号。这样就没法从文件包含漏洞下手。

我们想到构造 php中超全局变量 $GLOBALS,PHP 在名为 $GLOBALS[index] 的数组中存储了所有全局变量。变量的名字就是数组的键。

那我们就可以构造 url ?args=GLOBALS 得到FLAG!

web5

http://123.206.87.240:8002/web5/

看了页面,JSPFUCK?????? 这是什么东西?百度一下!发现是一个加密方式,那密文在哪里呀??先看看源码再说,咦,就藏在里面,在线解密下。。falg就出来了。

头等舱

http://123.206.87.240:9009/hd.php

什么也没有!呵!根据题目提示头等舱!html头文件。用Burp suite 抓抓包 。在包的headers 中找到了FLAG。

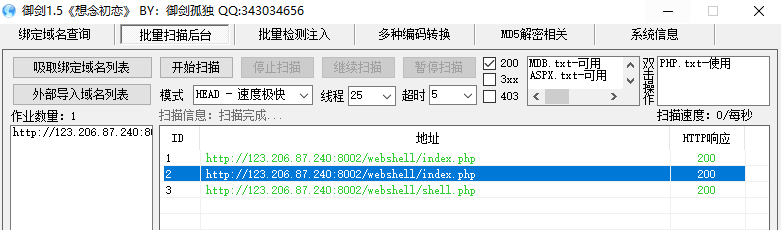

网站被黑

http://123.206.87.240:8002/webshell/

乍一看。。我觉得特效不错(小白视角。。)

怎么做呢??想想网站被黑,,那肯定是后台被黑嘛。找不到后台啊。请先扫一扫!后台扫描后台

怎么用请百度吧。

哎,发现个shell.php !打开,一个登陆界面。这个密码怎么办??

那就试试密码爆破吧。使用burp suite 进行爆破,密码字典就用自带就能爆破成功!得到密码,输入得到flag

如何爆破呢。。咳咳!问度娘! 小编到时候会好好写一篇关于burp suite 基本使用的手册。。现在码字~~

管理员系统

http://123.206.31.85:1003/

管理员! 那不就是admin 嘛?真的是! 用户名知道了。那密码怎么办?

当然是爆破啦。真真切切的爆破题。好好学习吧!少年! --如上题爆破方式