- UI学习——cell的复用和自定义cell

Magnetic_h

ui学习

目录cell的复用手动(非注册)自动(注册)自定义cellcell的复用在iOS开发中,单元格复用是一种提高表格(UITableView)和集合视图(UICollectionView)滚动性能的技术。当一个UITableViewCell或UICollectionViewCell首次需要显示时,如果没有可复用的单元格,则视图会创建一个新的单元格。一旦这个单元格滚动出屏幕,它就不会被销毁。相反,它被添

- git - Webhook让部署自动化

大猪大猪

我们现在有一个需求,将项目打包上传到gitlab或者github后,程序能自动部署,不用手动地去服务器中进行项目更新并运行,如何做到?这里我们可以使用gitlab与github的挂钩,挂钩的原理就是,每当我们有请求到gitlab与github服务器时,这时他俩会根据我们配置的挂钩地扯进行访问,webhook挂钩程序会一直监听着某个端口请求,一但收到他们发过来的请求,这时就知道用户有请求提交了,这时

- 展现思维导图魅力,不断挖掘人生宝藏

思维导图讲师Mandy

第13期最强思维导图训练营已经结束一周了,但是我依旧是感觉所有学员还在努力的学习,这些学员中有教师、学生、白领、公务员、宝妈等等,只要你努力,只要你想改变自己,任何行业,任何岗位都可以参与进来,28天足以让你见成效,在这28天中,我们的学员不仅仅是收获了一枚毕业证,最重要的是让自己的思维方式得到升级,今天的你为自己投资,明天的你就会感谢你今天的付出,我们来听一听来自13期最强思维导图训练营优秀学员

- 基于CODESYS的多轴运动控制程序框架:逻辑与运动控制分离,快速开发灵活操作

GPJnCrbBdl

python开发语言

基于codesys开发的多轴运动控制程序框架,将逻辑与运动控制分离,将单轴控制封装成功能块,对该功能块的操作包含了所有的单轴控制(归零、点动、相对定位、绝对定位、设置当前位置、伺服模式切换等等)。程序框架由主程序按照状态调用分归零模式、手动模式、自动模式、故障模式,程序状态的跳转都已完成,只需要根据不同的工艺要求完成所需的动作即可。变量的声明、地址的规划都严格按照C++的标准定义,能帮助开发者快速

- nosql数据库技术与应用知识点

皆过客,揽星河

NoSQLnosql数据库大数据数据分析数据结构非关系型数据库

Nosql知识回顾大数据处理流程数据采集(flume、爬虫、传感器)数据存储(本门课程NoSQL所处的阶段)Hdfs、MongoDB、HBase等数据清洗(入仓)Hive等数据处理、分析(Spark、Flink等)数据可视化数据挖掘、机器学习应用(Python、SparkMLlib等)大数据时代存储的挑战(三高)高并发(同一时间很多人访问)高扩展(要求随时根据需求扩展存储)高效率(要求读写速度快)

- SpringBlade dict-biz/list 接口 SQL 注入漏洞

文章永久免费只为良心

oracle数据库

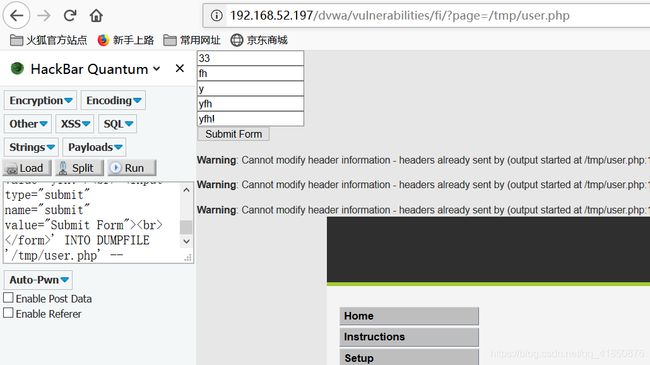

SpringBladedict-biz/list接口SQL注入漏洞POC:构造请求包查看返回包你的网址/api/blade-system/dict-biz/list?updatexml(1,concat(0x7e,md5(1),0x7e),1)=1漏洞概述在SpringBlade框架中,如果dict-biz/list接口的后台处理逻辑没有正确地对用户输入进行过滤或参数化查询(PreparedSta

- 4招写出高价值文章

zhiliner

文章写得泛泛是因为思考得不够深,思考得越深文章会越有价值。拿到一个主题一定要去深入挖掘事件背后的东西,比如人物困境以及趋势性的东西。写作过程中有几个深度思考的方法一、解剖,让旧素材焕发新意作为一个写作者,我们能够做的最大贡献,就是给出自己看世界的角度。解剖其实就是把这个话题相关的信息都列出来,详细的列出来,看清楚它的内部。我们看到一个老话题或者一段旧素材的时候,不要只看这个素材或者话题本身,一定要

- insert into select 主键自增_mybatis拦截器实现主键自动生成

weixin_39521651

insertintoselect主键自增mybatisdelete返回值mybatisinsert返回主键mybatisinsert返回对象mybatisplusinsert返回主键mybatisplus插入生成id

前言前阵子和朋友聊天,他说他们项目有个需求,要实现主键自动生成,不想每次新增的时候,都手动设置主键。于是我就问他,那你们数据库表设置主键自动递增不就得了。他的回答是他们项目目前的id都是采用雪花算法来生成,因此为了项目稳定性,不会切换id的生成方式。朋友问我有没有什么实现思路,他们公司的orm框架是mybatis,我就建议他说,不然让你老大把mybatis切换成mybatis-plus。mybat

- Python实现关联规则推荐

这孩子谁懂哈

PythonMachineLearningpython关联规则机器学习

1.什么关联规则关联规则(AssociationRules)是反映一个事物与其他事物之间的相互依存性和关联性,如果两个或多个事物之间存在一定的关联关系,那么,其中一个事物就能通过其他事物预测到。关联规则是数据挖掘的一个重要技术,用于从大量数据中挖掘出有价值的数据项之间的相关关系。关联规则挖掘的最经典的例子就是沃尔玛的啤酒与尿布的故事,通过对超市购物篮数据进行分析,即顾客放入购物篮中不同商品之间的关

- 使用selenium调用firefox提示Profile Missing的问题解决

歪歪的酒壶

selenium测试工具python

在Ubuntu22.04环境中,使用python3运行selenium提示ProfileMissing,具体信息为:YourFirefoxprofilecannotbeloaded.Itmaybemissingorinaccessible在这个问题的环境中firefox浏览器工作正常。排查中,手动在命令行执行firefox可以打开浏览器,但是出现如下提示Gtk-Message:15:32:09.9

- 【vite 自动配置路由】

CODER-V

前端javascriptvue.js前端软件构建

手动配置路由,是一个没有技术含量又浪费时间的工作。本文将介绍vite构建的vue3项目如何编写一个自动配置路由的脚本。约定大于配置要想使用脚本完成路由的自动配置,我们就需要遵循以下目录规则:每一个页面对应一个包,当前包下的主页面命名为index.vue;每个包里必须配置一个page.js;在每一个page.js里边配置,额外的路由信息,比如:exportdefault{title:'商品',men

- 如何给QQ邮箱自动发邮件?无惧「小爱」下线!代码全公开,两步搞定

AI码上来

AI实战微信人工智能python

前两天,搞了个微信AI小助理-小爱(AI),爸妈玩的不亦乐乎。零风险!零费用!我把AI接入微信群,爸妈玩嗨了,附教程(下)最近一直在迭代中,挖掘小爱的无限潜力:链接丢给它,精华吐出来!微信AI小助理太强了,附完整提示词拥有一个能倾听你心声的「微信AI小助理」,是一种什么体验?小爱打工,你躺平!让「微信AI小助理」接管你的文件处理,一个字:爽!我把多模态大模型接入了「小爱」,痛快来一场「表情包斗图」

- 病毒式传播?游戏行业才是真正的鼻祖

0浩

图片发自App以前,一则广告可以引发病毒式传播,大家几乎都知道挖掘机技术哪家强,几乎都知道古天乐和张家辉代言的贪玩蓝月。现在,一篇文章可以引发病毒式传播,大家能看到的阅读量十万+的文章已不在少数。但游戏行业才是传播的鼻祖。一、游戏行业的暴利登录过苹果应用商店的人都知道现在手游是最赚钱的,根据数据显示,每年手机游戏的收入数额可达数百亿美元。再来看一组数据,来自旧金山的手游市场营销公司Swrve发布报

- Web安全:Web体系架构存在的安全问题和解决方室

程序员-张师傅

前端安全web安全前端

Web体系架构在提供丰富功能和高效服务的同时,也面临着诸多安全问题。这些问题可能涉及数据泄露、服务中断、系统被控制等多个方面,对企业和个人造成不可估量的损失。以下是对Web体系架构中存在的安全问题及解决方案的详细分析:Web体系架构存在的安全问题注入攻击SQL注入:攻击者通过在输入字段中插入恶意SQL代码,操控后台数据库,窃取、篡改或删除数据。OS命令注入:攻击者通过输入字段插入恶意代码,执行系统

- 《疯狂的外星人》:生活本就如此荒诞,杀不死你的,终将成就你

职心眼儿

文/董小琳了解电影较好的方法是知道它是如何说故事的。——法国评论家安德烈·巴顿早就听闻豆瓣评分6.4的《疯狂的外星人》,口碑两极分化——爱的人,喜欢它的搞笑,符合贺岁档合家欢的观影需求;骂的人,认为剧情牵强,漏洞百出,笑点牵强得像被人瘙痒。结果近54万观众的评分,一半以上的人只给到了及格,甚至还往下的分数。所以,《疯狂的外星人》就铁定是一部烂片了吗?今年过年,在家看了这部作品后,我想,如果电影自己

- DISC性格分析在职业发展中的重要性

2401_87247149

职场发展职场和发展求职招聘单一职责原则

DISC个性测验是国外企业广泛应用的一种人格测验,用于测查、评估和帮助人们改善其行为方式、人际关系、工作绩效、团队合作、领导风格等。提升团队效能:了解团队成员的DISC类型,有助于更好地沟通协作,增强信任感,发挥每个人优势。深入了解自己:帮助个体更好地洞察自己的特质和偏好,认清优势和劣势,挖掘潜能。改善人际关系:通过分析自己和他人的行为反应模式,适应不同的沟通风

- 财富自由之路读书笔记2

Elaine_a963

继续财富自由读书笔记,今天就第十-二十三章进行归纳总结思考。这本书可以说是边学边练的武功秘籍。秘籍一:注意力。先从认知上刷新,先前谈到价值的重要性及单位价值提升的必要性。这里就引出了:“注意力”是在任何地方“挖掘”价值的最基本工具。那么,要自如运用注意力,就得练习。这里李老师给的无他,就是基本功训练扎实-坐享。秘籍二:活在未来。再一次颠覆认知,大众的思维是活在当下,而这里指引我们要活在未来。用正确

- 《你的顾客需要一个好故事》有感

皮皮爱世界

“让顾客成为故事的主人公”,就是营销的终极秘籍。这也是今年罗胖的跨年演讲的“接口理论”的验证和诠释,我们必须要在我们与要解决的问题之间,找到接口,然后深度链接。顶级的营销是要打造一种闭环,简而言之就是发现或者挖掘痛点,然后构建思路和程序来解决痛点,而其中的角色定位,就是两方,即顾客和营销人员,现实中这种对立面的关系让营销加大了难度,顾客更多置身于产品之外,很难完全融入产品细节中,而通过这本书,我们

- 利用Python+OpenCV实现截图匹配图像,支持自适应缩放、灰度匹配、区域匹配、匹配多个结果

xu-jssy

Python自动化脚本pythonopencv开发语言图像处理自动化

可以直接通过pip获取,无需手动安装其他依赖pipinstallxug示例:importxugxug.find_image_on_screen(,,,)=========================================================================一、依赖安装pipinstallopencv-pythonpipinstallpyautogui二、获

- Linux命令行基础——软件包管理

HHwxtx

linux运维服务器

1.软件包管理的发展初始阶段最早的软件包管理可以追溯到Unix系统的早期版本。在那时,软件通常以源代码的形式分发,并由系统管理员手动编译和安装。这种方式的管理比较原始和繁琐,因为每次安装都需要手动解决依赖关系和编译问题。软件包的引入为了简化安装过程,软件包被引入Linux,它将软件及其所有文件和资源打包在一起的集合,通常包括可执行文件、库文件、配置文件、文档和元数据(如软件名称、版本号、依赖关系等

- malloc和new的区别及联系

月夜星辉雪

数据结构

一.区别1.用法上malloc是一个函数,而new是C++一个操作符malloc需要手动计算开辟的空间大小,new后面只需跟上空间的类型,如果有多个对象,加上[]给个数即可malloc申请的空间不能初始化,而new可以malloc返回void*,需要强制类型转换,而new返回对应类型的指针malloc失败会返回空指针,需要手动检查;new失败抛出异常,要用catch捕获2.底层原理上申请自定义类型

- python下载pandas库镜像_下载pandas库

weixin_39791152

背景交代:在下载matplotlib库时,我已经将pip的下载源手动更改为清华的镜像,所以,如果有小伙伴在下载库遇到问题,如timeout,请先将下载源改为国内镜像,具体操作见我的另一篇文章:今天的主题是安装pandas库~首先,按田字格+R,打开cmd,输入:pipinstallpandas嗯,不出所料地报错了……主要原因:pip._vendor.urllib3.exceptions.ReadT

- python数据分析知识点大全

编程零零七

python数据分析python开发语言python数据分析数据分析知识点大全python数据分析知识点python教程python基础

Python数据分析知识点大全可以归纳为以下几个主要方面:一、基础概念与目的数据分析定义:数据分析是指用适当的统计分析方法对收集来的大量数据进行分析,提取有用信息和形成结论,对数据加以详细研究和概括总结的过程。其目的在于从数据中挖掘规律、验证猜想、进行预测。Python在数据分析中的优势:Python因其易学性、快速开发、丰富的扩展库(如NumPy、Pandas等)和成熟的框架,成为数据分析领域的

- Python办公自动化案例(二):对比两个Excel数据内容并标出不同

衍生星球

pythonexcel高阶办公办公自动化

案例:对比两个word文档并找出不同。在数据处理和分析的日常工作中,我们经常需要比较两个Excel文件的差异。这可能是为了验证数据的一致性、检查数据的准确性,或者在版本控制中追踪更改。手动比较这些文件不仅耗时,而且容易出错。幸运的是,Python的openpyxl库提供了一种自动化这一过程的方法。步骤1:安装openpyxl在命令行中输入以下命令来安装pipinstallopenpyxl步骤2:编

- discuz discuz_admincp.php 讲解,Discuz! 1.5-2.5 命令执行漏洞分析(CVE-2018-14729)

weixin_39740419

discuz讲解

0x00漏洞简述漏洞信息8月27号有人在GitHub上公布了有关Discuz1.5-2.5版本中后台数据库备份功能存在的命令执行漏洞的细节。漏洞影响版本Discuz!1.5-2.50x01漏洞复现官方论坛下载相应版本就好。0x02漏洞分析需要注意的是这个漏洞其实是需要登录后台的,并且能有数据库备份权限,所以比较鸡肋。我这边是用Discuz!2.5完成漏洞复现的,并用此进行漏洞分析的。漏洞点在:so

- mysql 隐秘后门_【技术分享】CVE-2016-5483:利用mysqldump备份可生成后门

Toby Dai

mysql隐秘后门

预估稿费:100RMB投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿前言mysqldump是用来创建MySQL数据库逻辑备份的一个常用工具。它在默认配置下可以生成一个.sql文件,其中包含创建/删除表和插入数据等。在导入转储文件的时候,攻击者可以通过制造恶意表名来实现任意SQL语句查询和shell命令执行的目的。另一个与之相关的漏洞利用场景可以参考。攻击场景攻击者已经能够访问

- 家校共育转化待优生的途径的研究

冰皮石榴

家校共育转化待优生的途径的研究“没有最好,只有更好”。从广义来说,我们每个尚没有挖掘出巨大潜力的个体都是待优生,这里我们只针对陕隘意义的待优生,每个学校、每个班级几乎都会有待优生的身影。待优生是指思想上、行为上、学习上暂时落后于一般学生的那些学生,他们不是生而落后。待优生的产生是家庭教育、学校教育、社会教育和待优生自身等多方面因素综合作用的结果。“孩子没有问题,如果孩子有问题,那一定是父母的问题”

- 处理绿盟科技安全评估的系统漏洞

自我修炼的小石头

数据库运维开发工具

如下图一次扫描,中度风险39个,这个是必须要处理的.其中mysql占了36个,一看这个感觉整个人都不好了.但是最后解决的办法也很简单,就是升级.系统版本Redhat7.31.telnet因为要升级openssh,openssl,为了避免意外,首先要开启telnet服务,并把所有相关的包上传到服务器.1.1确认是否安装了telnet和xinetd(默认是没有安装)rpm-qatelnet*rpm-q

- FlexibleBI系统是现代制造企业提升生产质量和效率的重要工具

三坐标CMM质量数据系统

制造

SPC(统计过程控制)系统是现代制造企业提升生产质量和效率的重要工具。我们的SPC系统通过一键生成全面的SPC分析报告,帮助企业快速、精准地完成质量分析,并大大减少了手动处理数据的复杂性。FlexibleBI实时更新的控制图在生产过程中,控制图可以实时自动更新,确保企业能够随时掌握生产状态,及时发现并处理潜在问题。系统支持多种标准SPC控制图,如X-bar、R、P等图表,全面覆盖所有常见生产场景。

- CV、NLP、数据控掘推荐、量化

海的那边-

AI算法自然语言处理人工智能

下面是对CV(计算机视觉)、NLP(自然语言处理)、数据挖掘推荐和量化的简要概述及其应用领域的介绍:1.CV(计算机视觉,ComputerVision)定义:计算机视觉是一门让计算机能够从图像或视频中提取有用信息,并做出决策的学科。它通过模拟人类的视觉系统来识别、处理和理解视觉信息。主要任务:图像分类:识别图像中的物体并分类,比如猫、狗、车等。目标检测:在图像或视频中定位并识别多个对象,如人脸检测

- 集合框架

天子之骄

java数据结构集合框架

集合框架

集合框架可以理解为一个容器,该容器主要指映射(map)、集合(set)、数组(array)和列表(list)等抽象数据结构。

从本质上来说,Java集合框架的主要组成是用来操作对象的接口。不同接口描述不同的数据类型。

简单介绍:

Collection接口是最基本的接口,它定义了List和Set,List又定义了LinkLi

- Table Driven(表驱动)方法实例

bijian1013

javaenumTable Driven表驱动

实例一:

/**

* 驾驶人年龄段

* 保险行业,会对驾驶人的年龄做年龄段的区分判断

* 驾驶人年龄段:01-[18,25);02-[25,30);03-[30-35);04-[35,40);05-[40,45);06-[45,50);07-[50-55);08-[55,+∞)

*/

public class AgePeriodTest {

//if...el

- Jquery 总结

cuishikuan

javajqueryAjaxWebjquery方法

1.$.trim方法用于移除字符串头部和尾部多余的空格。如:$.trim(' Hello ') // Hello2.$.contains方法返回一个布尔值,表示某个DOM元素(第二个参数)是否为另一个DOM元素(第一个参数)的下级元素。如:$.contains(document.documentElement, document.body); 3.$

- 面向对象概念的提出

麦田的设计者

java面向对象面向过程

面向对象中,一切都是由对象展开的,组织代码,封装数据。

在台湾面向对象被翻译为了面向物件编程,这充分说明了,这种编程强调实体。

下面就结合编程语言的发展史,聊一聊面向过程和面向对象。

c语言由贝尔实

- linux网口绑定

被触发

linux

刚在一台IBM Xserver服务器上装了RedHat Linux Enterprise AS 4,为了提高网络的可靠性配置双网卡绑定。

一、环境描述

我的RedHat Linux Enterprise AS 4安装双口的Intel千兆网卡,通过ifconfig -a命令看到eth0和eth1两张网卡。

二、双网卡绑定步骤:

2.1 修改/etc/sysconfig/network

- XML基础语法

肆无忌惮_

xml

一、什么是XML?

XML全称是Extensible Markup Language,可扩展标记语言。很类似HTML。XML的目的是传输数据而非显示数据。XML的标签没有被预定义,你需要自行定义标签。XML被设计为具有自我描述性。是W3C的推荐标准。

二、为什么学习XML?

用来解决程序间数据传输的格式问题

做配置文件

充当小型数据库

三、XML与HTM

- 为网页添加自己喜欢的字体

知了ing

字体 秒表 css

@font-face {

font-family: miaobiao;//定义字体名字

font-style: normal;

font-weight: 400;

src: url('font/DS-DIGI-e.eot');//字体文件

}

使用:

<label style="font-size:18px;font-famil

- redis范围查询应用-查找IP所在城市

矮蛋蛋

redis

原文地址:

http://www.tuicool.com/articles/BrURbqV

需求

根据IP找到对应的城市

原来的解决方案

oracle表(ip_country):

查询IP对应的城市:

1.把a.b.c.d这样格式的IP转为一个数字,例如为把210.21.224.34转为3524648994

2. select city from ip_

- 输入两个整数, 计算百分比

alleni123

java

public static String getPercent(int x, int total){

double result=(x*1.0)/(total*1.0);

System.out.println(result);

DecimalFormat df1=new DecimalFormat("0.0000%");

- 百合——————>怎么学习计算机语言

百合不是茶

java 移动开发

对于一个从没有接触过计算机语言的人来说,一上来就学面向对象,就算是心里上面接受的了,灵魂我觉得也应该是跟不上的,学不好是很正常的现象,计算机语言老师讲的再多,你在课堂上面跟着老师听的再多,我觉得你应该还是学不会的,最主要的原因是你根本没有想过该怎么来学习计算机编程语言,记得大一的时候金山网络公司在湖大招聘我们学校一个才来大学几天的被金山网络录取,一个刚到大学的就能够去和

- linux下tomcat开机自启动

bijian1013

tomcat

方法一:

修改Tomcat/bin/startup.sh 为:

export JAVA_HOME=/home/java1.6.0_27

export CLASSPATH=$CLASSPATH:$JAVA_HOME/lib/tools.jar:$JAVA_HOME/lib/dt.jar:.

export PATH=$JAVA_HOME/bin:$PATH

export CATALINA_H

- spring aop实例

bijian1013

javaspringAOP

1.AdviceMethods.java

package com.bijian.study.spring.aop.schema;

public class AdviceMethods {

public void preGreeting() {

System.out.println("--how are you!--");

}

}

2.beans.x

- [Gson八]GsonBuilder序列化和反序列化选项enableComplexMapKeySerialization

bit1129

serialization

enableComplexMapKeySerialization配置项的含义

Gson在序列化Map时,默认情况下,是调用Key的toString方法得到它的JSON字符串的Key,对于简单类型和字符串类型,这没有问题,但是对于复杂数据对象,如果对象没有覆写toString方法,那么默认的toString方法将得到这个对象的Hash地址。

GsonBuilder用于

- 【Spark九十一】Spark Streaming整合Kafka一些值得关注的问题

bit1129

Stream

包括Spark Streaming在内的实时计算数据可靠性指的是三种级别:

1. At most once,数据最多只能接受一次,有可能接收不到

2. At least once, 数据至少接受一次,有可能重复接收

3. Exactly once 数据保证被处理并且只被处理一次,

具体的多读几遍http://spark.apache.org/docs/lates

- shell脚本批量检测端口是否被占用脚本

ronin47

#!/bin/bash

cat ports |while read line

do#nc -z -w 10 $line

nc -z -w 2 $line 58422>/dev/null2>&1if[ $?-eq 0]then

echo $line:ok

else

echo $line:fail

fi

done

这里的ports 既可以是文件

- java-2.设计包含min函数的栈

bylijinnan

java

具体思路参见:http://zhedahht.blog.163.com/blog/static/25411174200712895228171/

import java.util.ArrayList;

import java.util.List;

public class MinStack {

//maybe we can use origin array rathe

- Netty源码学习-ChannelHandler

bylijinnan

javanetty

一般来说,“有状态”的ChannelHandler不应该是“共享”的,“无状态”的ChannelHandler则可“共享”

例如ObjectEncoder是“共享”的, 但 ObjectDecoder 不是

因为每一次调用decode方法时,可能数据未接收完全(incomplete),

它与上一次decode时接收到的数据“累计”起来才有可能是完整的数据,是“有状态”的

p

- java生成随机数

cngolon

java

方法一:

/**

* 生成随机数

* @author

[email protected]

* @return

*/

public synchronized static String getChargeSequenceNum(String pre){

StringBuffer sequenceNum = new StringBuffer();

Date dateTime = new D

- POI读写海量数据

ctrain

海量数据

import java.io.FileOutputStream;

import java.io.OutputStream;

import org.apache.poi.xssf.streaming.SXSSFRow;

import org.apache.poi.xssf.streaming.SXSSFSheet;

import org.apache.poi.xssf.streaming

- mysql 日期格式化date_format详细使用

daizj

mysqldate_format日期格式转换日期格式化

日期转换函数的详细使用说明

DATE_FORMAT(date,format) Formats the date value according to the format string. The following specifiers may be used in the format string. The&n

- 一个程序员分享8年的开发经验

dcj3sjt126com

程序员

在中国有很多人都认为IT行为是吃青春饭的,如果过了30岁就很难有机会再发展下去!其实现实并不是这样子的,在下从事.NET及JAVA方面的开发的也有8年的时间了,在这里在下想凭借自己的亲身经历,与大家一起探讨一下。

明确入行的目的

很多人干IT这一行都冲着“收入高”这一点的,因为只要学会一点HTML, DIV+CSS,要做一个页面开发人员并不是一件难事,而且做一个页面开发人员更容

- android欢迎界面淡入淡出效果

dcj3sjt126com

android

很多Android应用一开始都会有一个欢迎界面,淡入淡出效果也是用得非常多的,下面来实现一下。

主要代码如下:

package com.myaibang.activity;

import android.app.Activity;import android.content.Intent;import android.os.Bundle;import android.os.CountDown

- linux 复习笔记之常见压缩命令

eksliang

tar解压linux系统常见压缩命令linux压缩命令tar压缩

转载请出自出处:http://eksliang.iteye.com/blog/2109693

linux中常见压缩文件的拓展名

*.gz gzip程序压缩的文件

*.bz2 bzip程序压缩的文件

*.tar tar程序打包的数据,没有经过压缩

*.tar.gz tar程序打包后,并经过gzip程序压缩

*.tar.bz2 tar程序打包后,并经过bzip程序压缩

*.zi

- Android 应用程序发送shell命令

gqdy365

android

项目中需要直接在APP中通过发送shell指令来控制lcd灯,其实按理说应该是方案公司在调好lcd灯驱动之后直接通过service送接口上来给APP,APP调用就可以控制了,这是正规流程,但我们项目的方案商用的mtk方案,方案公司又没人会改,只调好了驱动,让应用程序自己实现灯的控制,这不蛋疼嘛!!!!

发就发吧!

一、关于shell指令:

我们知道,shell指令是Linux里面带的

- java 无损读取文本文件

hw1287789687

读取文件无损读取读取文本文件charset

java 如何无损读取文本文件呢?

以下是有损的

@Deprecated

public static String getFullContent(File file, String charset) {

BufferedReader reader = null;

if (!file.exists()) {

System.out.println("getFull

- Firebase 相关文章索引

justjavac

firebase

Awesome Firebase

最近谷歌收购Firebase的新闻又将Firebase拉入了人们的视野,于是我做了这个 github 项目。

Firebase 是一个数据同步的云服务,不同于 Dropbox 的「文件」,Firebase 同步的是「数据」,服务对象是网站开发者,帮助他们开发具有「实时」(Real-Time)特性的应用。

开发者只需引用一个 API 库文件就可以使用标准 RE

- C++学习重点

lx.asymmetric

C++笔记

1.c++面向对象的三个特性:封装性,继承性以及多态性。

2.标识符的命名规则:由字母和下划线开头,同时由字母、数字或下划线组成;不能与系统关键字重名。

3.c++语言常量包括整型常量、浮点型常量、布尔常量、字符型常量和字符串性常量。

4.运算符按其功能开以分为六类:算术运算符、位运算符、关系运算符、逻辑运算符、赋值运算符和条件运算符。

&n

- java bean和xml相互转换

q821424508

javabeanxmlxml和bean转换java bean和xml转换

这几天在做微信公众号

做的过程中想找个java bean转xml的工具,找了几个用着不知道是配置不好还是怎么回事,都会有一些问题,

然后脑子一热谢了一个javabean和xml的转换的工具里,自己用着还行,虽然有一些约束吧 ,

还是贴出来记录一下

顺便你提一下下,这个转换工具支持属性为集合、数组和非基本属性的对象。

packag

- C 语言初级 位运算

1140566087

位运算c

第十章 位运算 1、位运算对象只能是整形或字符型数据,在VC6.0中int型数据占4个字节 2、位运算符: 运算符 作用 ~ 按位求反 << 左移 >> 右移 & 按位与 ^ 按位异或 | 按位或 他们的优先级从高到低; 3、位运算符的运算功能: a、按位取反: ~01001101 = 101

- 14点睛Spring4.1-脚本编程

wiselyman

spring4

14.1 Scripting脚本编程

脚本语言和java这类静态的语言的主要区别是:脚本语言无需编译,源码直接可运行;

如果我们经常需要修改的某些代码,每一次我们至少要进行编译,打包,重新部署的操作,步骤相当麻烦;

如果我们的应用不允许重启,这在现实的情况中也是很常见的;

在spring中使用脚本编程给上述的应用场景提供了解决方案,即动态加载bean;

spring支持脚本