- 云端算力革命:川翔云电脑如何重新定义创作自由

渲染101专业云渲染

电脑云计算houdiniblendermaya

在设计与科技深度融合的时代,高性能硬件的桎梏正成为创意释放的最大障碍。川翔云电脑以云端算力为支点,通过弹性算力、高效存储、多端接入三大核心优势,让顶级GPU资源触手可及。一、核心优势:突破物理极限的云端工作站弹性算力调度:提供RTX3090至48GB显存的RTX4090Plus全系列GPU配置,支持1-8卡集群并行计算。例如,八卡2080Ti机型(28元/小时)可将12小时的4K动画渲染压缩至90

- LeetCode-hot100题解—Day2

橘子味的小橙

力扣hot100题解leetcode算法职场和发展java

原题链接:力扣热题-HOT100题解的顺序和题目的顺序一致,那么接下来就开始刷题之旅吧,1-8题见LeetCode-hot100题解—Day1注:需要补充的是,如果对于每题的思路不是很理解,可以点击链接查看视频讲解,是我在B站发现的一个宝藏UP主,视频讲解很清晰(UP主用的是C++),可以结合视频参考本文的java代码。力扣hot100题解9-169.回文数10.正则表达式匹配11.盛最多水的容器

- ArcGIS Server切片更新

孙同学的一个笔记本

ArcGIS笔记arcgisarcgisserver

这里记录了遇到的几种切片更新情况。一、增加新级别切片同一个服务,增加新的级别切片。(1)首先,右键服务,选择serviceproperties,这里原始级别为1-8。(2)设置,增加级别到9级。(3)右键服务,选择管理切片工具,选择新增加的级别进行切片。二、切片合并参考博客:https://blog.csdn.net/smss007/article/details/76043675经过测试,如果一

- 华为hcip备考内容

尼莫有撒四

华为开发语言

华为hcip备考内容文章目录华为hcip备考内容第一章·课程简介1-1课程简介1-1.1华为认证简介(数通;datacom)1-2什么是网络1-2.1前言1-2.2什么是网络1-3所有的网络都能访问互联网吗?1-4什么是园区网1-4.1什么是园区网?1-4.2网络三大类:1-5什么是运营商网络?1-6什么是数据中心网络?1-7什么是WAN、LAN?1-8什么是业务系统1-9什么是核心层、汇聚层、接

- 软件工程应试复习(考试折磨版)

愚戏师

软件工程

针对学校软件工程考试,参考教材《软件工程导论(第6版)》1-8章学习的艺术:不断地尝试,我一定会找到高效用的方法,让学习变成一门艺术,从应试备考中解救出我的时间同胞们。好嘞!既然时间紧迫,咱们就用「闪电战」学习法,把知识点当零食一样快速吞下(但记得消化哦)!上攻略三步速成秘籍(测试版):应试求生指南!1.开挂第一步:「抓大放小」狙击战!锁定BOSS级考点:翻开目录,用荧光笔把老师敲黑板的内容(PP

- 川翔云电脑是什么?租电脑?

渲染101专业云渲染

电脑服务器运维

在数字化时代,川翔云电脑借助云计算技术,把用户终端和云端虚拟电脑连接,打破本地硬件的局限,让大家随时随地工作、娱乐。川翔云电脑的优势强大硬件配置川翔云电脑硬件配置处于行业前列,显卡尤为突出。它配备性能不错的RTX3090,还有48G显存的RTX4090plus,支持1-8卡机配置。多卡模式下,RTX4090plus并行计算能力大幅提升,能处理高显存需求的复杂任务。在超高清视频剪辑中,无论是8K还是

- Python项目打包成docker容器【docker build构建docker镜像】

巡检

python原创转载pythondocker开发语言源码软件容器

将本地Python项目打包构建docker镜像,并在docker中运行【流程1-8】DockerCompose(Docker编配)附录:其他常用docker命令首先,完成本地Python的开发、测试;将项目依赖库(即本地python环境)进行导出,使用如下命令:>>pipfreeze>requirements.txt执行完成后会生成一个叫requirements的TXT文件2.1requireme

- 权力的游戏第1-8季全集资源,完整版观看地址&云盘整理入口

全网优惠分享君

《权力的游戏》是一部史诗级的电视剧,讲述了七个王国之间的政治斗争、家族恩怨、爱恨情仇以及魔幻元素交织的故事。这部剧自2011年首播以来,便吸引了全球观众的关注,成为了当代最受欢迎的电视剧之一。本文将对《权力的游戏》1-8季进行深度解读,探讨其中的主题、人物、情节以及影响力等方面。首先,我们来谈谈这部剧的主题。《权力的游戏》的核心主题是权力。在这部剧中,权力不仅仅是一种权利工具,更是一种驱动力,推动

- nll_loss_forward_reduce_cuda_kernel_2d: Assertion `t >= 0 && t < n__classes` failed.

特立独行的Q

机器学习人工智能linux运维

nll_loss_forward_reduce_cuda_kernel_2d:Assertion`t>=0&&t<n__classes`failed._../aten/src/aten/native/cuda/loss.cu:242:nll_loss-CSDN博客参考如上,第二种方法解决的,我在数据量化时,将label设为了1-8,自此报各种奇怪错误。总结:label需要从0开始,原因不知。

- 2024春晚 刘谦互动魔术解析[非严谨数学证明]

Heartache Doctor

娱乐算法

抽象题干我们先把具象的魔术流程抽象化首先,牌堆定义为一个数组a。撕牌:数组扩容,a[4]变a[8]按名字把牌放到牌尾:将数组前random(1,2,3,4)[看起来是1-8的随机数,但实际上是1-4,这个比较简单,笔者不做解释,大家自己拿纸推导一下即可]元素构成的子数组添加到数组尾,构成新的数组将前三张牌插入任意位置:将数组前3元素构成的子数组插入后5元素构成的子数组的任意位置取出第一张牌:取出数

- 神能在患难中使用你!40/2020

麦子恩

图片发自App创世40:1-8,16-23这事以后,埃及王的酒政和膳长得罪了他们的主埃及王。2法老就恼怒酒政和膳长这二臣,3把他们下在护卫长府内的监里,就是约瑟被囚的地方。4护卫长把他们交给约瑟,约瑟便伺候他们。他们有些日子在监里。5被囚在监之埃及王的酒政和膳长二人同夜各做一梦,各梦都有讲解。6到了早晨,约瑟进到他们那里,见他们有愁闷的样子。7他便问法老的二臣,就是与他同囚在他主人府里的,说:“你

- 《1-8》

神音竹阙

||笑看人生风流醉卧红尘美酒||拂尘一世苦修行不闻人间爱恨难相见相知相怨艾何苦当年慕红尘||怨雪痴凝断人行古弦独忆倩幽魂前尘如炬忆如灰祭骨无漄若上邪||无音无曲自成哀祭雪寒漄半缘期此情谁等成追忆人生不复初见昔||明月不解风情事独念相思禁宫娥||独念相思空一盏万帐红帘待风流||佛中真语谁能辨彼岸花开又一时

- 1-8:启发的通道

苏妍心1531

1-8:启发的通道回路群:个体人回路群/觉知回路通道类型:投射型关键字:启发、创意带来灵感,启发的通道,身为充满创造力之人生典范的设计。你总是充满创意,特立独行,在人群中闪露光芒,你讨厌跟别人一样,正因为你是如此独一无二,你的存在就足以赋予别人力量,带来灵感与启发,让别人也能勇敢做自己,请坚守自己的独特性,珍惜自己就是如此与众不同。这条通道能够将内心的信念,形诸于外化为语言,所以说的话充满真诚,能

- 【管道的故事】读书笔记第一篇

钱罐子钱

图片发自App由【美】贝克·哈吉斯著赖伟雄译四川人民出版社出版全书共有122页分为序,管道的故事,管道故事又分为三个部分8小章。今天读序“你也可以成为百万富翁”和作者寄语“你的管道就是你的生命线”,从1-8页。书中很简单的列出普通人累加百万资产的的3个步骤:1.了解财富是如何创造和积累的2.效仿已被证实的成功创造财富的方法3.坚持不懈

- Pr教程1-8节笔记

硅谷子编程

笔记

第一课认识PR以及PR的学习方法学习任务:1、熟练掌握PR软件,同时掌握剪辑技术以及常用于制作特效的效果器。2、认识PR软件的名称、主要功能以及用途作用。3、明白学习PR我们能做些什么以及PR的学习方法。知识内容:1、PR是专门用于视频剪辑的软件,主要功能是剪辑及简单的调色和特效包装。PR是Adobe旗下非线性剪辑软件之一,Adobe是公司名称,Prmierepro是软件名,简称PR,2020是版

- 009|带来灵感,启发的通道1-8

飛妃1224

身为充满创造力之人生典范的设计你总是充满创意,特立独行,在人群中闪露光芒。你讨厌跟别人一样,正因为你是如此独一无二,你的存在就足以赋予别人力量,带来灵感与启发,让别人也能勇敢做自己。请坚守自己的独特性,珍惜自己就是如此与众不同。这条通道能够将内心的信念,形诸于外,化为语言,所以说的话充满真诚,能透过语言来引领众人,朝未来的方向前进。

- 六项精进1-8

加油加油加油_ddd1

姓名:胡贤辰公司:东莞市虎门镇长莹时装有限公司【日益精进打卡第130天】【经典名句】成大事不在于力量多少,而在能坚持多久。【学习】一定要把口才练好【反省】【行善】【建功】【齐家】【感谢】1、感谢六项精进团队的互相学习和进步2、感谢家人。3、感谢我妈妈来帮我。4、感谢公司给的平台。打卡始于2019年9月1号,打卡持续于2020年1月8号

- CTF|sqlmap的简单使用

小半_7a2b

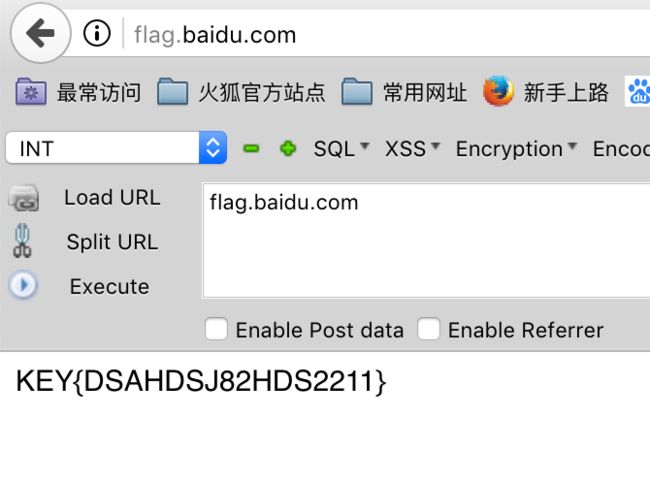

工具BurpSuiteChrome插件ProxySwitchyOmegasqlmap示例:BugKuCTF题成绩单初步测试1BurpSuite开启代理,随意输入一个id,BurpSuite导出为文件image.png拿出命令行,准备开撸命令sqlmap-r成绩单.txt-pid--current-db获取当前数据库名称参数说明-r加载一个文件-p指定参数--current-db获取数据库名称此外-

- 努力行出心中的负担

约书亚69

经文:尼2:1-8前言世界上有三种人:一种是对别人、对世界没有负担的人;一种是虽然心中有负担却不愿意采取行动、付出代价的人;第三种是努力愿意付出巨大代价为自己心中的负担采取行动的人。第三种人因此收获了一个满足、有意义的人生,祝福了别人和世界,也满足了神的心意。一、尼希米虽然身居高位、尽享荣华、生活优越,却为故国的败落,神的百姓遭受苦难而忧伤苦泣,在王前面脸有愁容。这是真信徒的写照,是大写的人。一个

- #excel学习笔记(二)#SUM,SUMIF和SUMIFS函数,日期的处理

易烊万玺622

Excelexcel

目录1新建窗口2SUM函数▲示例:计算1-8月GMV总和▲示例:计算一月和八月的GMV总和3SUMIF函数-单条件求和▲示例:计算2020/07/01的GMV之和4SUMIFS函数-多条件求和▲示例:计算2020/07/31美团平台的GMV▲示例:计算日环比▲示例:计算日同比(按月)▲示例:计算每月的GMV▲示例:计算月环比1新建窗口▲为了方便在计算时从原始数据中选择数据,可以新建一个窗口,选择视

- 类银河恶魔城学习记录1-8 PlayerDash补全 P35

SuKacZev

学习

Alex教程每一P的教程原代码加上我自己的理解初步理解写的注释,可供学习Alex教程的人参考【Unity教程】从0编程制作类银河恶魔城游戏_哔哩哔哩_bilibiliPlayer.csusingSystem.Collections;usingSystem.Collections.Generic;usingUnity.VisualScripting;usingUnityEngine;publiccl

- clickhouse之bitmap

普普通通程序猿

clickhouse大数据大数据数据库bitmap

文章目录1.bitmap知多少2.clickhouse中的bitmap2.1bitmap与array类型的转换2.2bitmap获取属性的函数2.3bitmap集合运算3.clickhouse+bitmap的使用场景3.1用户画像1.bitmap知多少bitmap(位图)是一种利用比特位来进行数据存储的结构,简单举例:存储1-8的整数,如果我们用整数数组的话,至少需要4(1个int型整数按4字节)

- BUUCTF Reverse 逆向方向 1-8题 详解wp

徐小潜

CTF_Reverse网络安全安全学习方法系统安全经验分享

目录easyrereverse1reverse2内涵的软件新年快乐_脱壳xorhelloword_安卓reverse3_base64觉得这篇文章不错的话就收藏、点赞、评论、关注我吧~相关推荐:9-16题详解博客看这里→BUUCTF逆向9-16题wp逆向工具下载点这里→爱盘-在线破解工具包逆向入门博客看这里→逆向入门规划easyre使用exeinfo工具查看文件信息使用IDA64位打开文件,再使用S

- BUUCTF Reverse 逆向方向 9-16题 详解wp

徐小潜

CTF_Reverse网络安全安全学习方法经验分享系统安全笔记

目录不一样的flag_迷宫SimpleRev_小端序Java逆向解密luck_guyJustRE刮开有奖_特殊加密简单注册器pyre觉得这篇文章不错的话就收藏、点赞、评论、关注我吧~相关推荐:1-8题详解博客看这里→BUUCTF逆向1-8题wp逆向工具下载点这里→爱盘-在线破解工具包逆向入门博客看这里→逆向入门规划不一样的flag_迷宫分析代码11:给出字符长度为25的字符串14-19:打印提示信

- 【成长日志】day3

至慈

【中华经典学用打卡日志】日期:2022年10月3日姓名:王毅飞一、恭诵《道德经》4遍二、学做养生拳1遍养生操1遍养生舞1遍三、恭诵《问道心得》2章,各3遍四、静坐60分钟五、唱爱国歌曲与德音雅乐2首,共6遍。六、抄《道德经》1-8章,73章,问道心得73章,各1遍。七、实证实修感悟:1.以往打坐几乎都是散盘。今天前面半小时单盘,在进行到10分钟左右的时候,我感受到血流从两手臂流向两只手,慢慢流向双

- c语言教材1-8章参考答案,c语言习题册1-8章答案.doc

weixin_39611666

c语言教材1-8章参考答案

第一章:(标记红色的为错误答案,参考老师评讲的答案)一、选择题:1-5、CCCDB6-9、ADDA二、填空题:1、函数一个函数函数2、/**/3、关键字预定义标识符用户标识符4、b被赋值为10,或将10赋值给b5、scanf()printf()第二章一、选择题:1-5、ACCAD6-10、DBBDB11-15、DCCBC16-20、CDBBB21-25、ABCCC26-30、ACABD31-34、

- 读《鬼谷子的局1-8》

清幽客

以战国为背景,以鬼谷四子求师学道、纵横捭阖为主要脉络,勾勒出一幅几近架空的历史画卷。本书故事情节由于并未写作完结,所以只能说是相对完整;读国与国之间的相互征伐的过程,让我有一种购买历史地图册的冲动,故事叙述相对比较实在。下面我对其中主要人物做一些粗浅介绍。鬼谷先生,学贯古今,确实称得上是通阴阳、晓八卦,纵横捭阖之道信手拈来,兵书战册之法运用自如。本书背景下,鬼谷先生为求大道,隐居于云梦山鬼谷之中,

- 线控底盘,撕开「降本」里子

高工智能汽车

人工智能大数据

随着新能源汽车销量的高速增长,车企更聚焦智能化的升级,推动线控底盘出货量暴涨。以线控制动为例,高工智能汽车研究院数据显示,2023年1-8月中国市场(不含进出口)乘用车前装标配One-box线控制动方案交付306.48万辆,同比增长77.27%,前装搭载率23.75%;Two-box线控制动方案交付175.83万辆,同比增长16.34%,前装搭载率为13.63%。供应商方面,博世、大陆集团、万都、

- 科研汪的日常 02 有序

007木子

进入实验室的第一天,跟着师姐学习Real-timePCR实验,来检测目的基因在实验样本中的含量。由于PCR仪一次能跑96个孔,故每次准备样本4对,6个目的基因的引物。图片来源于网络看着师姐在EP管上详细地标注样本编号,实验日期等相关信息,然后细致地将八联管按1-8的方向摆放,连盖子都讲究没有标记的放在左端,有些不以为然,明明已经做好标记为什么还要这么强迫症似的讲究摆放方向?图片来源于网络等到自己动

- 5月26日

fbcc6b835f38

读经:《但以理书》11-12《何西阿书》1-8分享:1.“智慧人必发光,如同天上的光;那使多人归义的,必发光如星,直到永永远远。”(但12:3)很多人都想成为令人瞩目的人,充满荣耀、充满光环,但是在历史长河和现实生活中,没有哪一个英雄或者明星可以永久“发光”,终究是大浪淘沙、沧海一粟。但是神告诉我们如果用智慧把众人引向神的公义,就可以做神眼中永远闪亮的星✨所以永远不要忘记我们基督徒的大使命:将福音

- Enum 枚举

120153216

enum枚举

原文地址:http://www.cnblogs.com/Kavlez/p/4268601.html Enumeration

于Java 1.5增加的enum type...enum type是由一组固定的常量组成的类型,比如四个季节、扑克花色。在出现enum type之前,通常用一组int常量表示枚举类型。比如这样:

public static final int APPLE_FUJI = 0

- Java8简明教程

bijian1013

javajdk1.8

Java 8已于2014年3月18日正式发布了,新版本带来了诸多改进,包括Lambda表达式、Streams、日期时间API等等。本文就带你领略Java 8的全新特性。

一.允许在接口中有默认方法实现

Java 8 允许我们使用default关键字,为接口声明添

- Oracle表维护 快速备份删除数据

cuisuqiang

oracle索引快速备份删除

我知道oracle表分区,不过那是数据库设计阶段的事情,目前是远水解不了近渴。

当前的数据库表,要求保留一个月数据,且表存在大量录入更新,不存在程序删除。

为了解决频繁查询和更新的瓶颈,我在oracle内根据需要创建了索引。但是随着数据量的增加,一个半月数据就要超千万,此时就算有索引,对高并发的查询和更新来说,让然有所拖累。

为了解决这个问题,我一般一个月会进行一次数据库维护,主要工作就是备

- java多态内存分析

麦田的设计者

java内存分析多态原理接口和抽象类

“ 时针如果可以回头,熟悉那张脸,重温嬉戏这乐园,墙壁的松脱涂鸦已经褪色才明白存在的价值归于记忆。街角小店尚存在吗?这大时代会不会牵挂,过去现在花开怎么会等待。

但有种意外不管痛不痛都有伤害,光阴远远离开,那笑声徘徊与脑海。但这一秒可笑不再可爱,当天心

- Xshell实现Windows上传文件到Linux主机

被触发

windows

经常有这样的需求,我们在Windows下载的软件包,如何上传到远程Linux主机上?还有如何从Linux主机下载软件包到Windows下;之前我的做法现在看来好笨好繁琐,不过也达到了目的,笨人有本方法嘛;

我是怎么操作的:

1、打开一台本地Linux虚拟机,使用mount 挂载Windows的共享文件夹到Linux上,然后拷贝数据到Linux虚拟机里面;(经常第一步都不顺利,无法挂载Windo

- 类的加载ClassLoader

肆无忌惮_

ClassLoader

类加载器ClassLoader是用来将java的类加载到虚拟机中,类加载器负责读取class字节文件到内存中,并将它转为Class的对象(类对象),通过此实例的 newInstance()方法就可以创建出该类的一个对象。

其中重要的方法为findClass(String name)。

如何写一个自己的类加载器呢?

首先写一个便于测试的类Student

- html5写的玫瑰花

知了ing

html5

<html>

<head>

<title>I Love You!</title>

<meta charset="utf-8" />

</head>

<body>

<canvas id="c"></canvas>

- google的ConcurrentLinkedHashmap源代码解析

矮蛋蛋

LRU

原文地址:

http://janeky.iteye.com/blog/1534352

简述

ConcurrentLinkedHashMap 是google团队提供的一个容器。它有什么用呢?其实它本身是对

ConcurrentHashMap的封装,可以用来实现一个基于LRU策略的缓存。详细介绍可以参见

http://code.google.com/p/concurrentlinke

- webservice获取访问服务的ip地址

alleni123

webservice

1. 首先注入javax.xml.ws.WebServiceContext,

@Resource

private WebServiceContext context;

2. 在方法中获取交换请求的对象。

javax.xml.ws.handler.MessageContext mc=context.getMessageContext();

com.sun.net.http

- 菜鸟的java基础提升之道——————>是否值得拥有

百合不是茶

1,c++,java是面向对象编程的语言,将万事万物都看成是对象;java做一件事情关注的是人物,java是c++继承过来的,java没有直接更改地址的权限但是可以通过引用来传值操作地址,java也没有c++中繁琐的操作,java以其优越的可移植型,平台的安全型,高效性赢得了广泛的认同,全世界越来越多的人去学习java,我也是其中的一员

java组成:

- 通过修改Linux服务自动启动指定应用程序

bijian1013

linux

Linux中修改系统服务的命令是chkconfig (check config),命令的详细解释如下: chkconfig

功能说明:检查,设置系统的各种服务。

语 法:chkconfig [ -- add][ -- del][ -- list][系统服务] 或 chkconfig [ -- level <</SPAN>

- spring拦截器的一个简单实例

bijian1013

javaspring拦截器Interceptor

Purview接口

package aop;

public interface Purview {

void checkLogin();

}

Purview接口的实现类PurviesImpl.java

package aop;

public class PurviewImpl implements Purview {

public void check

- [Velocity二]自定义Velocity指令

bit1129

velocity

什么是Velocity指令

在Velocity中,#set,#if, #foreach, #elseif, #parse等,以#开头的称之为指令,Velocity内置的这些指令可以用来做赋值,条件判断,循环控制等脚本语言必备的逻辑控制等语句,Velocity的指令是可扩展的,即用户可以根据实际的需要自定义Velocity指令

自定义指令(Directive)的一般步骤

&nbs

- 【Hive十】Programming Hive学习笔记

bit1129

programming

第二章 Getting Started

1.Hive最大的局限性是什么?一是不支持行级别的增删改(insert, delete, update)二是查询性能非常差(基于Hadoop MapReduce),不适合延迟小的交互式任务三是不支持事务2. Hive MetaStore是干什么的?Hive persists table schemas and other system metadata.

- nginx有选择性进行限制

ronin47

nginx 动静 限制

http {

limit_conn_zone $binary_remote_addr zone=addr:10m;

limit_req_zone $binary_remote_addr zone=one:10m rate=5r/s;...

server {...

location ~.*\.(gif|png|css|js|icon)$ {

- java-4.-在二元树中找出和为某一值的所有路径 .

bylijinnan

java

/*

* 0.use a TwoWayLinkedList to store the path.when the node can't be path,you should/can delete it.

* 1.curSum==exceptedSum:if the lastNode is TreeNode,printPath();delete the node otherwise

- Netty学习笔记

bylijinnan

javanetty

本文是阅读以下两篇文章时:

http://seeallhearall.blogspot.com/2012/05/netty-tutorial-part-1-introduction-to.html

http://seeallhearall.blogspot.com/2012/06/netty-tutorial-part-15-on-channel.html

我的一些笔记

===

- js获取项目路径

cngolon

js

//js获取项目根路径,如: http://localhost:8083/uimcardprj

function getRootPath(){

//获取当前网址,如: http://localhost:8083/uimcardprj/share/meun.jsp

var curWwwPath=window.document.locati

- oracle 的性能优化

cuishikuan

oracleSQL Server

在网上搜索了一些Oracle性能优化的文章,为了更加深层次的巩固[边写边记],也为了可以随时查看,所以发表这篇文章。

1.ORACLE采用自下而上的顺序解析WHERE子句,根据这个原理,表之间的连接必须写在其他WHERE条件之前,那些可以过滤掉最大数量记录的条件必须写在WHERE子句的末尾。(这点本人曾经做过实例验证过,的确如此哦!

- Shell变量和数组使用详解

daizj

linuxshell变量数组

Shell 变量

定义变量时,变量名不加美元符号($,PHP语言中变量需要),如:

your_name="w3cschool.cc"

注意,变量名和等号之间不能有空格,这可能和你熟悉的所有编程语言都不一样。同时,变量名的命名须遵循如下规则:

首个字符必须为字母(a-z,A-Z)。

中间不能有空格,可以使用下划线(_)。

不能使用标点符号。

不能使用ba

- 编程中的一些概念,KISS、DRY、MVC、OOP、REST

dcj3sjt126com

REST

KISS、DRY、MVC、OOP、REST (1)KISS是指Keep It Simple,Stupid(摘自wikipedia),指设计时要坚持简约原则,避免不必要的复杂化。 (2)DRY是指Don't Repeat Yourself(摘自wikipedia),特指在程序设计以及计算中避免重复代码,因为这样会降低灵活性、简洁性,并且可能导致代码之间的矛盾。 (3)OOP 即Object-Orie

- [Android]设置Activity为全屏显示的两种方法

dcj3sjt126com

Activity

1. 方法1:AndroidManifest.xml 里,Activity的 android:theme 指定为" @android:style/Theme.NoTitleBar.Fullscreen" 示例: <application

- solrcloud 部署方式比较

eksliang

solrCloud

solrcloud 的部署其实有两种方式可选,那么我们在实践开发中应该怎样选择呢? 第一种:当启动solr服务器时,内嵌的启动一个Zookeeper服务器,然后将这些内嵌的Zookeeper服务器组成一个集群。 第二种:将Zookeeper服务器独立的配置一个集群,然后将solr交给Zookeeper进行管理

谈谈第一种:每启动一个solr服务器就内嵌的启动一个Zoo

- Java synchronized关键字详解

gqdy365

synchronized

转载自:http://www.cnblogs.com/mengdd/archive/2013/02/16/2913806.html

多线程的同步机制对资源进行加锁,使得在同一个时间,只有一个线程可以进行操作,同步用以解决多个线程同时访问时可能出现的问题。

同步机制可以使用synchronized关键字实现。

当synchronized关键字修饰一个方法的时候,该方法叫做同步方法。

当s

- js实现登录时记住用户名

hw1287789687

记住我记住密码cookie记住用户名记住账号

在页面中如何获取cookie值呢?

如果是JSP的话,可以通过servlet的对象request 获取cookie,可以

参考:http://hw1287789687.iteye.com/blog/2050040

如果要求登录页面是html呢?html页面中如何获取cookie呢?

直接上代码了

页面:loginInput.html

代码:

<!DOCTYPE html PUB

- 开发者必备的 Chrome 扩展

justjavac

chrome

Firebug:不用多介绍了吧https://chrome.google.com/webstore/detail/bmagokdooijbeehmkpknfglimnifench

ChromeSnifferPlus:Chrome 探测器,可以探测正在使用的开源软件或者 js 类库https://chrome.google.com/webstore/detail/chrome-sniffer-pl

- 算法机试题

李亚飞

java算法机试题

在面试机试时,遇到一个算法题,当时没能写出来,最后是同学帮忙解决的。

这道题大致意思是:输入一个数,比如4,。这时会输出:

&n

- 正确配置Linux系统ulimit值

字符串

ulimit

在Linux下面部 署应用的时候,有时候会遇上Socket/File: Can’t open so many files的问题;这个值也会影响服务器的最大并发数,其实Linux是有文件句柄限制的,而且Linux默认不是很高,一般都是1024,生产服务器用 其实很容易就达到这个数量。下面说的是,如何通过正解配置来改正这个系统默认值。因为这个问题是我配置Nginx+php5时遇到了,所以我将这篇归纳进

- hibernate调用返回游标的存储过程

Supanccy2013

javaDAOoracleHibernatejdbc

注:原创作品,转载请注明出处。

上篇博文介绍的是hibernate调用返回单值的存储过程,本片博文说的是hibernate调用返回游标的存储过程。

此此扁博文的存储过程的功能相当于是jdbc调用select 的作用。

1,创建oracle中的包,并在该包中创建的游标类型。

---创建oracle的程

- Spring 4.2新特性-更简单的Application Event

wiselyman

application

1.1 Application Event

Spring 4.1的写法请参考10点睛Spring4.1-Application Event

请对比10点睛Spring4.1-Application Event

使用一个@EventListener取代了实现ApplicationListener接口,使耦合度降低;

1.2 示例

包依赖

<p