- TryHackMe-Kenobi练习

orzw

网络web安全

本文相关的TryHackMe实验房间链接:TryHackMe|Kenobi第一步,端口扫描nmap-sC-sV-A10.10.95.171答题:接下来我们枚举SMB共享的计算机nmap-p445--script=smb-enum-shares.nse,smb-enum-users.nse10.10.95.171smbclient//10.10.95.171/anonymous//这里不用输入密码,

- TryHackMe-Steel Mountain练习

orzw

网络

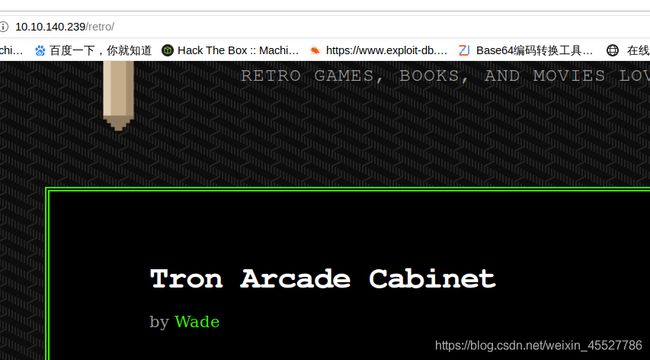

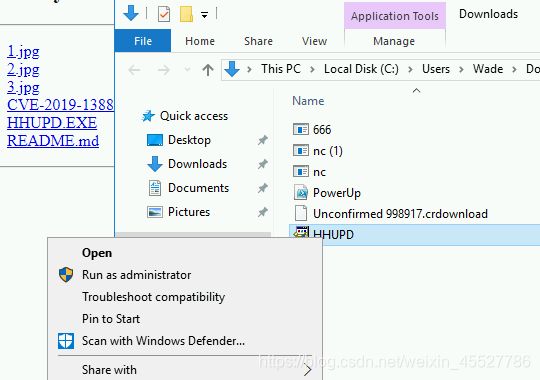

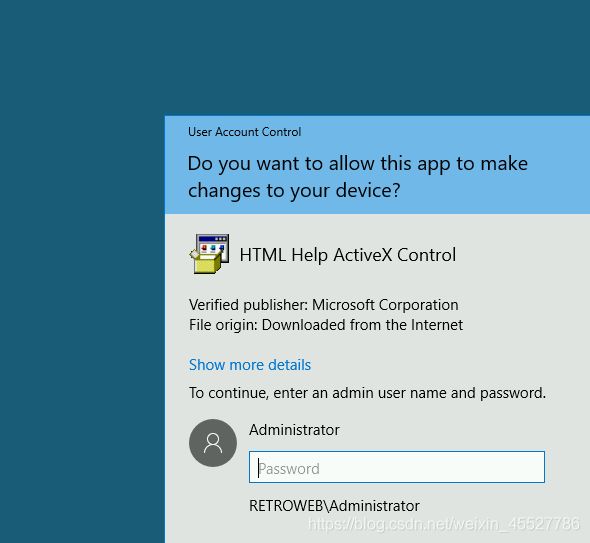

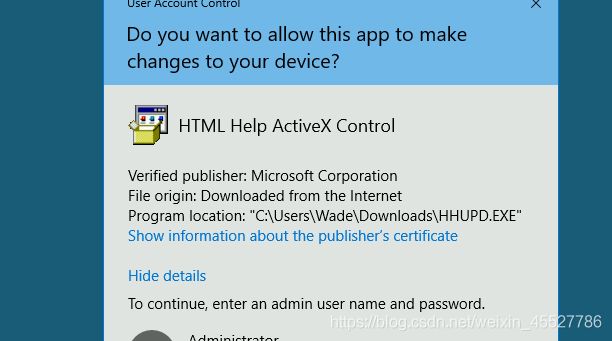

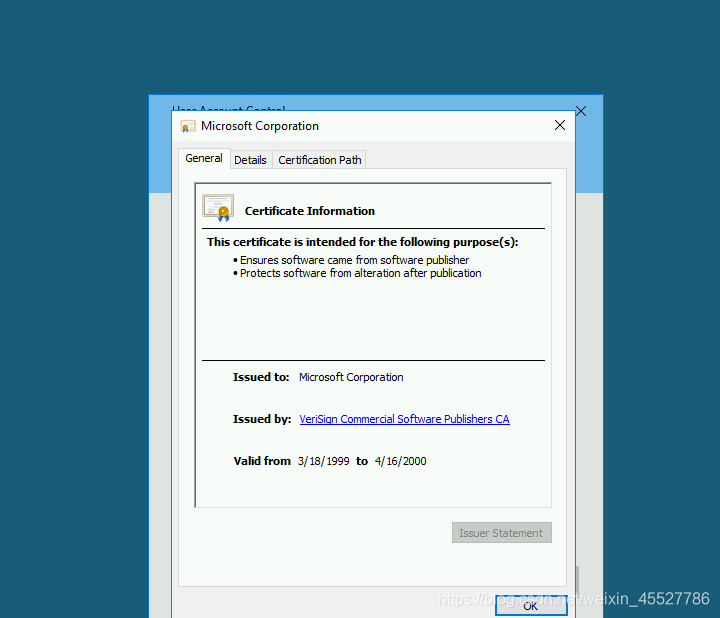

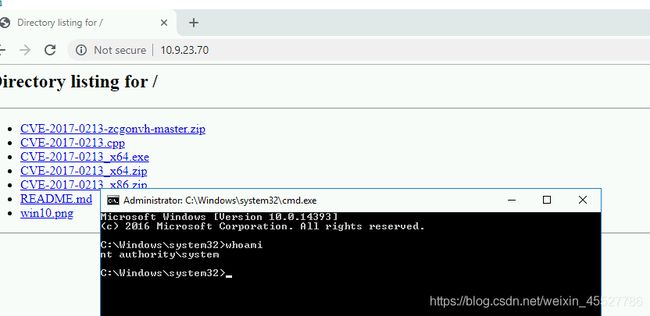

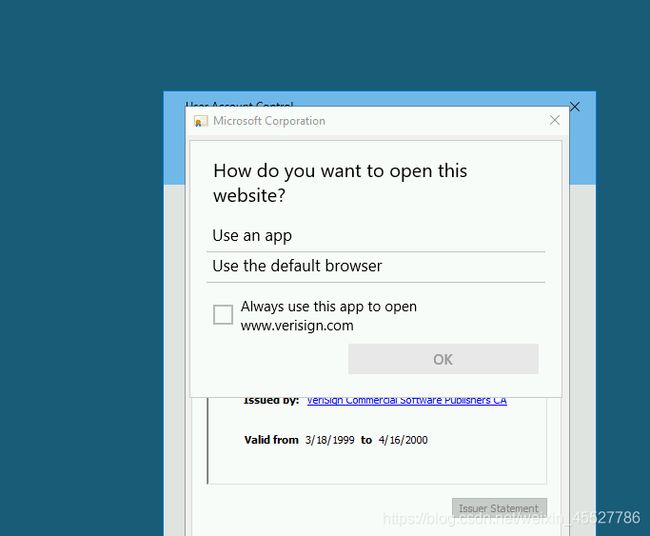

本文相关的TryHackMe实验房间链接:TryHackMe|WhySubscribe我们先访问一下网站我们看一下源代码答题:接下来我们先简单端口扫描一下nmap10.10.48.4除了默认的80端口之外,目标站点还开放了8080端口提供http服务我们先搜索一下HttpFileServerhttpd2.3接下来我们使用MetasploitmsfconsolesearchRejettoHTTPFi

- TryHackMe-File Inclusion练习

orzw

web安全安全phplinux

本文相关的TryHackMe实验房间链接:TryHackMe|WhySubscribe路径遍历(目录遍历)LocationDescription/etc/issue包含要在登录提示之前打印的消息或系统标识。/etc/profile控制系统范围的默认变量,例如导出(Export)变量、文件创建掩码(umask)、终端类型、用于指示新邮件何时到达的邮件消息/proc/version指定Linux内核的

- TryHackMe-Net Sec Challenge练习

orzw

网络web安全linux

本文相关的TryHackMe实验房间链接:TryHackMe|WhySubscribenmapnmap-T5-p-10.10.90.32-T5扫描速度-p-全端口扫描答题:这题叫我们找藏在http服务下的flag,根据上面扫出来的端口,所以我们开始搞80这里简单介绍一下telnet的用法telnet首先,我们使用telnetMACHINE_IP80连接到端口80。接下来,我们输入GET/index

- TryHackMe-Valley

0415i

TryHackMe靶场合集tryhackmesshwiresharklinuxwebftp

靶场介绍Boottheboxandfindawayintoescalateallthewaytoroot!启动盒子,找到一种方法,一路升级到root!信息收集&端口利用使用nmap对靶机进行扫描nmap10.10.138.189开放22、80和37370端口,先访问80端口查看信息访问后,总结就是第一个按钮中有许多拍摄的照片,第二个按钮中是照片的价格,暂无有价值的信息,对ip进行目录扫描除了这些信

- tryhackme-Investigating Windows[应急响应案例-溯源取证]

Mr.洛 白

windows

1-》Whatstheversionandyearofthewindowsmachine?Windows机器的版本和年份是什么?方法1:查询Windows版本和年份:使用命令"winver"或"systeminfo"PressWindows+RtoopentheRunpromptthentyperegeditthenenter.按Windows+R打开“运行”提示,然后键入regedit,然后输入

- 科研汪的日常 59 小鼠眼眶后注射

007木子

之前通过腹腔注射EvansBlue,然后测量在620nm的吸光度来判断血脑屏障通透性的实验由于出现未成功注射EvansBlue小鼠的测得值与成功注入EvansBlue的测得值相差无几的情况,实验的可靠性受到了质疑。查阅文献发现还有其他验证方式,于是学习探索了新的操作。眼眶后注射(retro-orbitalinjection):完成注射后,液体即可迅速进入通过静脉循环进入心脏,随后迅速泵往全身,实现

- TryHackMe-The Return of the Yeti

0415i

TryHackMe靶场合集wireshark安全网络windowstcpudp

Christmas2023isalreadyjustaroundthecorner.TheBanditYetihasbeensleepingformostoftheyeartopreparetohackbackintotheBestFestivalCompany.Shouldhehaveusedthattimetoplanhisattack?Probably.ButYetisneedalotofe

- TryHackMe-RootMe

0415i

TryHackMe靶场合集linux服务器安全

靶场地址为:https://tryhackme.com/room/rrootmeTask1ConnecttoTryHackMenetworkanddeploythemachine.Ifyoudon’tknowhowtodothis,completetheOpenVPNroomfirst.连接到TryHackMe网络并部署机器。如果你不知道如何做到这一点,请先完成OpenVPN房间。Answer1:

- HackTheBox - Medium - Linux - Encoding

Sugobet

HackTheBoxHackTheBox网络安全linux渗透测试配置错误githook劫持文件弱权限

Encoding前言经过10个月左右的网安自学,我想说的第一句话无疑是:感谢TryHackMe。当然,后续的HackTheBox&学院、CRTO等等,对我的帮助都很大。许多师傅们都在年度总结,我也看了大家都收获很多,都很厉害。我想我就没有必要了,我想在2023这一年里我的博客内容就是最棒的总结和结果.昨天是我没有打htb靶机并且写wp的一天,昨晚也是2023年最后一个夜晚,我们TryHackMyO

- TryHackMe-进攻性渗透测试-14_活动目录利用

Sugobet

网络网络安全windowsweb安全

ExploitingActiveDirectoryAD利用现在我们已经进行了内部侦察,并了解了有关AD结构和环境的土地布局,是时候进入开发阶段了。此阶段利用错误配置来执行横向移动和权限提升的组合,直到我们到达合适的位置来执行我们的目标,如下图所示。这个阶段通常与坚持相结合,以确保我们不会失去我们获得的新位置,但这将在下一个房间中介绍。它通常也与额外的枚举相结合,因为我们的新位置可能允许我们获得有关

- 大师计划1.0 - log2 & CRTO笔记

Sugobet

网络安全HackTheBox渗透测试红队作战TryHackMeWindowsCRTO

CRTOⅠ笔记log2这个笔记是我在2023年11月23日-12月22日中,学习CRTO所做的一些笔记。事实上TryHackMe的路径和htb学院包含了许多CRTO的知识并且甚至还超出了CRTO(CS除外),所以很多东西在THM和htb学院学过,这次CRTO等于复习加学习,顺便自己深入学习了一下。当然有许多东西我也没做笔记,不过都是小问题。接下来我会将开始学习RedTeamDevelopmenta

- 【Tryhackme】Smag Grotto(wireshark,sudo滥用:apt-get)

天线锅仔

免责声明本文渗透的主机经过合法授权。本文使用的工具和方法仅限学习交流使用,请不要将文中使用的工具和渗透思路用于任何非法用途,对此产生的一切后果,本人不承担任何责任,也不对造成的任何误用或损害负责。服务发现┌──(rootkali)-[~]└─#nmap-sV-Pn10.10.10.105Hostdiscoverydisabled(-Pn).Alladdresseswillbemarked'up'a

- 内网渗透实录1

程序员刘皇叔

python网络开发语言前端web安全

记录一下tryhackme的Holo的靶场完成过程。和原本作者思路和工具不太一样,用自己的思路打了一下,更加优雅方便(实际上是自己太懒了),某些自己不懂的地方部分更加细节展开。中途太忙断了好久,还断网心态崩了,有一些自己的新思路,其他都是常规操作。端口扫描:/TideFinger_Linux-h10.200.112.33-p1-65535似乎有个高端口是socks5的无认证代理,也许后面会有作用,

- 面向LLM的App架构——业务维度

为啥强制昵称

架构prompt

这是两篇面向LLM的大前端架构的第一篇,主要写我对LLM业务的认知以及由此推演出的大前端架构。由于我是客户端出身,所以主要以客户端角度来描述,并不影响对前端的适用性。对LLM的认知基于Google对AGI的论文,AGI或者LLM一定会朝着在决策过程中越来越重要的方向发展。任务过程可以简单抽象为目标设定、信息收集、任务拆分、retro、执行。目前成型的LLM应用,主要还是在任务过程的某几个点作为最叶

- Nike The Air Jordan 1 Retro High Mushroom (女生独享)

vicbang

NikeTheAirJordan1RetroHighMushroom(女生独享)将于8月1日开始在零售商处销售

- 【Tryhackme】Year of the Rabbit(滥用sudo提权:vi)

天线锅仔

服务发现──(rootkali)-[~/tryhackme/yearofrabbit]└─#nmap-sV-Pn10.10.17.116Hostdiscoverydisabled(-Pn).Alladdresseswillbemarked'up'andscantimeswillbeslower.StartingNmap7.91(https://nmap.org)at2021-09-2701:45E

- [TryHackMe] [Intro to Offensive Security] 网络安全概论.黑掉你的第一个网站

Мартин.

TryHackMeweb安全安全

TASK1:什么是进攻性安全?简而言之,攻击性安全是闯入计算机系统、利用软件错误并查找应用程序中的漏洞以获得未经授权的访问的过程。要打败黑客,你需要表现得像个黑客,在网络犯罪分子之前发现漏洞并推荐补丁另一方面,还有防御性安全,即通过分析和保护任何潜在的数字威胁来保护组织的网络和计算机系统的过程;在数字取证室了解更多信息。在防御性网络角色中,您可能正在调查受感染的计算机或设备,以了解它是如何被黑客入

- 【开源篇】组件化+Jetpack+MVVM项目实战,涉及协程+Retrofit,Paging3+Room等

付十一v

052022374231_0f.png一、项目简介微信截图_20210521163936.png该项目主要以组件化+Jetpack+MVVM为架构,使用Kotlin语言,集合了最新的Jetpack组件,如Navigation、Paging3、Room等,另外还加上了依赖注入框架Koin和图片加载框架Coil。网络请求部分使用OkHttp+Retrofit,配合Kotlin的协程,完成了对Retro

- Tryhackme-New Year

zhangwenbo1229

#网络安全

NewYear文章目录NewYearYearoftheRabbitTask1FlagsYearoftheFoxTask1HackthemachineandobtaintheflagsYearofthePigTask1FlagsYearofDogTask1FlagsYearoftheOwlTask1FlagsYearoftheRabbitTask1Flagsnmap端口扫描发现开启80、21、22端

- 焱武记:Day 260(补记)

hmisty

20190107Monmorning:work@hlgcksync-upwithrose:1,todaypriority#1:coursedelivery原理课2,schedule:Thu:写文章打倒中本聪?还是打倒公链们?【补记retro:文章已写,结合周六直播,周日完稿,标题也改成了《公链之殇》】技术争论,就是信息时代的宗教圣战。——刘教链范式打击(ParadigmStrike)为什么所有追求

- retrofit的CallAdapter和GsonConvert

慕尼黑凌晨四点

刚开始学Retrofit的时候对CallAdapterFactory和GsonConvert总是搞不清楚,现在总结下:CallAdapterFactoryDefaultCallAdapterFactoryCallAdapterFactory生产CallAdapter,CallAdapter的作用是将网络返回的数据进行拿到的时候,我们在这里还有一次机会对数据进行处理(数据处理或线程处理)。Retro

- 所有的数据集

美环花子若野

许多数据集集合https://grand-challenge.org/challenges/https://blog.csdn.net/c2a2o2/article/details/74942545脑卒中分割数据集http://www.isles-challenge.org/最大的数据集ATLAShttp://fcon_1000.projects.nitrc.org/indi/retro/atla

- 2022-10-13

牧古宝居

祖母绿戒指祖母绿被称为绿宝石之王,与鲜红色的乌兰孖努同样稀有,国际珠宝界公认的四大名贵宝石之一。因其特有的绿色和独特的魅力,以及神奇的传说,深受西方人的青睐。颜色十分诱人,有人用菠菜绿、葱心绿、嫩树芽绿来形容它,但都无法准确表达它的颜色。这颗祖母绿戒指是RETRO时期,意大利定制款,整体18K金手工打造,镶嵌9颗糖塔切割哥伦比亚祖母绿绿宝石(4.5克拉),镂空设计,镶嵌4颗钻石,款式清新雅致,设计

- 折腾LINUX复古终端

虚拟搬运工

linux运维服务器

这个复古终端是cool-retro-term,先来图点击GITHUB地址开始用docker运行,报错。后来用x11docker,因为我要远程通过SSH的x11转发,但实际x11docker的默认backbone就说docker,也就说要先用docker下载镜像,再用x11docker加载。X11的GITHUB地址1.x11docker安装(直接本机docker运行的,这步忽略)查看这里,照抄安装c

- QML虚拟键盘添加自定义样式

KumaNPC

Qt常见问题Qt技术总结qmlqt5

QML自定义虚拟键盘样式 本文测试源码项目:Git仓库 QtQuick自带有个QtVirtualKeyboard,方便用户集成虚拟键盘,其样式有两种,default和retro。Qt文档里说明可以通过QT_VIRTUALKEYBOARD_STYLE环境变量来设置样式。文档中也有自定义样式的方法(点击这里),本文也是针对文档里的方法做个操作说明。 下图是Qt源码里自带的两个虚拟键盘样式:具体操作如下

- Retro的时候建议尝试使用六顶思考帽

小一一93

”这个团队的管理有很大问题!我们已经连续好几个迭代做不完了,而且客户非常challenge,天天加班,累的跟狗一样。“”所以你们没有Retro吗?“这个问题往往既直击灵魂,又让人不知道如何回答。Retro作为敏捷的基础实践,几乎所有团队都有定期举行的习惯,但是Retro为什么很多时候没有效果呢?Retro令人头秃Retro是什么?私以为是通过反思一段时间内团队的行为,为了团队更好的运作而组织的会议

- 网络渗透day6-面试01

qq_45955869

网络渗透天天练网络网络渗透面试

和渗透测试相关的面试问题。介绍如果您想自学网络渗透,有许多在线平台和资源可以帮助您获得相关的知识和技能。以下是一些受欢迎的自学网络渗透的平台和资源:HackTheBox:HackTheBox(HTB)是一个受欢迎的平台,提供虚拟机、CTF(CaptureTheFlag)挑战和漏洞模拟环境。它提供了从基础到高级的挑战,适合不同水平的学习者。TryHackMe:TryHackMe是另一个虚拟实验室平台

- Retrofit2的使用总结

android学习

Retrofit可以理解为OkHttp的加强版,也是一个网络加载框架,底层是使用OkHttp封装的,网络请求工作本质是OkHttp完成,而Retrofit负责网络请求接口的封装。Retrofit2的优点1.超级解耦2.可以配置不同的HttpClient来实现网络请求3.支持同步、异步和RxJava4.可以配置不同的反序列化工具来解析数据:如json、xml5.请求速度快,使用非常方便灵活Retro

- Android从零开始(第四篇)MVP + Retrofit + Rxjava

bigname

前言终于到了网络请求模块了。因为以前一直使用的都是Okhttp,所以这次使用Retrofit的话花了两天时间去了解。总的来说Retrofit就是初始化搭建麻烦,挺多东西要注意的。不过看到各界大佬一致好评的请求框架,苦点就苦点。走过路过点歌StartO(∩_∩)OGithub项目地址这篇文章叫你如何搭建MVP+Retrofit+Rxjava,看完这篇文章你能学会:Retrofit的基本使用Retro

- ASM系列六 利用TreeApi 添加和移除类成员

lijingyao8206

jvm动态代理ASM字节码技术TreeAPI

同生成的做法一样,添加和移除类成员只要去修改fields和methods中的元素即可。这里我们拿一个简单的类做例子,下面这个Task类,我们来移除isNeedRemove方法,并且添加一个int 类型的addedField属性。

package asm.core;

/**

* Created by yunshen.ljy on 2015/6/

- Springmvc-权限设计

bee1314

springWebjsp

万丈高楼平地起。

权限管理对于管理系统而言已经是标配中的标配了吧,对于我等俗人更是不能免俗。同时就目前的项目状况而言,我们还不需要那么高大上的开源的解决方案,如Spring Security,Shiro。小伙伴一致决定我们还是从基本的功能迭代起来吧。

目标:

1.实现权限的管理(CRUD)

2.实现部门管理 (CRUD)

3.实现人员的管理 (CRUD)

4.实现部门和权限

- 算法竞赛入门经典(第二版)第2章习题

CrazyMizzz

c算法

2.4.1 输出技巧

#include <stdio.h>

int

main()

{

int i, n;

scanf("%d", &n);

for (i = 1; i <= n; i++)

printf("%d\n", i);

return 0;

}

习题2-2 水仙花数(daffodil

- struts2中jsp自动跳转到Action

麦田的设计者

jspwebxmlstruts2自动跳转

1、在struts2的开发中,经常需要用户点击网页后就直接跳转到一个Action,执行Action里面的方法,利用mvc分层思想执行相应操作在界面上得到动态数据。毕竟用户不可能在地址栏里输入一个Action(不是专业人士)

2、<jsp:forward page="xxx.action" /> ,这个标签可以实现跳转,page的路径是相对地址,不同与jsp和j

- php 操作webservice实例

IT独行者

PHPwebservice

首先大家要简单了解了何谓webservice,接下来就做两个非常简单的例子,webservice还是逃不开server端与client端。我测试的环境为:apache2.2.11 php5.2.10做这个测试之前,要确认你的php配置文件中已经将soap扩展打开,即extension=php_soap.dll;

OK 现在我们来体验webservice

//server端 serve

- Windows下使用Vagrant安装linux系统

_wy_

windowsvagrant

准备工作:

下载安装 VirtualBox :https://www.virtualbox.org/

下载安装 Vagrant :http://www.vagrantup.com/

下载需要使用的 box :

官方提供的范例:http://files.vagrantup.com/precise32.box

还可以在 http://www.vagrantbox.es/

- 更改linux的文件拥有者及用户组(chown和chgrp)

无量

clinuxchgrpchown

本文(转)

http://blog.163.com/yanenshun@126/blog/static/128388169201203011157308/

http://ydlmlh.iteye.com/blog/1435157

一、基本使用:

使用chown命令可以修改文件或目录所属的用户:

命令

- linux下抓包工具

矮蛋蛋

linux

原文地址:

http://blog.chinaunix.net/uid-23670869-id-2610683.html

tcpdump -nn -vv -X udp port 8888

上面命令是抓取udp包、端口为8888

netstat -tln 命令是用来查看linux的端口使用情况

13 . 列出所有的网络连接

lsof -i

14. 列出所有tcp 网络连接信息

l

- 我觉得mybatis是垃圾!:“每一个用mybatis的男纸,你伤不起”

alafqq

mybatis

最近看了

每一个用mybatis的男纸,你伤不起

原文地址 :http://www.iteye.com/topic/1073938

发表一下个人看法。欢迎大神拍砖;

个人一直使用的是Ibatis框架,公司对其进行过小小的改良;

最近换了公司,要使用新的框架。听说mybatis不错;就对其进行了部分的研究;

发现多了一个mapper层;个人感觉就是个dao;

- 解决java数据交换之谜

百合不是茶

数据交换

交换两个数字的方法有以下三种 ,其中第一种最常用

/*

输出最小的一个数

*/

public class jiaohuan1 {

public static void main(String[] args) {

int a =4;

int b = 3;

if(a<b){

// 第一种交换方式

int tmep =

- 渐变显示

bijian1013

JavaScript

<style type="text/css">

#wxf {

FILTER: progid:DXImageTransform.Microsoft.Gradient(GradientType=0, StartColorStr=#ffffff, EndColorStr=#97FF98);

height: 25px;

}

</style>

- 探索JUnit4扩展:断言语法assertThat

bijian1013

java单元测试assertThat

一.概述

JUnit 设计的目的就是有效地抓住编程人员写代码的意图,然后快速检查他们的代码是否与他们的意图相匹配。 JUnit 发展至今,版本不停的翻新,但是所有版本都一致致力于解决一个问题,那就是如何发现编程人员的代码意图,并且如何使得编程人员更加容易地表达他们的代码意图。JUnit 4.4 也是为了如何能够

- 【Gson三】Gson解析{"data":{"IM":["MSN","QQ","Gtalk"]}}

bit1129

gson

如何把如下简单的JSON字符串反序列化为Java的POJO对象?

{"data":{"IM":["MSN","QQ","Gtalk"]}}

下面的POJO类Model无法完成正确的解析:

import com.google.gson.Gson;

- 【Kafka九】Kafka High Level API vs. Low Level API

bit1129

kafka

1. Kafka提供了两种Consumer API

High Level Consumer API

Low Level Consumer API(Kafka诡异的称之为Simple Consumer API,实际上非常复杂)

在选用哪种Consumer API时,首先要弄清楚这两种API的工作原理,能做什么不能做什么,能做的话怎么做的以及用的时候,有哪些可能的问题

- 在nginx中集成lua脚本:添加自定义Http头,封IP等

ronin47

nginx lua

Lua是一个可以嵌入到Nginx配置文件中的动态脚本语言,从而可以在Nginx请求处理的任何阶段执行各种Lua代码。刚开始我们只是用Lua 把请求路由到后端服务器,但是它对我们架构的作用超出了我们的预期。下面就讲讲我们所做的工作。 强制搜索引擎只索引mixlr.com

Google把子域名当作完全独立的网站,我们不希望爬虫抓取子域名的页面,降低我们的Page rank。

location /{

- java-归并排序

bylijinnan

java

import java.util.Arrays;

public class MergeSort {

public static void main(String[] args) {

int[] a={20,1,3,8,5,9,4,25};

mergeSort(a,0,a.length-1);

System.out.println(Arrays.to

- Netty源码学习-CompositeChannelBuffer

bylijinnan

javanetty

CompositeChannelBuffer体现了Netty的“Transparent Zero Copy”

查看API(

http://docs.jboss.org/netty/3.2/api/org/jboss/netty/buffer/package-summary.html#package_description)

可以看到,所谓“Transparent Zero Copy”是通

- Android中给Activity添加返回键

hotsunshine

Activity

// this need android:minSdkVersion="11"

getActionBar().setDisplayHomeAsUpEnabled(true);

@Override

public boolean onOptionsItemSelected(MenuItem item) {

- 静态页面传参

ctrain

静态

$(document).ready(function () {

var request = {

QueryString :

function (val) {

var uri = window.location.search;

var re = new RegExp("" + val + "=([^&?]*)", &

- Windows中查找某个目录下的所有文件中包含某个字符串的命令

daizj

windows查找某个目录下的所有文件包含某个字符串

findstr可以完成这个工作。

[html]

view plain

copy

>findstr /s /i "string" *.*

上面的命令表示,当前目录以及当前目录的所有子目录下的所有文件中查找"string&qu

- 改善程序代码质量的一些技巧

dcj3sjt126com

编程PHP重构

有很多理由都能说明为什么我们应该写出清晰、可读性好的程序。最重要的一点,程序你只写一次,但以后会无数次的阅读。当你第二天回头来看你的代码 时,你就要开始阅读它了。当你把代码拿给其他人看时,他必须阅读你的代码。因此,在编写时多花一点时间,你会在阅读它时节省大量的时间。让我们看一些基本的编程技巧: 尽量保持方法简短 尽管很多人都遵

- SharedPreferences对数据的存储

dcj3sjt126com

SharedPreferences简介: &nbs

- linux复习笔记之bash shell (2) bash基础

eksliang

bashbash shell

转载请出自出处:

http://eksliang.iteye.com/blog/2104329

1.影响显示结果的语系变量(locale)

1.1locale这个命令就是查看当前系统支持多少种语系,命令使用如下:

[root@localhost shell]# locale

LANG=en_US.UTF-8

LC_CTYPE="en_US.UTF-8"

- Android零碎知识总结

gqdy365

android

1、CopyOnWriteArrayList add(E) 和remove(int index)都是对新的数组进行修改和新增。所以在多线程操作时不会出现java.util.ConcurrentModificationException错误。

所以最后得出结论:CopyOnWriteArrayList适合使用在读操作远远大于写操作的场景里,比如缓存。发生修改时候做copy,新老版本分离,保证读的高

- HoverTree.Model.ArticleSelect类的作用

hvt

Web.netC#hovertreeasp.net

ArticleSelect类在命名空间HoverTree.Model中可以认为是文章查询条件类,用于存放查询文章时的条件,例如HvtId就是文章的id。HvtIsShow就是文章的显示属性,当为-1是,该条件不产生作用,当为0时,查询不公开显示的文章,当为1时查询公开显示的文章。HvtIsHome则为是否在首页显示。HoverTree系统源码完全开放,开发环境为Visual Studio 2013

- PHP 判断是否使用代理 PHP Proxy Detector

天梯梦

proxy

1. php 类

I found this class looking for something else actually but I remembered I needed some while ago something similar and I never found one. I'm sure it will help a lot of developers who try to

- apache的math库中的回归——regression(翻译)

lvdccyb

Mathapache

这个Math库,虽然不向weka那样专业的ML库,但是用户友好,易用。

多元线性回归,协方差和相关性(皮尔逊和斯皮尔曼),分布测试(假设检验,t,卡方,G),统计。

数学库中还包含,Cholesky,LU,SVD,QR,特征根分解,真不错。

基本覆盖了:线代,统计,矩阵,

最优化理论

曲线拟合

常微分方程

遗传算法(GA),

还有3维的运算。。。

- 基础数据结构和算法十三:Undirected Graphs (2)

sunwinner

Algorithm

Design pattern for graph processing.

Since we consider a large number of graph-processing algorithms, our initial design goal is to decouple our implementations from the graph representation

- 云计算平台最重要的五项技术

sumapp

云计算云平台智城云

云计算平台最重要的五项技术

1、云服务器

云服务器提供简单高效,处理能力可弹性伸缩的计算服务,支持国内领先的云计算技术和大规模分布存储技术,使您的系统更稳定、数据更安全、传输更快速、部署更灵活。

特性

机型丰富

通过高性能服务器虚拟化为云服务器,提供丰富配置类型虚拟机,极大简化数据存储、数据库搭建、web服务器搭建等工作;

仅需要几分钟,根据CP

- 《京东技术解密》有奖试读获奖名单公布

ITeye管理员

活动

ITeye携手博文视点举办的12月技术图书有奖试读活动已圆满结束,非常感谢广大用户对本次活动的关注与参与。

12月试读活动回顾:

http://webmaster.iteye.com/blog/2164754

本次技术图书试读活动获奖名单及相应作品如下:

一等奖(两名)

Microhardest:http://microhardest.ite