物理层(网线)、数据链路层(交换机)、网络层(IP协议、ARP协议、ICMP协议、路由器)、VLAN(虚拟局域网)、HSRP协议、ACL、NAT

文章目录

-

- 物理层(Physic Layer)

- 数据链路层(2层 Data Link Layer)

-

-

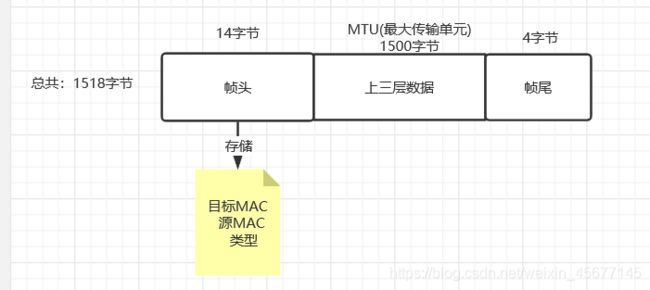

- 1、帧结构:

- 2、帧格式:

- 3、工作在数据链路层的设备: 交换机/网卡

- 4、交换机基本的工作原理:MAC地址表

- 5、交换机的端口:

- 6、交换机5大基本工作模式及命令(支持缩写,思科)

- 9、快捷键

- 10、交换机开机动作

-

- 网络层(3层)

-

-

- 1、IP包头分析

- 2、路由器

- 3、路由器基本的原理:路由表,ip协议

- 4、路由器的工作原理

- 5、ARP协议

- 6、ICMP协议

-

- VLAN:Virtual LAN(虚拟局域网)

- HSRP(Hot Standby Router Protocol)

- ACL

- NAT(Network Address Translations)

物理层(Physic Layer)

1、设备(介质):网线/光纤/空气

2、比特bit

8bit=1Byte

1024B=1KB

1024KB=1MB

1024MB=1GB

1024GB=1TB

1024TB=1PB

3、信号

电信号(模拟信号:抗干扰能力弱:放大器、数字信号:抗干扰能力强:中继器)

光信号

4、光纤

单模光纤、多模光纤:传播距离远的话单模好一点,近距离两者差不多

5、网线/双绞线

5类双绞线

超5类双绞线

6类双绞线:基于超5类增强抗干扰能力

7类双绞线

T568A:白绿、绿、白橙、蓝、白蓝、橙、白棕、棕

T568B:白橙、橙、白绿、蓝、白蓝、绿、白棕、棕

网线的用途分类:

1)交叉线:一端为A,一端为B。同种设备(3层及以上的设备可视为同种设备)之间使用!

2)直通线:两端都为A或B(市面上都是B)。异种设备之间使用!

3)全反线:一端为A,另一端为反A,也称为console线

数据链路层(2层 Data Link Layer)

1、帧结构:

2、帧格式:

802.3:有线网卡

802.11:无线网卡

类型:0x0800:IP协议、0x0806:ARP协议,长度:2字节

作用:识别上层协议,为上层提供服务

MAC地址:全球唯一,长度:48位,6字节

3、工作在数据链路层的设备: 交换机/网卡

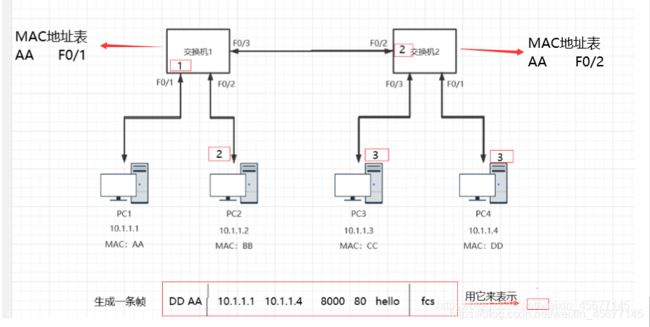

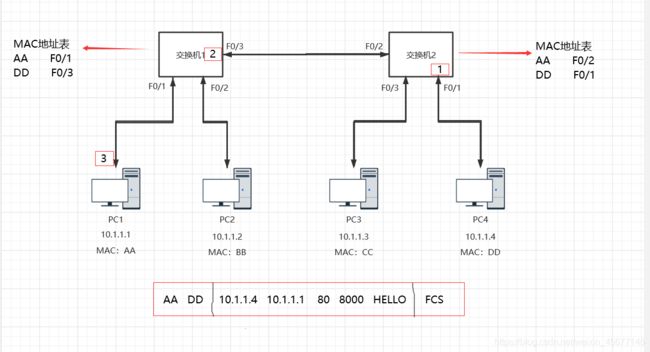

4、交换机基本的工作原理:MAC地址表

检查帧头,根据源MAC地址动态的生成MAC地址表,再匹配目标MAC地址,如没有则广播转发帧,有则单播转发

老化时间:PC1和交换机1断开连接,等待300秒后MAC地址表里的数据会自动消失

这时PC2连接到了PC1原来的端口,则交换机1会立即更新PC2的绑定记录

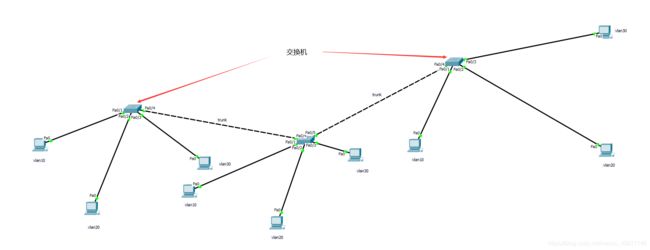

例如:PC1给PC4发送信息

1)首先将帧由PC1经过端口F0/1发送到交换机1中

2)交换机1检查MAC地址表中没有这个记录,然后将源MAC地址与接口的对应记录添加到表中并广播转发

3)PC2收到之后会当作垃圾丢掉,交换机2收到后会检查自己的MAC地址表,发现没有则添加相应的记录并除接收端外广播转发

4)PC3收到后会当作垃圾丢掉,PC4则成功收到帧,并进行解封装后收到消息

1)PC4将帧经由F0/1端口发送到交换机2

2)交换机2检查MAC地址表中没有源MAC地址这个记录,然后将源MAC地址与端口的对应记录添加到表中并发现有目标MAC地址的记录,然后将帧经F0/2接口单播转发至交换机1

3)交换机1发现没有源MAC地址的记录,然后将相应的记录添加至表中,再检查到有目标MAC地址的记录,单播转发至PC1,解封装后收到信息

5、交换机的端口:

E:10Mb

F:100Mb

G:1000Mb

Te:10000Mb

F0/1:0是模块号,1是端口号

接口速率自适应:1000/100/10Mb自适应

速率工作模式可以是1000/100/10任何一种状态

端口状态:up/down

down的三种可能:

1)人工down掉

2)速率不匹配down掉

3)双工模式不匹配(双工duplex)

双工模式:单工、半双工、全双工

6、交换机5大基本工作模式及命令(支持缩写,思科)

第一次配置网络设备,需要使用console线,在pc上需要使用“超级终端”软件。

1)用户模式:

switch>

可以查看交换机的基本简单信息,但不能做任何修改配置!

2)特权模式:用户模式输入命令enable简化---->en命令进入特权模式

switch#

可以查看交换机的所有配置,不能修改配置,但是可以做测试、保存、初始化等操作

reload:重启,内存中的数据都会丢失

show:查看,例如show mac-address-table:查看MAC地址表,show ip interface brief:查看接口状态列表

write|cpoy running-config startup-config:将设置保存到硬盘

erase startup-config:清空配置文件

特权模式的命令前面加do后都可以在其他模式使用,但是不能自动补全了

3)全局配置模式:特权模式下输入configure terminal简化---->conf t进入全局配置模式

switch(config)#

默认不能查看配置,可以修改配置,且全局生效!

hostname 新用户名:修改用户名,立即生效

enable password 新密码|enable secret 新密码:设置明文/密文(在running-config文件中是否加密)特权密码,两个同时配置明文密码失效

no ip domain-lookup:关闭自动解析功能

ip defalut-gateway ip:配置网关

line vty 0 4:全局配置模式中,进入虚拟终端,开启远程控制,默认打开23(telnet),可以有4个同时控制

int vlan 1:全局配置模式下,进入虚拟端口,配置远程控制telnet,可以给这个端口(有一台虚拟pc)配IP,然后就可以同网段远程管理了,跨网段的话还需要配置网关

4)接口配置模式:全局配置模式下输入interface 接口名简化---->int 接口名进入接口模式

switch(config-if)#

默认不能查看配置,可以修改配置,且对该接口生效!

exit:退出一级

end:直接退到特权模式

shutdown:手工关闭接口

no 以前配置的命令:删除这条命令,在哪模式配的在哪删

ip address ip 子网掩码:为3层端口配IP(只有3层及3层以上的设备才有IP地址,另外3层设备的端口默认是人工关闭的,需要手动开启no shut,2层设备的端口默认是开启的)

5)console口/线/控制台模式:全局配置模式下输入line console 0---->line co 0进入console口模式

switch(config-line)#

默认不能查看配置,可以修改配置,且对console口生效!

password 密码:设置用户密码

login:开启身份验证

exit

7、字母+?可以提示命令

8、Tab补全键

9、快捷键

ctrl+u:快速删除光标前所有的字符

ctrl+a:快速定位光标到行首

ctrl+e:快速定位光标到行尾

10、交换机开机动作

先去硬盘中查找有无startup-config文件,如果没有,则在内存中创建一个新的running-config文件,如果存在,则复制到内存中并改名为running-config。真正有效的是running-config文件,startup-config文件只是为了保证关机不消失。

网络层(3层)

1、IP包头分析

长度:20(最小)-60字节

版本(4bit):表示IPV4或者IPV6

首部长度(4bit):单位是4字节,表示IP包头的长度

优先级与服务类型(8bit):前3位表示优先级,中间4位表示服务类型,最后一位没启用

总长度(16bit):IP包的长度

IP分片(网络层,为了防止DDOS攻击现在一般在应用层进行):一个帧只能存1500个字节的上三层数据,所以总长度超过1500要进行分片。分几片就复制几份IP包头,IP包头除底下这三个值(还原的时候看)不一样之外,其他都一样。

标识符(16bit):标识同一个报文内的所有分片。

标志(3bit):第一位没启用一直是0;第二位是1则代表没分片,0代表分片;第三位是1则代表不是最后一个分片,0代表是最后一片。

段偏移量(13bit):决定分片的先后顺序(一般是1480*(n-1),n表示第几片)。

TTL(8bit):Time To Live:存活时间,0-255,防止一个数据包在网络上永久的循环下去(每经过一台路由器就减一)

协议号(8bit):和类型的作用一样,用来标识上层封装的协议是谁,6是TCP,17是UDP,1是ICMP

首部校验和(16bit):校验的是IP包头

原地址(32bit):IP地址

目标地址(32bit):IP地址

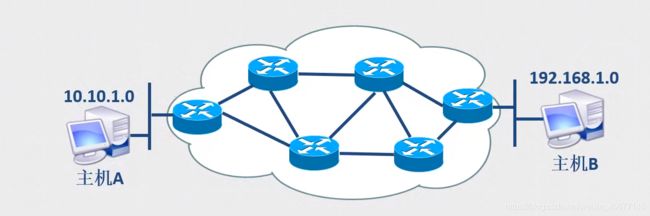

2、路由器

路由:跨越源主机到目标主机的一个互联网络来转发数据包的过程(路由器为IP包选择路径的过程)

路由器:拥有路由能力的机器,作用:连接不同网段的(内网与外网)

3、路由器基本的原理:路由表,ip协议

路由条目存储的是网段和端口的对应关系

直连路由条目:配好IP,开启端口之后就会自动形成,用C表示

静态路由条目:手工配置的,用S表示ip route 目标网段 子网掩码 下一跳IP地址

默认路由条目:用S*表示,网段和子网掩码都为0,表示所有网段,适合边缘路由器ip route 0.0.0.0 0.0.0.0 下一跳IP地址

浮动路由条目:作为备用选项,配置管理距离值,优先级低的会隐藏起来ip route 目标网段 子网掩码 下一跳IP地址 管理距离值

路由表里有相应的路由条目才会进行转发,没有则丢弃,进行反馈

管理距离值:在路由表里C的默认值为0,S默认为1,S*默认为无穷大

优先级和管理距离值成反比

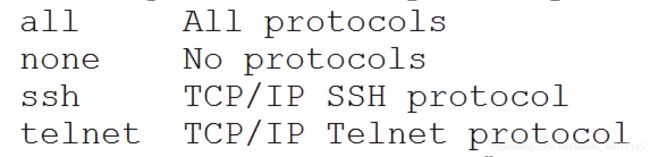

路由器的一些命令

show ip route:特权模式,查看路由表

ip domain-name 域名:全局模式下,起个域名(不是真的域名只是叫这个而已)

crypto key generate rsa 长度:全局模式下,生成rsa的密钥对

line vty 0 4:全局配置模式中,进入虚拟终端,开启远程控制,默认打开23(telnet),可以有4个同时控制

password 新密码:设置telnet连接密码

login:启用密码验证

transport input 协议名:可以切换远程控制协议

login local:启用本地数据库验证

username xxx password xxx:全局配置模式下,创建用户名和密码

4、路由器的工作原理

- 一个帧到达路由,路由器首先检查目标MAC地址是不是自己,如果不是则丢弃,如果是则解封装,并将IP包送到路由器内部

- 路由器检查IP包头中的目标IP,并匹配路由表,如果匹配失败则丢弃并向源IP回馈错误信息,成功则将IP包路由到出接口

- 封装帧,首先将出接口的MAC地址作为源MAC地址封装,然后检查ARP缓存表,检查是否有下一跳MAC地址,如果有,提起并作为目标MAC地址封装到帧中,如果没有,则发送ARP广播请求下一跳的MAC地址,并获取到对方的MAC地址,再记录缓存并封装帧,再将帧发送出去

5、ARP协议

1、广播与广播域

- 广播:将广播地址作为目的地址的数据帧

- 广播域:网络中能接收到同一个广播所有节点的集合(越小越好)

2、MAC广播地址:FF-FF-FF-FF-FF-FF(所有)

3、IP广播地址:255.255.255.255(全局广播)、网段广播:主机位为255

4、什么是ARP协议

ARP:Adress Resolution Protocol:地址解析协议

作用:在内网将已知的IP地址解析成MAC地址

5、ARP原理

-

发送ARP广播请求

- PC1发送数据给PC2,查看缓存没有PC2的MAC地址,PC1发送ARP请求消息(广播)

ARP报文内容:我是10.1.1.1 我的mac:AA 谁是10.1.1.3 你的mac:?

- PC1发送数据给PC2,查看缓存没有PC2的MAC地址,PC1发送ARP请求消息(广播)

-

接收ARP单播应答

- 所有主机收到ARP请求消息,PC2回复ARP应答(单播),其他主机丢弃

PC1将PC2的MAC保存在缓存中,发送数据

内网通信请求的是目标主机的MAC地址,外网通信请求的是网关(路由器)的MAC地址

ARP报文:28字节

Windows系统中的ARP命令:

arp -a:查看本机的ARP缓存表

arp -d:清除ARP缓存

arp -s:ARP绑定

Cisco系统中的ARP命令:

Router#show arp:查看本机的ARP缓存表

Router#clear arp-cache:清除ARP缓存

Router(config)#arp ip地址 MAC地址 arpa:ARP绑定

ARP缓存表是后来居上(后响应的ARP报文会覆盖原来的数据),ARP协议没有身份验证机制,不管是单播还是广播都会存进缓存中

6、ARP攻击原理

通过发送伪造的虚假的ARP广播或者单播报文以及虚假伪造的MAC地址来进行攻击

目的:终止通信/断网,容易被发现

7、ARP欺骗原理

中间人攻击

通过发送伪造的虚假的ARP广播或者单播报文和自己的MAC地址来实现欺骗

目的:监听、窃取、篡改、控制流量,但不中断通信!

也可以说是攻击者通过虚假伪造的ARP报文对受害者进行ARP缓存投毒

8、ARP攻击的防御

- 静态ARP绑定:手工双向绑定

缺点:工作量大!建议用在公司的主要服务器上 - ARP防火墙:以毒攻毒,自动绑定网关静态ARP,(主动防御)然后一直给网关发包

缺点:网关受不了了,增加网络负担,成功率不是100% - 硬件级的防御:

DAI技术:D:DHCP、AI:ARP检测侦察技术(依赖于DHCP记录表),将攻击拍死在萌芽之中

交换机支持端口做动态ARP绑定(配合DHCP服务器)或做静态绑定

cont f

ip dhcp snooping

ip arp inspect #检查侦测

6、ICMP协议

作用:网络探测与回馈机制,适用于任何协议

1.网络探测

2.路由跟踪 Windows:tracert ip地址、Linux或路由:traceroute ip地址

3.错误反馈

ICMP头:ICMP类型、代码

ICMP类型:8代表ping请求、0代表ping应答、3代表目标主机不可达、11代表TTL超时

代码:目标主机不可达时分类

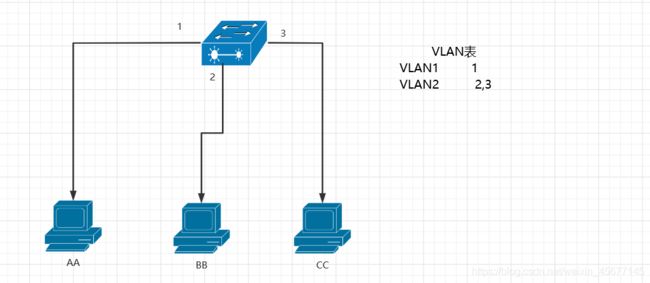

VLAN:Virtual LAN(虚拟局域网)

- 广播的危害:增加网络/终端负担,传播病毒,安全性

- 如何控制广播?

控制广播=隔离广播域

路由器隔离广播(物理隔离):缺点:成本高、不灵活

1、VLAN是干什么的?

采用新的技术VLAN来控制广播,VLAN技术是在交换机上实现的,且是通过逻辑隔离划分的广播域

不同VLAN之间不能通信,交换机首先查看是从哪个端口出来的然后比对VLAN表看是在哪个VLAN,然后再根据MAC地址表转发,经过端口时会再次查看VLAN表进行比对,不是同一VLAN则丢弃帧

2、一个VLAN=一个广播域=一个网段

VLAN是二层技术

3、VLAN 的类型

4、静态VLAN命令

每个交换机都有默认的VLAN1,所有端口默认都在VLAN1中

1)创建VLAN:

conf t

vlan ID,ID,ID-ID

name 自定义名称

exit

2)查看VLAN表:

en

show vlan brief

3)将端口加入到VLAN:

int f0/x

switchport access vlan id

5、Trunk:解决跨交换机的相同VLAN通信的问题

中继链路:不属于任何VLAN,同时允许任何VLAN的数据从这里通过

通过在数据帧加上标签(交换机上)来区分不同VLAN的数据

标签:802.1q标签:公有协议,所有厂家都支持,标签大小4字节,属于内部标签。

交换机端口链路类型:

- 接入端口:access,一般连接pc,只能允许某一个VLAN的数据通过

- 中继端口:trunk,一般连接其他交换机,属于公共端口,允许所有VLAN的数据通过

配置trunk命令:

int f0/x

switchport trunk encapsulation dot1q/isl

switchport mode trunk

exit

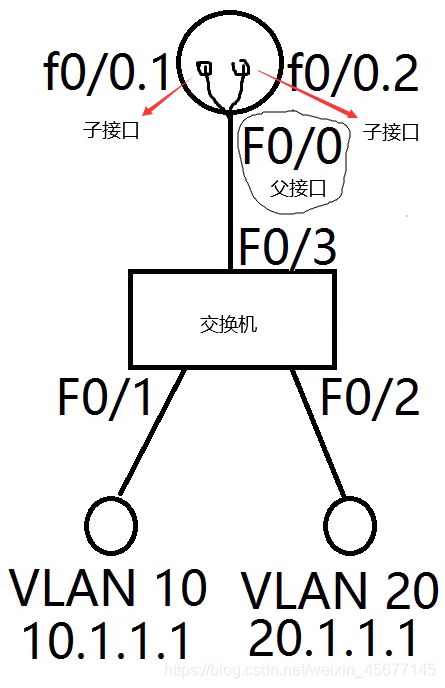

6、单臂路由:解决不同VLAN之间无法通信的问题

第一步:配置路由器的接口,3层接口无法设置trunk

cont f

int f0/0.1 #进入子接口

encapsulation dot1q 10 #设置只能识别vlan10这个标签

ip add 10.1.1.254 255.255.255.0 #设置ip,配置网关

no shut

exit

int f0/0.2

encapsulation dot1q 20

ip add 20.1.1.254 255.255.255.0

no shut

exit

int f0/0

no shut

第二步:将F0/3设为trunk端口

int f0/3

switchport trunk encapsulation dot1q

switchport mode trunk

exit

原理:

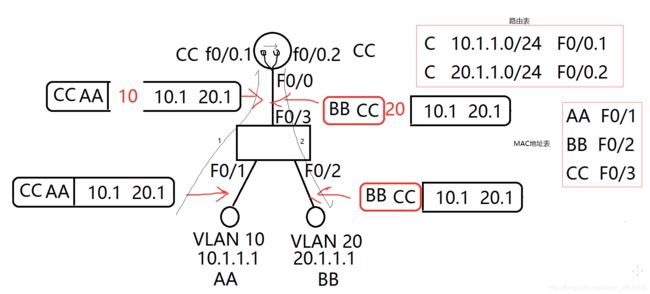

PC1(左)给PC2(右)发信息,首先查看是否在同一网段,发现不是则发给网关,发现没有网关的mac地址,则发送ARP广播请求网关的mac地址,得到网关的mac地址后发送至交换机,交换机查看vlan表发现是vlan10来的数据,然后查看MAC地址表进行转发,经过端口F0/3时加上标签10,f0/0.1收到数据后转给f0/0.2,f0/0.2加上标签20后发往交换机,交换机进行转发。

单臂路由缺点:1.网络瓶颈、2.容易发生单点物理故障(所有子接口依赖于总物理接口)、3.vlan间通信的每一个帧都要进行单独路由

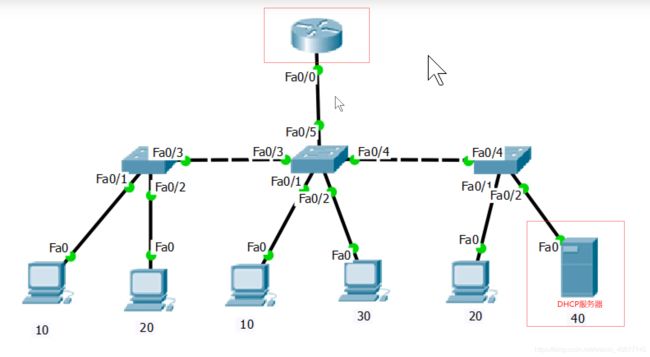

DHCP中继

可以让DHCP广播包单播转发给DHCP服务器

在路由器上配置:哪个VLAN需要帮助就在哪个接口上配,只有DHCP服务器所在的接口不用配

int f0/x

ip helper-address dhcp服务器ip

exit

conf t

ip dhcp excluded-address 10.1.1.1 10.1.1.99 #排除地址池的IP

ip dhcp pool v10

network 10.1.1.0 255.255.255.0

defalut-router 10.1.1.254

dns-server 40.1.1.1

exit

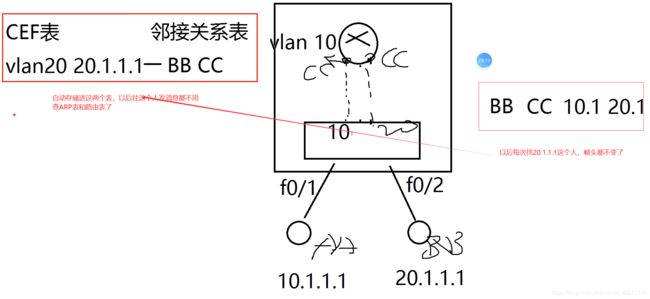

7、三层交换技术

实现不同VLAN的通信,代替单臂路由

1)三层交换机=三层路由器+二层交换机

2)三层路由引擎可以自由关闭

conf t

ip routing #开启

no ip routing #关闭

3)三层交换机的优点:

与单臂路由相比:解决了网络瓶颈问题、解决了单点故障(虚拟接口不再依赖物理接口)、一次路由永久交换

4)三层交换机上开启虚接口(配置VLAN的网关)

int vlan 10 #10代表给VLAN10配网关

ip add 10.1.1.254 255.255.255.0

no shut

exit

5)二层端口升级为三层端口,可以连接外网

int f0/x

no switchport

exit

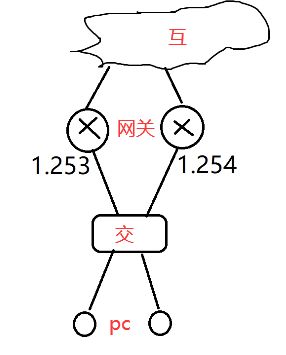

HSRP(Hot Standby Router Protocol)

HSRP:Cisco私有的协议

VRRP:公有的协议

原理都差不多一样

热备份路由协议:实际上备份的是网关,在路由器上配置

作用:在一个网关出现故障的时候,可以自动的切换到另一个备份网关上面,继续上网

原理:员工网关指向虚拟路由器,由虚拟路由器转发给活跃路由器

-

两个网关加入同一个HSRP组:id1-255,无大小之分

-

加入同一个组之后在这个组里会产生一个虚拟路由器(也连接到这个局域网),配置虚拟IP地址

standby 1 ip xxxxx

-

HSRP组里的成员:

虚拟路由器(老大,无优先级)

活跃路由器

备份路由器

其他路由器 -

HSRP优先级:1-255

standby 1 priority 优先级

默认为100,越大优先级越高 -

HSRP组成员通过定时发送hello包来交流,默认每隔3秒

hello时间3秒,坚持时间10秒(得不到回信备份路由器就篡位了) -

占先权preempt:不用等坚持时间

standby 1 preempt

当检测不到对方(路由器网关接口坏了)或检测到对方优先级比自己低,立即抢占活跃路由的名分。 -

配置跟踪track,跟踪外网的端口状态,一旦外网端口down掉就自降优先级!

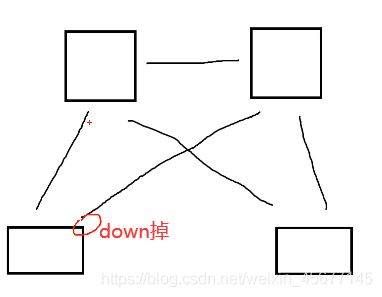

STP协议:生成树协议

交换机物理环路,会产生广播风暴,STP协议会逻辑down掉一个接口,取消环路

ACL

Access Control List:访问控制列表,一种包过滤技术,基于三层IP包头的IP地址、四层TCP/UDP头部的端口号[5层数据]来过滤

ACL在路由器上配置,也可以在防火墙上配置(一般称为策略)

ACL主要分为两大类:标准ACL/扩展ACL

- 标准ACL:

表号:1-99

特点:只能基于源IP对包进行过滤

命令:

创建ACL表:

conf t

access-list 表号 permit/deny 源IP或网段 反子网掩码

注释:反子网掩码就是将子网掩码的0和1(二进制)倒置,其实算下来也就是将0和255倒置

255.0.0.0---------0.255.255.255

255.255.0.0---------0.0.255.255

255.255.255.0---------0.0.0.255

反子网掩码的作用:用来匹配,与0对应的需要严格匹配,与1对应的忽略

例如:access-list 1 deny 10.1.1.3 0.0.255.255 拒绝所有源IP为10.1开头的

access-list 1 deny 10.1.1.3 0.0.0.0 拒绝所有源IP为10.1.1.3的主机

简写:access-list 1 deny host 10.1.1.3

access-list 1 deny 10.1.1.3 0.0.255.255 拒绝所有人

简写:access-list 1 deny any

将ACL表应用到接口

int f0/x

ip access-group in/out

exit

查看ACL表:

show ip access-list 表号

删除ACL表:

no access-list 表号

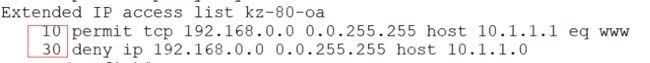

- 扩展ACL:

表号:100-199

特点:可以基于源IP、目标IP、端口号、协议等对包进行过滤

命令:

创建ACL表:

conf t

acc 100 permit/deny 协议 源IP或源网段 反子网掩码 目标IP或目标网段 反子网掩码 [eq 端口号]

注释:协议:TCP/UDP/IP/ICMP

- 原理:

ACL表必须应用到接口的进或出的方向才生效!

一个接口的一个方向只能有一张ACL表!

进还是出方向取决于流量控制总方向

ACL表是严格自上而下检查每一条,所以要注意书写顺序,越严格就越靠前

每一条是由条件和动作(permit允许、deny拒绝)组成,当流量没有满足某条件,则继续检查下一条

先判断ACL写的位置(哪个路由器的哪个接口的哪个方向???)

标准ACL尽量写在靠近目标的地方

扩展ACL尽量写在靠近源IP的地方

再考虑如何写?

首先判断最终要允许还是拒绝所有,然后将严格的控制写在前面

一般情况下,标准或扩展ACL表一旦编写好,无法修改或删除某一条,也无法修改顺序,无法在中间添加,只能在最后一条添加新的条目,或者删了ACL重新写一个表

- 命名ACL:

作用:可以对标准或者扩展ACL进行自定义命名

优点:自定义命名更加容易辨认,也便于记忆,可以任意修改或删除某一条,也可以往中间插入

conf t

ip access-list extended(扩展)/standard(标准) 自定义名称 直接进入表内部(可以进入任何表中用名字)

内部直接从动作开始写

删除是按照标号来的 no 10

插入也是,先写标号 ,再从动作开始写

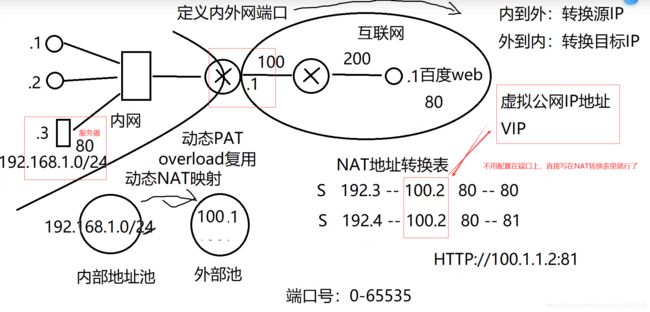

NAT(Network Address Translations)

-

NAT:网络地址转换,主要是实现公私有IP地址的转换,一般是在路由器外网接口或防火墙上来完成,不建议在三层交换机上配置!

作用:解决ipv4地址严重不够用了的问题 A B C三类可用 -

IP地址分为公网IP和私网IP

公网IP只能在公网上使用,私网IP只能在内网使用

公网上不允许出现私有IP!!!

私有IP可以重复在内网使用 -

私有地址范围:在ABC三类中拿一些出来

1) 10.0.0.0/8 以10开头的(前8位二进制数字)

2)172.16.0.0/16 - 172.31.0.0/16 以172.16开头的到172.31开头的

3)192.168.0.0/16 以192.168开头的

-

NAT三大类:

静态NAT:公司内部服务器使用,1对1映射,(静态PAT,端口映射技术,手动在NAT地址转换表配置IP和端口的对应)

动态NAT

PAT(Port Adress Translation:端口地址转换也叫端口复用技术)

通过端口号来区分内网不同的人的,路由器自己生成的

-

命令:

定义内外网接口:

内到外的数据:转换源IP、外到内的数据:转换目标IP

端口号范围:0-65535

int f0/0

ip nat inside/outside

exit

配置PAT:

定义内部地址池:

acc 1 permit 192.168.0.0 0.0.255.255

做PAT动态映射:

conf t

ip nat inside source list 1 int f0/1 overlode 做匹配使用

配置静态端口转换:

conf t

ip nat inside source static tcp 192.168.1.3 80 100.1.1.2 80

查看NAT表:sh ip nat translation