APT组织Tick再度出击;Olympic Destroyer仍在活动;URLAzone恶意软件攻击

本篇主要看点:

Olympic Destroyer新动向

针对日本的URLzone恶意软件投放

朝鲜近期在拉丁美洲地区发起多次银行攻击事件

APT组织Tick再度出击

1、APT组织Tick通过最新木马SymonLoader利用USB防护驱动器进行攻击

APT组织Tick,主要针对日本和韩国发起攻击,主要恶意软件有Minzen, Datper, Nioupale (aka Daserf), 和HomamDownloader。

近期,该组织针对韩国国防工业公司 创建的特定类型的USB防护驱动器及该驱动的管理系统进行利用,类似于找到了一种方法可以让这些USB驱动器加载恶意代码并执行。

Tick组织创建了一个最新家族木马SymonLoader,该木马只会尝试感染运行Microsoft Windows XP或Windows Server 2003的系统,并且系统所处的设备均处于内网。

首先,攻击者利用被嵌入恶意代码的合法软件来诱骗用户安装加载器程序,该程序运行后会释放SymonLoader。

SymonLoader首先检查目标主机的操作系统版本,如果它比Windows XP或Windows Server 2003更新,它将停止工作。

在检查操作系统版本后,SymonLoader创建一个名为“设备监视器”的隐藏窗口,该窗口开始监视受感染系统上的存储设备更改。当连接了可移动驱动器时,恶意软件将检查驱动器号和驱动器类型。如果驱动器号不是A或B,并且驱动器类型不是CDROM,则恶意软件会调用CreateFile API并获取存储设备的句柄。通过排除驱动器A和B(通常用于软盘驱动器)和CDROM驱动器类型,来查找移动式USB驱动器。

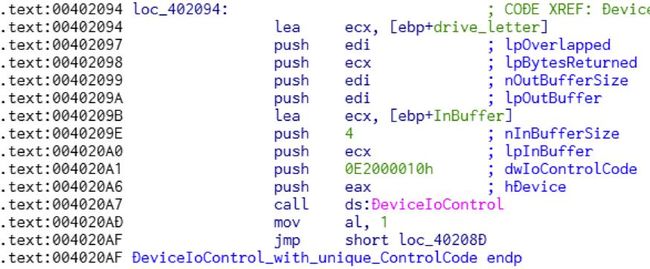

接下来,恶意软件使用未公开的自定义控制代码0xE2000010调用DeviceIoControl()函数。控制代码由四种不同类型的值组成; DeviceType,Function,Access和Method。在这种情况下,DeviceType值为0xE200,计算公式如下:(0x0E2000010&0xffff0000)>> 0x10。 据微软称,这个特定的DeviceType值应该在第三方供应商的范围内。为了正常工作,第三方驱动程序需要在恶意软件使用自定义控制代码0xE2000010调用DeviceIoControl()之前存在于被入侵系统中。

自定义IoControlCode的DeviceIoControl

SymonLoader通过使用IOCTL_SCSI_PASS_THROUGH参数的SCSI INQUIRY命令获取设备信息,并通过在供应商或产品标识中搜索INQUIRY数据中的特定字符串来确定它是否为目标驱动器。我们对这些搜索中使用的字符串的研究表明,韩国国防工业公司的名字与字符串相符。该公司开发军事,警察,政府机构和公共机构使用的信息和通信安全设备。在一家媒体上,该公司宣布他们制造经认证符合韩国IT安全认证中心。在韩国,某些组织必须遵循“USB存储介质指南”,并且只使用通过政府机构审核的设备。

通过分析,该公司USB安全驱动器的第三方设备驱动程序支持自定义的控制代码0xE2000010,如恶意软件中查找的控制代码一致,因此可以表明,该木马就是在查找该公司的USB防护驱动。

当木马查找到该驱动后,其会从中提取未知的可执行文件,攻击者将未知的可执行文件加密并提前将其隐藏在安全USB存储器的末尾部分。隐藏的数据不能通过逻辑文件操作API(如ReadFile())访问。相反,SymonLoader使用逻辑块寻址(LBA)和SCSI命令从可移动驱动器上的特定预期位置物理读取数据。

LBA是一种简单的线性寻址方案。存储按固定大小分成块,每个块都有一个从零到N-1的数字,取决于卷的大小。应用程序可以指定块号并通过SCSI命令访问数据。

最后,SymonLoader将提取的文件保存在本地磁盘的临时目录中并执行。程序如下:

1、通过使用READ CAPACITY(10)命令获得存储“N-1”的最终逻辑块地址(LBA)。

2、通过READ(10)命令读取第三个最后一个块“N-3”并将其解密。

3、从解密的数据中,获取主模块所在的LBA“X”。

4、通过READ(10)命令将数据从LBA“X”加载到“N-4”并将其解密。

5、将解密的文件保存为%Temp%\ [random characters] .tmp并执行它。

6、通过SAVE(10)命令将受损系统的主机名和本地时间写入LBA“N-2”。

从逻辑块寻址角度看恶意存储的数据布局

总结:这种利用别国的usb防护驱动器进行武器化的手法很少见,在内网入侵过程中确实可以取得奇效,绕过杀软。晓只能说你大爷就是你大爷,我国组织还是很牛逼的。

Olympic Destroyer是一个在韩国平昌奥运会期间发起攻击的APT组织。在该起攻击中,其仿照了朝鲜APT组织lazarus在Rich Header中自动生成的特征信息,以此来混淆视听,试图将锅甩到朝鲜身上,以此来加深两国矛盾。 除此之外,该组织的代码中还与NotPetya和BadRabbit相似,拥有EternalRomance漏洞传播模块,从而进行横向移动。 在TTP上面,该组织与APT28的行动具有一定相似性,因此也表明该组织对APT28有较深的理解,因为模仿TTP比单纯篡改恶意工具要更加困难,因此,从这个组织对其他APT组织的理解,暂且无法断定该组织到底源自哪里。经过持续监控,在最近发现该组织再次发起了攻击。 此次攻击事件发生在2018年5月到6月,该组织针对俄罗斯的金融机构以及欧洲和乌兰克的生物化学威胁预防实验室进行了攻击,使用手法仍然为恶意宏文档 ->下载混淆后的ps或hta脚本->运行Powershell Empire代理。其中的混淆方法仍然沿用此前攻击奥运会的手法,辨识度较高。 这里所提及的Powershell Empire是一个利用Python和Powershell编写的开源框架,允许对受感染主机进行无文件控制,具有模块化体系结构并依赖于加密通信。在渗透测试过程,进行横向移动和信息收集时会广泛使用该框架。

详细可参考这篇文章:

http://www.freebuf.com/articles/web/76892.html

从回连C&C的信息出发,会发现回连下载的恶意软件均放置于合法的 Joomla服务器中, URI路径如下,很显然,攻击者是根据该CMS漏洞进入服务器,很有可能是0day漏洞。

/components/com_tags/views

/components/com_tags/views/admin

/components/com_tags/controllers

/components/com_finder/helpers

/components/com_finder/views/

/components/com_j2xml/

/components/com_contact/controllers/

在受害者方面,该组织针对最近的行动针对俄罗斯,乌克兰和其他几个欧洲国家。并且在对恶意文档进行分析后,发现有多个该组织的潜在攻击目标,例如:与在瑞士举办的生物化学威胁研究会议'Spiez Convergence'相关的文档,用于毒害Sergey Skripal和他在索尔兹伯里的女儿的神经毒剂,从乌克兰国家机构获取的卫生部文件等。

从混淆手法出发,下图可以看出前后两次活动中具有类似的结构。

3、针对日本的URLZone恶意软件活动

通过使用恶意宏文档作为钓鱼邮件的附件进行投放,当触发宏后会去下载该家族恶意软件,其中宏代码解混淆前后如下图。

CPU 信息

SandboxIE检测

VideoBiosVersion

VMWare的注册表

目录或文件名检查

IsDebuggerPresent

除此之外,该家族文件的签名中显示多个真实公司的名称

URLZone在检测环境完毕后,首先会利用Process Hollowing技术,创建子进程explorer.exe或iexplorer.exe,并将shellcode注入进程。最后跳转到URLZone新的入口点,如下图所示,其跳转到EAX对应的地址。

除此之外,有的URLZone还会下载并执行Cutwail和Ursnif木马,这也都是比较常见的银行木马。

[1] https://securelist.com/olympic-destroyer-is-still-alive/86169/

[2] https://securelist.com/olympicdestroyer-is-here-to-trick-the-industry/84295/

[3] https://www.fireeye.com/blog/threat-research/2016/01/urlzone_zones_inon.html

[4] https://www.arbornetworks.com/blog/asert/an-update-on-the-urlzone-banker/

[5] https://www.johannesbader.ch/2015/01/the-dga-of-shiotob/

[6] https://researchcenter.paloaltonetworks.com/2017/02/unit42-banking-trojans-ursnif-global-distribution-networks-identified/

[7] https://researchcenter.paloaltonetworks.com/2018/06/unit42-tick-group-weaponized-secure-usb-drives-target-air-gapped-critical-systems/

今日推荐阅读情报

https://www.cyberscoop.com/north-korea-swift-hacks-bancomext-bank-of-chile/

日常科普

威胁情报是循证知识,包括环境、机制、指标、意义和可行性建议,现有的或新兴的、对资产的威胁或危害,可用于主体对威胁或危害的反应做出明确决定。

威胁情报就是收集、评估和应用关于安全威胁、威胁分子、攻击利用、恶意软件、漏洞和漏洞指标的数据集合。