buuCTFwp(1~32)

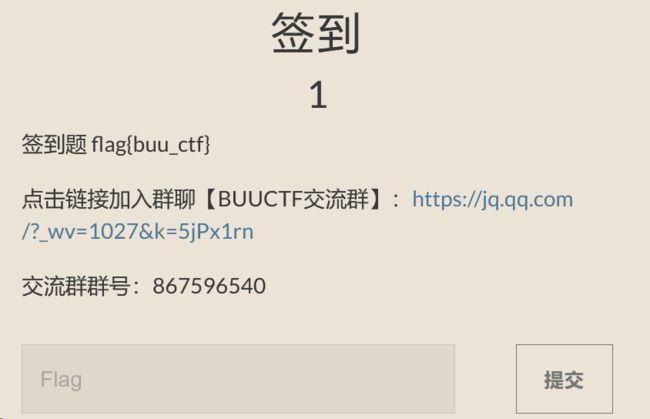

1.签到题

2.二维码

1.题目是一个二维码,用010发现提示四位数字,想到应该是暗藏压缩包

2.虚拟机foremost分离出压缩包,四位字符纯数字密码暴力破解得到flag!

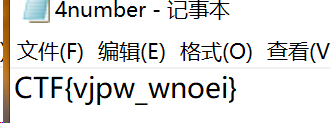

flag{vjpw_wnoei}

3.金三胖

1.题目是一个GIF,用PotPlayer分帧查看发现三张图片,拼起来是flag

flag{he11o_hongke}

4.你竟然赶我走

1.题目是一个图片,用010打开末尾发现flag

flag{stego_is_s0_boring}

5.N种解决办法

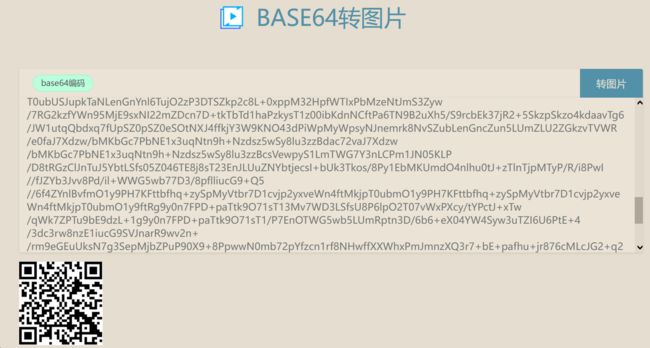

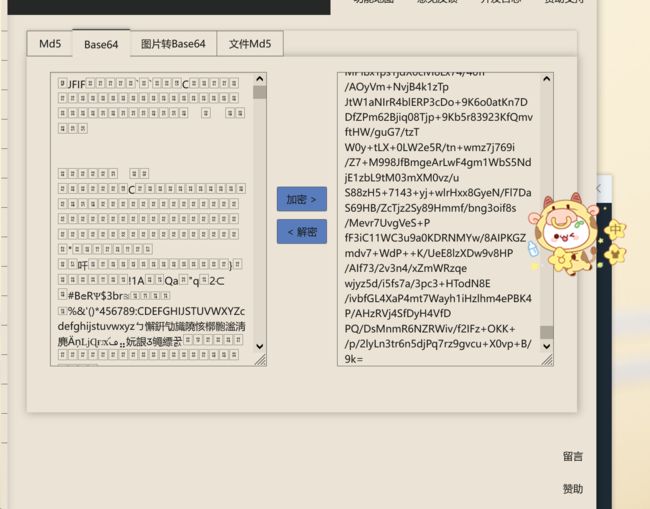

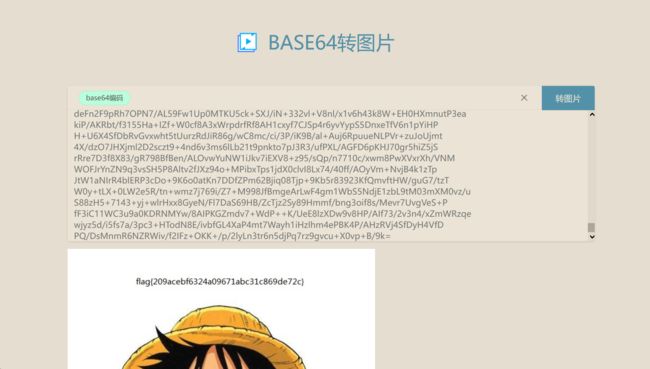

1.用010打开发现提示base64,接着后边有一大长串字符

2.base64解码失败,尝试转成图片,发现是一个二维码,扫描得到flag

flag{dca57f966e4e4e31fd5b15417da63269}

6.大白

1.打开图片一看就少了一块,用010加大高度得到flag

flag{He1l0_d4_ba1}

7.基础破解

1.得到加密的压缩包,提示为四位数字,用ARCHPR破解得到密码2563

2.打开压缩包得到flag

flag{70354300a5100ba78068805661b93a5c}

8.乌峰镇会种图

1.题目为一张图片,用010打开在末尾得到flag

![]()

flag{97314e7864a8f62627b26f3f998c37f1}

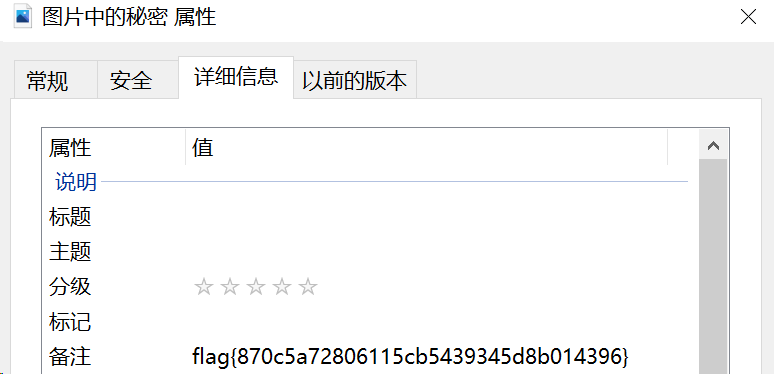

9.文件里的秘密

1.用010什么都没发现

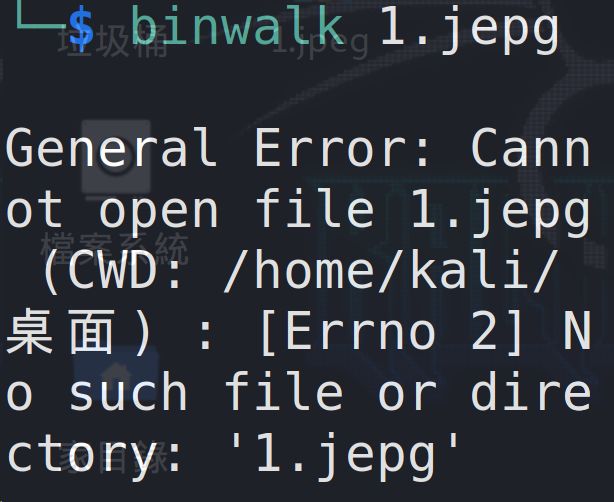

2.虚拟机binwalk发现没有其他东西

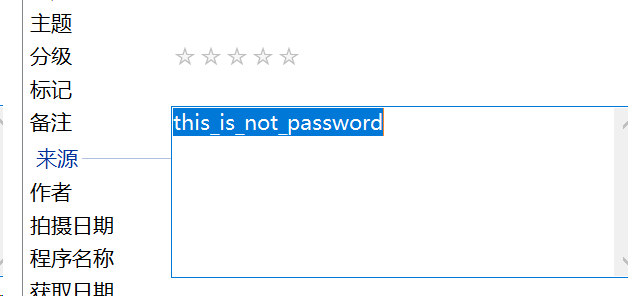

3.右击图片点击属性发现有备注得到flag

flag{870c5a72806115cb5439345d8b014396}

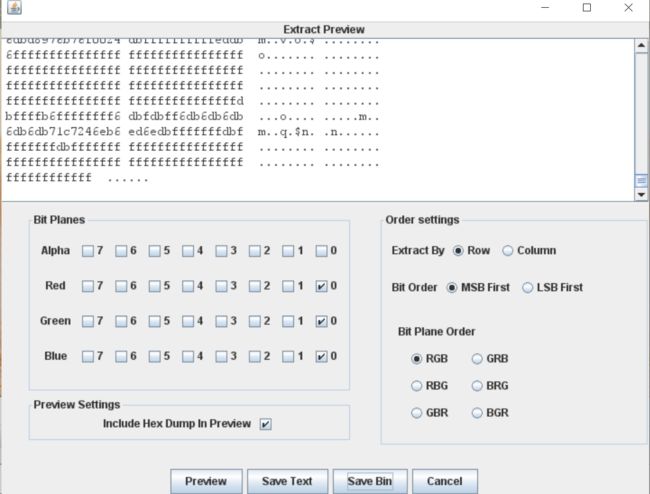

10.LSB

1.用Stegsolve打开,Data Extrac,在red green blue处选0,然后Save Bin

2.得到一个不知名文件,尝试在末尾加文件名,当加上jpg时得到一个二维码,扫描得到flag

flag{1sb_i4_s0_Ea4y}

11.wireshark

1.在wireshark打开,在过滤器输入http.request.method==POST得到flag

flag{ffb7567a1d4f4abdffdb54e022f8facd}

12.rar

1.一个压缩包,题中提示4个数字,直接ARPHCR暴力破解得到密码8795

flag{1773c5da790bd3caff38e3decd180eb7}

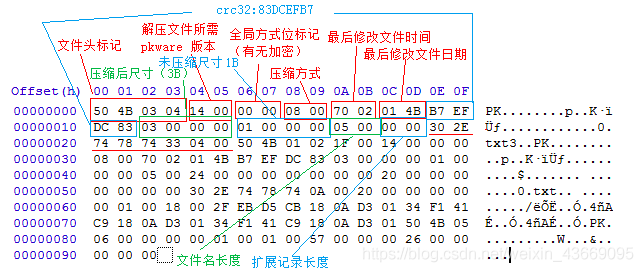

13.zip伪加密

1.说是伪加密肯定不能直接暴力破解,开始百度,查到这样一张表

2.破解伪加密将全局方式位标记均改为00即可,改完后直接打开得到flag

flag{Adm1N-B2G-kU-SZIP}

14.qr

1.扫描后竟然直接发现flag

flag{878865ce73370a4ce607d21ca01b5e59}

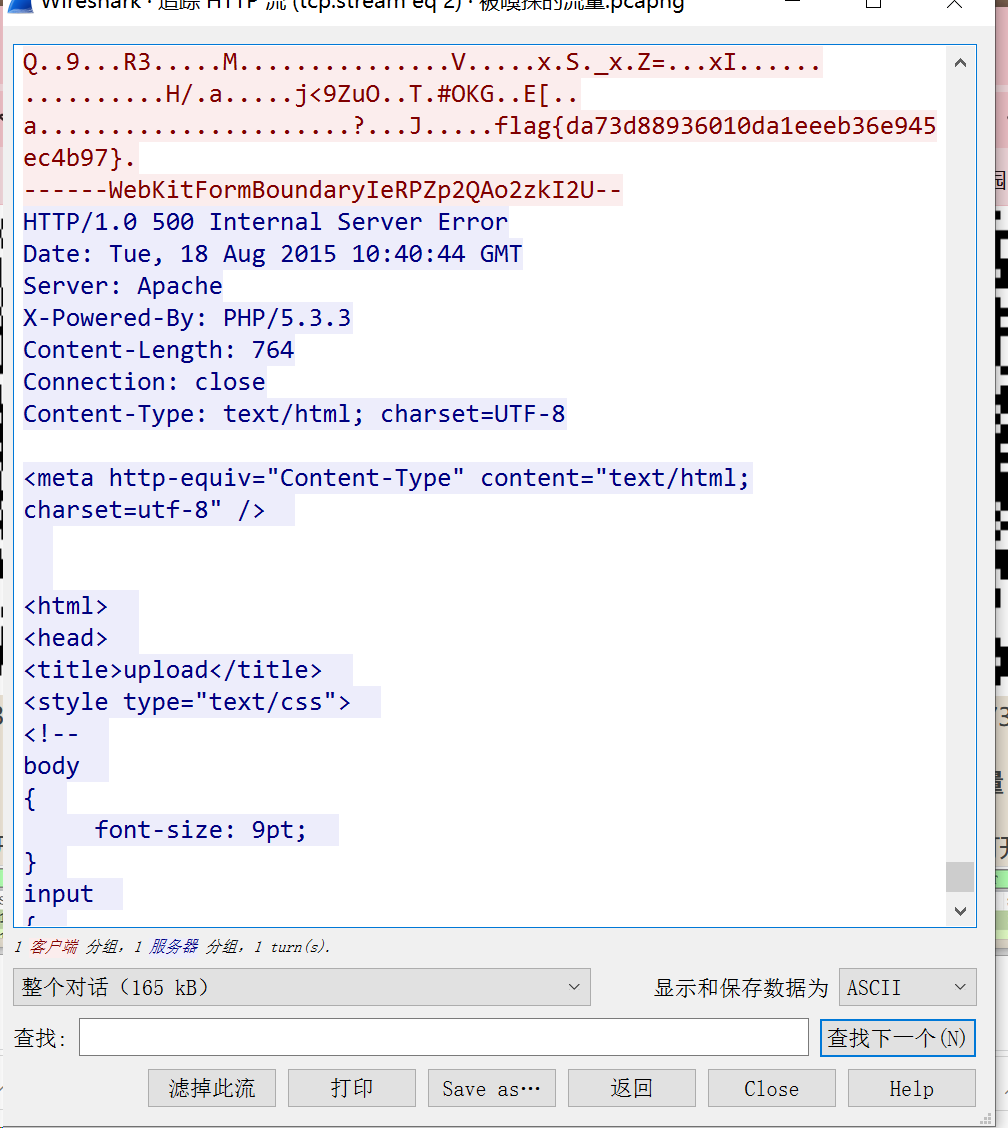

15.被嗅探的流量

1.在wireshark打开,在过滤器输入http.request.method==POST

2.追踪http流发现flag

flag{da73d88936010da1eeeb36e945ec4b97}

16.镜子里面的世界

1.010没线索,属性没线索,上stegsolve

2.Data Extrac然后Preview发现flag

3.输入竟然不对,原来是复制的时候中间会多个空格,要把空格删掉

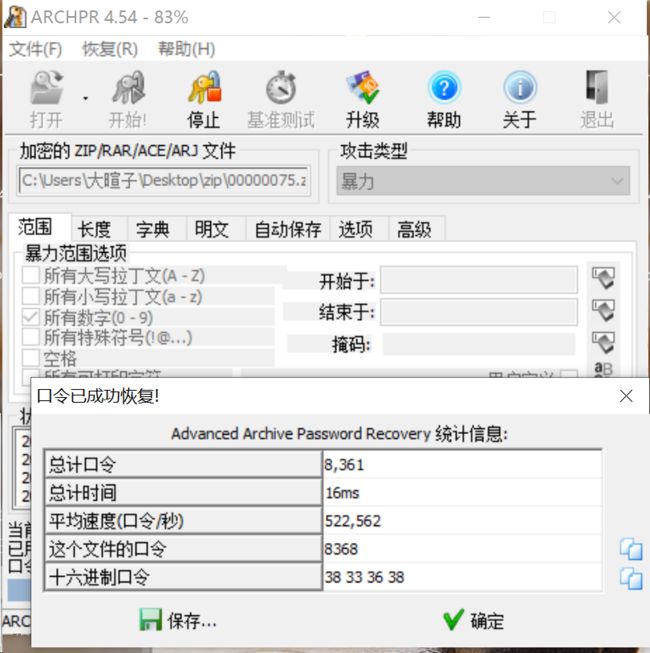

17.ningen

1.看题目这句话就猜到是ARCHPR四位数字暴力解密,先用虚拟机foremost分离果然有一个zip

2.先用虚拟机foremost分离果然有一个zip,解密后得到密码8368,打开压缩包得到flag

flag{b025fc9ca797a67d2103bfbc407a6d5f}

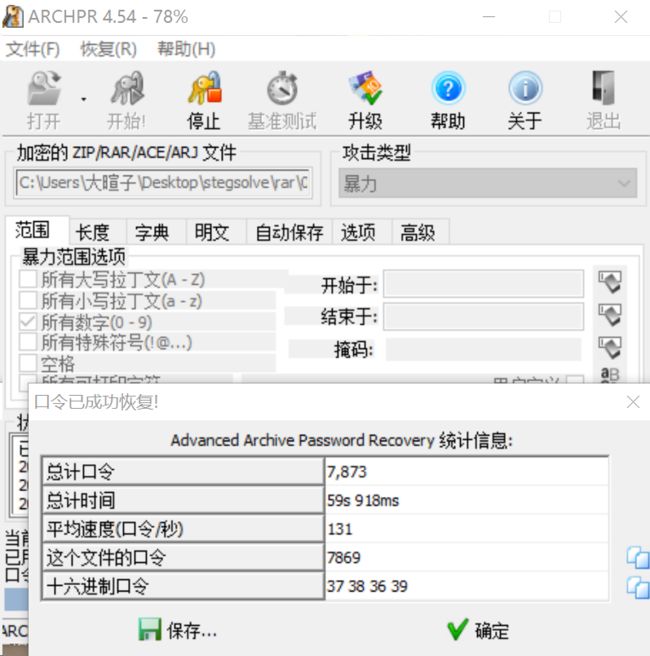

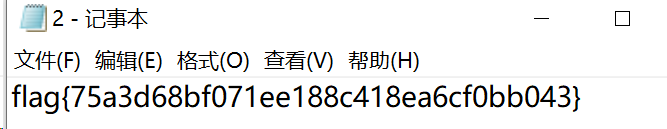

18.小明的保险箱

1.用010打开发现里面藏了别的文件,虚拟机foremost分离得到zip,题目提示密码四位纯数字,直接暴力解密得到密码7869

2.打开zip得到flag

flag{75a3d68bf071ee188c418ea6cf0bb043}

19.爱因斯坦

1.010发现有别的文件,直接虚拟机foremost得到加密压缩包,暴力破解无果

2.图片属性发现疑似密码的东东

3.打开了!得到flag

flag{dd22a92bf2cceb6c0cd0d6b83ff51606}

21.另一个世界

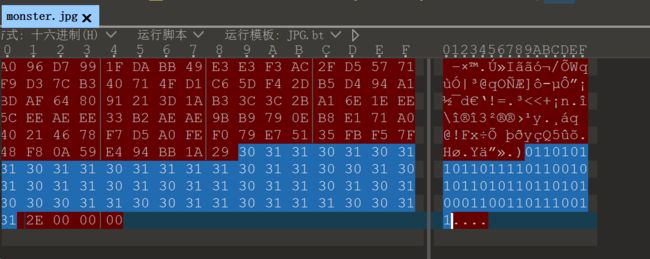

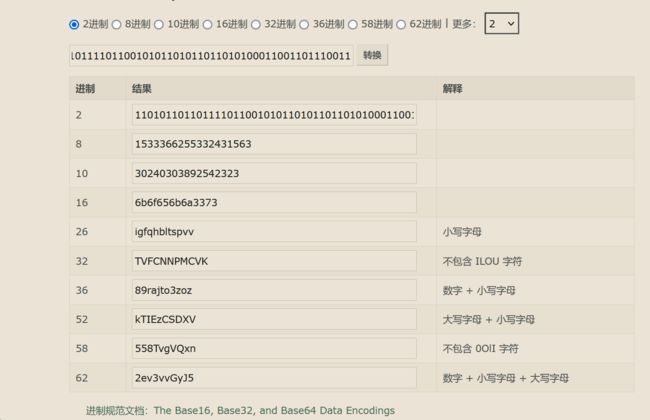

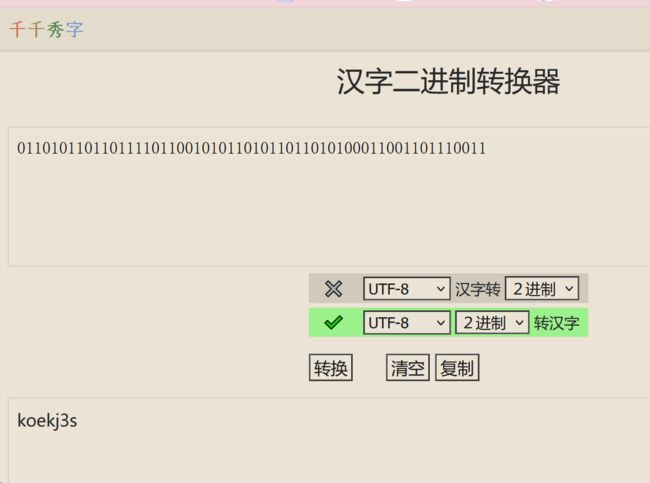

1.题目是一张图片,用010打开发现末尾有一串二进制数字

2.二进制转各种进制,都不对

3.找了找其他的转换,发现二进制转汉字这个对了

flag{koekj3s}

22.隐藏的钥匙

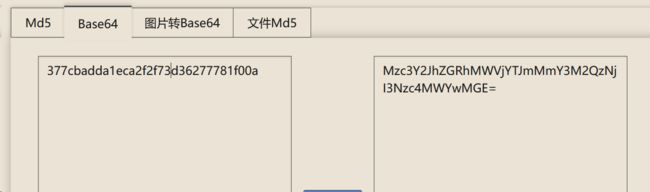

1.用010打开发现一串base64码

2.直接解码得到flag

23.flag

1.010没发现

2.foremost没发现

3.stegsolve,Data Extrac,在red green blue处选0,然后Save Bin得到一个咋打也打不开的压缩包

4.百度发现可以用虚拟机的strings直接查字符,但是我失败了

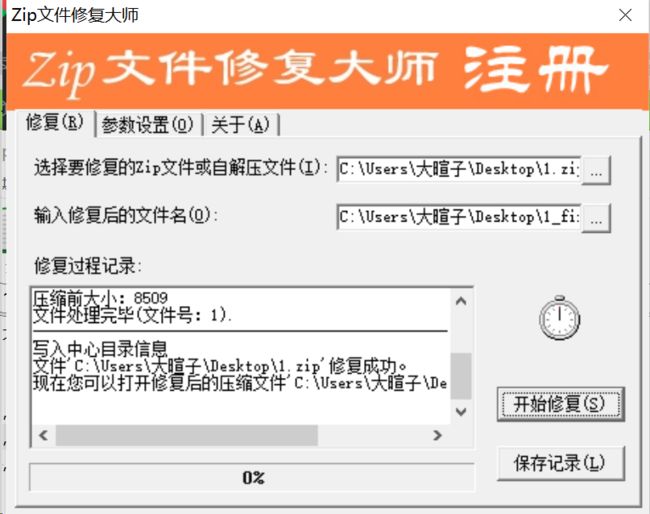

5.继续查发现一个修复压缩包的工具,下载修复

6.打开压缩包找到flag

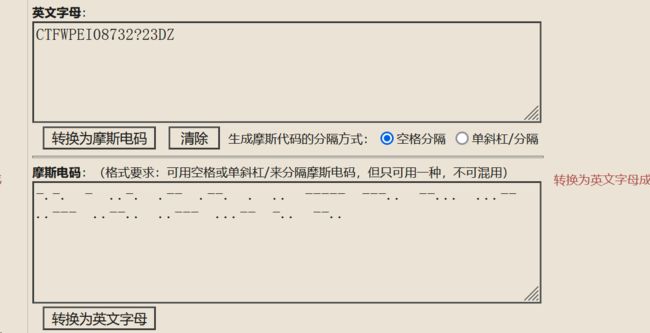

24.假如给我三天光明

1.用010打开图片发现这串字符,盲猜图片经过加工

2.一顿操作啥也没发现,百度发现封面底下是盲文

3.查盲文对照表

4.题里还给了一个压缩包,盲文翻译出应该就是压缩包的密码

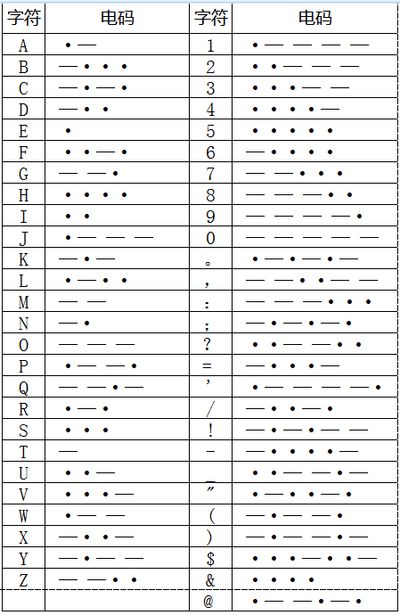

5.压缩包里是音频,用Audacity打开,发现是摩斯密码,查对照表

6.搞出密码然后解密得到flag

flag{ctfwpei08732?23dz}

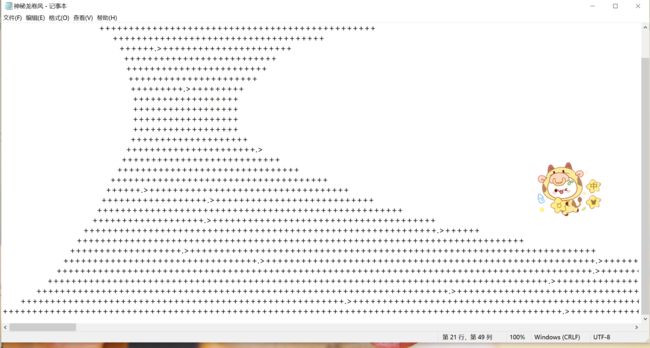

25.神秘龙卷风

1.题目提示密码为四位数字,暴力解码得到密码5463

2.打开发现一个TXT,直接外星文网址解密得到flag

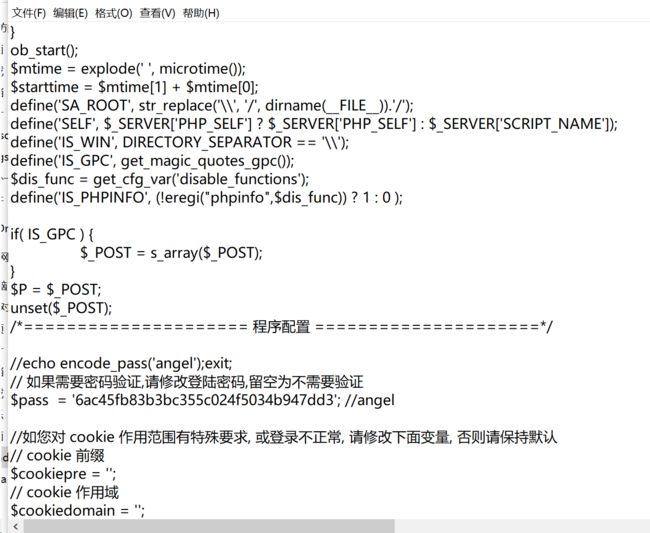

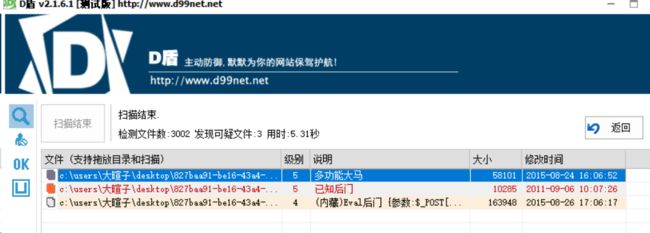

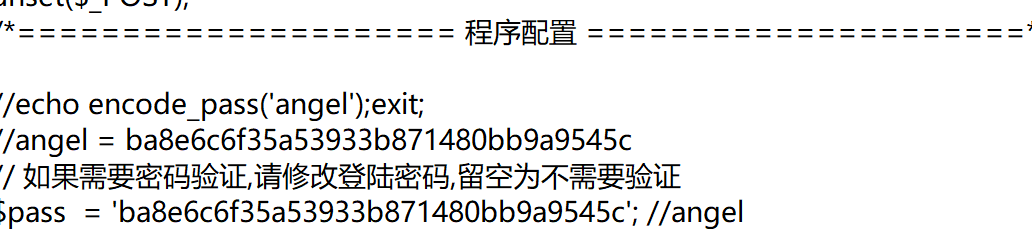

26.后门查杀

1.这个真不会,直接百度发现是要查杀所给文件中的病毒

2.下载D盾,查杀

3.发现多功能大马,直接打开所在文件,得到flag

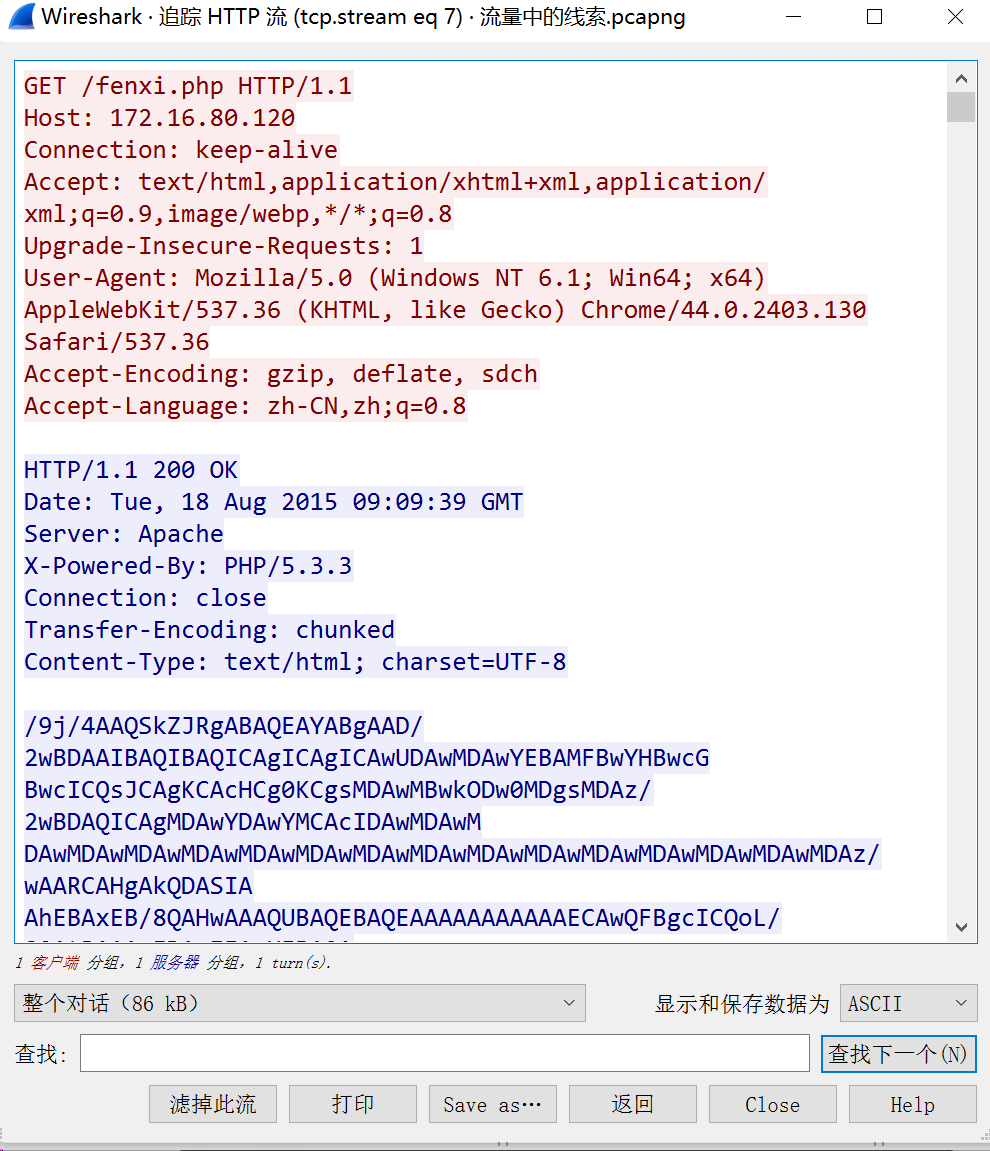

27.数据包中的线索

1.wireshark搜索http.request.method == POST,然后追踪http流得到一大串base64码

2.直接解密失败

3.尝试转成图片,得到flag

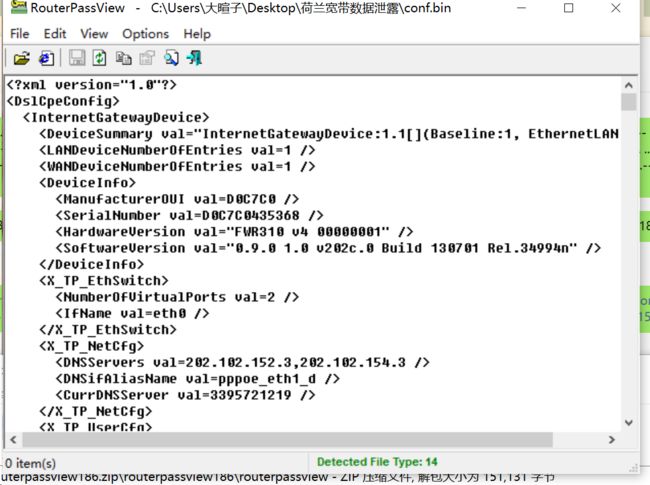

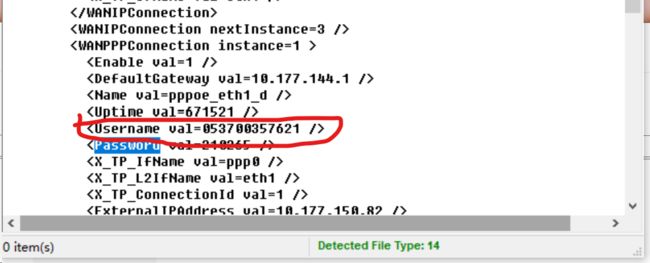

28.荷兰宽带数据泄露

1.百度发现一个工具叫RouterPassView,用来从备份文件中破译出密码信息,从而找回宽带密码。用它打开题目所给文件。

2.查flag 没有

3.查password 有 但不对

4.但是password上头有个username 对了,得到flag

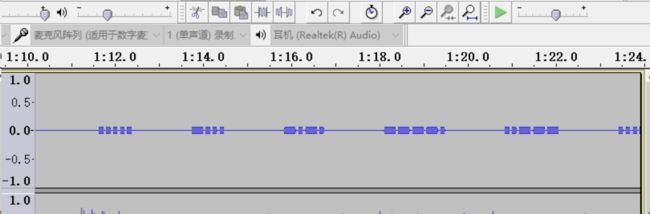

29.来首歌吧

1.用Audacity打开,发现上边的应该是摩斯密码

3.解密得到flag

flag{5BC925649CB0188F52E617D70929191C}

30.webshell

1.看题目给了一个压缩包里有一大堆文件,应该和后门查杀差不多,掏出D盾

2.打开多功能大马所在文件得到flag

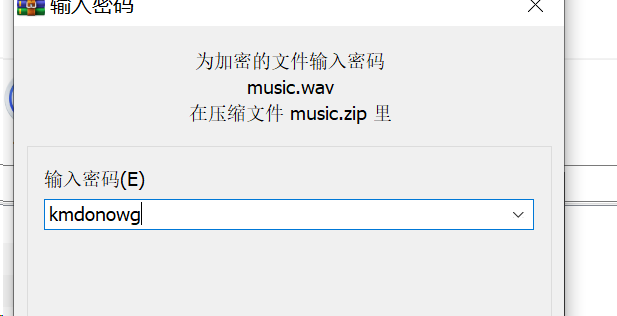

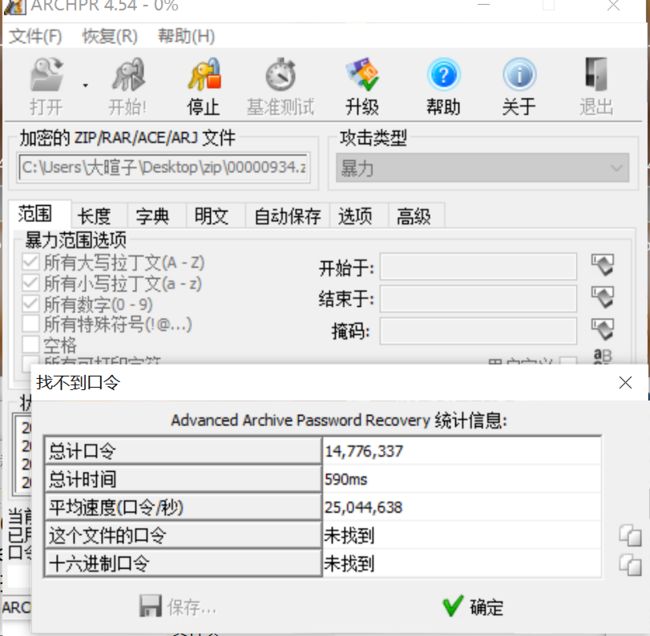

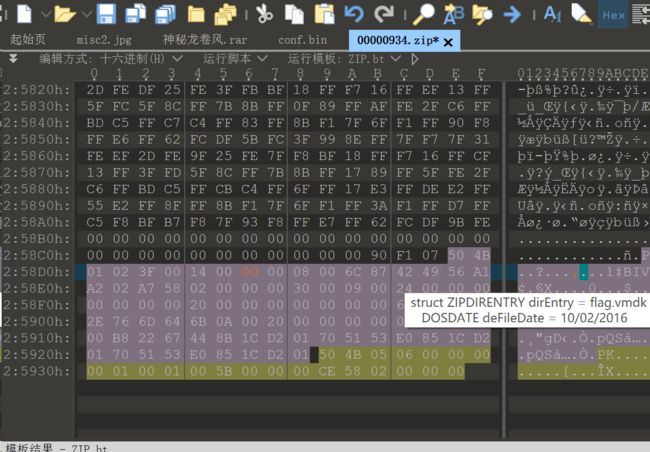

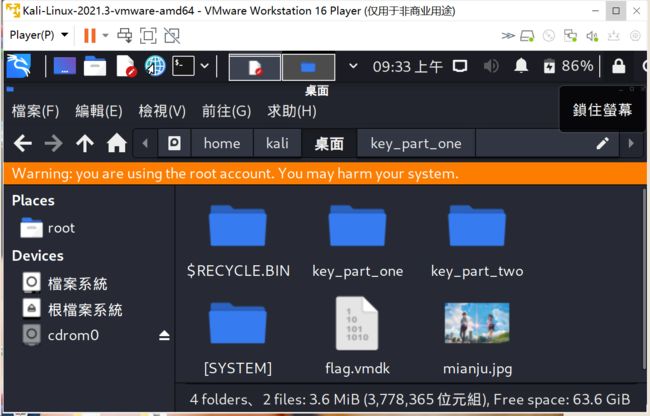

31.面具下的flag

1.010发现有点奇怪

2.虚拟机foremost分离出flag.vmdk

3.ARCHPR暴力解不出来,猜测是伪加密

5.解压后得到一个看不懂的文件,打开后里面的都试过了发现都不对,开始百度

6.使用7z解压出很多文件

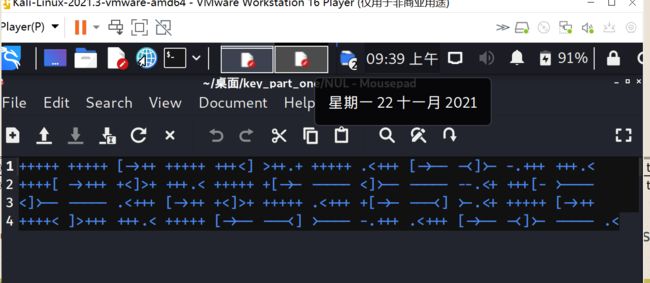

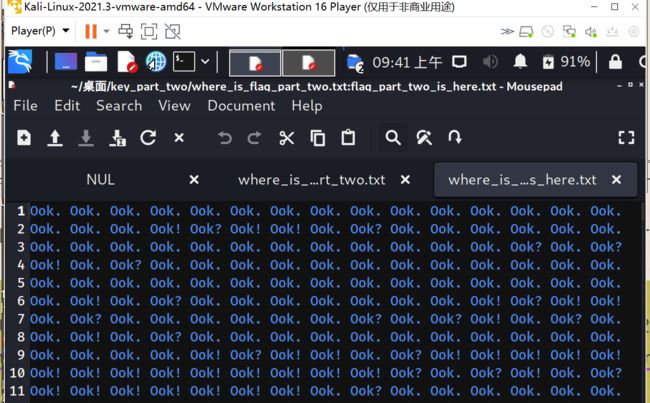

7.其中两个文件里有一些很奇怪的东东

8.分别用外星文网站翻译,拼成flag

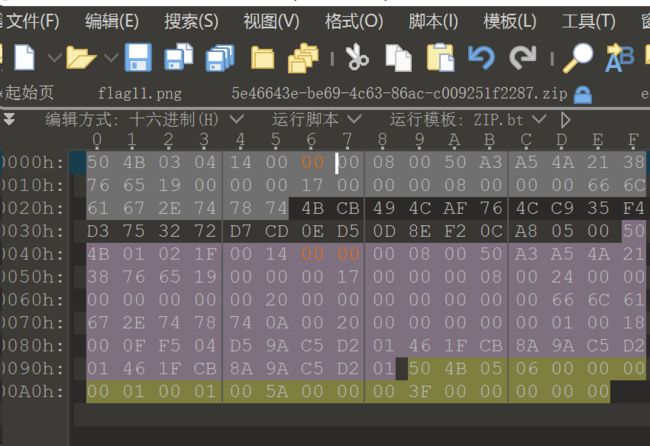

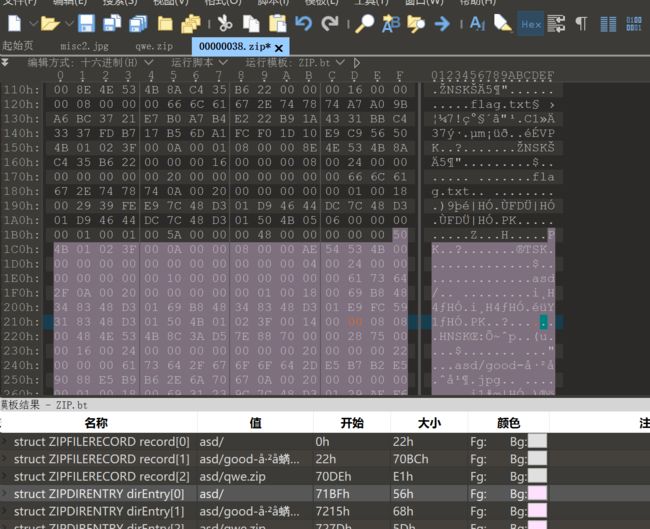

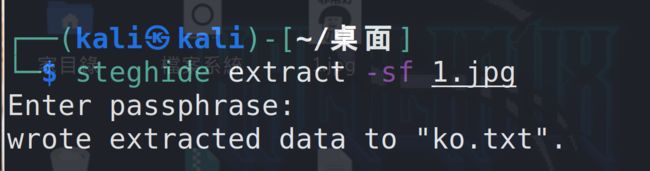

32.九连环

1.看题目给的图片,直接foremost得到一个压缩包,里面有一个加密的图片和一个加密的压缩包

2.因为没有密码的提示,此压缩包应该是伪加密,用010改字节

3.图片打开了

4.研究半天没研究出来啥,百度发现虚拟机的steghide工具,先下载一个

5.使用steghide分析图片

6.得到另一个压缩包的密码

7.打开压缩包发现flag