[内网安全]三.内网信息收集--工作组信息收集与域内信息收集

作为网络安全爱好者,对内网的渗透学习必不可少。因此从今天开始从零开始记录自己的内网学习过程,一方面是督促自己不断前行且学习新知识;另一方面是分享与读者,希望大家一起进步。这系列文章入门部分将参考徐焱老师的《内网安全攻防》这本书,并结合作者在安全牛课堂分享的学习讲解视频,且看且珍惜吧!督促自己完成每一个实验,把每一个细节搞懂,加油~

文章目录

- 内网信息收集--工作组信息收集

-

- 概述

- 本机信息收集

-

-

- 1.查询网络配置 ipconfig /all

- 2.查询用户列表 net user

- 3.查询进程信息

- 4.查询操作系统及安装软件版本信息

- 5.查询端口列表

- 6.查询补丁信息

- 7.查询本机共享列表

- 8.查询防火墙配置

- 9.查询当前权限

- 10.查看路由表与ARP缓存表

-

- 内网信息收集--域内信息收集

-

- 判断是否有域

- 探测域内存活主机

- 扫描域内端口

- 域内基础信息收集

- 查找域控制器

- 获取域内用户和管理员信息

提示:以下是本篇文章正文内容,欢迎阅读!

内网信息收集–工作组信息收集

概述

通过WEB获得内网一台主机权限,需要知道该主机是什么主机,在哪个位置,将整个拓扑权限画出,处于哪个区域,如DMZ区域等。

本机信息收集

1.查询网络配置 ipconfig /all

- 查看IP地址,判断在内网外网

- 查看网关,DNS服务器IP地址是什么

- 通过本机名判断是否有域

2.查询用户列表 net user

查看本地管理员信息 net localgroup administrators

查看当前在线用户 query user || qwinsta

3.查询进程信息

查看进程权限,以及是否安装哪个软件,是否整个域都安装了

tasklist

wmic process list brief

4.查询操作系统及安装软件版本信息

systeminfo

5.查询端口列表

netstat -ano

可以查看当前主机与哪些主机建立了连接

6.查询补丁信息

批量打补丁,如果当前未打,可能域内其他主机也没打

7.查询本机共享列表

net share

8.查询防火墙配置

netsh firewall show config

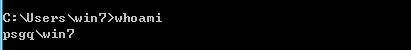

9.查询当前权限

whoami 判断域还是本机

whoami /all 获取域的SID

SID,唯一的标识用户。

10.查看路由表与ARP缓存表

route print

arp -a

内网信息收集–域内信息收集

判断是否有域

1.使用ipconfig命令

ipconfig /all

然后再用nslookup来解析域名的IP地址,用解析的IP地址与DNS服务器的IP地址进行对比,来判断域控制器和DNS服务器是否在同一台服务器上。

2.systeminfo 查看系统详细信息

登录服务器名为DC,如果不在域内,会显示WORKGROUP

3.net config workstation 查询当前登录域及登录用户信息

4.net time /domain 判断主域(域服务器通常会当作时间服务器使用)

表示存在域,当前用户是域用户

探测域内存活主机

动作不要太大,以免触发报警,尽量用服务器自带的。可以在白天探测,深夜进行探测,对比,寻找规律。

1.利用NetBIOS 探测(网络邻居协议)

工具:Nbtscan

使用方法:nbtscan.exe + IP

2.利用ICMP协议探测

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.1.%I | findstr "TTL=” 其中“192.168.1”为网段。

3.通过ARP探测

工具:arp-scan

使用方法: arp.exe -t 192.168.1.0/20

4.通过TCP/UDP端口扫描内网

工具:scanline 端口扫描工具

扫描域内端口

端口对应着服务,通过扫描端口开放,来知道服务的开放情况,进而可以查询相应的软件服务的漏洞。

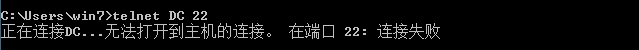

1.telnet命令

telnet命令探测单个的端口开放。

2.metasploit端口扫描

3.PowerSploit的Invoke-Portscan.ps1脚本

4.Nishang的Invoke-PortScan模块

域内基础信息收集

只有域用户权限才能进行查询。每个计算机有自己的计算机用户,也有域用户。除了本地用户的System权限可以查询域内信息。

1.查询域

net view /domain

2.查询域内所有计算机

net view /domain:PSGQ

3.查询域内所有用户组列表

net group /domain

4.查询所有域成员计算机列表

net group “domain computers” /domain

5.获取域密码信息

net accounts /domain

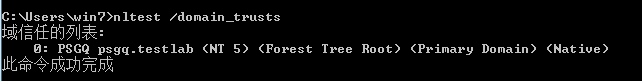

6.获取域信任信息

nltest /domain_trusts

查找域控制器

1.查找DC主机名

nltest /DCLIST:psgq

Nslookup -type=SRV_ldap._tcp

2.查看当前时间

net time /domain

3.查看域控制器组

net group “Domain Controllers” /domain

netdom query pdc

获取域内用户和管理员信息

查询所有域用户列表

net user /domain

获取域内用户详细信息

wmic useraccount get /all

查看存在的用户

dsquery user

查看本地管理员用户

net localgroup administrators

查询域管理员用户

net group “domain admins” /domain

查询管理员用户组

net group “Enterprise Admins” /domain

![[内网安全]三.内网信息收集--工作组信息收集与域内信息收集_第1张图片](http://img.e-com-net.com/image/info8/751616193eaa41d4bf7d61a52bf8ba51.png)

![[内网安全]三.内网信息收集--工作组信息收集与域内信息收集_第2张图片](http://img.e-com-net.com/image/info8/39c26da53e424e57918b4625639b01bd.png)

![[内网安全]三.内网信息收集--工作组信息收集与域内信息收集_第3张图片](http://img.e-com-net.com/image/info8/72c2cd5608e54d1b8c97dd5817f0136f.png)

![[内网安全]三.内网信息收集--工作组信息收集与域内信息收集_第4张图片](http://img.e-com-net.com/image/info8/04cdfb721be040c79611565d21be59cb.png)

![[内网安全]三.内网信息收集--工作组信息收集与域内信息收集_第5张图片](http://img.e-com-net.com/image/info8/dde03e6577c34aac9e27c7d9018a3358.png)

![[内网安全]三.内网信息收集--工作组信息收集与域内信息收集_第6张图片](http://img.e-com-net.com/image/info8/914e84ee14304680ba04ee6d11969983.png)

![[内网安全]三.内网信息收集--工作组信息收集与域内信息收集_第7张图片](http://img.e-com-net.com/image/info8/8f27da50a38f49dda190392879598d0c.png)

![[内网安全]三.内网信息收集--工作组信息收集与域内信息收集_第8张图片](http://img.e-com-net.com/image/info8/4ac71f5ddb8142dbbf817ec0eec548d4.png)

![[内网安全]三.内网信息收集--工作组信息收集与域内信息收集_第9张图片](http://img.e-com-net.com/image/info8/06934322dcb54013aa0defcca4c1b776.png)

![[内网安全]三.内网信息收集--工作组信息收集与域内信息收集_第10张图片](http://img.e-com-net.com/image/info8/0a81071c29a449d2a754554e0a1ace28.png)

![[内网安全]三.内网信息收集--工作组信息收集与域内信息收集_第11张图片](http://img.e-com-net.com/image/info8/9d04b9f3f90b471088273d87242cc9f5.png)

![[内网安全]三.内网信息收集--工作组信息收集与域内信息收集_第12张图片](http://img.e-com-net.com/image/info8/bb7719737fb3450a98500427713da51e.png)

![[内网安全]三.内网信息收集--工作组信息收集与域内信息收集_第13张图片](http://img.e-com-net.com/image/info8/9dbdfe5ea18d48308a8550b188623923.png)

![[内网安全]三.内网信息收集--工作组信息收集与域内信息收集_第14张图片](http://img.e-com-net.com/image/info8/17936d528cbf40d495843936bd96868a.png)