第28节 防火墙相关知识详解

1 防火墙概述

1.1 防火墙基本概念

(1)定义:是一路款具备安全防护功能的网络设备。

(2)本职工作:隔离网络:在三层和四层上将需要保护的网络与不可信任的网络进行隔离,隐藏信息并进行安全防护。

(3)位置:一般配置在公司总出口。

1.2 与路由器对比

(1)路由器与防火墙都是三层设备及以上的设备;

(2)都需要配置IP;

(3)防火墙包含路由器能完成的所有功能,可以替代路由器,但是防火墙的本职工作是为了隔离网络,不是路由。

(4)根本区别:当路由器配好IP及路由,全网互通,默认情况下不限制数据,写ACL表是为限制数据包;当防火墙配好IP及路由,全网不互通,默认情况下禁止任何流量穿越防火墙,写ACL表(在防火墙中叫做策略)是为了放行。

1.3 防火墙的基本功能

(1)访问控制:策略,最为重要。

(2)攻击防护:主要针对三层和四层的攻击,对五层攻击能力有限。

(3)冗余设计:即HSRP热备份。

(4)路由、交换

(5)日志记录:记录一些攻击等信息,会自动清空,因此需要工程师每隔一段时间存储。

(6)虚拟专网VPN:包含点到点VPN及远程访问VPN,但是更多的需要买授权。但是不建议用防火墙来当VPN服务器。

(7)NAT

总结:包含所有的路由器、交换机的功能(路由、交换,冗余设计,NAT,虚拟专网VPN),同时也比路由器多出来的(访问控制,攻击防护,日志记录)。

1.4 衡量防火墙性能的5大指标

(1)吞吐量:在不丢包的情况下,单位时间内通过的数据包数量。越高越好。

(2)时延:数据包第一个比特进入防火墙到最后一个比特从防火墙输出的时间间隔。越低越好,尤其是视频通话等。

(3)丢包率:通过防火墙传送时所丢失数据包数量总所发送数据包的比率。正常丢包率、误差丢包率。

(4)并发连接数:防火墙能够同时处理的点对点连接的最大数量,即待机量大小,维持的会话条数。一般控制在商品说明数值的一半以下较合适。一般比较关心这个。

(5)新建连接数:在不丢包的情况下,每秒可以建立的最大连接数。员工需要同时上网的几率比较小。

tips:

1)Dos攻击:Denial of Service,即拒绝服务攻击。造成DoS的攻击行为被称为DoS攻击,其目的是使计算机或网络无法提供正常的服务。最常见的DoS攻击有计算机网络带宽攻击和连通性攻击。如UDP泛洪、TCP泛洪、ICMP泛洪。

2)DDos攻击:Distributed Denial of Service,即分布式拒绝服务攻击,指借助于客户/服务器技术,将多个计算机联合起来作为攻击平台,对一个或多个目标发动DDoS攻击,从而成倍地提高拒绝服务攻击的威力。

3)DDOS是DoS攻击基础之上产生的一种新的攻击方式,利用控制成百上千台肉鸡,组成一个DDOS攻击群,同一时刻对目标发起攻击。Dos是拒绝服务攻击,而DDOS是分布式拒绝服务攻击;DOS与DDOS都是攻击目标服务器、网络服务的一种方式。

2 区域隔离

2.1 防火墙区域概念

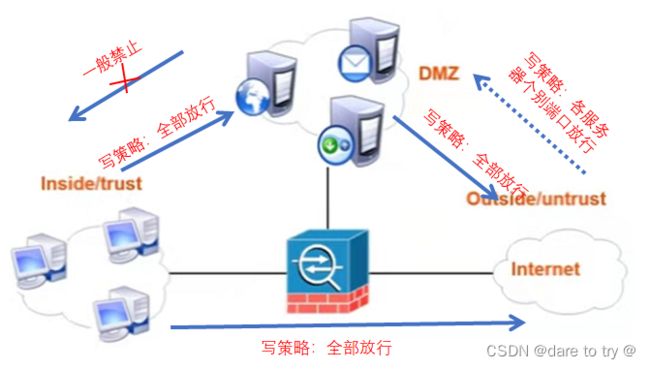

(1)内部区域:也称为inside、trust区域。一般是员工以及存放最机密数据。

(2)DMZ区域:称为隔离区,也称为“非军事化区/停火区”。用于存放对外发布的服务器,如邮件服务器、网页服务器、上传下载服务器。

(3)外部区域:也称为outside、untrust区域。

2.2 防火墙隔离思路

(1)防火墙的策略一般是针对区域到区域(即源是哪个区域,目标是哪个区域),常见策略是从内网到外网全部放行(写单向策略,不写外网到内网的,回包时防火墙可判断),从内网到隔离区域全部放行,从服务器到外网全部放行,防火墙可以做到对回报放行。其余放行个别放行,比如想让内网的网页服务器提供给外网使用,则对外网到网页服务器80端口放行。

(2)一般禁止从隔离区到内网取写策略。

(3)可以做到单向访问,比如从内网到外网数据全部放行,内网主机可以自由访问外网并接受外网回包,但是外网无法主动访问内网。其中接受回包的过程可能会中毒。

2.3 拓展:渗透思路

(1)由于隔离区到外网,允许个别端口放行,如网页服务器的80端口,那么外网黑客可以根据80本身的漏洞来攻击网页服务器(如SQL注入、文件上传),最后拿到网页服务器的最高控制权。

(2)然后黑客可以站在网页服务器上继续攻击隔离区的其他服务器,通过内网渗透一步一步渗透到整个隔离区域。

(3)站在隔离区域渗透到内网。不过很难,因为一般禁止从隔离区到内网取写策略。

3 防火墙的类型及发展历程

3.1 分类

(1)按防火墙形态分类

- 1)软件防火墙:系统自带、360、电脑管家等。

- 2)硬件防火墙:

(2)按技术实现分类

- 1) 包过滤防火墙:主要基于3层来过滤,而且不能判断是回包还是发包。

- 2)应用代理防火墙

- 3)状态检测包过滤防火墙:主流

- 4)WAF防火墙 :仅能部署在网页服务器的外侧。

- 5)应用层防火墙:次主流,未来的发展方向。

(3)部分防火墙附带服务,一般称为综合网关:

- 1)IDS:入侵检测系统

- 2)IPS:入侵防御系统,一般没有区域、方向的概念,以牺牲性能来完成对来往每个帧应用层数据的检查。

- 3)WAF

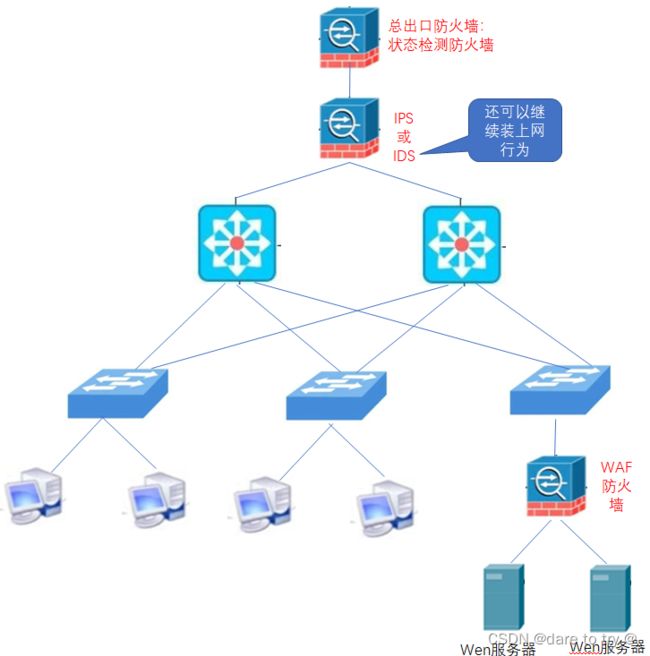

3.2 拓展:防火墙部署

WAF:Web应用防火墙,主要检查网页交互,专门保护网页服务器,仅能部署在网页服务器的外侧。

IPS:Intrusion Prevention System,入侵防御系统,主要对五层数据进行防御。一般没有区域、方向的概念,以牺牲性能来完成对来往每个帧应用层数据的检查,能够即时的中断、调整或隔离一些不正常或是具有伤害性的网络资料传输行为。一般为直路安装,很贵,买这个设备的公司一般不多。

IDS:Intrusion Detection Systems,入侵检测系统,主要对五层数据进行检测。依照一定的安全策略,通过软、硬件,对网络、系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或者攻击结果,以保证网络系统资源的机密性、完整性和可用性。一般为旁路安装,类似于监控,公司一般买这个。

上网行为管理:对内网员工上网行为进行监视、控制。如屏蔽qq协议,不允许员工上qq;屏蔽炒股软件;还可以对单个员工限带宽,一般正常上网的带宽为3~5Mb;限制一些加速协议。

3.3 单机与网络防火墙对比

单机防火墙是网络防火墙的有益补充,但不能代替网络防火墙为内部网络提供强大的保护功能。

| 项目 | 单机防火墙 | 网络防火墙 |

|---|---|---|

| 产品形态 | 软件 | 硬件或者软件 |

| 安装点 | 单台独立的host | 网络边界处 |

| 安全策略 | 分散在各个安全点 | 对整个网络有效 |

| 保护范围 | 单台主机 | 一个网段 |

| 管理方式 | 分散管理 | 集中管理 |

| 功能 | 功能单一 | 功能复杂、多样 |

| 管理人员 | 普通计算机用户 | 专业网管人员 |

| 安全措施 | 单点安全措施 | 全局安全措施 |

3.4 防火墙的发展历程

(1)包过滤防火墙:最早的防火墙技术之一,功能简单,配置复杂。

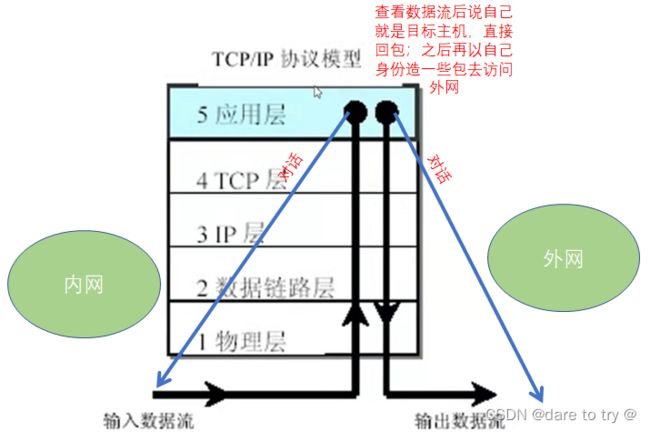

(2)应用网关/应用代理防火墙:最早的防火墙技术之二,连接效率低、速度慢,工作在应用层。(代理防火墙相当于传话筒,对外代理内网员工或服务器,对内代理外部访问人员)

- 1)优点:安全性高,检测内容

- 2)缺点:连接性能差,可伸缩性差,不能对所有服务器进行代理。

(3)状态检测防火墙:现代主流防火墙,速度快,配置方便,功能较多。

(4)DPI防火墙(Deep Packet Inspection):未来防火墙的发展方向,能够高速地对第七层数据进行检测。

4 状态检测防火墙工作原理

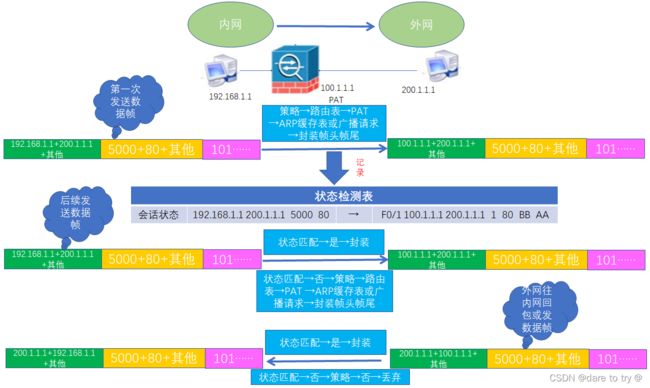

(1)公司部署状态检测防火墙,隔离内外网,配置策略允许由内外区域访问外网区域的所有数据通行。

(2)内网主机第一次访问外网主机,生成数据帧发到防火墙,防火墙检查自身策略ACL表、检查路由表、检查NAT表、检查VPN表(内网访问内网可能需要)、还要ARP缓存表或广播得到MAC地址、封装帧头帧尾,最后将数据发送到外网主机。

(3)在上述过程中,当防火墙收到从内网主机发送的数据帧开始,生成访问状态,从哪个IP访问哪个IP,哪个端口访问哪个端口,有无放行,路由到哪个接口,进行哪些地址转换、包头封装等等。

(4)当第二个帧来到防火墙时,防火墙先进行状态匹配,如匹配成果,则按该状态直接封装转发,如匹配失败则按步骤二处理。

(5)当外网主机对内网主机回包时,防火墙先进行状态匹配,如匹配成果,则按该状态直接封装转发,如匹配失败(可能是IP或端口号被修改),则检查策略,该方向没有写策略,匹配失败,将数据帧丢弃。

(6)当最后一个帧发送完毕后,在一段时间内如果没有继续访问,状态将消失。

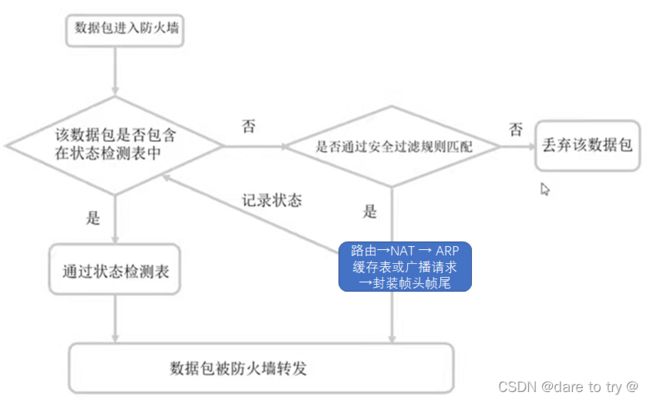

(7)顺序:

- 1)数据帧到达防火墙→匹配状态→是→封装后转发;

- 2)数据帧到达防火墙→匹配状态→否→策略→是→路由→NAT→ARP缓存表或ARP广播请求→封装帧头帧尾等。

- 3)数据帧到达防火墙→匹配状态→否→策略→否→丢弃。

5 防火墙的工作模式及部署类型

工作模式适合所有的安全设备,IPS和IDS、WAF、及上网行为都类似。工作模式非常重要,决定了以后公司部署安全设备的方式。

5.1 透明模式/桥模式

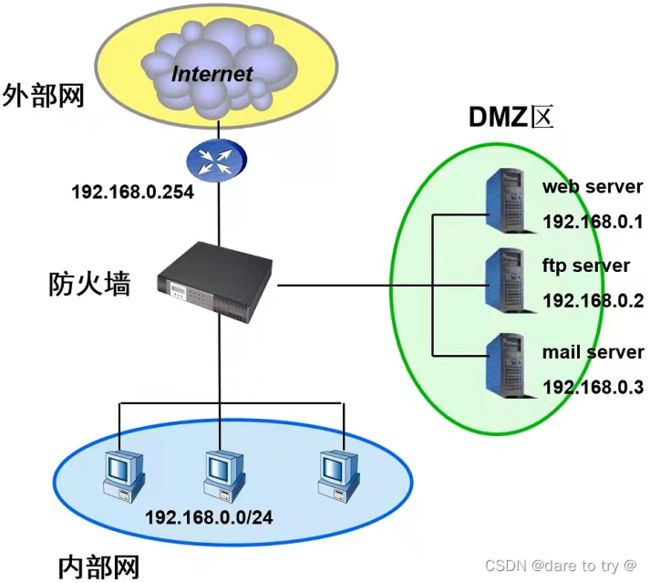

(1)透明模式:防火墙接口均工作在2层(类似于交换机),三个区域属于同一网段。

(2)防火墙部署如下图,将网络划分为内部区、外部区、隔离区三个区域,下图中三个区域均属于同一个网段。图中,防火墙接口均工作在2层(类似于交换机,一般连接同一网段),但防火墙的本职工作是隔离网络/区域,仍然可以通过写策略实现区域隔离。不管防火墙的端口工作在哪一层,都不影响防火墙的区域隔离。

(3)适用情况:一般用于用户网络已经建设完毕,网络功能基本已经实现的情况下,用户需要加装防火墙以实现安全区域隔离的要求。(不想对已有的网络架构进行改变)。

5.2 路由模式/NAT模式

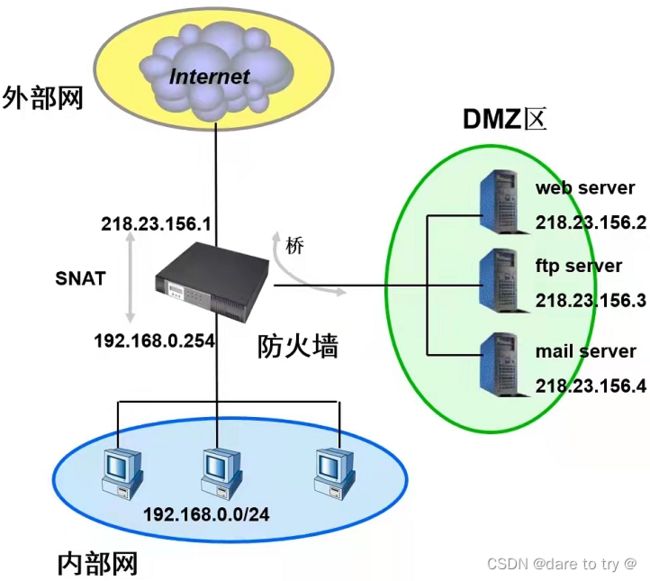

(1)路由模式/NAT模式:防火墙接口均工作在3层(类似于路由器),三个区域均属于不同的网段

(2)防火墙部署如下图,将网络划分为内部区、外部区、隔离区三个区域,下图中三个区域均属于不同的网段。图中,防火墙接口均工作在3层(类似于路由器,一般连接不同网段),防火墙的本职工作是隔离网络/区域,可以通过写策略实现区域隔离。不管防火墙的端口工作在哪一层,都不影响防火墙的区域隔离。

(3)下图中,PAT(在路由器中称为PAT)是内部员工上网时进行地址转换的过程,当内网访问外网时,是对源IP地址进行转换,在防火墙和Linus中也称为SNAT;对于外网访问内网发布的服务器时,是对目标IP地址进行静态端口映射,在防火墙和Linus中也称为DNAT。

5.3 混杂模式

(1)混杂模式:防火墙部分接口工作在3层,部分接口工作在2层。(类似于核心交换机)

(2)当隔离区与内网区为同一网段时,而与外网不在同一网段时,防火墙连接外网的接口作为3层接口,虚拟接口的IP为网关,另外两个接口为2层接口。(类似于核心交换机)。

(3)当防火墙部署如下图,将网络划分为内部区、外部区、隔离区三个区域,图中DMZ与外网处于同一个网段,与内网处于不同的网段。图中,防火墙连接外网与隔离区的接口为2层接口,连接内网的接口为3层接口(网关)。其中公有IP地址配置在虚拟接口上,且DMZ接口与外网接口均属于同一个vlan。不管防火墙的端口工作在哪一层,都不影响防火墙的区域隔离。

6 归纳

(1)了解防火墙的基本概念;

(2)了解防护墙与路由器的特点对比;

(3)了解防火墙的5大衡量指标;

(4)掌握防火墙的本职工作(隔离网络/区域)与基本功能;

(5)掌握三大区域及区域隔离总体思路;

(6)了解防火墙的分类方式及分类结果;

(7)了解单机防火墙与网络防火墙的差异对比;

(8)了解防火墙的发展历程;

(9)掌握状态检测防火墙的工作原理;

(10)掌握防火墙三种工作模式(透明模式、路由模式、混杂模式)并理解其在各模式中起到的作用。

参考文章

[1] 《防火墙基本知识、工作原理及工作模式》

[2] 视频传送门