【网络攻防】网络扫描工具Nmap的使用

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档

文章目录

- 实验目的

- 实验环境

- 一、zenmap(图形化界面)

-

- 1.观察界面

- 2.扫描主机

- 3.扫描服务器

- 二、namp命令行模式

-

- 1.命令格式

- 2.命令实验

- 三、新一代安全工具 - Goby

-

- 1.简介

- 2.下载

- 3.使用

实验目的

1.理解网络扫描基本概念、基本过程、基本原理;

2.初步掌握网络扫描工具Nmap的使用。Nmap (“Network Mapper(网络映射器)”) 是一款开放源代码的网络探测和安全审核的工具。

实验环境

①win10 pro 虚拟机(必须是全英文环境,环境配置参考zenmap崩溃出现Version: 7.91 Traceback (most recent call last): File “zenmapGUI\ScanInterface解决)

②zenmap 7.91 下载网址:https://nmap.org,安装包一直next即可

一、zenmap(图形化界面)

1.观察界面

①zenmap是nmap的GUI界面,如下:

②“目标”后的文本框用来输入扫描的目标,可以是域名、IP、子网或IP范围;“配置”后预定义好了10种扫描模式:

第一种:Intense scan (nmap -T4 -A -v)。一般来说,Intense scan可以满足一般扫描

-T4 加快执行速度 -A 操作系统及版本探测 -v 显示详细的输出

第二种:Intense scan plus UDP (nmap -sS -sU -T4 -A -v)

即UDP扫描,-sS TCP SYN 扫描,-sU UDP 扫描

第三种:Intense scan,all TCP ports (nmap -p 1-65536 -T4 -A -v) 扫描所有TCP端口,范围在1-65535,

试图扫描所有端口的开放情况,速度比较慢。 -p 指定端口扫描范围

第四种:Intense scan,no ping (nmap -T4 -A -v -Pn) 非ping扫描 -Pn 非ping扫描

第五种:Ping scan (nmap -sn) Ping 扫描 优点:速度快。 缺点:容易被防火墙屏蔽,导致无扫描结果 -sn ping扫描

第六种:Quick scan (nmap -T4 -F) 快速的扫描 -F 快速模式,只扫描TOP100端口。

第七种:Quick scan plus (nmap -sV -T4 -O -F --version-light) 快速扫描加强模式

-sV 探测端口及版本服务信息。-O 开启OS检测 --version-light 设定侦测等级为2。

第八种:Quick traceroute (nmap -sn --traceroute) 路由跟踪

-sn Ping扫描,关闭端口扫描 -traceroute 显示本机到目标的路由跃点。

第九种:Regular scan 规则扫描

第十种:Slow comprehensive scan (nmap -sS -sU -T4 -A -v -PE -PP -PS80,443,-PA3389,PU40125 -PY -g 53 --script all)

慢速全面扫描。

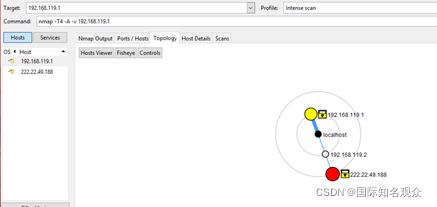

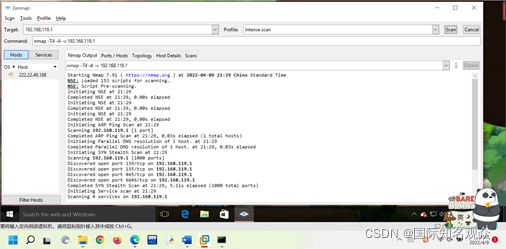

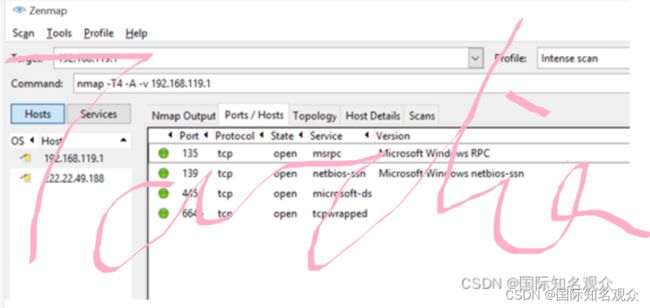

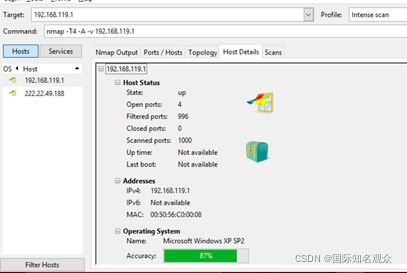

2.扫描主机

对物理机ip 192.168.119.1 进行扫描,查看扫描结果,并进行解释。

①Nmap输出:

以命令行形式显示扫描出的全部信息,包括扫描到开启的端口,被扫描主机的详细信息等等。

②端口/主机:

显示扫描到的四个开启的端口的详细信息,包括传输协议、端口服务等等

④主机明细:

显示扫描主机的详细信息,包括是否开启,开启的端口个数,ip地址、mac地址、以及可能的操作系统等等。

⑤扫描:

显示已经扫描后的历史信息

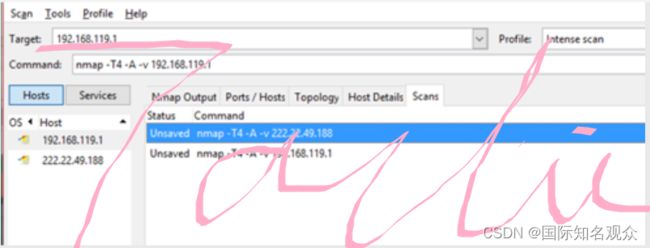

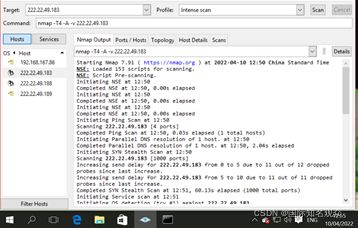

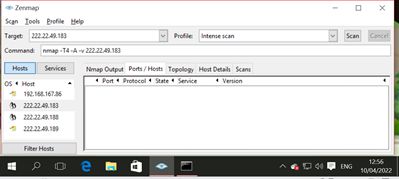

3.扫描服务器

扫描几个学院的服务器地址222.22.49.188、222.22.49.189、192.168.167.86、222.22.49.183,根据扫描结果推断每台服务器提供什么服务。

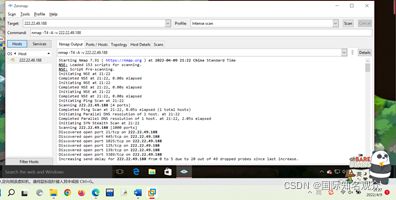

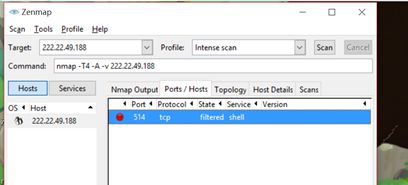

①222.22.49.188

从图中可以看出,这台服务器只开放了514端口,所用的协议为tcp协议,提供的服务为shell。由端口状态filtered可知,由于报文无法到达指定的端口,nmap不能够决定端口的开放状态。

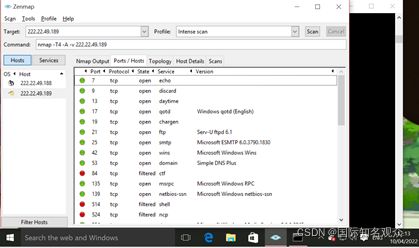

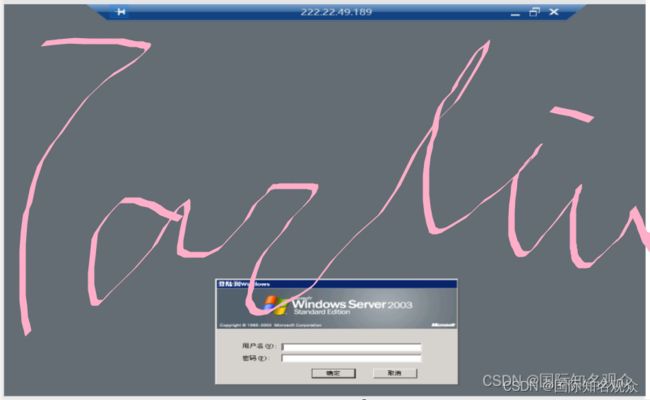

②222.22.49.189

从图中可以看出,这台服务器打开了非常多的端口,包括回显、丢弃、时间服务、文件传输、发送邮件、本地服务、文件共享、流媒体服务等等。

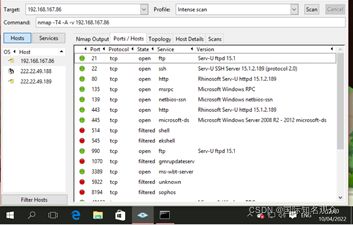

③192.168.167.86

这台服务器也开启了非常多的端口,比如文件传输、ssh端口、web网页端口、安全web访问等等。

从扫描结果来看,这些服务器都开放了一个3389的端口,这个端口其实就是管理员为了方便管理服务器,进行远程桌面连接的。此时在你的键盘上按下“win+R”,弹出了“运行”窗口,输入“mstsc”,按下回车,在弹出的窗口中,输入一个服务器的ip,回车或点击“连接”,就可以看到服务器的登录界面:

(如果可以破解用户名和密码、、、、

二、namp命令行模式

1.命令格式

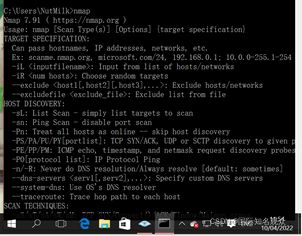

①打开cmd,输入nmap:

(如果提示不是内部或外部命令的话,在计算机上寻找下你安装Nmap时的安装路径,默认的话应该是“C:\Program Files (x86)\Nmap”,在命令行环境下输入“cd C:\Program Files (x86)\Nmap”,改变下路径,再输入“nmap”就应该可以使用了,其实就是计算机原来不知道nmap这个程序在哪里。

②命令格式:

nmap命令的基本格式:nmap [ <扫描类型> ...] [ <选项> ] { <扫描目标说明> }

当然在命令行环境下直接输入“nmap”并回车,会看到关于nmap命令后的众多选项,注意这些选项使用时是严格区分字母大小写的。关于众多选项的解释,也可参考这个网址:https://nmap.org/man/zh/index.html#man-description【Nmap参考指南】,

2.命令实验

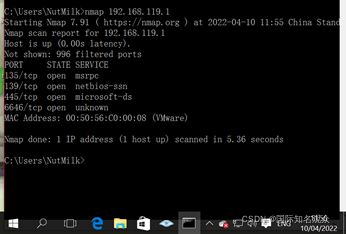

①输入命令:nmap 某同组同学IP,查看结果;输入命令:nmap –A 刚使用的IP,查看结果;对比扫描结果有何不同?

答:对比可得,添加-A选项后扫描可以启用操作系统检测、版本检测、脚本扫描和跟踪路由,可以获得更多有关被扫描服务器的信息。

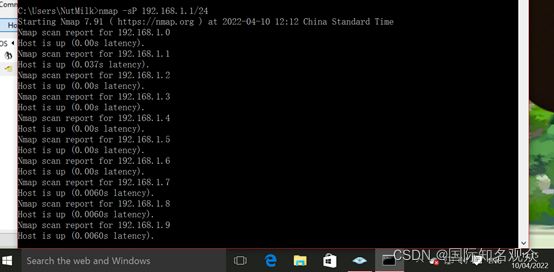

②假如要对目前所处的子网中的所有主机只进行简单的主机发现(不进行端口扫描和其他工作),看看哪些开机了?该如何构造命令?

答:如果要对子网中的主机进行主机发现,可以采用ping扫描方式。在这种模式下,Nmap会发送一个ICMP回声请求和一个TCP报文到目标端口,然后显示出在线的主机,ping扫描可以轻易地获取目标服务器的信息而不会被轻易发现,也不会返回太多的信息干扰对结果的分析,因此是一种非常高效的扫描方式。

Ping扫描的命令为:nmap -sP ip子网 【Ping扫描】【小写字母s,大写字母P】

如:nmap -sP 192.168.1.1/24的扫描结果如下,Host is up 说明主机处于开启状态。

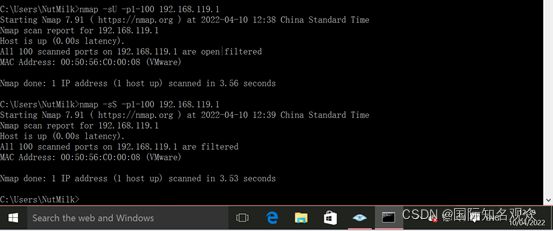

③默认情况下,nmap对端口的扫描是1~1024及以外的常用端口,如果我想对指定主机的1-100端口按顺序进行TCP SYN扫描和UDP扫描,该如何构造命令?

答:命令的构造为:Nmap+选项+指定端口+指定目标ip

-sS : 指定使用 TCP SYN的方式来对目标主机进行扫描。

-sU: 指定使用UDP扫描方式确定目标主机的UDP端口状况。 因此构造命令:

nmap -sS -p1-100 192.168.119.1

nmap -sU -p1-100 192.168.119.1

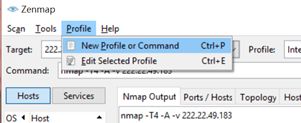

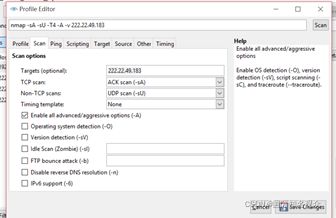

11、Zenmap中其实也可以自定义扫描,点击菜单中的“配置”->“新的配置或命令”,打开如下窗口,切换各选项卡,其实就是在可视化的环境下指定各选项,上面的文本框就会实时显示相应的命令,定制好后点“扫描”也可执行并查看结果。

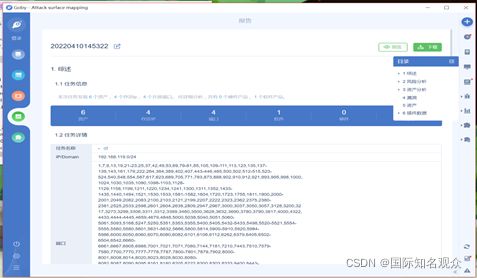

三、新一代安全工具 - Goby

1.简介

Goby是一款新的网络安全测试工具,由赵武Zwell(Pangolin、JSky、FOFA作者)打造,它能够针对一个目标企业梳理最全的攻击面信息,同时能进行高效、实战化漏洞扫描,并快速地从一个验证入口点,切换到横向。

Goby主要特性:

实战性:Goby并不关注漏洞库的数量有多么多,而是关注真正用于实际攻击的漏洞数量,以及漏洞的利用深度;

体系性:打通渗透前,渗透中,以及渗透后的完整流程完整DOM事件收集,自动化触发。

高效性:利用积累的规则库,全自动的实现IT资产攻击面的梳理;效率提升数倍,发包更少速度更快、更精准;

平台性:发动广泛的安全人员的力量,完善上面提到的所有资源库;包括基于社区的数据共享,插件发布,漏洞共享等;

艺术性:安全工具原本就比较偏门,我们更多的关注功能而非美观度,所有大部分的安全工具都是其貌不扬;我们希望使用Goby能给大家带来感官上的享受。

2.下载

③打开文件包中的exe执行文件,即可启动程序。如果遇到界面显示不全的情况,调整一下屏幕分辨率即可:

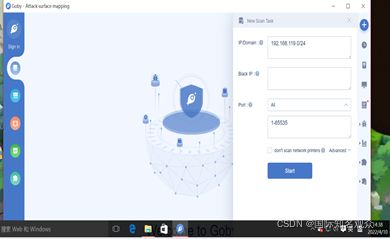

3.使用

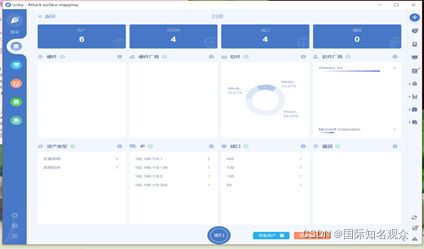

③点击开始,任务便开始扫描:

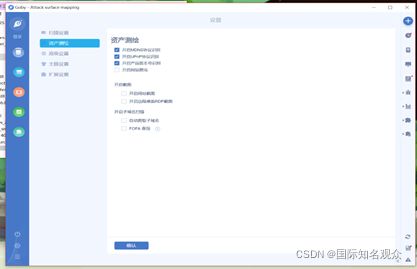

④还可以点击左下角的设置,设置相应的内容,能开启很多功能,比如网站截图、结合fofa的apikey等:

⑤扫描完毕后,可以查看资产: