BUUCTF misc 解题记录 一(超级详细)

持续更新一些不会的题目,有错误的还请大佬指点

-

- N种方法解决(运行不了的文件尝试改成txt文件)

- LSB(图片通道上方隐藏信息用save bin)

- zip伪加密

- 另外一个世界(二进制转字符:ASCII码)

- FLAG(save bin 分析文件类型)

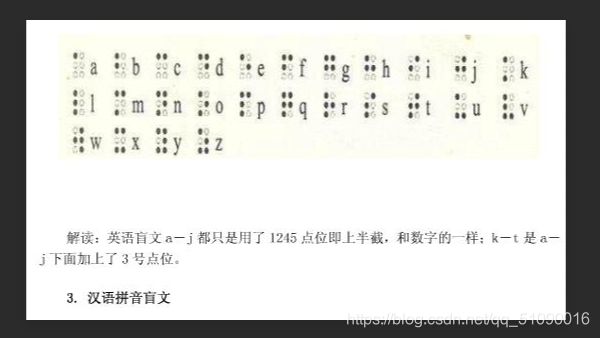

- 假如给我三天光明(盲文)

- 后门查杀(用d盾查杀木马)

- 面具下的flag(用7z解压缩vmdk文件)

- 九连环(steghide)

- snake(serpent解密)

- 菜刀666(流量分析)

- [SWPU2019]神奇的二维码(binwalk -e分离)

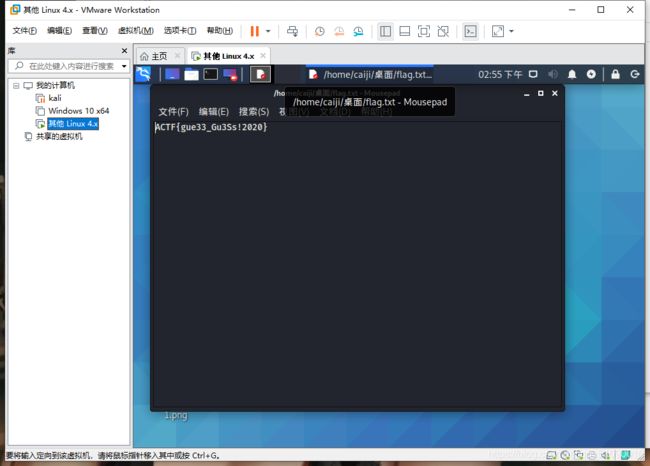

- [ACTF新生赛2020]outguess(outguess的用法)

- 谁赢了比赛?

- [HBNIS2018]excel破解(修改后缀)

- 喵喵喵(奇怪的lsb NTFS文件流隐写)

- [HBNIS2018]来题中等的吧(条形码表示摩斯电码)

- 弱口令(这也能藏莫斯代码? 没遇到过的lsb隐写)

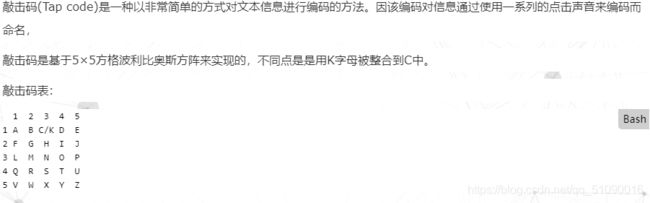

- [SWPU2019]你有没有好好看网课?(敲击码)

- john-in-the-middle(导出http)

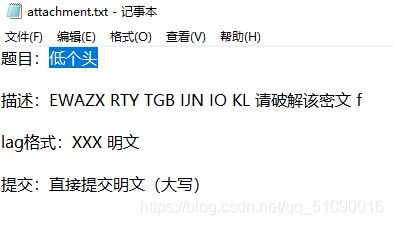

- 低个头(键盘加密??)

- zip

- 我吃三明治(两张图拼接之间隐藏信息)

- 间谍启示录(奇怪的题目)

- [SUCTF2018]single dog(AAEncode解密)

- [安洵杯 2019]吹着贝斯扫二维码

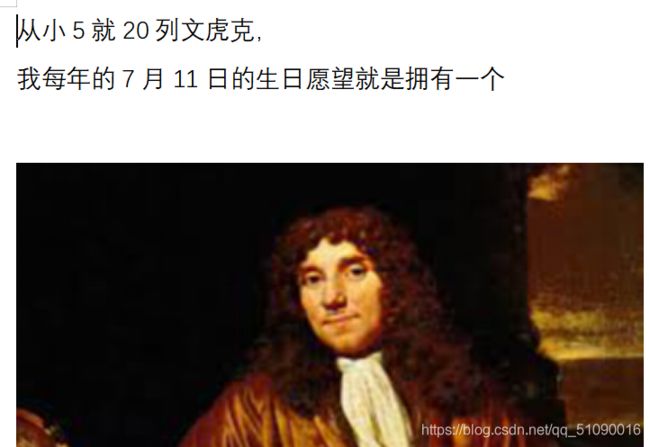

- 从娃娃抓起(中文电码)

- 小易的U盘(ida的使用)

- [ACTF新生赛2020]swp(导出http)

- 百里挑一

- [WUSTCTF2020]alison_likes_jojo(outguess隐写)

- [GUET-CTF2019]zips(伪加密 python时间戳?)

- [安洵杯 2019]Attack(mimikatz的使用)

- [SUCTF 2019]Game

- [WUSTCTF2020]girlfriend(DTMF拨号音 手机键盘密码)

- [MRCTF2020]CyberPunk

- USB(USB数据包 维吉尼亚解密)

N种方法解决(运行不了的文件尝试改成txt文件)

附件下载是一个exe文件,我还运行不了。。这咋办

改成txt文件看看

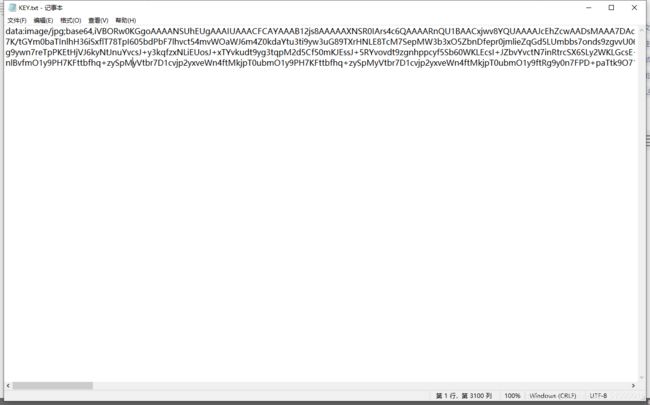

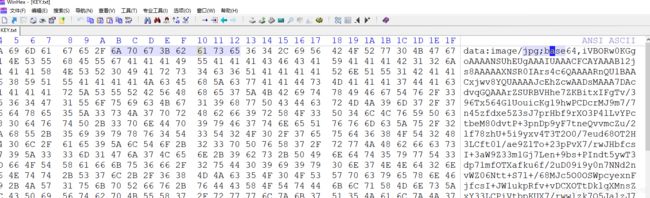

好像有什么东西藏在里面 前面有个jpg 还有base,用winhex打开看看

到这没思路了,看wp

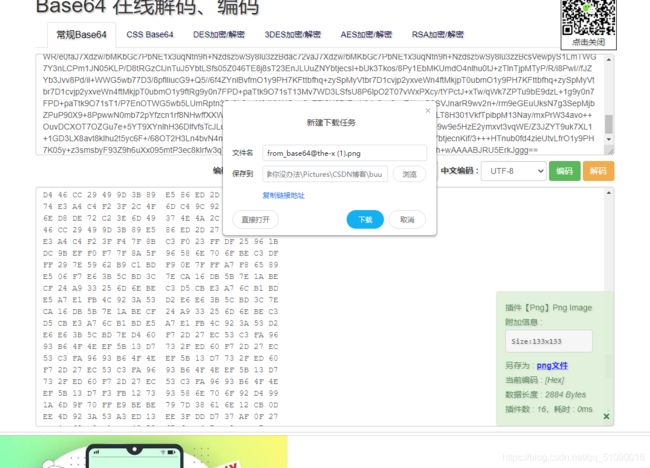

base64可以表示图片

这个让我这个菜鸡人傻了

转换网站点这

转换完还能帮你另存为,真不错

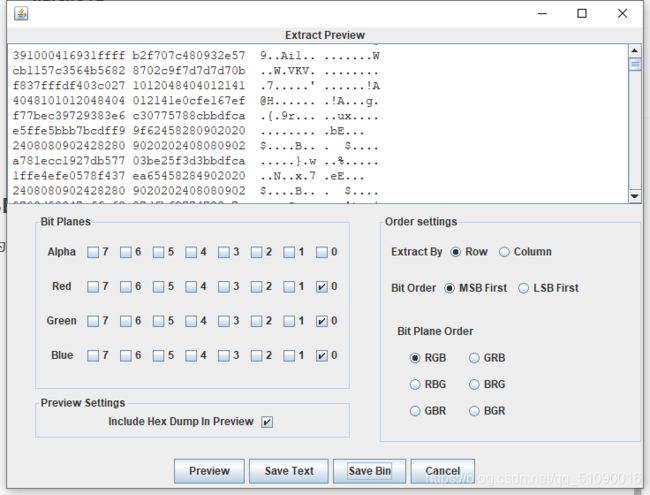

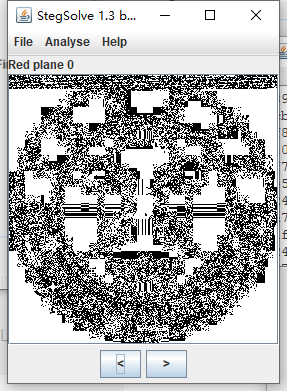

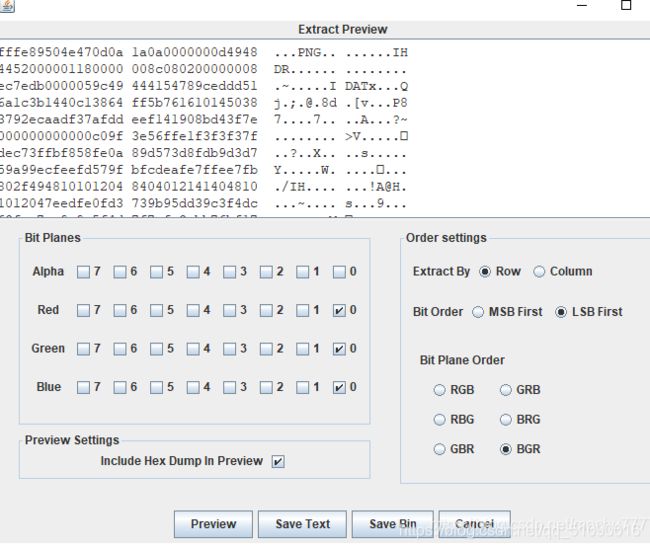

LSB(图片通道上方隐藏信息用save bin)

因为提示lsb,所以先用stegsolve打开看看

这样设置就行了

开始我以为这就完事了,傻傻的把{}里面的当成flag了

输了发现不是,然后又更换了几个选项,还是不行,只好看看wp

原来要查看图片通道:

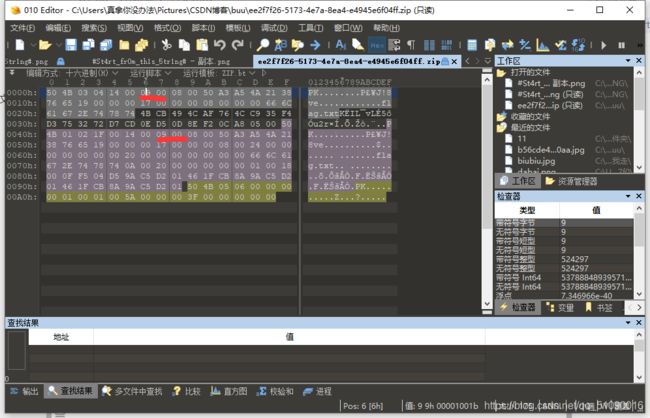

发现这上面好像隐藏着东西,这样就要用到save bin的操作

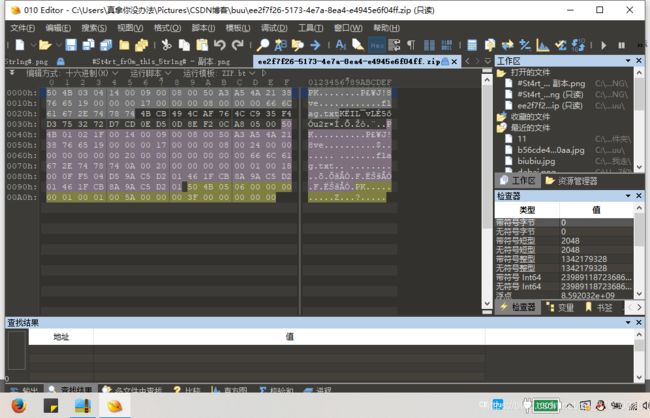

保存后用哦010打开看看

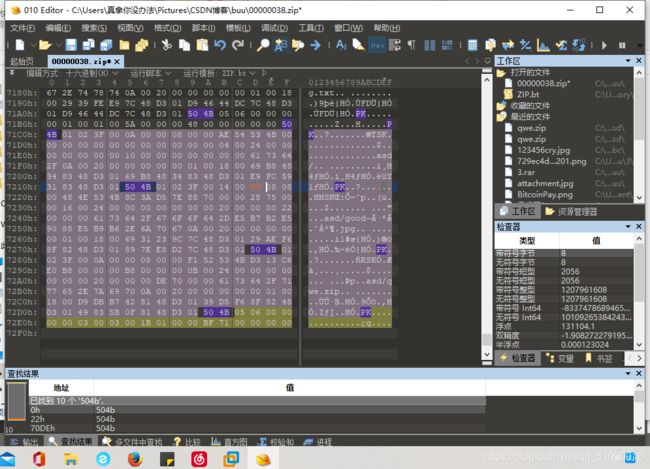

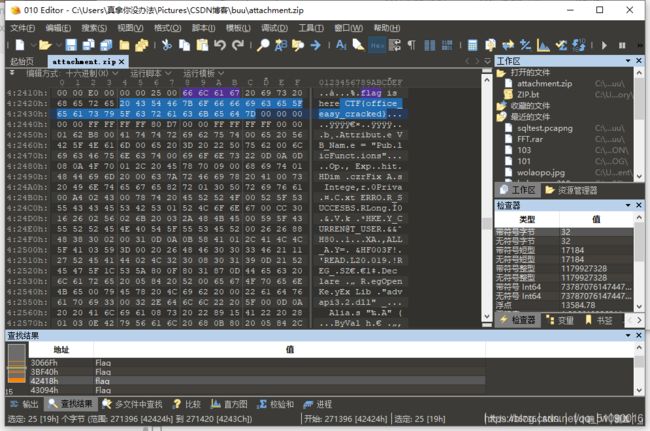

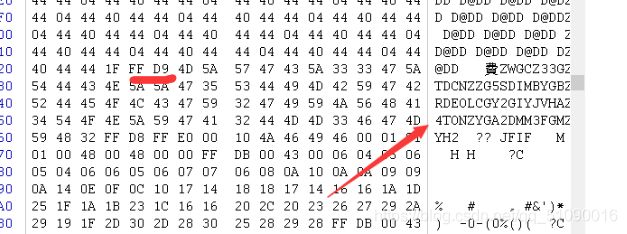

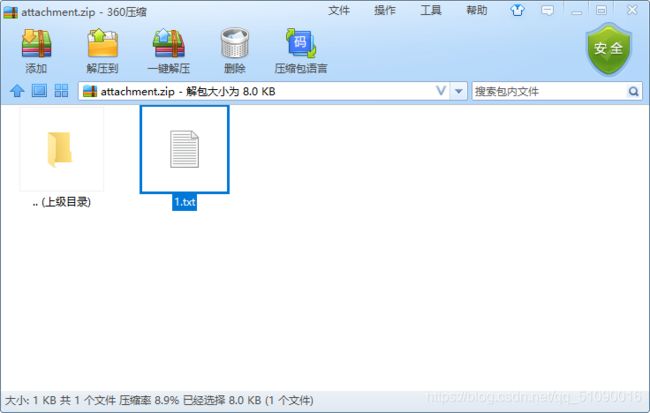

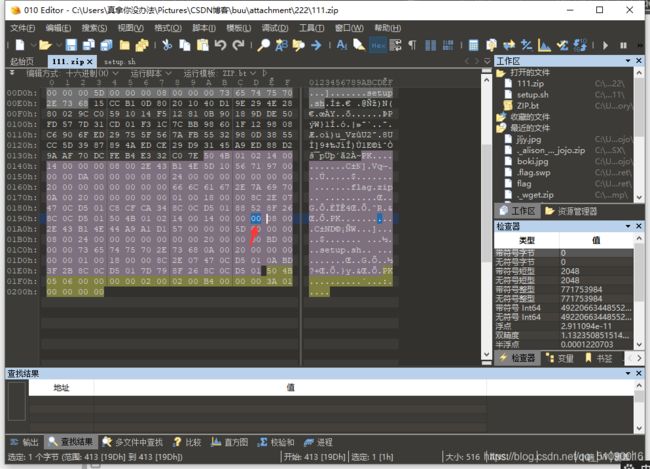

zip伪加密

刚好借着这题把我没搞懂的伪加密弄懂

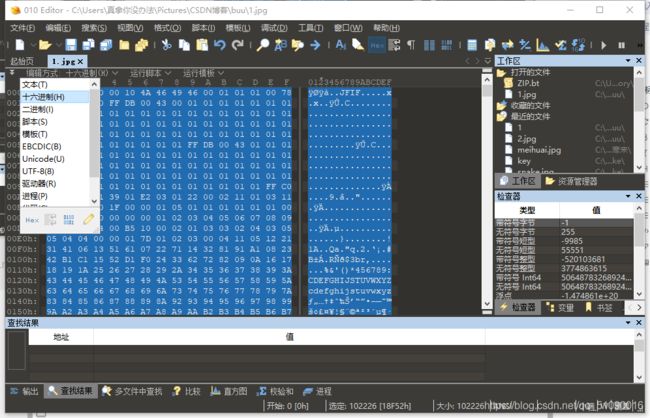

首先肯定是用010打开

我记得伪加密应该是把什么09改成00吧,既然不记得了,来系统的学习一下,转载大佬的博客

来了解一下ZIP文件的组成

一个 ZIP 文件由三个部分组成:

压缩源文件数据区+压缩源文件目录区+压缩源文件目录结束标志

a.压缩源文件数据区:

50 4B 03 04:这是头文件标记(0x04034b50)

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密,奇数加密,偶数无加密)

08 00:压缩方式

5A 7E:最后修改文件时间

F7 46:最后修改文件日期

16 B5 80 14:CRC-32校验(1480B516)

19 00 00 00:压缩后尺寸(25)

17 00 00 00:未压缩尺寸(23)

07 00:文件名长度

00 00:扩展记录长度

6B65792E7478740BCECC750E71ABCE48CDC9C95728CECC2DC849AD284DAD0500

b.压缩源文件目录区:

1

50 4B 01 02:目录中文件文件头标记(0x02014b50)

3F 00:压缩使用的 pkware 版本

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密,奇数加密,偶数无加密)

08 00:压缩方式

5A 7E:最后修改文件时间

F7 46:最后修改文件日期

16 B5 80 14:CRC-32校验(1480B516)

19 00 00 00:压缩后尺寸(25)

17 00 00 00:未压缩尺寸(23)

07 00:文件名长度

24 00:扩展字段长度

00 00:文件注释长度

00 00:磁盘开始号

00 00:内部文件属性

20 00 00 00:外部文件属性

00 00 00 00:局部头部偏移量

6B65792E7478740A00200000000000010018006558F04A1CC5D001BDEBDD3B1CC5D001BDEBDD3B1CC5D001

c.压缩源文件目录结束标志:

1

50 4B 05 06:目录结束标记

00 00:当前磁盘编号

00 00:目录区开始磁盘编号

01 00:本磁盘上纪录总数

01 00:目录区中纪录总数

59 00 00 00:目录区尺寸大小

3E 00 00 00:目录区对第一张磁盘的偏移量

00 00 1A:ZIP 文件注释长度

————————————————

版权声明:本文为CSDN博主「宁嘉」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

也就是说,我们主要看的就是全局方式位标记,分别在这两个地方:

记住它就行了

另外一个世界(二进制转字符:ASCII码)

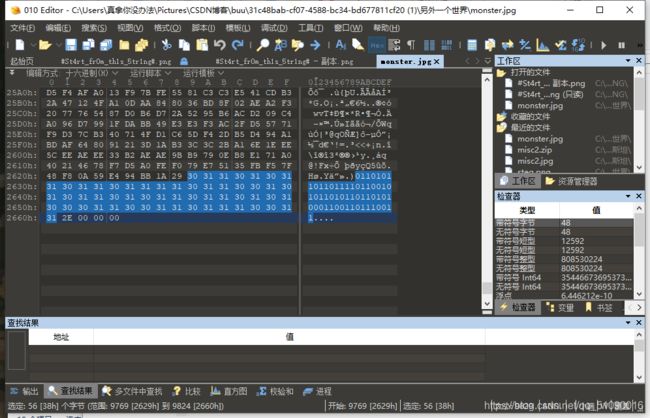

图片用010打开看到:

这么一串二进制肯定有问题,我开始的想法是转成16进制再转字符

得到这个

然后一直不对,看wp,答案是这个

wp是将每八位二进制数字分开,用ASCII码得到的

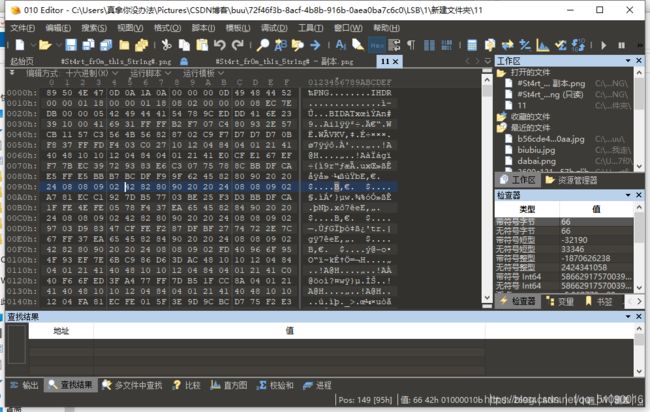

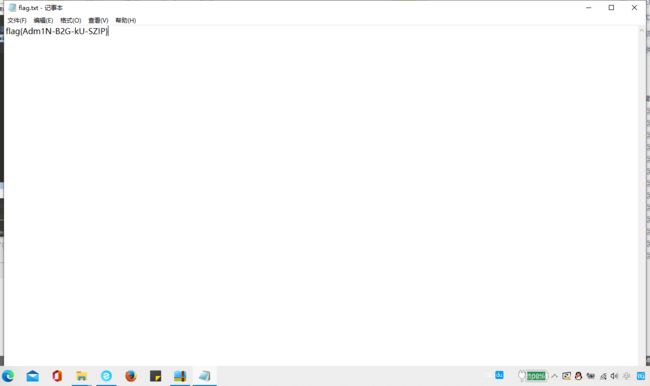

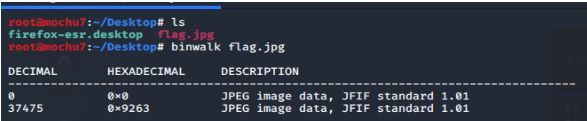

FLAG(save bin 分析文件类型)

这题是因为写了一半卡住了没思路。。看了wp才知道可惜了

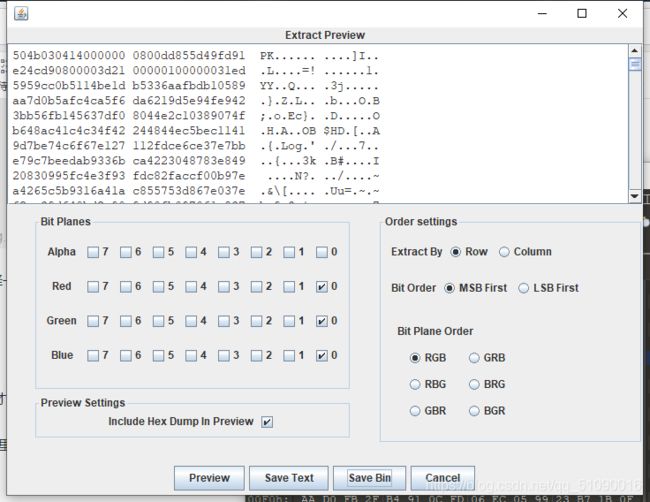

其他方法都试过了,010打开看的时候也没发现里面藏了文件,所以最后用stegsolve打开看看是不是lsb

因为前面那题save bin 的先例,所以这题我也试了试 ,用010打开

但是我不知道这就是压缩包文件,所以就没做出来,后缀改成zip,解压后用010打开就有了

假如给我三天光明(盲文)

这样就能解压出音频文件了

应该是摩斯电码:-.-. - …-. .-- .–. . … ----- —… --… …-- …— …–… …— …-- -… --…

按粗细分-和.

这样就得到了:

但是最后提交的时候还要改成小写,这是为什么。。

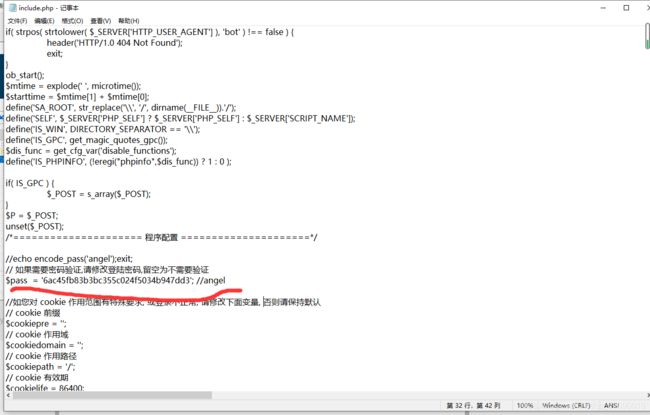

后门查杀(用d盾查杀木马)

差点以为点错地方了,还以为是web题呢

这里需要用到一个工具会比较简单:d盾

直接扫描大文件夹(文件太多了一个个看太麻烦)

webshell应该就是一句话木马吧,那查看一下下面的这个

果然发现了

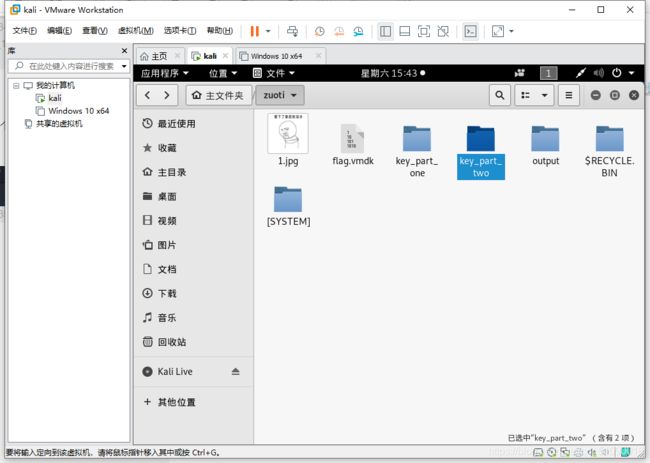

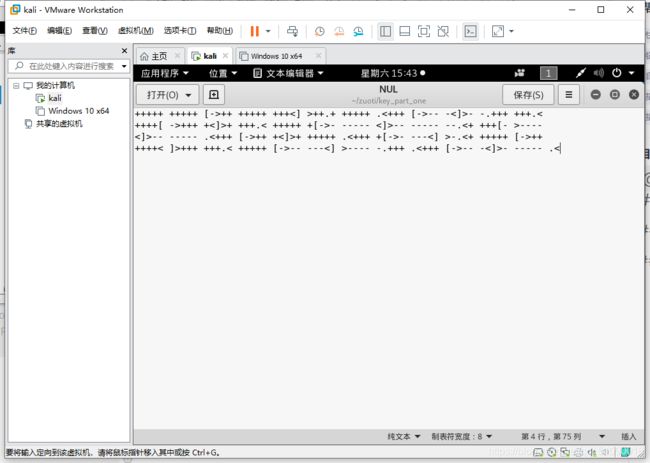

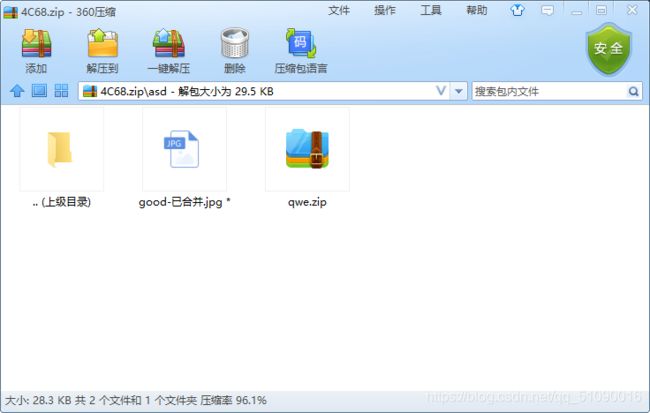

面具下的flag(用7z解压缩vmdk文件)

先试用010打开图片,发现里面藏着文件,然后就改成zip后缀试试

再kali用7z解压缩这个文件(我之前也不知道7z是什么),反正就用这个命令就能解压缩:

九连环(steghide)

显示010里面发现有flag。txt文件,然后使用binwalk foremos大法分离出一个压缩包和一个图片

图片损坏了解压不了,压缩包点开需要密码,先看看是不是伪加密

这样就能正常解压了

但是另一个压缩包也需要密码,这肯定不是伪加密了,关键应该在图片上:这里涉及到steghide的使用

使用steghide extract -sf good.jpg,空密码即可

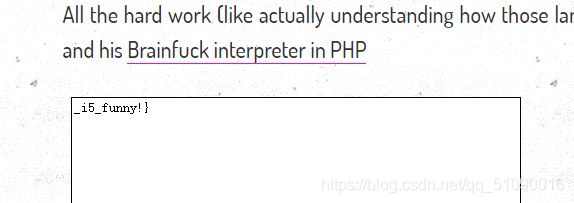

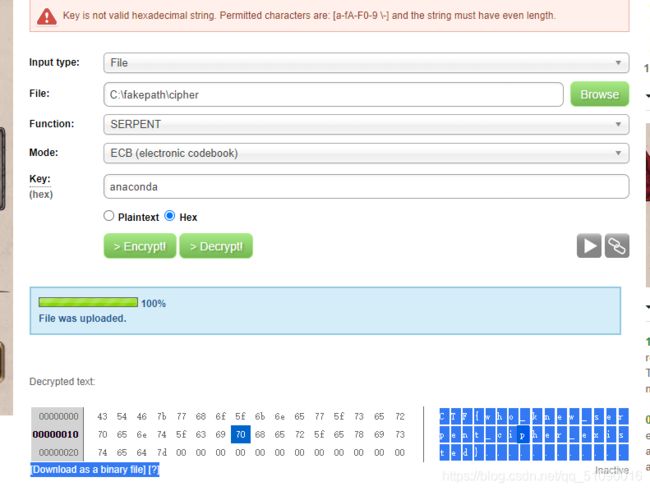

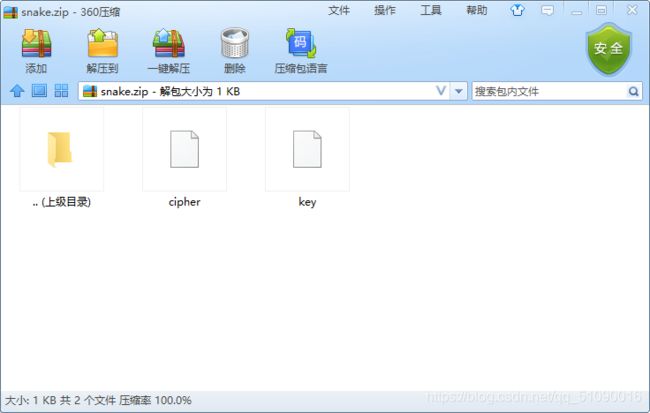

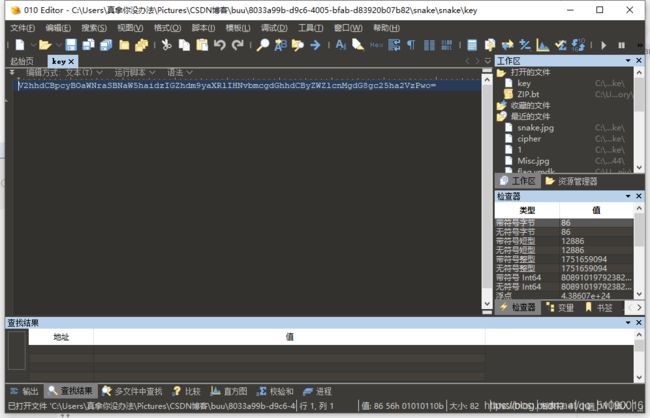

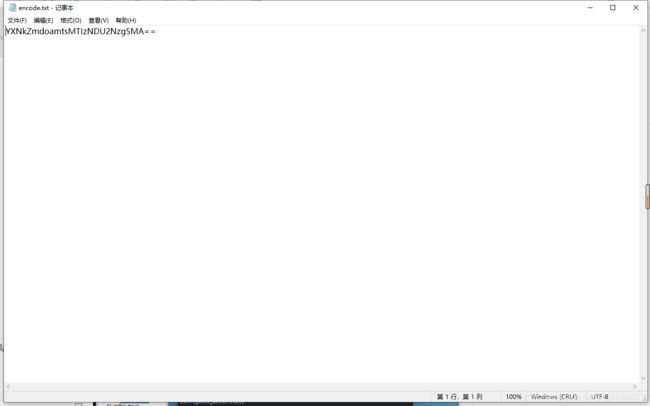

snake(serpent解密)

附件用010打开看看,搜索下flag txt pk等等

里面应该是有压缩文件,改成zip看看

果然有,先看key

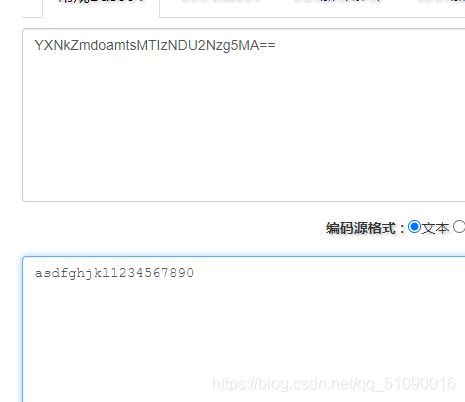

base64解密:

这我哪知道,百度一下是anaconda,然后就是解密了,是什么解密呢?题目是snake,解密应该和这个有关,搜了一下才知道还有serpent解密,网址贴这

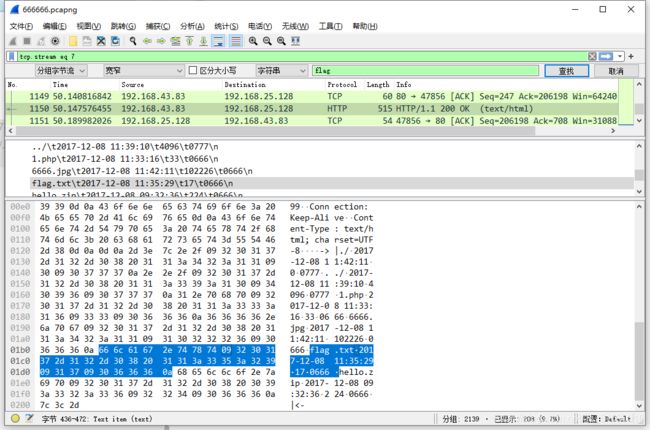

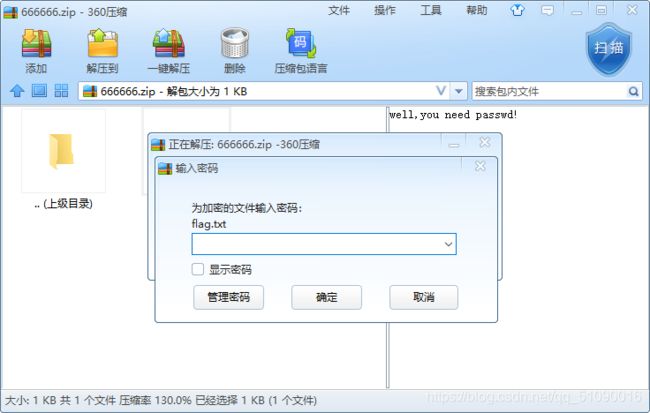

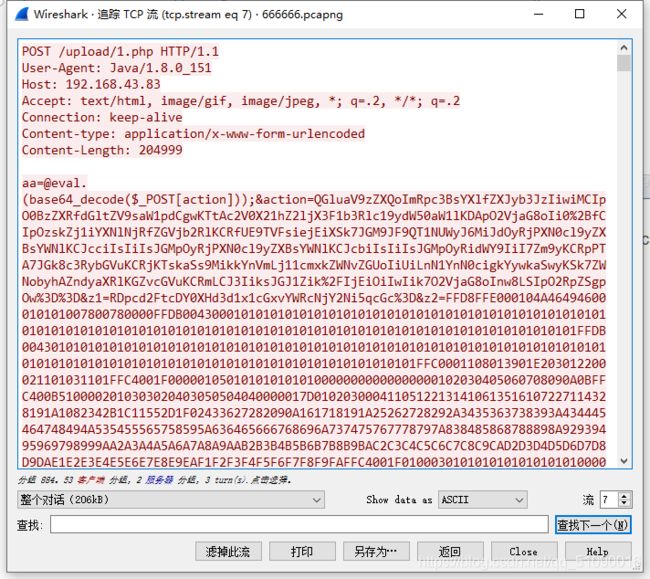

菜刀666(流量分析)

首先是很常规的套路,用winshark打开,搜索flag,发现有个txt文件藏在里面

后缀改成zip打开看看

需要密码,这时候就要想到从本身的文件入手了,搜素一下password。。。没有,那tcp追踪流看看

看到7流的时候发现一串16进制字符

又看到有个z1 z2, z1我还以为是base,结果不是,先看z2吧 FF D8开头FF D9结尾,判断为jpg图片,将这些十六进制复制出来,粘贴到010里面,注意具体操作如图,要粘贴自16进制文件

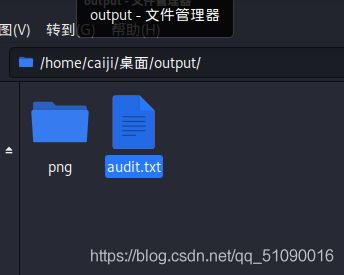

[SWPU2019]神奇的二维码(binwalk -e分离)

正常010打开,发现有rar文件,先试试改成rar文件,解压缩得到

还以为这就是flag。。没思路了,直接看wp

放到虚拟机里binwalk一下 再foremost一下

用binwalk -e试一下

分离出了四个压缩包,发现有一个需要密码。。试了下发现其实asdfghjkl1234567890是看看flag在不在里面_.rar的密码

其实这里面什么都没有,就是单纯的图片,什么都没有隐写…浪费我时间…

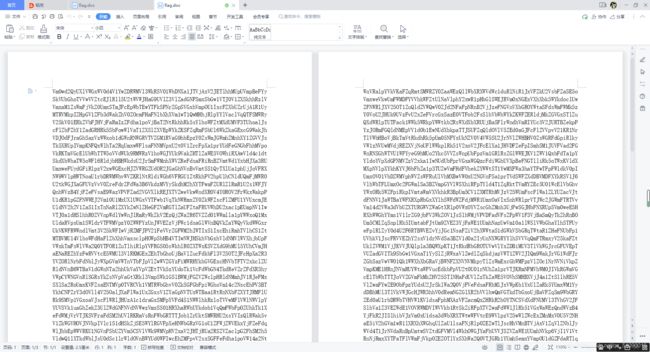

一大串。。应该被编码了很多次,用脚本

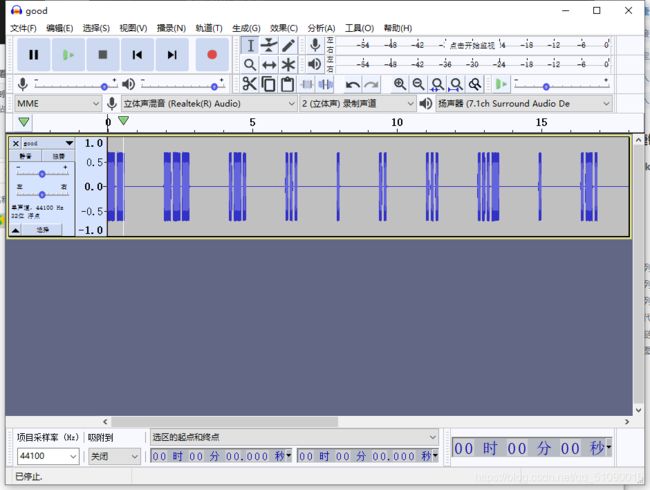

解压得到音频文件,使用Audacity打开

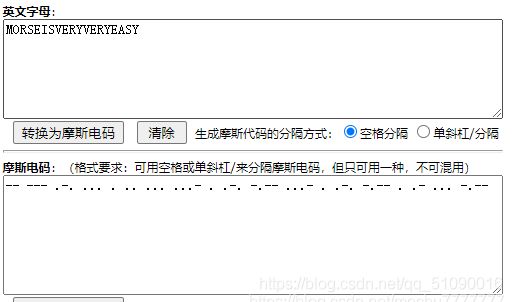

摩斯电码

– — .-. … . … … …- . .-. -.-- …- . .-. -.-- . .- … -.–

[ACTF新生赛2020]outguess(outguess的用法)

解压后发现一堆东西,重点应该还是在图片上,根据提示猜测是outguess的使用,用法贴这里

kali下面输入outguess -k ‘abc’ -r mmm.jpg flag.txt

得到flag.txt

谁赢了比赛?

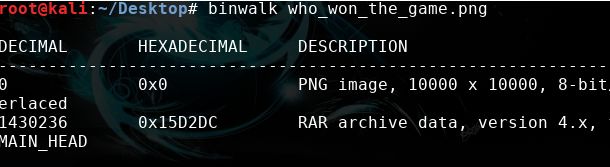

正常流程,丢进kali

binwalk -e 分离获得压缩包,爆破得到

flag.txt假的。。。

分离gif吧:一直看到三百多张发现了点东西

stegsolve打开。。换通道,终于有了

[HBNIS2018]excel破解(修改后缀)

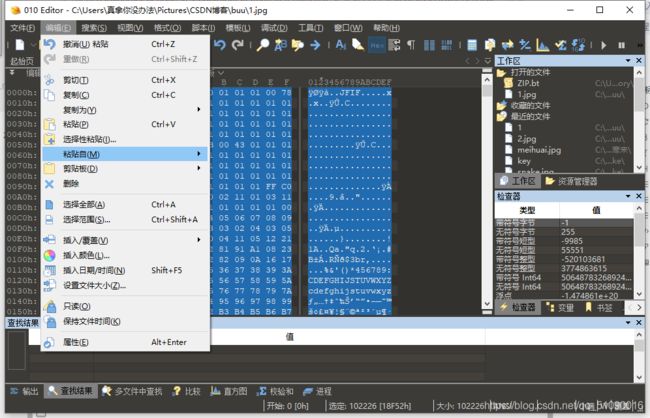

喵喵喵(奇怪的lsb NTFS文件流隐写)

这题感觉好难

题目提示有二维码,但是010打开并没有发现隐藏压缩包,应该想到lsb隐写

但是谁能想到要设置成这样才行??

另存为png文件发现打不开。。改一下文件头就好了

这明显是高的问题了,加个高吧

扫了之后是个网盘地址。。下载flag.rar打开

???看wp

这里猜测有NTFS文件流隐写,将flag.txt解压到一个新建的文件夹内,利用NtfsStreamsEditor

导出就有了

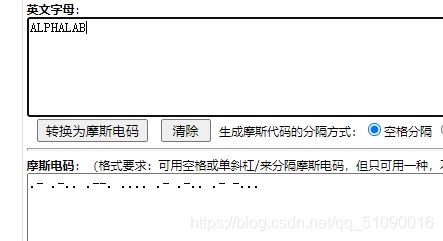

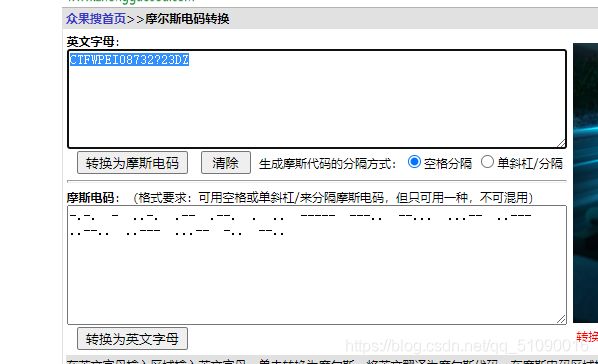

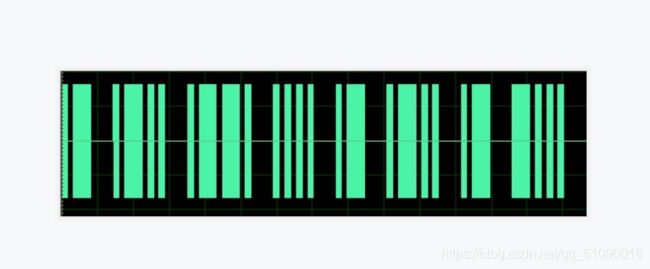

[HBNIS2018]来题中等的吧(条形码表示摩斯电码)

开始我以为是条形码,扫了半天没扫出啥。。。看wp,原来是摩斯电码,依次为:

.- .-.. .--. .... .- .-.. .- -...

弱口令(这也能藏莫斯代码? 没遇到过的lsb隐写)

先是在解压缩的右边有提示,复制粘贴到vs code,会发现隐藏着摩斯电码,翻译完是

HELL0FORUM

这样就能解压图片了,然后是奇怪的lsb隐写,需要用到cloacked-pixel。。但是我的脚本一直报错,很烦

[SWPU2019]你有没有好好看网课?(敲击码)

使用Kinovea打开影流之主.mp4

base解码 up_up_up

合起来:wllmup_up_up

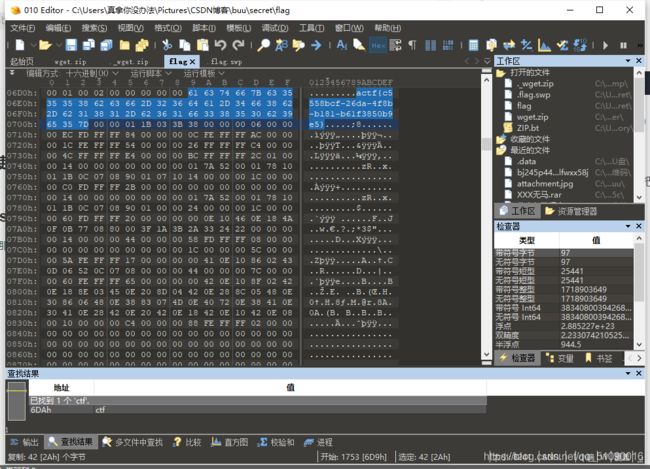

使用这个密码解压flag2.zip,解压得到Real flag,jpg,使用010 Ediotr打开搜索关键词ctf即可得到flag

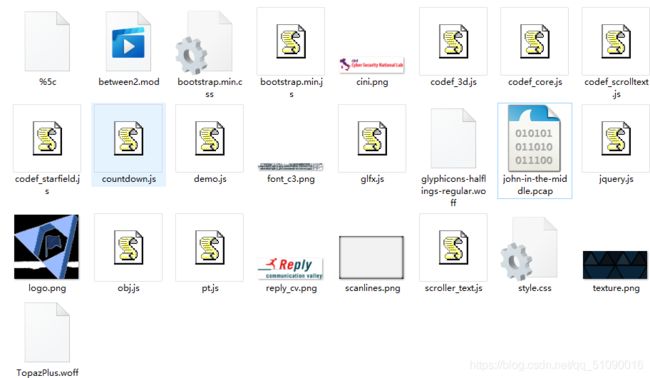

john-in-the-middle(导出http)

wireshark打开文件后,查看数据量并没有线索,然后我就麻了,看wp

需要导出http,具体步骤:文件 →导出对象→http →save all

得到了好多东西,从6张png下手,一个个在stegsolve中打开,终于在logo.png里面找到了(好狗)

低个头(键盘加密??)

那就是flag{CTF}

zip

参考大佬的wp : https://blog.csdn.net/destiny1507/article/details/102133268/

不过那个暴破脚本为什么运行的那么慢。。。害的我以为出错了试了好多次

我吃三明治(两张图拼接之间隐藏信息)

binwalk的时候发现这张图片是由两张图片拼接起来的:

找到中间点:搜索jpg文件尾ffd9

看到一串base加密,base64不行,后面又没等号,试试base32:

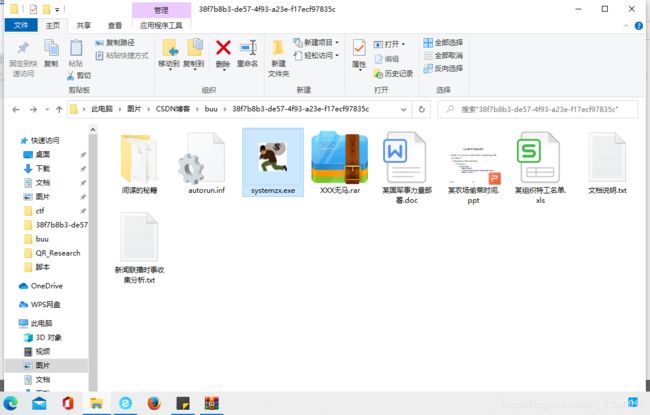

间谍启示录(奇怪的题目)

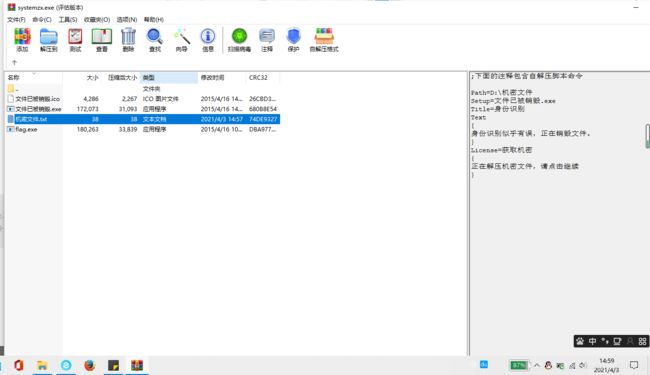

解压后看到一堆文件,只有这个exe有点东西

点那个flag.exe就会生成机密文件

[SUCTF2018]single dog(AAEncode解密)

用010打开发现里面有其他文件,改成zip后缀打开

里面是一大段表情。。。这就涉及到我的知识盲区了,百度吧

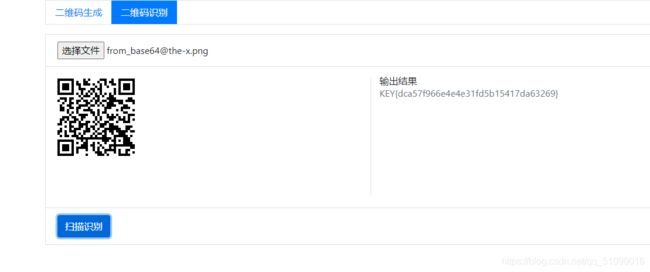

[安洵杯 2019]吹着贝斯扫二维码

这题需要用到改后缀的脚本,但我运行一直出错啊啊啊啊啊啊。。。

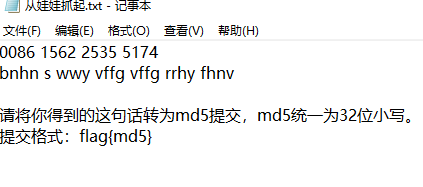

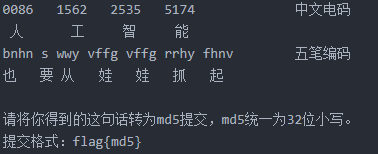

从娃娃抓起(中文电码)

3b4b5dccd2c008fe7e2664bd1bc19292

小易的U盘(ida的使用)

这个 本来ida一直出错。。百度知道ida安装路径不能有中文,改了之后就好了

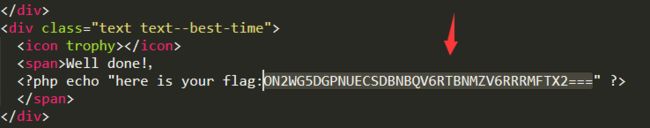

[ACTF新生赛2020]swp(导出http)

这题主要是根据swp的提示想到把那个pcapng文件导出http,获得了一堆文件,里面有一个压缩包,解压后搜索ctf就有了

百里挑一

[WUSTCTF2020]alison_likes_jojo(outguess隐写)

这一题只做了一半,outguess遇到的太少了,还是太菜了

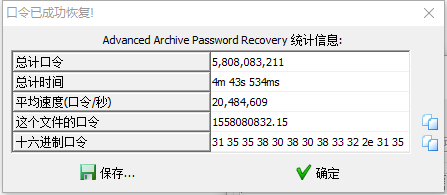

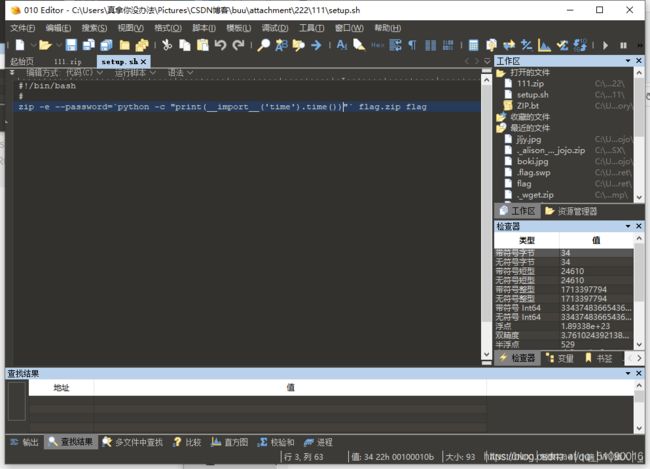

[GUET-CTF2019]zips(伪加密 python时间戳?)

zip伪加密还是没搞透,先是第一层的爆破,得到密码723456

然后是第二层的伪加密:把这个位置的09改成00就行了

解压得到

这是要执行这段代码么

![]()

执行完了。。怎么不是密码,看 WP吧

因为时间戳和出题当时不太一样所以往前推,利用ARCHPR设置掩码15???.?? 掩码符号为**?**

不太懂这个意思

算了,照着wp做

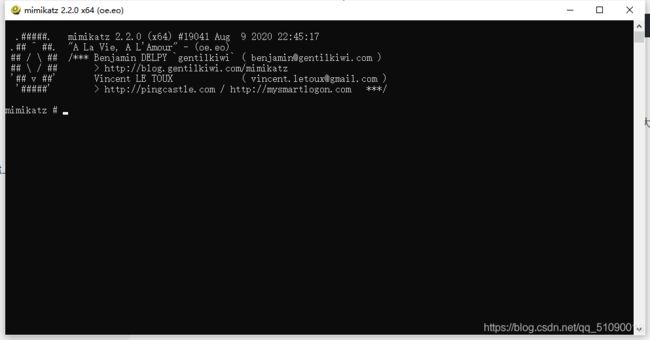

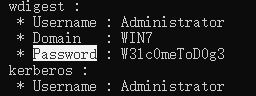

[安洵杯 2019]Attack(mimikatz的使用)

又是一道涉及知识盲区的题

先是用010打开看了看,发现里面藏了txt文件,懒得开虚拟机,改成zip后缀试试

![]()

密码肯定要在原文件里搞到了,我先是看tcp流。。真的没发现啥东西,再导出http

这一堆实在让我不知道干啥。。看wp吧

lsass.exe是一个系统重要进程,用于微软Windows系统的安全机制。它用于本地安全和登陆策略。

这里利用mimikatz获取明文密码,保存lsass下来放入mimikatz同目录下(64位)

用x64位右键管理员运行打开

mimikatz(内网渗透工具,可在lsass.exe进程中获取windows的账号明文密码)

这里的minikatz我在github上下载的没有exe文件。。。可能是被直接删掉了,最后从下面这个大佬的网盘上下的

https://blog.csdn.net/weixin_45663905/article/details/108013149

//提升权限

privilege::debug

//载入dmp文件

sekurlsa::minidump lsass.dmp

//读取登陆密码

sekurlsa::logonpasswords full

[SUCTF 2019]Game

先是用vs code打开发现一串base32

得到 suctf{hAHaha_Fak3_F1ag}

假的flag。。。

再看另一张图片,LSB发现一串base64

这串base64解码后头部是Salted,应该是AES或者3DES

[WUSTCTF2020]girlfriend(DTMF拨号音 手机键盘密码)

先是把音频用audacity打开,结果并不是摩斯电码,麻了,不知道啥东西,看wp

猜测DTMF拨号音识别,有个程序可以识别一下dtmf2num.exe

下载地址

放在同一个文件夹下打开cmd

999 ---> y

666 ---> o

88 ---> u

2 ---> a

777 ---> r

33 ---> e

6 ---> m

999 ---> y

4 ---> g

4444 ---> i

777 ---> r

555 ---> l

333 ---> f

777 ---> r

444 ---> i

33 ---> e

66 ---> n

3 ---> d

7777 ---> s

youaremygirlfriends

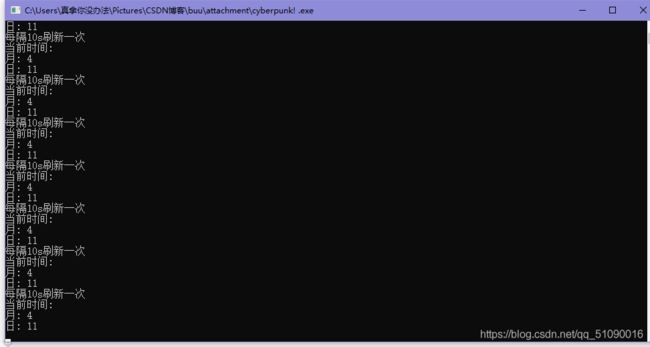

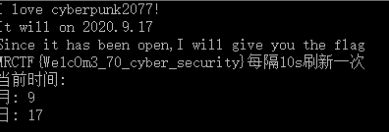

[MRCTF2020]CyberPunk

又是一道脑洞题

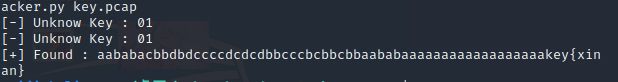

USB(USB数据包 维吉尼亚解密)

010打开后发现里面有很多rar,改成rar后缀,解压得到一个pcapng文件

根据wp,pcapng文件里面是USB数据包:

直接使用UsbKeyboardDataHacker脚本提取内容

https://github.com/WangYihang/UsbKeyboardDataHacker

下载后放到kali里,把pcap文件和脚本放在一个文件夹,用命令行打开,然后输入python UsbKeyboardDataHacker.py key.pcap

key{xinan}

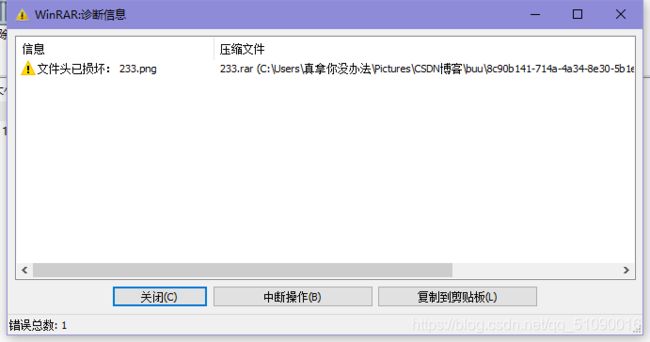

再回过头看另一个rar文件,里面的txt文件显然并没有flag

用WinRAR打开显示文件头损坏

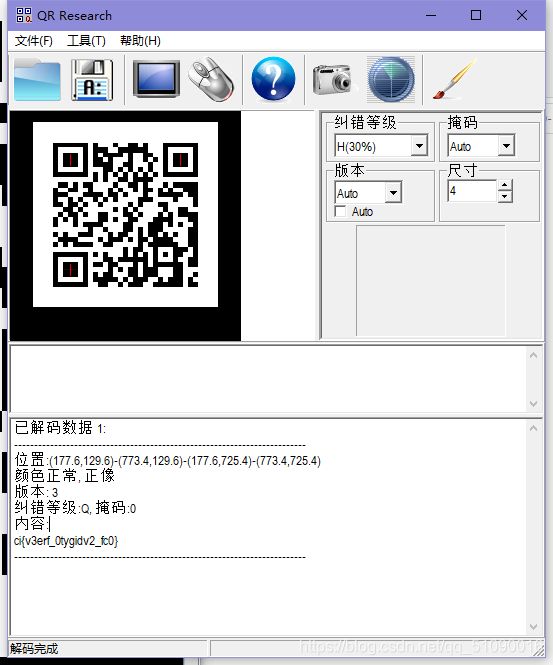

crc错误,而且里面有个png图片,修复一下将70A0改为74A0

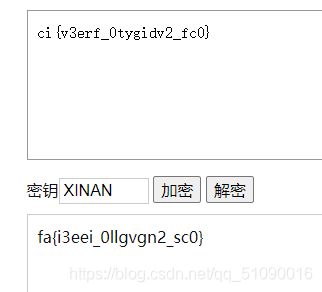

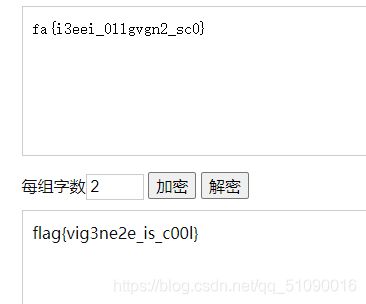

得到ci{v3erf_0tygidv2_fc0}