软考:信息安全工程师2

1.S-HTTP

安全超文本传输协议是一种面向安全通信的协议,是EIT公司结合HTTP而设计的一种消息安全通信协议。S-HTTP提供通信保密、身份识别、可信赖的信息传输服务及数字签名等。

HTTPS(全称:Hyper Text Transfer Protocol over SecureSocket Layer),是以安全为目标的 HTTP 通道,在HTTP的基础上通过传输加密和身份认证保证了传输过程的安全性。HTTPS 在HTTP 的基础下加入SSL,HTTPS 的安全基础是 SSL,因此加密的详细内容就需要 SSL。 HTTPS 存在不同于 HTTP 的默认端口及一个加密/身份验证层(在 HTTP与 TCP 之间)。这个系统提供了身份验证与加密通讯方法。它被广泛用于万维网上安全敏感的通讯,例如交易支付等方面。

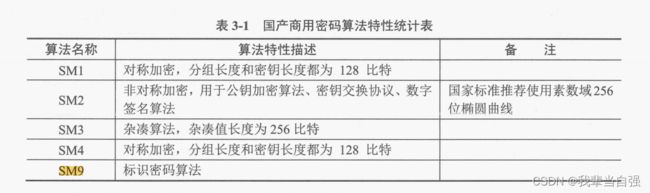

2.我国密码算法

3.命令

ipconfig/all:显示所有网络适配器的完整TCP/IP配置信息

route print:用于显示路由表中的当前项目

tracert -d:禁止tracert将中间路由器的IP地址解析为名称。这样可以加速显示tracert结果。

nslookup:用于查询域名对应的IP地址。

4.安全工具

协议分析:Tcpdump,Wireshark

入侵检测:Snort

注册表检测:regedit

windows系统安全状态分析:Autoruns,Process Monitor

文件完整性检查:Tripwire,MD5 sum

恶意代码检测:Rootkit Revealer,Clam AV

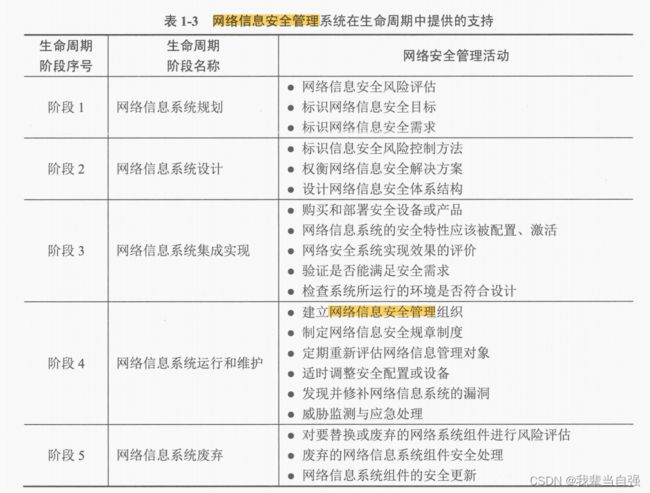

5.网络安全管理

是对网络系统中网管对象的风险进行控制。

避免风险:通过物理隔离设备将内部网和外部网分开,避免受到外部网的攻击。

转移风险:购买商业保险计划或安全外包。

减少威胁:安装防病毒软件包,防止病毒攻击。

消除脆弱点:给操作系统打补丁或强化工作人员的安全意识。

减少威胁的影响:采取多条通信线路进行备份或制定应急预案。

风险监测:定期对网络系统的安全状况进行风险分析,监测潜在的威胁行为。

6.网络信息访问控制

是有效保护网络管理对象,使其免受威胁的关键技术方法,其目标主要有2个:

限制非法用户获取或者使用网络资源

防止合法用户滥用权限,越权访问网络资源。

7.信息安全等级保护管理办法

http://www.gov.cn/gzdt/2007-07/24/content_694380.htm

信息系统的安全保护等级分为以下五级:

第一级,信息系统受到破坏后,会对公民、法人和其他组织的合法权益造成损害,但不损害国家安全、社会秩序和公共利益。

第二级,信息系统受到破坏后,会对公民、法人和其他组织的合法权益产生严重损害,或者对社会秩序和公共利益造成损害,但不损害国家安全。

第三级,信息系统受到破坏后,会对社会秩序和公共利益造成严重损害,或者对国家安全造成损害。

第四级,信息系统受到破坏后,会对社会秩序和公共利益造成特别严重损害,或者对国家安全造成严重损害。

第五级,信息系统受到破坏后,会对国家安全造成特别严重损害。

《中国人民共和国个人信息保护法》2021年11月1日

8.涉密

涉密人员的脱密期应根据其接触、知悉国家秘密的密级、数量、时间等情况确定。一般情况下,核心涉密人员为3年至5年,重要涉密人员2-3年,一般涉密人员1-2年。

9.《网络产品和服务安全审查办法》

用于评估网络产品和服务可能带来的国家安全风险

10.《互联网数据中心工程技术规范》

IDC机房可划分为R1、R2、R3

R1级IDC机房的机房基础设备和网络系统的主要部分应具备一定的冗余能力,机房基础设施和网络系统可支撑的IDC业务的可用性不应小于99.5%

R2级IDC机房的机房基础设备和网络系统应具备冗余能力,机房基础设施和网络系统可支撑的IDC业务的可用性不应小于99.9%

R3级IDC机房的机房基础设备和网络系统应具备容错能力,机房基础设施和网络系统可支撑的IDC业务的可用性不应小于99.99%

11信息安全技术信息系统灾难恢复规范 (GB/T 20988 2007) 》

该规范定义了六个灾难恢复等级和技术要求,各级规范要求

如下:

1级-基本支持。本级要求至少每周做一次完全数据备份,并且备份介质场外存放;同时还需要有符合介质存放的场地;企业要制定介质存取、验证和转储的管理制度,并按介质特性对备份数据进行定期的有效性验证;企业需要制订经过完整测试和演练的灾难恢复预案。

2 级-备用场地支持。第 2级在第 1级的基础上,还要求配备灾难发生后能在预定时间内调配使用的数据处理设备和通信线路以及相应的网络设备;并且对于第1级中存放介质的场地,需要其能满足信息系统和关键业务功能恢复运作的要求;对于企业的运维能力,也增加了相应的要求,即要制定备用场地管理制度,同时要与相关厂商、运营商有符合灾难恢复时间要求的紧急供货协议、备用通信线路协议。

12.数字签名

数字签名可以利用公钥密码体制、对称密码体制或者公证系统来实现。最常见的实现方法是建立在公钥密码体制和单向安全散列函数算法的组合基础之上。

13.S/key

S/Key是一种一次性口令生成方案。S/key可以对访问者的身份与设备进行综合验证。S/Key协议的操作是基于客服端/服务器端模式。客户端可以是任何设备,如普通的PC或者是有移动商务功能的手机。而服务器一般都是运行Unix系统。S/Key协议可以有效解决重放攻击。

14.PGP中所使用的对称加密算法是IDEA。

15.业务连续性管理找出组织有潜在影响的威胁及其对组织业务运行的影响,通过有效的应对措施来保护组织的利益、信誉、皮牌和创造价值的活动,并为组织提供建设恢复能力框架的整体管理过程。

确定BCM战略具体包括事件的应急处理计划、连续性计划和灾难恢复计划等内容。

16.涉密信息系统安全标准工作组负责研究提出涉密信息系统保密标准体系;制定和修改涉密信息系统安全保密标准。

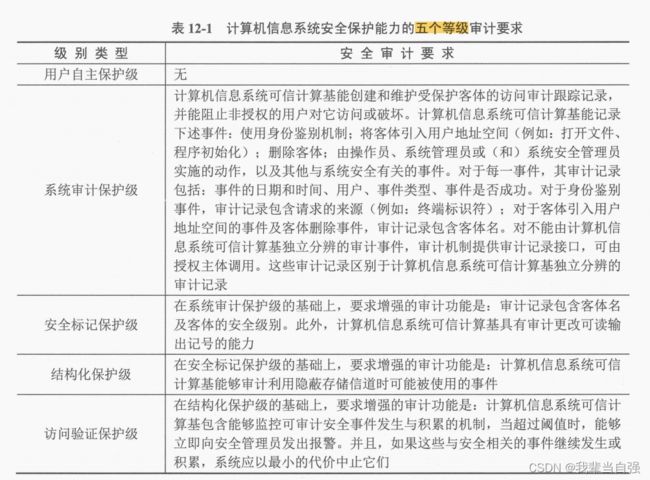

17.计算机信息系统安全保护能力的5个等级审计要求

安全标记保护级的计算机信息系统计算基具有系统审计保护级所有功能。本级的主要特征是计算机信息系统可信计算基对所有主体及其所控制的客体实施强制访问控制。

安全标记保护级的计算机信息系统计算基具有系统审计保护级所有功能。本级的主要特征是计算机信息系统可信计算基对所有主体及其所控制的客体实施强制访问控制。

18.COPS:扫描UNIX系统漏洞及配置问题

Tiger:shell脚本程序,检查UNIX系统配置

MBSA:提供基于Windows的安全基准分析。

Nmap:端口扫描工具

19.Executor用端口80传递控制信息和数据;Blade Runner、Doly Trojan、Fore、FTP Trojan、Larva、Ebex,WinCrash等木马复用21端口

Shtrilitz Stealth、Terminator、WinPC、WinSpy等木马复用25端口

20.蜜罐的优点有:

1)使用简单:相对于其他安全措施,蜜罐最大的优点就是简单。蜜罐中并不涉及到任何特殊的计算,不需要保存特征数据库,也没有需要进行配置的规则库。

2)资源占用少:蜜罐需要做的仅仅是捕获进入系统的所有数据,对那些尝试与自己建立连接的行为进行记录和响应,所以不会出现资源耗尽的情况。

3)数据价值高:蜜罐收集的数据很多,但是他们收集的数据通常都带有非常有价值的信息。安全防护中最大的问题之一是从成千上万的网络数据中寻找自己所需要的数据。

蜜罐的缺点:

1)数据收集面狭窄:如果没有人攻击蜜罐,他们就变得毫无用处。如果攻击者辨别出用户的系统为蜜罐,他就会避免与该系统进行交互并在蜜罐没有发觉的情况下潜入用户所在的组织。

2)给使用者带来风险:蜜罐可能为用户的网络环境带来风险,蜜罐一旦被攻陷,就可以用于攻击、潜入或危害其他的系统或组织。

21.计算机系统上的后门程序主要产生的风险来自于黑客入侵和软件终止。

22.拒绝服务攻击dos主要是通过网络或者是服务器发送大量虚假的请求导致服务器过载,而不能对正常的用户提供服务,导致服务中断的一种攻击形式。

23.通过向目标发送某种特定缺陷的IP报文使得目标系统在处理这种有特殊缺陷的报文时出现系统崩溃这是一种典型的畸形报文攻击手段。

24.当网络内的一个主机向本网段的广播地址发送报文,本网段所有主机都会接收该报文并且做出相应的应答,从而起到攻击的目的,这是典型的Smurf攻击。

25.SYN Flooding攻击是基于TCP IP协议中的传输层中的连接管理而展开的攻击,TCP连接是TCP协议中的基本功能,因此这种攻击发生在传输层。

26.大部分SQL注入攻击代码都会带有“;”

27.目前网络中常用的抓包工具有sniffer、etheral、wireshark等

28.通常为计算机可以设置多道口令。第一道口令CMOS密码,第二道口令安装相应系统之后系统的登录口令。为了提高安全还可以进一步设置文件夹口令和文档口令。

29.攻击者截获A发给B的数据,等待一段时间之后再将这些数据重新提取出来发给B这种形式是典型的回放攻击。

30.与主机评估报告时需要对主机进行加固通常第一步是先安装系统补丁。

31.输入法漏洞是一个基于windows98/2000/win8等系统中的一个通过全拼输入法漏洞可以绕过身份认证机制直接启动目标系统上的IE。要想实现在远程系统上直接使用输入法漏洞必须先能远程登录到目标系统的登录界面因此使用的是远程桌面也就是3389端口。