企业视角下的蓝队能力建设

看某B站视频记录

企业视角下的蓝队能力建设

- 一、准备阶段

-

- 基础建设

- 团队建设

- 意识培训

- 预演整改

- 二、实施阶段

-

- 值守分析

- 安全巡检

- 资产监控

- 应急响应

- 溯源反制

- 三、总结阶段

-

- 漏洞修复

- 漏洞复测

- 完善制度

- 撰写总结

- 四、企业视角下的安全威胁分析

-

- 1.资产不清晰,防护缺失

- 2.构架混乱

- 3.防御措施单薄

- 4.主动防御不足

- 5.人员安全意识淡薄

- 6.制度落实不到位

- 五、人员分配

-

- 1.协调小组

- 2.监测组

- 3.处置组

- 4.溯源反制组

- 5.后勤保障组

- 六、设备联动

-

- 蜜罐

-

- 蜜罐思路

- 蜜罐部署

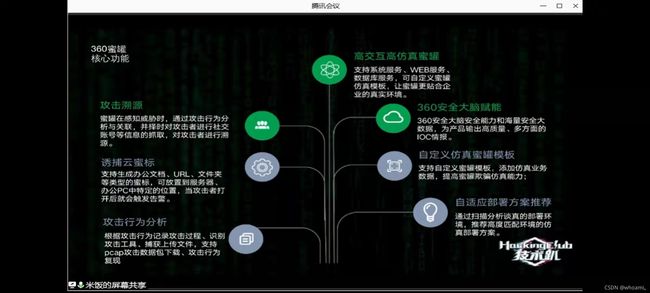

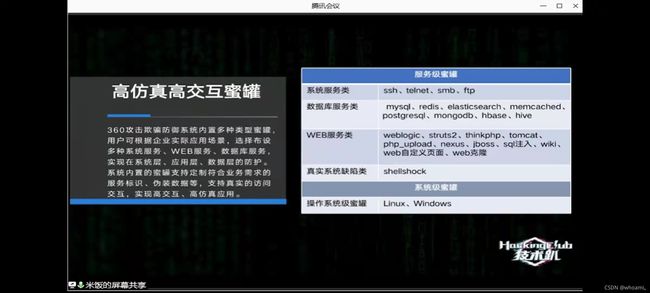

- 360蜜罐

- APT

- 态势

- waf

- 七、人员协作

- 溯源

- 八、存在的干扰

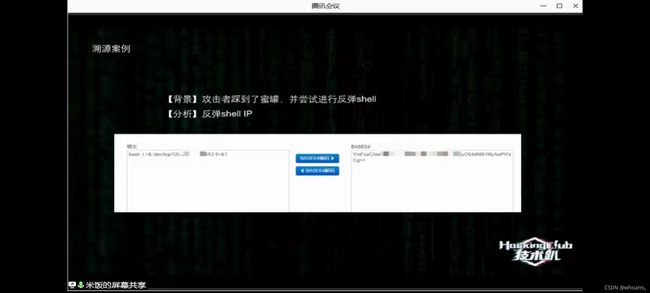

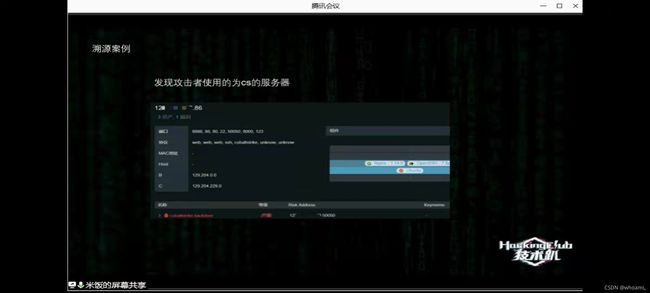

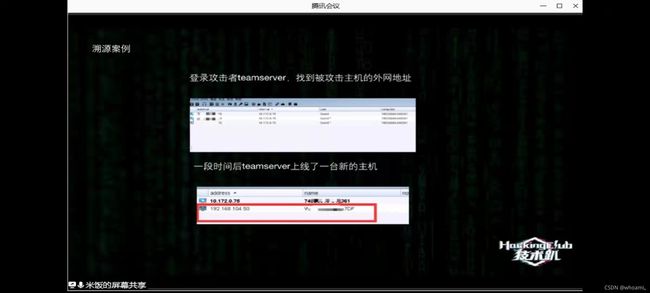

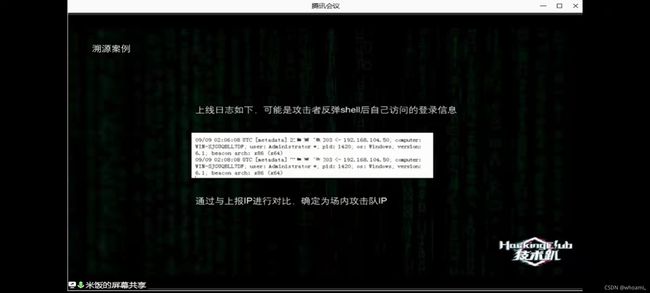

- 溯源案例

-

- 1.踩到蜜罐

- 溯源案例2

- 总结

一、准备阶段

基础建设

重点:理轻资产攻击面,对资产进行加固,预防。

根据木板原则,减少短板。

采取零信任,降低攻击成功率。

团队建设

明确参与人员和分工

意识培训

向企业内部员工培训网络安全相关知识,避免出现钓鱼邮件 内部员工上钩。

预演整改

请用安全公司或内部员工进行攻防演练。

二、实施阶段

值守分析

依托态势感知或者其他平台。

还有专业人员进行时时分析,输出结果,发现事件即时响应、

安全巡检

对保护的资产进行周期性巡检。

资产监控

对目标资产进行监控,即时发现新增资产 并且进行有效的防护。

用于发现被动防御中,没有发现的点。

应急响应

对告警信息进行人工的确认分析和处理,针对横向渗透和客户端的攻击。

溯源反制

三、总结阶段

漏洞修复

漏洞复测

完善制度

撰写总结

四、企业视角下的安全威胁分析

1.资产不清晰,防护缺失

边缘资产过多,没有统一的管理。

资产对应的负责人不清楚。

开放端口不严格。

这类资产很可能存在一些问题

缺法物理防御,系统老旧,补丁缺失,弱口令,容易被攻击。

2.构架混乱

没有对网络和业务系统从区域的角度进行安全架构划分。

不利于后期进行安全建设、维护、管理。

并且容易给攻击者很大的活动空间。

3.防御措施单薄

缺乏整体防御体系,不能对攻击面进行逐级防护,没有办法有效的防止横向渗透。

也没有办法对重要性的资产进行很好地保护。

4.主动防御不足

缺乏相应的设备,系统及制度。没有办法对大量告警和事件综合分析。

导致后续出现攻击事件和安全行为的话,没有办法进行即时的分析和防护。

5.人员安全意识淡薄

有些员工可能对社工,邮件木马钓鱼等不了解,成为进入内网的突破口。

6.制度落实不到位

有安全制度,但是执行力不够。

比如 弱口令:虽然明确要求不允许,但有些员工可能为了方便还是会使用。

五、人员分配

1.协调小组

一般由高级项目经理来,主要以下四步:

项目调度

内外协调

资产梳理

方案制定

2.监测组

由安服攻击人员+基础安服人员

流量监控

异常ip上报

成功入侵事件告警

3.处置组

基础安服人员 网站运维人员

异常ip封禁

异常文件隔离

断外网映射

4.溯源反制组

高级安全工程师 逆向工程师

溯源分析

攻击反制

逆向木马

5.后勤保障组

商务人员

住宿饮食等后勤工作

六、设备联动

蜜罐

可视化密网:

是由一个或多个蜜罐组成的一个欺骗网络环境。

蜜罐思路

1.诱捕

将探针、密标、蜜饵散发到真实网络中,并伪装成有漏洞的资产

2.欺骗

通过web,数据库,操作系统,服务等类型的蜜罐对攻击者进行高交互、高仿真的欺骗。

3.分析

平台会根据蜜罐产生的结果即时分析,并产生告警,输出攻击者的行为以及相关文件信息。

4.溯源

攻击者掉进陷阱,其攻击行为将会被完整记录,甚至直接溯源到攻击者的社交账号。

蜜罐部署

内网部署重量级蜜罐

外网部署轻量级蜜罐

360蜜罐

APT

态势

waf

可以公众号联动设备 ,将日志发给主动防御的人员。

达成自动封堵。

七、人员协作

一个安服公司,在各个企业监测的人,可以开一个文档 或者excel表格。 共同填写。

溯源

溯源最理想的结果是获取到:

姓名、ip(微步、360威胁情报在线进行whois、开放端口、域名解析、工具探测有没有漏洞),QQ,微信等社交账号id,公司,手机号,邮箱,跳板机,关联攻击事件。

支付宝 微信转账 获取名字。

在线沙箱分析木马。

八、存在的干扰

1.攻击者通过修改XFF,篡改请求页面IP。

有些设备可能会将来源IP,检测为xff。

2.修改本机host文件,篡改主机名。

知道攻击ip后,在host文件修改ip 伪造一个域名。

对真是ip发起攻击后,设备监测到的域名会是伪造的域名。

溯源案例

1.踩到蜜罐

溯源案例2

邮件钓鱼 以发工资

传入沙箱分析

刚好有攻击者信息

还有 发邮件系统是其公司旧系统。