网络工程师--网络规划和设计案例分析(7)

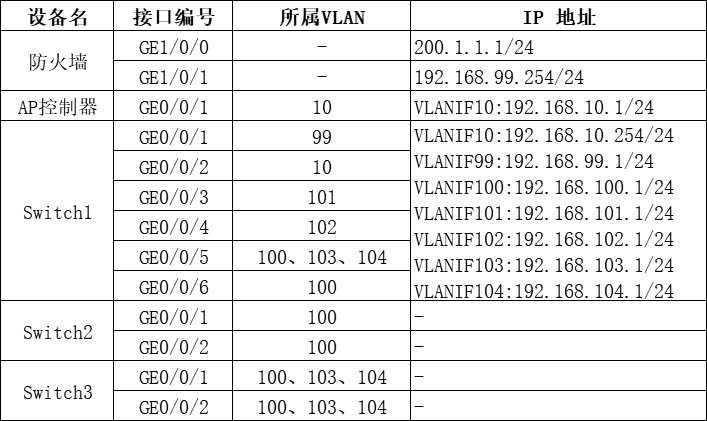

案例一:某企业组网方案如下图所示,网络接口规划如下面表格所示,公司内部员工和外部访客均可通过无线网络访问企业网络,内部员工无线网络的SSID为Employee,访客无线网络的SSID为Visitor

案例分析一:

防火墙前配置NAT功能,用于公私网络地址转换,同时配置安全策略,将内网终端用户所在区域划分为Trust区域,外网划分为UNtrust区域,保护企业内网免遭到外网攻击,补充下表内容中的空缺项:

备注:local表示防火墙本地区域;srcip表示源IP

答:(1)200.1.1.1/32

解析:通过网络接口规划表,应该为防火墙的GE1/0/0的IP地址,即200.1.1.1/32

(2)local

解析:根据untrust_local可以推断出此处应该填写local,两个是相反的

(3)any

解析:防火墙上做NAT,在转换前目的是任意的,服务也是任意的,应填写any

案例分析二:

在点到点的环境下,配置IPSec VPN隧道需要明确对端地址和认证方式

解析:(1)防火墙上配置点到点的IPSecVPN隧道配置,需要配置对端地址,使得路由可达

(2)配置共享秘钥认证实现安全认证

(3)VPN(虚拟专用网络)概念:虚拟专用网络,通过隧道技术利用公共网络建立专用网络的技术

(4)VPN的应用:

① 远程办公:出差在外的人员可通过技术访问公司内部局域网资源。

② 异地组网:集团公司、分布在不同地区的子公司互相访问各自局域网资源。

③ :跨境访问外部资源。

(5)VPN常用协议:

① IPSec协议(具有认证和加密功能,可与其他隧道协议使用,安全性高)

② GRE协议(可建立多点隧道,一般和IPSec一起使用来提高安全性)

③ SSL VPN(使用起来比较简单安全)

(6)当前比较流行的VPN技术:SSL VPN、IPSec VPN、GRE+IPSec VPN

① SSL VPN:应用在远程办公类型,客户端直接通过浏览器在网页里输入登录账号和密码访问内部资源。但是局域网端需要有专用的SSL VPN网关设备。

② IPSec VPN:应用在远程办公类型,客户端需要支持IPSec系统(windows一般都支持),且需要建立专用的VPN连接,操作比较复杂,局域网端需要购置专用网关设备或路由器。

③ GRE+IPSec VPN:应用于局域网之间的互连,可使用专用的网关设备或路由器。

案例分析三:

在Switch1上配置ACL禁止访客访问内部网络,将如下的Switch1数据规划表空缺项补充完整:

答:(6)104

解析:根据题意禁止访客访问内部网络,访客VLAN是104,此处应填写访客所处的VLAN即104

(7)192.168.104.0/0.0.0.255

解析:访客网络地址是192.168.104.0,所以源IP是192.168.104.0/0.0.0.255,此处是反掩码

(8)丢弃

解析:根据题意禁止访客访问内部网络,所以填写丢弃,因为目的地址都是内部网络地址

案例分析四:

AP控制器上部署WLAN业务,采用直接转发,AP跨三层上线,认证方式:无线用户通过预共享秘钥方式接入,在Switch1上GE0/0/2连接AP控制器,该接口类型为access模式,所在VLAN是VLAN10

解析:(1)ACCESS模式和TRUNK模式区别:连接对象不同、发送数据处理方法不同、作用不同

① 连接对象不同

TRUNK模式:可以允许多个VLAN通过,可以接收和发送多个VLAN 报文,一般用于交换机与交换机相关的接口

ACCESS模式:可以允许多个VLAN通过,可以接收和发送多个VLAN 报文,可以用于交换机的间连接也可以用于连接用户计算机

② 发送数据处理方法不同

ACCESS模式和TRUNK模式在接收数据时,处理方法是一样的,但发送数据时:ACCESS模式可以允许多个vlan的报文不打标签,而TRUNK模式只允许缺省vlan的报文不打标签,同一个交换机上不能hybrid和trunk并存

③ 作用不同

TRUNK模式主要用在交换机之间互连,使交换机上不同VLAN共享线路。

ACCESS模式:主要实现高隔离度的波分和复用。

(2)根据网络接口规划表可以看出AP控制器所属VLAN是VLAN10

![]()

=============================分界线=====================================

案例二:

某单位的网络拓扑结构如下图所示:

案例分析一:

1.结合如上的网络拓扑图,将SwitchA业务数据规划表(如下图所示)内容补充完整:

2.根据下表的ACL策略,业务部门不能访问(5)网段

答:(1)GE2/0/3

解析:根据网络拓扑图,管理机和交换机SwitchA通过接口GE2/0/3连接,故这里填写GE2/0/3

(2)0.0.0.0/0

解析:根据上面的网络拓扑图,缺省路由应该是SwitchA去往AR2200,因此此处填写0.0.0.0/0,

这就意味着到任何网络下一跳转发给10.103.1.2,网络地址和子网掩码均为零的路由就是默认路由,路由汇总的极限就是默认路由,默认路由优先级最低

(3)10.103.1.2

解析:根据上面的网络拓扑图,缺省路由应该是SwitchA去往AR2200,下一跳为路由器的GE6/0/0接口,来实现内网业务访问外网,此处应该填写10.103.1.2

(4)GE2/0/3

解析:根据上图ACL策略是所有源地址到目的地址的数据流都拒绝,目的地址10.104.1.1/24正好是管理机的IP,业务和行政到管理机的数据流都拒绝,也就是说业务和行政无法访问管理机,应用接口选交换机SwitchA的出口方向,也就是GE2/0/3接口

(5)10.104.1.0/24

解析:业务部门不能访问的网段,不是VLAN的IP地址,应填写,管理机的网络地址:10.104.1.0/24,不要填写VLAN202的IP地址

案例分析二:

根据上面的图表,为了保护内部网络,实现包过滤功能,位置A应部署防火墙设备,其工作在透明模式

解析:能保护网络,在内外网直接实现包过滤功能的设备为防火墙,防火墙有3种模式:

① 路由模式:防火墙接口具有IP地址

② 透明模式:防火墙接口无IP地址

③ 混合模式:防火墙某些接口具有IP地址,某些接口无IP地址

此题中路由器AR2200具有路由功能,故防火墙无需承担路由功能,只需要配置为透明模式即可

案例分析三:

根据上面公司的网络拓扑图,公司采用两条链路接入Internet,其中,ISP2是PPPOE链路,路由器AR2200的部分配置如下:

detect-group 1

detect-list 1 ip address 142.1.1.1

timer loop 5

ip route-static 0.0.0.0 0.0.0.0 Dialer 0 preference 100

ip route-static 0.0.0.0 0.0.0.0 142.1.1.1.1 preference 60 detect-group 1

由以上配置可知,用户默认通过ISP1访问Internet

该配置片段实现的网络功能是:配置检测组1,检测周期5秒,两条默认路由,作为冗余链路备份,一条从拨号口出去访问ISP2,一条下一跳是ISP1,默认通过ISP1访问Internet

解析:(1)命令detect-group 1为拨号检测组1,命令detect-list 1 ip address 142.1.1.1为拨号检测列表1;命令timer loop 5为拨号周期5秒; Dialer 0为拨号端口,可知这是PPPOE拨号连接,所有ISP2是PPPOE链路

(2)命令ip route-static 0.0.0.0 0.0.0.0 Dialer 0 preference 100 为把内网流量通过Dialer 0访问外网,优先级100

(3)命令ip route-static 0.0.0.0 0.0.0.0 142.1.1.1.1 preference 60 detect-group 1为把内网流量通过IP 142.1.1.1.1 访问外网,优先级为60,这里的优先级数值越小优先级越高,因此用户默认ISP1访问外网

(4)该命令片段功能:配置检测组1,检测周期5秒,两条默认路由,作为冗余链路备份,一条从拨号口出去访问ISP2,一条下一跳是ISP1,默认通过ISP1访问Internet