物联网导论——期末考试(青岛理工大学信管)

课程用书

如下

期末考题型

单选 20个/ 1

多选 5个/ 2

判断10个/ 1

计算 1个

论述 3个

案例情景分析 3个2问

期末考考点

物联网的概念及特征:(论述)

物联网是一个 基于互联网、传统电信网 等信息承载体,让所有能够 被独立寻址的普通物理对象 实现互联互通的网络。

物联网特征:(论述)

物联网具有 普通对象设备化、自治终端互联化和普适服务智能化 三个重要特征。

全面感知、可靠传递、智能处理

互联网概念:通过通信链路和数据交换设备使各类计算设备互联互通。是网络与网络之间所串连成的庞大网络,这些网络以一组通用的协议相连,形成逻辑上的单一巨大国际网络。

物联网的四层结构:(选择)

感知识别层、网络构建层、管理服务层、综合应用层

虹膜指纹不变,眼角膜会变,生物识别(选择)

IC卡非接触式(选择)校园卡是磁卡

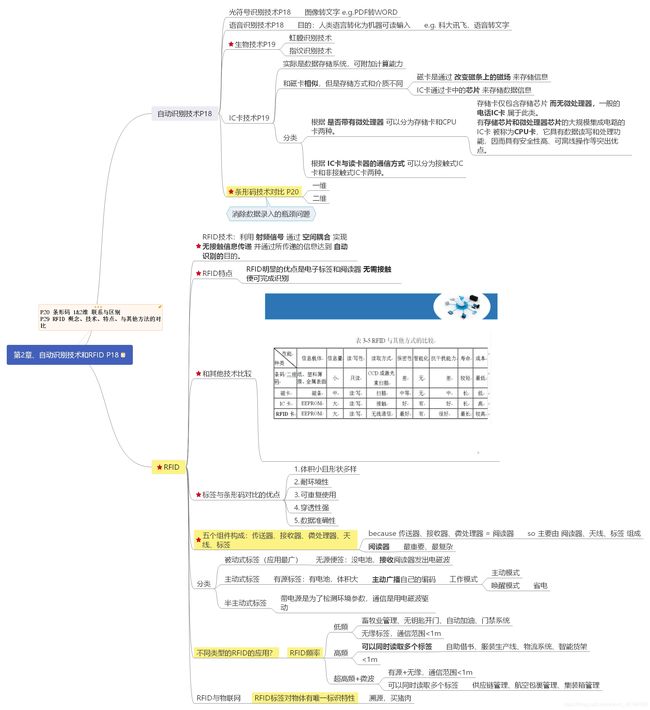

条形码技术,1&2的异同(论述)

一维条形码技术:是自动识别技术(一维条形码是使用最广泛的自动识别技术)

| 一维条形码 |

二维码 |

|

| 概念 |

将宽度不等的多个黑条和空白,按照定的编码规则 排列,用以 表达一组信息的 图形标识符。 |

在一维读取数据的基础上,可以从水平和垂直方向两个维度来获取信息。 |

| 共性 |

二维条形码的工作原理与一维条形码类似。 不同码制有不同字符集 |

|

| 不同 |

1、数据容量小(只包含字母和数字,无法显示汉字和图像); 2、信息容量小(容纳几位或者十几位信息量); 3、条形码一旦出现损坏将被拒读; 5、只表示一类商品,且不包括对商品的描述; 6、需要预先建立的数据库辅助; 7、保密性差。 |

存储量大,可以显示英文、中文、数字、符号、图形,可存储几千个字 抗损性强,可以自纠错;安全性高;可加密,保密性好 可传真可影印,一维码传真影印后不可使用; 印刷多样性,黑白彩色; 抗干扰能力强,抗磁抗静电; |

RFID技术(射频识别技术)RFID:(论述)

射频识别技术

利用射频信号

通过空间耦合

实现无接触信息传递

并通过所传递的信息达到识别目的。

RFID系统的组成:(选择)

阅读器、天线、标签

(传送器、接收器、微处理器)

阅读器、天线、标签 的功能:(选择)

阅读器:可以同时连接多个天线但每次只能激活一个天线。最重要最复杂的一部分。

天线:是在两个之间传递射频信号的。

标签:由耦合元件、芯片、微型天线组成。

RFID标签与条形码相比的优点:*5(论述)

- 体积小,形状多样

- 耐环境性

- 可重复使用

- 穿透性强

- 数据准确性

RFID分类的应用:(选择)

被动式标签、主动式标签、半主动式标签:

频率:低频、高频、超高频

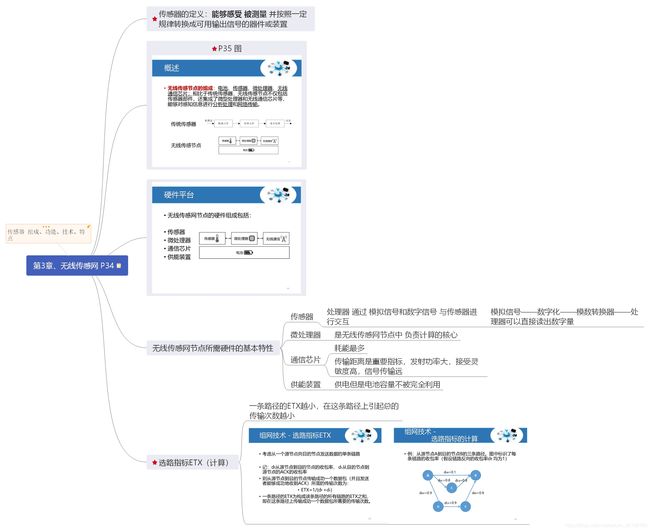

传感器概念:(论述案例)

能感受 被测量 并按照一定的规律转化成可用输出信号的 器件或装置

传统传感器的组成:(选择)

敏感元件、转换元件、基本电路

无线传感节点组成:(选择)

电池、传感器、微处理器、无线通信芯片

传感器的特点(三化):(选择)

微型化、智能化、网络化

智慧尘埃:开发微型化的传感器节点(低功耗)

大鸭岛,P213物联网+养殖(案例分析),物联网的应用——环境监测

以“智慧尘埃”为基础,低功耗智能节点

低功耗智能节电,实际工作在野外环境的无线传感网

数据采集:温度、湿度、光照、气压

检测动物的习性、收集相关环境数据供科学家分析

技术:无线传感网的部署,传感器感知识别环境

意义:是无限传感网发展的里程碑。

P212无线传感网应用在以下场景:大范围、长期无人、复杂事件(数据类型丰富)、同步实时(监测)

自动连续的监测、经久耐用

设计传感器考虑的方面:1.低成本与微型化 2.低功耗 3.灵活性和扩展性 4.鲁棒性

组网技术

算最优路径节点(计算题,选路指标ETX )(P46)

路由协议CTP: 从下到上收集数据

数据分发协议Drip:从上到下分发数据

位置信息:地理位置、时间、对象(人/设备)

定位技术GPS:理论上3颗卫星;实际中至少4颗卫星。

宇宙空间、地面监测、用户设备。

3种定位:GPS、蜂窝基站、室内精确定位

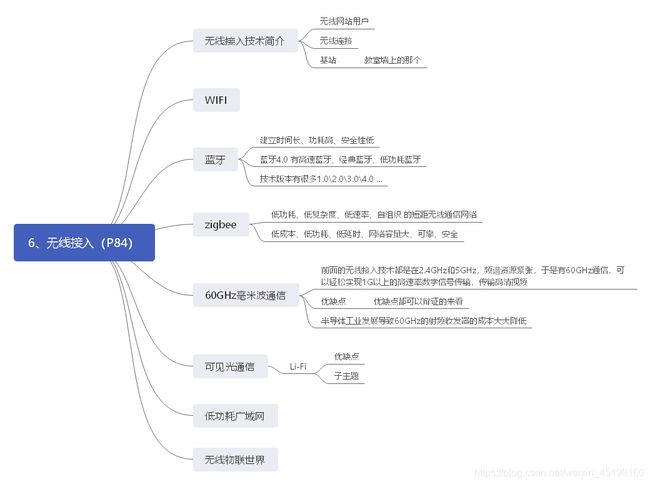

各种无线网络接入技术实现“最后一公里互联互通”:WIFI、蓝牙、Zigbee、600Hz毫米波通信、LIFI、低功效广域网

GPS 和蜂窝基站技术对比:

1.GPS 精度较高,室外定位效果优于蜂窝基站,但是GPS 室内定位效果很差不如基站定位精确。

2.GPS 硬件要求较高,成本高;基站定位成本低

3.GPS 定位速度较慢,蜂窝基站快速高效

定位方法:1.基于距离的定位 2.基于距离差的定位 3.基于信号特征的定位

无线网络接入技术概念:

通过无线介质 将用户终端与网络节点连接起来,实现用户与网络间的信息传递

无线网络的组成元素:

- 无线网络用户:可将无线通信信号转化成有效信息的终端设备、装有WIFI无线模块的电脑

- 基站:将无线网络用户连接到更大的网络、校园网、因特网

- 无线连接:无线网络用户与基站/用户与用户之间传输数据的通路、无线电波、光波

(有范围限制,只有在某基站的范围内用户才能通过该基站进行数据交换)

无线网络接入技术特点:(看标题)

- 信号强度衰减

- 非视线传输

- 信号干扰

- 多径传播

- 隐藏终端问题

WIFI技术概念:(结合实际生活应用考论述)

WIFI(无线局域网),指的是IEEE802.11这个标准。IEEE802.11这个标准是由IEEE制定的一个无线局域网标准。一系列IEEE802.11协议的上层架构和链路访问协议是相同的。

与其他无线网络相比优缺点:

优点:灵活性和移动性强;安装便捷,成本低廉;网络扩展性能较强

缺点:覆盖范围较小;稳定性相对较差,安全性相对较低,硬件存储需求大

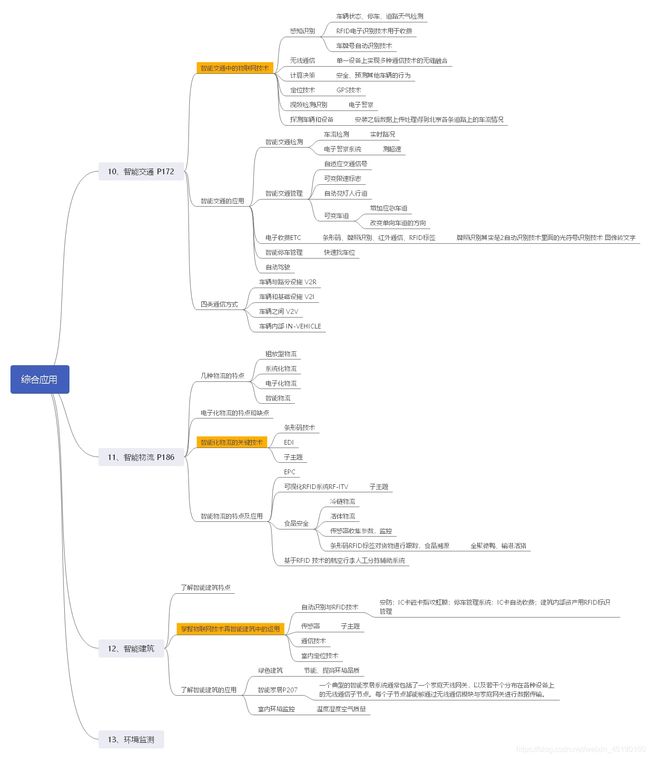

车联网: P172

车联网 不依赖基础通信设施,而 结合多种短距离通信技术 将行驶的车辆构成一个大规模的移动通信网络。

蓝牙应用于车载:连接时间长、高功耗、规模小(选择)

蓝牙特点:蓝牙设备可以在主设备和从设备中转换;距离短,最长100m

Zigbee 特点:短距离(选择)

低功耗、低成本、时延短、网络容量大、可靠、安全

低功效效广域网(选择)

对这类远距离、低功耗、低带宽的协议,我们统一称之为低功耗广域网

大数据概念:

其大小超过超出常规数据库工具获取、储存、分析能力的 数据集

大数据具有4V特征:(不只是数据大)

即大量、多样、高速、价值。

大数据与传统数据有什么不同?

1、数据规模大:传统数据技术主要是利用 关系性数据库中的数据,对这些数据进行分析、处理,这些数据的规模相对较小,可以利用数据库的分析工具处理。而大数据的数据量非常大,不可能利用数据库分析工具分析。

2、非结构化数据:传统数据主要在关系性数据库中分析,而大数据可以处理图像、声音、文件等非结构化数据。

3、处理方式不同:因为数据规模大、非结构化数据这两方面因素,导致大数据在分析时不能取全部数据做分析,在写入数据的时候,在数据上打一个标签,之后在利用大数据的时候,根据标签抽取数据。

网络存储体系结构包括:(选择)

DAS直接附加存储

NAS网络附加存储

SAN存储区域网络

每种体系结构都使用到了存储介质(磁带、磁盘、光盘)、存储接口等多个方面的技术

云计算(考选择题)

IaaS 最底层,基础设施,计算机行业水电煤

SaaS 最顶层,直接为用户服务,应用程序

PaaS 两者之间,云计算开发者

当前世界范围内的云计算生态系统主要由两个阵营构成:商业云计算系统和开源云计算系统,两者有区别也有共通,有分歧也有协同

(案例)

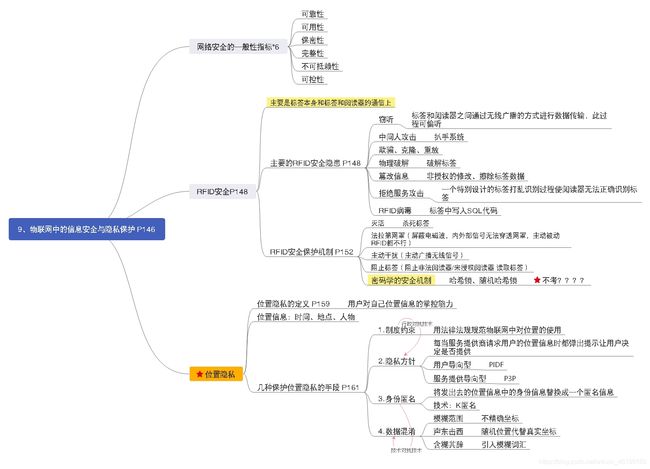

RFID安全隐患,考P148*8

隐私问题*2P151

安全问题:

攻击者可以跟踪某个特定的用户,了解用户去过哪里,推断出干了什么事

情、见过什么人:也可以通过追踪匿名用户的位置信息,结合某些先验知识,来判断用户的真

实身份

隐私通常包括个人信息、身体、财产及自我决定等。

RFID 安全隐患:

1.窃听:由于 RFID 标签和阅读器之间通过无线广播的方式进行数据传输,攻击者有可能

偷听到传输的内容。

2. 中间人攻击:被动的 RFID 标签在收到来自阅读器的查询信息后会主动地响应,发送

证明自己身份的信息,因而攻击者可以使用受自己控制的阅读器来读取标签上的信息。

3. 欺骗、克隆、重放:欺骗是指攻击者将获取的标签数据发送给阅读器,以此来骗过阅

读器。重放是指将标签回复记录下来,然后在阅读器询问时播放以欺骗阅读器。克隆主要是

指将一个 RFID 标签中的内容记录并写入另一个标签,以形成原来标签的一个副本。

4. 物理破解:由于 RFID 系统通常包含大量的系统内合法标签,攻击者可以很容易地获

取系统内标签。

5. 篡改信息:数据篡改是指非授权地修改或者擦除 RFID 标签上的数据。攻击者可以让

物品所附着的标签传达他们想要的信息。

6. 拒绝服务攻击:拒绝服务攻击主要是指通过发送不完整的交互请求来消耗系统资源。

7. RFID 病毒:RFID 标签能够携带病毒。RFID 标签本身不能检测所存储的数据是否有病

毒或者蠕虫。

8. 其他:攻击者可以用物理或者电子的方法未经授权地破坏一个标签,此后此标签无法

再为用户提供服务。攻击者还有可能通过干扰或者屏蔽等方式来破坏标签的正常访问。干扰

是指使用电子设备来破坏阅读器的正常访问。

位置隐私定义:

用户对自己位置信息的掌控能力。

位置隐私的威胁:

- 用户和服务提供商之间的通信线路被窃听

- 服务提供商对用户的信息保护不力

- 服务提供商誉攻击者串通一气

保护位置隐私的手段:

什么位置隐私:

制度约束:通过法律和规章制度来规范物联网中对位置信息的使用。

隐私方针:允许用户根据自己的需要来制定相应的位置隐私方针,以此指导移动设备与服务提供商之间的交互。用户导向、服务提供商导向型,定义。

身份匿名:将位置信息中的真实身份信息替换为一个匿名的代号,以此来避免攻击者将位置信息与用户的真实身份挂钩。

数据混淆:对位置信息的数据进行混淆,避免让攻击者得知用户的精确位置。模糊位置、声东击西、含糊其辞

RFID 安全和隐私保护机制

1.早期物理安全机制:灭活、法拉第网罩、主动干扰、阻止标签

2.基于密码学的安全机制:哈希锁(会考):是一个抵制标签和授权访问的隐私增强协议,

整个协议只需要采用单向密码学哈希函数”实现简单的访问控制,因此可以保证较低的标签

成本。在哈希锁协议中,标签不使用真实 ID,而是使用一个 metalD 来代替。每个标签内部都

有一个哈希函数和一个用来存储临时 metalD 的内存

隐私的重要性、危害:P159

10~14章 看书!!!案例题是概念和应用,前两问是简答,第三问是扩展

在各种情境下(如智能交通、智能家居、智能养殖)

1、运用了哪些物联网的技术

2、与普通的技术(不带物联网的)相比,所运用的物联网技术有哪些优缺点。

3、拓展