内网渗透——信息收集

目录

- 手工信息收集

-

- 基本命令

-

- 查看用户信息

- 查看共享信息

- 查看ARP缓存

- 查看本机共享

- 获取系统补丁情况

- 查看系统信息

- 查看已安装软件信息

- 本地运行环境

- 查看服务信息

- 查看进程列表/杀软

- 查看启动项

- 查看开机时间

- 查看计划任务

- RDP连接日志

- 防火墙状态

- 开启远程桌面

- 域环境相关命令

-

- 判断是否存在域

- 查看域用户信息

- 查看域用户详细信息

- 查看域用户组信息

- 查看域管理员账户

- 查看域管理员用户组

- 定位域控

- 查看域控制器

- 查看主域控制器

- 域信任

- 域传送

- 查看域内用户组列表

- 自动信息收集

-

- 自动化工具wmic_info(很强)

- LaZagne

- xenarmor

- Nishang

- metasploit

- 参考

手工信息收集

参考:

内网渗透测试:内网信息收集与上传下载

基本命令

whoami:我是谁

systeminfo:获知关于系统的基本信息

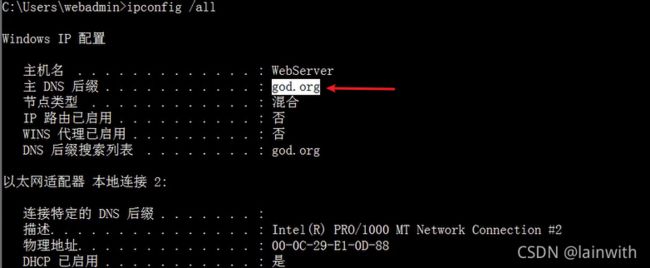

ipconfig /all:获知网络信息

查看用户信息

推测网络主机命名规律

net user //查看有哪些用户

net localgroup administrators //查看本地管理员信息

query user || qwinsta //查看当前在线用户信息

小技巧:

如果getshell之后发现命令执行无果,譬如执行systeminfo没有结果

systeminfo > systeminfo.txt

type systeminfo.txt

查看共享信息

在装完windwos后会有一个自动共享功能,windows默认共享

推荐阅读:https://www.cnblogs.com/sstfy/p/10414680.html#2608826650

https://www.cnblogs.com/tongnaifu/articles/588334.html

net share

wmic share get name,path,status

查看ARP缓存

简单判断内网

arp -a

查看本机共享

net share

wmic share get name,path,status

获取系统补丁情况

wmic qfe get Caption,Description,HotFixID,InstalledOn

使用工具:wesng:https://github.com/bitsadmin/wesng

(列出系统的漏洞列表,支持XP至win10)

查看系统信息

查看系统全部信息

systeminfo

直接查看操作系统及版本(windows terminal中没结果,在cmd或者powshell中可以)

systeminfo | findstr /B /C:"OS Name" /C:"OS Version" //英文操作系统

systeminfo | findstr /B /C:"OS 名称" /C:"OS 版本" // 中文操作系统

查看已安装软件信息

查看已安装程序,判断机器作用及价值

wmic product get name,version

powershell "Get-WmiObject -class Win32_Product |Select-Object -Property name,version"

本地运行环境

set 这个没什么好说的,看看主机有无Java,Perl,Python等环境,尽可能的收集信息

【注意,是在cmd窗口下输入的】

set

查看服务信息

wmic service list brief

查看进程列表/杀软

tasklist /svc

wmic process

wmic process list brief

wmic process get processid,executablepath,name // 显示进程的路径、名称、pid

| 进程名 | 杀软 |

|---|---|

| 360SD.exe | 360杀毒 |

| HipsMain.exe | 火绒 |

| SafeDog* | 安全狗 |

| D_Safe* | D盾 |

| yunsuo* | 云锁 |

| hws* | 护卫神 |

| avp.exe | 卡巴斯基 |

| avcenter.exe | 小红伞 |

| Mcshield.exe | McAfee |

| QQPCRTP.exe | QQ电脑管家 |

| hids | 主机防护类产品 |

这么多杀软名字,才不会一个一个记忆呢,在线工具https://maikefee.com/av_list

使用tasklist命令,把结果粘到网站中即可

查看启动项

启动项往往包含最主要的业务服务

wmic startup get command,caption

REG QUERY HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

REG QUERY HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

查看开机时间

net statistics workstation

systeminfo

查看计划任务

计划任务大多都是由软件自己建立的,可以通过这个分析其应用

schtasks /query /fo LIST /v

RDP连接日志

cmdkey /list

防火墙状态

netsh firewall show state // 防火墙状态

netsh firewall show config // 查看防火墙配置

netsh firewall set opmode disable // 关闭防火墙(windows server 2003及以前)

netsh advfirewall set allprofiles state off // 关闭防火墙(windows server 2003以后)需要管理员权限

修改防火墙配置

netsh firewall add allowedprogram c:\\xxx\\xx.exe "allow xx" enable // 允许指定程序的全部连接(windows server 2003及以前)

windows server 2003之后:

netsh advfirewall firewall add rule name="pass xx" dir=in action=allow program="C:\xxx\xx.exe" // 允许某个程序连入

netsh advfirewall firewall add rule name="pass xx" dir=out action=allow program="C:\xxx\xx.exe" // 允许某个程序外连

netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow // 开启3389端口,允许改端口放行

开启远程桌面

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

域环境相关命令

判断是否存在域

net config workstation // 查看当前计算机名,全名,用户名,系统版本,工作站域,登陆的域等

net view /domain // 查看域

查看域用户信息

net user /domain

查看域用户详细信息

wmic useraccount get /all

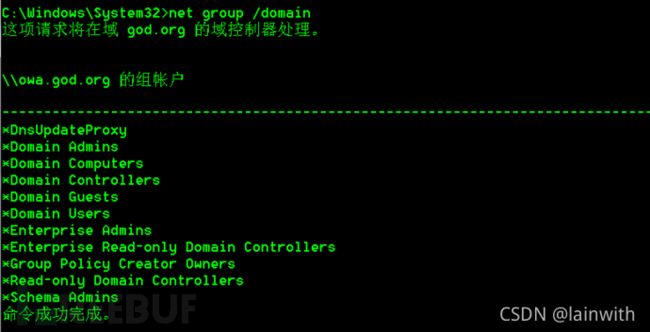

查看域用户组信息

net group /domain

查看域管理员账户

net group "domain admins" /domain

查看域管理员用户组

net group "enterprise admins" /domain

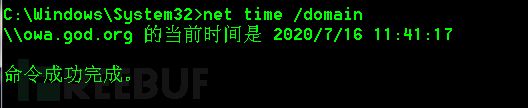

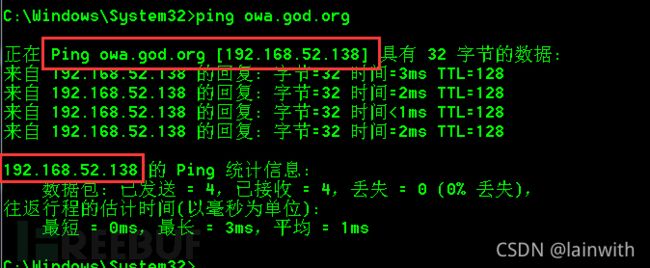

定位域控

net time /domain //主域服务器都做时间服务器

ping owa.god.org // owa为域控制器名

把ping替换为nslookup也可以获取到域控的ip地址

如上图得到域控的ip为192.168.52.138。

查看域控制器

net group "domaincontrollers" /domain

查看主域控制器

net time /domain // 主域服务器会同时作为时间服务器

域信任

信任关系是连接在域与域之间的桥梁。当一个域与其他域建立了信任关系后,2个域之间不但可以按需要相互进行管理,还可以跨网分配文件和打印机等设备资源,使不同的域之间实现网络资源的共享与管理

nltest /domain_trusts

域传送

当存在域传送漏洞时,可以获取域名解析记录

nslookup -type=ns domain.com

nslookup

sserver dns.domain.com

ls domain.com

查看域内用户组列表

net group /domain

Domain Admins 域管理员组

Domain Computers 域内的机器

Domain Controllers 域控制器

Domain Users 域用户

Enterprise Admins 企业系统管理员组

自动信息收集

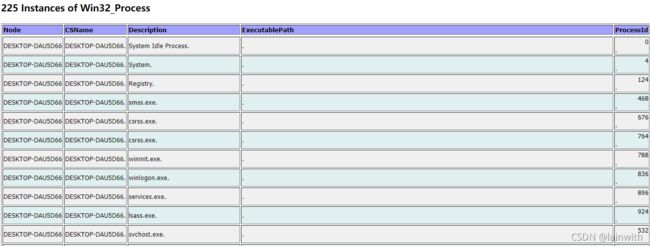

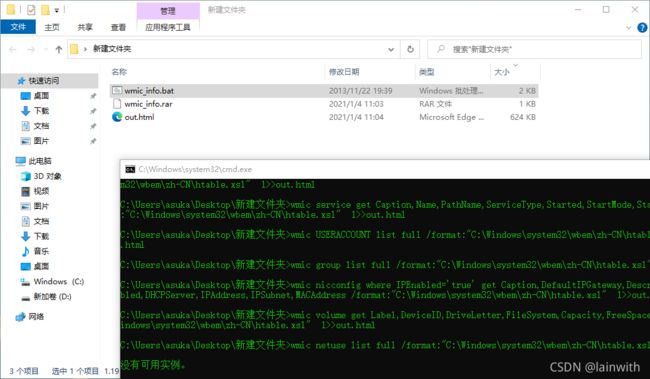

自动化工具wmic_info(很强)

下载地址:http://www.fuzzysecurity.com/scripts/files/wmic_info.rar

该脚本可以在目标机器上面完成服务。用户列表,用户组、网络接口、硬件信息、网络共享信息、操作系统、安装的补丁、安装的软件、自启程序、时区等信息的查询工作。其利用WMIC来收集信息。执行脚本后,会将所有结果写入一个HTML文件,如下图所示

解压文件之后得到一个bat文件,双击运行之后会得到一个html格式的文件,打开即可

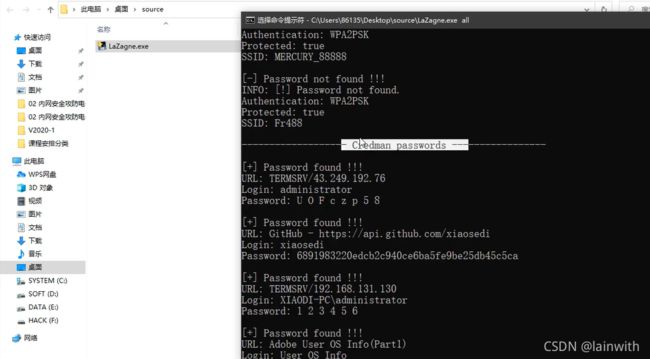

LaZagne

项目地址:https://github.com/AlessandroZ/LaZagne/tree/2.4.3

主要用来收集电脑的账密(仅作了解)

特点:

- 开源免费,支持功能全面

- 支持windows、Mac、Linux

- 使用效果很一般

- 需要做免杀

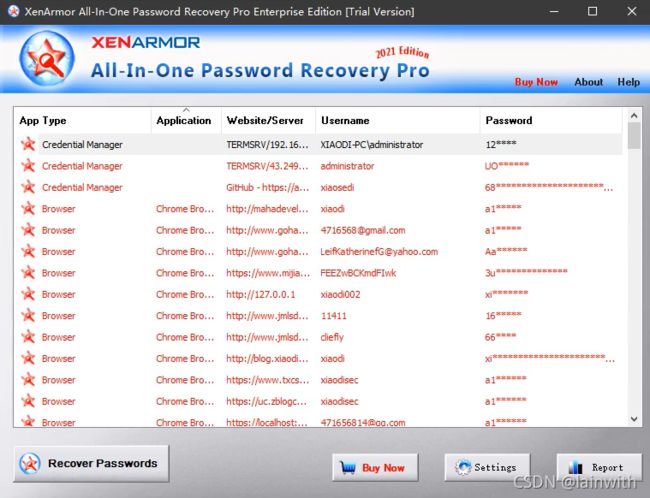

xenarmor

主要用来收集电脑各种协议的账密,图形化操作,简单好用但收费,试用版捕获到的密码是用星号隐藏了的

特点:

- 收费(支持7天试用)

- 准确性高

- 支持windows

Nishang

参见细说——Nishang

metasploit

使用metasploit来调用前面手工信息收集用到的命令

第三行提示我们收集的结果保存在

/root/.msf4/logs/scripts/winenum/LILI-PC_20210302.1819/LILI-PC_20210302.1819.txt

参考

内网渗透基石篇–内网信息收集(上)

内网渗透基石篇—内网信息收集(下)