- Python网络爬虫:从原理到实践的全面解析

九月

linuxpython网络爬虫爬虫

1.什么是Python爬虫?Python网络爬虫是一种通过Python编写的自动化程序,用于从互联网上的网页、数据库或服务器中提取结构化数据。其核心功能是模拟人类浏览网页的行为,按照预设规则遍历目标网站,抓取文本、图片、链接等信息。爬虫也被称为“网页蜘蛛”或“网络机器人”,广泛应用于搜索引擎索引构建、数据挖掘等领域。2.Python爬虫的运作机制爬虫的工作流程可分为以下步骤:发送请求:通过HTTP

- 面向云原生的SRE —— 云原生架构概览、Kubernates

AI天才研究院

Python实战自然语言处理人工智能语言模型编程实践开发语言架构设计

作者:禅与计算机程序设计艺术1.简介1.1什么是云原生计算基建?云原生计算基建(CloudNativeComputingFoundation)是一个由Linux基金会管理的开源项目,致力于构建和维护一个厂商中立、应用程序友好的平台,提供跨公共或私有云环境的应用程序部署、管理和运行服务,通过自动化手段使企业节省更多时间、降低运营成本并提升客户满意度。该项目的目的是通过定义云原生应用(Cloudnat

- macOS Sequoia 15.3 M3 Pro芯片 iOS 开发环境配置记录(最新)

MissYasiky

开发环境配置macos

进行如下工作之前首先确保终端已,在ClashX选择“复制终端代理命令”,在终端进行粘附并执行。安装homebrewHomebrew是Mac平台的一个包管理工具,提供了许多Mac下没有的Linux工具等。/bin/bash-c"$(curl-fsSLhttps://raw.githubusercontent.com/Homebrew/install/HEAD/install.sh)"设置环境变量ec

- TCP 全连接队列与 tcpdump 抓包

ketil27

tcp/iptcpdump网络

TCP相关实验理解listen的第二个参数基于刚才封装的TcpSocket实现以下测试代码对于服务器,listen的第二个参数设置为1,并且不调用accepttest_server.ccC#include"tcp_socket.hpp"intmain(intargc,char*argv[]){if(argc!=3){printf("Usage./test_server[ip][port]\n");

- 基于Flask实现的多语言Hello World

老大白菜

pythonflaskpython后端

简介在这篇文章中,我们将探讨如何使用Flask框架创建一个智能的多语言HelloWorld服务器。这个服务器能够自动检测访问者的浏览器语言设置,并返回相应语言版本的"HelloWorld"问候语,支持超过20种世界主要语言。技术栈Python3.xFlask框架HTTP请求头处理Unicode字符串处理核心功能自动语言检测多语言支持(支持20种主要语言)优雅的降级处理(默认使用英语)支持区域特定的

- android工具am的用法,Android中AM、PM、dumpsys命令使用总结

喵杀

android工具am的用法

在平时开发中,通过命令行有时候能够快速的帮我们实现一些功能,这里对常用的命令做一些总结。1、AM命令用法1.1、简单介绍am指令是activitymanager的缩写,可以启动Service、Broadcast,杀进程,监控等功能,这些功能都非常便捷调试程序。可以通过adbshell进入Android的Linux命令界面,输入am-help查看详细命令,先介绍几个简单用法,//使用Action方式

- Java必知必会系列:RESTful API与Web服务

AI天才研究院

AI实战DeepSeekR1&大数据AI人工智能大模型Python实战大数据人工智能语言模型JavaPython架构设计

文章目录1.背景介绍RESTfulAPI与Web服务什么是RESTful?为什么要用RESTfulAPI?Web服务架构1.客户端–服务器体系结构2.无状态3.明确的角色4.使用合适的HTTP方法5.支持缓存6.使用链接关系代替非自描述信息7.异步处理RESTfulAPI框架SpringMVCRubyonRailsDjangoRestFramework如何利用框架开发RESTfulAPI创建项目创

- 使用aspose-words word转pdf,并解决部署centos服务器后转换pdf中文变成小方块乱码问题

Beyond

LinuxJava乱码javaasposeaspose-wordcentos

一、前言需要做一个word转pdf功能就找到了aspose,代码是真的简单,三两句代码的就生成了,本来没打算写这个,没想到上线之后噩梦来咯。centos服务器中文全变成小方块了。把百度上能找的都找了个遍,问题大部分是复制的,有几个不复制的也没解决问题,竟然还忽悠我重启服务器,真***的,幸亏我没信,着重说一下解决乱码不用重启、不用重启、不用重启,一点点说吧,尽量把解决过程说详细一点。二、word转

- 谈谈 HTTPS 的工作原理,SSL / TLS 握手流程是什么?

程序员黄同学

前端开发JavaScriptnode.jshttpsssl网络协议

一、HTTPS核心机制:非对称加密+对称加密HTTPS=HTTPoverTLS/SSL,通过混合加密体系解决三大问题:防窃听-对称加密传输内容(如AES)防篡改-数字签名验证数据完整性防冒充-数字证书验证服务器身份//前端感知的典型场景:混合内容拦截//在HTTPS页面加载HTTP资源会被浏览器拦截//控制台报错:MixedContent:ThepagewasloadedoverHTTPS...二

- 网络攻击之-Webshell流量告警运营分析篇

村中少年

安全运营之网络攻击研判分析webshellwebshell上传webshell注入webshell通信webshell工具webshell数据包webshell研判

本文从Webshell的定义,多种Webshell利用的流量数据包示例,Webshell的suricata规则,Webshell的告警研判,Webshell的处置建议等几个方面阐述如何通过IDS/NDR,态势感知等流量平台的Webshell类型的告警的线索,开展日常安全运营工作,从而挖掘有意义的安全事件。Webshell定义Webshell是一种用于远程控制和操作Web服务器的恶意脚本或程序。攻击

- Linux 下Hive 安装(Remote Metastore Database 单节点)

A6-母婴小店-第6分店

HIVEhadoop

1、Linux下安装好mysql:Linux下Mysql安装2、启动hadoop集群:1、zk启动[root@node02~]#zkServer.shstartZooKeeperJMXenabledbydefaultUsingconfig:/opt/software/apache-zookeeper-3.6.2-bin/bin/../conf/zoo.cfgStartingzookeeper...

- 配置 DNS over HTTPS阻止DNS污染

网安-轩逸

https网络网络协议

概念介绍DOH简介DNS(域名系统)的主要功能是将域名解析成IP地址,域名的解析工作由DNS服务器完成。从安全角度来看,域名解析的请求传输时通常不进行任何加密,这导致第三方能够很容易拦截用户的DNS,将用户的请求跳转到另一个地址,常见的攻击方法有DNS劫持和DNS污染。因此,使用不加密的DNS服务是不安全的。而DoH(DNSoverHTTPS)是一个安全的域名解析方案。其意义在于以加密的HTTPS

- YashanDB安装前依赖项准备

数据库

本文内容来自YashanDB官网,原文内容请见https://doc.yashandb.com/yashandb/23.3/zh/%E5%AE%89%E8%A3%85%...#依赖项准备为保障YashanDB的正常安装和运行,请按如下来源及最低版本要求,在所有服务器环境中配置所需依赖项:动态库名称来源版本要求作用libcrypto.so.1.1openssl1.1.1加密libssl.soopen

- 认证支持全面碾压?Apipost的OAuth2.0与ASAP实战演示,Apifox用户看完扎心了

认证缺失的隐秘危机,你可能正在裸奔调试当开发者沉浸在接口调试的逻辑快感中时,往往容易忽视一个致命环节——认证机制。试想:你的API请求未携带合法令牌,就像用密码"123456"登录银行账户;你的OAuth2.0流程配置错误,相当于把用户隐私直接暴露在公网。更讽刺的是,80%的开发者认为认证是运维的职责,却在实际调试中反复踩坑:授权头缺失、令牌过期、回调地址配置错误...这些看似基础的问题,轻则导致

- YashanDB目录划分

数据库

本文内容来自YashanDB官网,原文内容请见https://doc.yashandb.com/yashandb/23.3/zh/%E5%AE%89%E8%A3%85%...安装目录YashanDB采用集群多服务器并行安装模式,只需在一台服务器上创建安装目录,用于下载和解压软件包。本安装手册中,安装目录规划在/home/yashan下,由yashan用户执行软件包下载时自行创建。HOME目录和DA

- Python第十二课:网络编程 | 连接世界的数字桥梁

程之编

Python学习笔记青少年编程开发语言python

本节目标:1.掌握TCP/UDP协议的核心差异2.学会使用`socket`模块进行网络通信3.从零实现HTTP服务器4.开发实战项目:多用户即时聊天系统5.理解网络安全基础原则1️⃣协议基础:数字世界的交通规则|**协议**|核心特性|典型应用场景||----------|-----------------------------|-----------------------||**TCP**|

- 基础设施安全(Infrastructure Security)是什么?

dev.null

计算机科学服务器网络安全网络数据库

基础设施安全(InfrastructureSecurity)指的是保护IT基础设施(包括物理和云端的服务器、网络设备、存储、数据库等)免受网络攻击、数据泄露、未授权访问、系统故障等威胁的各种安全措施和技术。1.基础设施安全的主要组成部分(1)网络安全(NetworkSecurity)防火墙(Firewall):控制进出网络的流量,防止未经授权的访问。入侵检测和防御(IDS/IPS):监测和拦截可疑

- 知识分享之Golang——Bleve中的Token filters各种标记过滤器

caihuayuan4

面试题汇总与解析springsqljava大数据课程设计

知识分享之Golang——Bleve中的Tokenfilters各种标记过滤器背景知识分享之Golang篇是我在日常使用Golang时学习到的各种各样的知识的记录,将其整理出来以文章的形式分享给大家,来进行共同学习。欢迎大家进行持续关注。知识分享系列目前包含Java、Golang、Linux、Docker等等。开发环境系统:windows10语言:Golang组件库:Blevegolang版本:1

- Zookeeper - Docker安装,单机安装,单机三节点安装

瑾析编程

zookeeper3.5.5docker一台服务器三个节点

该博客所有的文章都是自己的学习记录,方便后续复习,达到快速回顾知识点的作用。文章目录这篇文章主要记录Zookeeper的3.5.5版本下载,安装,启动。Docker-单机启动Linux(CentOS7.7)-单机启动Linux(CentOS7.7)-一台机器三节点启动Docker-单机启动下载dockerpullzookeeper:3.5.5注意事项image的版本对docker的版本也是有要求的

- 【网络安全 | 渗透测试】GraphQL精讲三:使用Burp进行渗透测试

秋说

web安全graphql漏洞挖掘

未经许可,不得转载。文章目录前言查看和修改GraphQL请求使用内省(Introspection)访问GraphQLAPI模式运行内省查询的步骤前言GraphQL是一种API查询语言,旨在促进客户端与服务器之间的高效通信。它使用户能够精确指定所需的数据,从而避免RESTAPI中常见的大型响应对象和多次调用问题。GraphQL服务通常用于身份验证和数据检索机制。这意味着,如果攻击者能够成功发送恶意请

- Ubuntu 搭建PPTP服务器

RookieLeslie

Linux系统

检查当前系统是否支持MPPE模块sudomodprobeppp-compress-18&&echoMPPEisok输出:MPPEisok,则说明内核支持MPPE模块,否则需升级内核到2.6.15以上版本安装PPTPsudoapt-getinstall-ypptpd配置/etc/pptpd.conf#(Recommended)localip192.168.0.251#填写本地服务器IP地址remot

- 如何测试WSL安装的Redis?

徐福记c

redis数据库缓存

WSL是windows上面的linux虚拟机,可以安装Redis进行测试。但是,这种方式本质是在另外一台机器上运行Redis,并非本地安装。所以,在windows电脑上运行程序,加载Redis服务,就不能直接通过127.0.0.1:6379去访问。如果没有安装Redis,先安装:sudoaptupdatesudoaptinstallredis-server查看ip地址:进入WSL中,进行Redis

- 前端开发--node.js

前端_学习之路

nodejsnode.js

Node.js是一个基于ChromeV8引擎的JavaScript运行时环境,它使得JavaScript能够在服务器端运行,极大地扩展了JavaScript的应用范围。以下是关于Node.js的详细介绍:特点事件驱动:Node.js基于事件驱动架构,使用事件循环来处理并发操作。这意味着它可以高效地处理大量并发请求,而无需为每个请求创建新的线程,从而提高了性能和响应速度。非阻塞I/O:Node.js

- MysqlAB复制

你是我的导航

Mysql服务器运维

什么是AB复制?AB复制也叫主从复制,主(master)从(slave),最少是两台机器,一台主服务器,一台从服务器,为了简单所以叫AB复制。一个A一个B复制数据。主服务器当做读写数据的服务器,读数据可以往主里边读,写数据也可以往主里面写。从服务器看主服务器上面是不是有数据更新,一旦有数据更新,从服务器会同步到自己的机器上。要是有两台从服务器会更好一点,从服务器平时做备份,主服务器坏了,客户端可以

- mysql--AB复制

why0706y

mysql数据库服务器

mysqlAB复制一.概述1.什么是MySql的AB复制?MySql的AB复制(replication、也叫主从复制)是一个异步的复制,从一个MySql实例(Master)复制到另一个mysql实例(Slave)。实现整个主从复制,需要由Master服务器上的IO进程,和Slave服务器上的Sql进程和IO进程共同完成。要实现主从复制,首先必须打开Master端的binarylog(bin-log

- HTTP协议详解:从零开始的Web通信之旅

1771771

网络安全http前端网络协议web安全网络安全

文章目录一、引言:Web通信的基石-HTTP协议二、HTTP请求方法2.1OPTIONS2.2HEAD2.3GET2.4POST2.5PUT2.6DELETE2.7TRACE2.8CONNECT2.9注意三、HTTP工作原理四、HTTP请求/响应流程4.1、客户端连接到web服务器4.2、发送HTTP请求4.3、服务器接受请求并返回HTTP响应4.4、释放连接TCP连接4.5、客户端浏览器解析HT

- DeepSeek架构革命:动态异构计算

伏羲栈

人工智能架构

博主简介:CSDN博客专家,历代文学网(PC端可以访问:https://literature.sinhy.com/#/?__c=1000,移动端可微信小程序搜索“历代文学”)总架构师,15年工作经验,精通Java编程,高并发设计,Springboot和微服务,熟悉Linux,ESXI虚拟化以及云原生Docker和K8s,热衷于探索科技的边界,并将理论知识转化为实际应用。保持对新技术的好奇心,乐于分

- 十二:HTTP错误响应码:理解与应对

W楠

Web协议详解与抓包实战HTTP

在现代网络技术中,HTTP(超文本传输协议)是浏览器与服务器之间沟通的基础。每当我们访问网站或发送请求,HTTP会返回一个响应码,这些代码不仅可以表示成功,还可以指示各种问题。本文将以HTTP错误响应码为主题,探讨其含义、常见类型及应对措施。1.400BadRequest-请求错误含义:服务器无法理解客户端发送的请求,可能是由于请求格式错误、参数不完整或非法字符。应对:检查请求的URL、参数和头部

- 如何在Linux中找到MySQL的安装目录

brhhh_sehe

面试学习路线阿里巴巴linuxmysql运维

前言发布时间:2024-10-22在日常管理和维护数据库的过程中,了解MySQL的确切安装位置对于执行配置更改、更新或者进行故障排查是非常重要的。本文将向您介绍几种在Linux环境下定位MySQL安装路径的方法。通过命令行工具快速定位使用which命令首先,我们可以尝试使用which命令来寻找MySQL客户端的位置。这通常指向了包含MySQL可执行文件的目录:whichmysql尽管此方法主要展示

- 前端开发全攻略:从兼容性到安全性,全方位解决常见问题!

奶凶的小熊崽

前端vuejavascriptvuenode.jsjavascript前端vue.js

1.兼容性问题问题表现:不同浏览器解析HTML、CSS、JavaScript可能存在差异。IE、Safari等浏览器对某些新特性支持不足。移动端与PC端的适配问题。解决方案:✅CSS兼容性处理:使用CSSReset或Normalize.css统一默认样式。使用flexbox、grid代替float,减少布局兼容问题。使用前缀自动补全(如PostCSS的autoprefixer)。✅JavaScri

- 关于旗正规则引擎中的MD5加密问题

何必如此

jspMD5规则加密

一般情况下,为了防止个人隐私的泄露,我们都会对用户登录密码进行加密,使数据库相应字段保存的是加密后的字符串,而非原始密码。

在旗正规则引擎中,通过外部调用,可以实现MD5的加密,具体步骤如下:

1.在对象库中选择外部调用,选择“com.flagleader.util.MD5”,在子选项中选择“com.flagleader.util.MD5.getMD5ofStr({arg1})”;

2.在规

- 【Spark101】Scala Promise/Future在Spark中的应用

bit1129

Promise

Promise和Future是Scala用于异步调用并实现结果汇集的并发原语,Scala的Future同JUC里面的Future接口含义相同,Promise理解起来就有些绕。等有时间了再仔细的研究下Promise和Future的语义以及应用场景,具体参见Scala在线文档:http://docs.scala-lang.org/sips/completed/futures-promises.html

- spark sql 访问hive数据的配置详解

daizj

spark sqlhivethriftserver

spark sql 能够通过thriftserver 访问hive数据,默认spark编译的版本是不支持访问hive,因为hive依赖比较多,因此打的包中不包含hive和thriftserver,因此需要自己下载源码进行编译,将hive,thriftserver打包进去才能够访问,详细配置步骤如下:

1、下载源码

2、下载Maven,并配置

此配置简单,就略过

- HTTP 协议通信

周凡杨

javahttpclienthttp通信

一:简介

HTTPCLIENT,通过JAVA基于HTTP协议进行点与点间的通信!

二: 代码举例

测试类:

import java

- java unix时间戳转换

g21121

java

把java时间戳转换成unix时间戳:

Timestamp appointTime=Timestamp.valueOf(new SimpleDateFormat("yyyy-MM-dd HH:mm:ss").format(new Date()))

SimpleDateFormat df = new SimpleDateFormat("yyyy-MM-dd hh:m

- web报表工具FineReport常用函数的用法总结(报表函数)

老A不折腾

web报表finereport总结

说明:本次总结中,凡是以tableName或viewName作为参数因子的。函数在调用的时候均按照先从私有数据源中查找,然后再从公有数据源中查找的顺序。

CLASS

CLASS(object):返回object对象的所属的类。

CNMONEY

CNMONEY(number,unit)返回人民币大写。

number:需要转换的数值型的数。

unit:单位,

- java jni调用c++ 代码 报错

墙头上一根草

javaC++jni

#

# A fatal error has been detected by the Java Runtime Environment:

#

# EXCEPTION_ACCESS_VIOLATION (0xc0000005) at pc=0x00000000777c3290, pid=5632, tid=6656

#

# JRE version: Java(TM) SE Ru

- Spring中事件处理de小技巧

aijuans

springSpring 教程Spring 实例Spring 入门Spring3

Spring 中提供一些Aware相关de接口,BeanFactoryAware、 ApplicationContextAware、ResourceLoaderAware、ServletContextAware等等,其中最常用到de匙ApplicationContextAware.实现ApplicationContextAwaredeBean,在Bean被初始后,将会被注入 Applicati

- linux shell ls脚本样例

annan211

linuxlinux ls源码linux 源码

#! /bin/sh -

#查找输入文件的路径

#在查找路径下寻找一个或多个原始文件或文件模式

# 查找路径由特定的环境变量所定义

#标准输出所产生的结果 通常是查找路径下找到的每个文件的第一个实体的完整路径

# 或是filename :not found 的标准错误输出。

#如果文件没有找到 则退出码为0

#否则 即为找不到的文件个数

#语法 pathfind [--

- List,Set,Map遍历方式 (收集的资源,值得看一下)

百合不是茶

listsetMap遍历方式

List特点:元素有放入顺序,元素可重复

Map特点:元素按键值对存储,无放入顺序

Set特点:元素无放入顺序,元素不可重复(注意:元素虽然无放入顺序,但是元素在set中的位置是有该元素的HashCode决定的,其位置其实是固定的)

List接口有三个实现类:LinkedList,ArrayList,Vector

LinkedList:底层基于链表实现,链表内存是散乱的,每一个元素存储本身

- 解决SimpleDateFormat的线程不安全问题的方法

bijian1013

javathread线程安全

在Java项目中,我们通常会自己写一个DateUtil类,处理日期和字符串的转换,如下所示:

public class DateUtil01 {

private SimpleDateFormat dateformat = new SimpleDateFormat("yyyy-MM-dd HH:mm:ss");

public void format(Date d

- http请求测试实例(采用fastjson解析)

bijian1013

http测试

在实际开发中,我们经常会去做http请求的开发,下面则是如何请求的单元测试小实例,仅供参考。

import java.util.HashMap;

import java.util.Map;

import org.apache.commons.httpclient.HttpClient;

import

- 【RPC框架Hessian三】Hessian 异常处理

bit1129

hessian

RPC异常处理概述

RPC异常处理指是,当客户端调用远端的服务,如果服务执行过程中发生异常,这个异常能否序列到客户端?

如果服务在执行过程中可能发生异常,那么在服务接口的声明中,就该声明该接口可能抛出的异常。

在Hessian中,服务器端发生异常,可以将异常信息从服务器端序列化到客户端,因为Exception本身是实现了Serializable的

- 【日志分析】日志分析工具

bit1129

日志分析

1. 网站日志实时分析工具 GoAccess

http://www.vpsee.com/2014/02/a-real-time-web-log-analyzer-goaccess/

2. 通过日志监控并收集 Java 应用程序性能数据(Perf4J)

http://www.ibm.com/developerworks/cn/java/j-lo-logforperf/

3.log.io

和

- nginx优化加强战斗力及遇到的坑解决

ronin47

nginx 优化

先说遇到个坑,第一个是负载问题,这个问题与架构有关,由于我设计架构多了两层,结果导致会话负载只转向一个。解决这样的问题思路有两个:一是改变负载策略,二是更改架构设计。

由于采用动静分离部署,而nginx又设计了静态,结果客户端去读nginx静态,访问量上来,页面加载很慢。解决:二者留其一。最好是保留apache服务器。

来以下优化:

- java-50-输入两棵二叉树A和B,判断树B是不是A的子结构

bylijinnan

java

思路来自:

http://zhedahht.blog.163.com/blog/static/25411174201011445550396/

import ljn.help.*;

public class HasSubtree {

/**Q50.

* 输入两棵二叉树A和B,判断树B是不是A的子结构。

例如,下图中的两棵树A和B,由于A中有一部分子树的结构和B是一

- mongoDB 备份与恢复

开窍的石头

mongDB备份与恢复

Mongodb导出与导入

1: 导入/导出可以操作的是本地的mongodb服务器,也可以是远程的.

所以,都有如下通用选项:

-h host 主机

--port port 端口

-u username 用户名

-p passwd 密码

2: mongoexport 导出json格式的文件

- [网络与通讯]椭圆轨道计算的一些问题

comsci

网络

如果按照中国古代农历的历法,现在应该是某个季节的开始,但是由于农历历法是3000年前的天文观测数据,如果按照现在的天文学记录来进行修正的话,这个季节已经过去一段时间了。。。。。

也就是说,还要再等3000年。才有机会了,太阳系的行星的椭圆轨道受到外来天体的干扰,轨道次序发生了变

- 软件专利如何申请

cuiyadll

软件专利申请

软件技术可以申请软件著作权以保护软件源代码,也可以申请发明专利以保护软件流程中的步骤执行方式。专利保护的是软件解决问题的思想,而软件著作权保护的是软件代码(即软件思想的表达形式)。例如,离线传送文件,那发明专利保护是如何实现离线传送文件。基于相同的软件思想,但实现离线传送的程序代码有千千万万种,每种代码都可以享有各自的软件著作权。申请一个软件发明专利的代理费大概需要5000-8000申请发明专利可

- Android学习笔记

darrenzhu

android

1.启动一个AVD

2.命令行运行adb shell可连接到AVD,这也就是命令行客户端

3.如何启动一个程序

am start -n package name/.activityName

am start -n com.example.helloworld/.MainActivity

启动Android设置工具的命令如下所示:

# am start -

- apache虚拟机配置,本地多域名访问本地网站

dcj3sjt126com

apache

现在假定你有两个目录,一个存在于 /htdocs/a,另一个存在于 /htdocs/b 。

现在你想要在本地测试的时候访问 www.freeman.com 对应的目录是 /xampp/htdocs/freeman ,访问 www.duchengjiu.com 对应的目录是 /htdocs/duchengjiu。

1、首先修改C盘WINDOWS\system32\drivers\etc目录下的

- yii2 restful web服务[速率限制]

dcj3sjt126com

PHPyii2

速率限制

为防止滥用,你应该考虑增加速率限制到您的API。 例如,您可以限制每个用户的API的使用是在10分钟内最多100次的API调用。 如果一个用户同一个时间段内太多的请求被接收, 将返回响应状态代码 429 (这意味着过多的请求)。

要启用速率限制, [[yii\web\User::identityClass|user identity class]] 应该实现 [[yii\filter

- Hadoop2.5.2安装——单机模式

eksliang

hadoophadoop单机部署

转载请出自出处:http://eksliang.iteye.com/blog/2185414 一、概述

Hadoop有三种模式 单机模式、伪分布模式和完全分布模式,这里先简单介绍单机模式 ,默认情况下,Hadoop被配置成一个非分布式模式,独立运行JAVA进程,适合开始做调试工作。

二、下载地址

Hadoop 网址http:

- LoadMoreListView+SwipeRefreshLayout(分页下拉)基本结构

gundumw100

android

一切为了快速迭代

import java.util.ArrayList;

import org.json.JSONObject;

import android.animation.ObjectAnimator;

import android.os.Bundle;

import android.support.v4.widget.SwipeRefreshLayo

- 三道简单的前端HTML/CSS题目

ini

htmlWeb前端css题目

使用CSS为多个网页进行相同风格的布局和外观设置时,为了方便对这些网页进行修改,最好使用( )。http://hovertree.com/shortanswer/bjae/7bd72acca3206862.htm

在HTML中加入<table style=”color:red; font-size:10pt”>,此为( )。http://hovertree.com/s

- overrided方法编译错误

kane_xie

override

问题描述:

在实现类中的某一或某几个Override方法发生编译错误如下:

Name clash: The method put(String) of type XXXServiceImpl has the same erasure as put(String) of type XXXService but does not override it

当去掉@Over

- Java中使用代理IP获取网址内容(防IP被封,做数据爬虫)

mcj8089

免费代理IP代理IP数据爬虫JAVA设置代理IP爬虫封IP

推荐两个代理IP网站:

1. 全网代理IP:http://proxy.goubanjia.com/

2. 敲代码免费IP:http://ip.qiaodm.com/

Java语言有两种方式使用代理IP访问网址并获取内容,

方式一,设置System系统属性

// 设置代理IP

System.getProper

- Nodejs Express 报错之 listen EADDRINUSE

qiaolevip

每天进步一点点学习永无止境nodejs纵观千象

当你启动 nodejs服务报错:

>node app

Express server listening on port 80

events.js:85

throw er; // Unhandled 'error' event

^

Error: listen EADDRINUSE

at exports._errnoException (

- C++中三种new的用法

_荆棘鸟_

C++new

转载自:http://news.ccidnet.com/art/32855/20100713/2114025_1.html

作者: mt

其一是new operator,也叫new表达式;其二是operator new,也叫new操作符。这两个英文名称起的也太绝了,很容易搞混,那就记中文名称吧。new表达式比较常见,也最常用,例如:

string* ps = new string("

- Ruby深入研究笔记1

wudixiaotie

Ruby

module是可以定义private方法的

module MTest

def aaa

puts "aaa"

private_method

end

private

def private_method

puts "this is private_method"

end

end

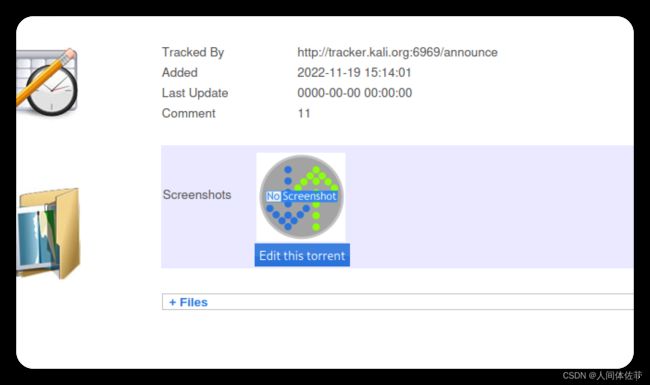

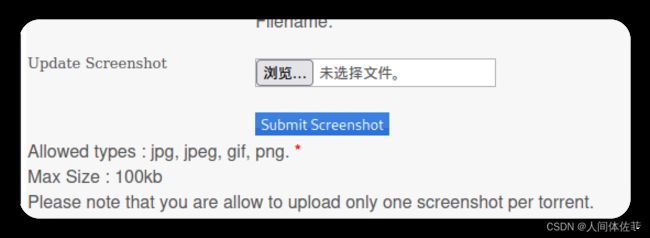

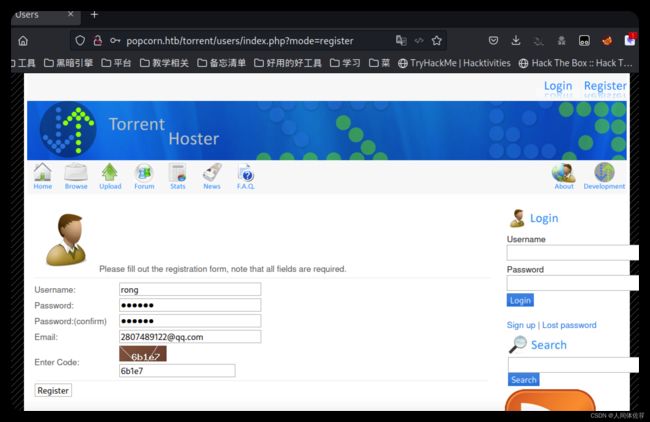

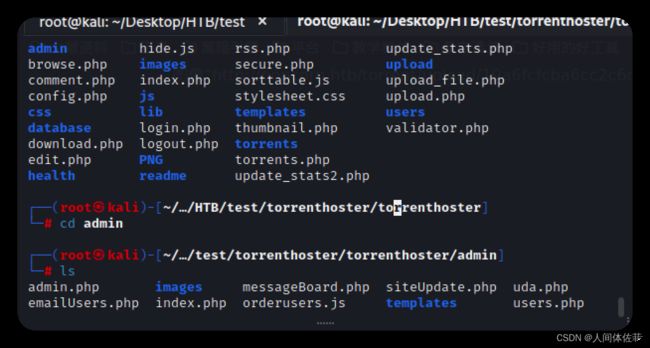

然后把后门php改名成png或者其他的图片格式

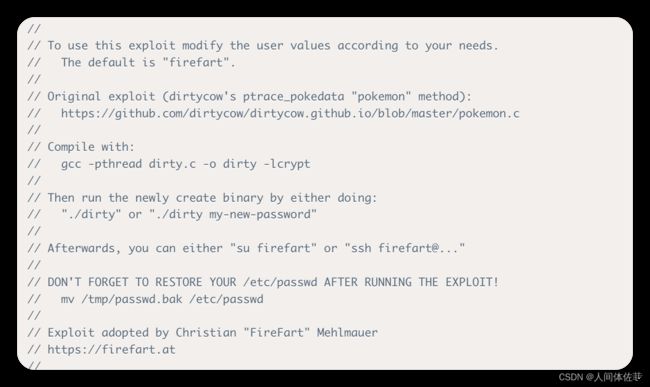

然后把后门php改名成png或者其他的图片格式 于是获得反弹shell

于是获得反弹shell ls发现一个zip

ls发现一个zip 搞回本地

搞回本地 发现也没啥东西

发现也没啥东西 不知道是干嘛的

不知道是干嘛的