第六、七、八章:用户与组管理、密码破解(千峰网络安全300课时笔记)

-

六章 用户与组管理

引言:千峰网络安全300课时学习,视频学习过程中的学习笔记。笔记中借鉴了CSDN博主「beglage」文章中的图片记录,感谢千峰网络的视频和beglage博主的博文笔记记录分享。

一、服务器版本介绍

windows服务器系统:win2000 win2003 win2008 win2012

linux服务器系统:Redhat、Centos

二、用户管理

1.1 用户概述

-

每个用户有自己的唯一的SID(安全标识符)

-

用户SID:S-1-5-21-426206823-2579496042-14852678-500(SID用户标识)

- 系统SID:S-1-5-21-426206823-2579496042-14852678

-

windows 系统管理员administrator的UID是 500

-

普通用户是1000 开始的

-

linux 系统管理员root 的UID是 0

-

普通用户是1000开始

不同的账户拥有不同的权限,为不同的账户赋权限,也就是为不用账户的SID赋权限。

查看SID值的命令:whoami /user

-

账号密码存储的位置 :C:\windows\system32\config\SAM #暴力破解,撞库

-

windows系统上,默认密码最长有效期42天(尤其是服务器系统)

1.2 内置账户

- 给人使用的:

administrator #管理员账号

guest #来宾账户

- 计算机服务组件

system #系统账户 == 权限至高无上

local services #本地服务账户 == 普通权限

network services #网络服务账户 == 普通权限

1.3 配置文件

每个用户都有自己的配置文件(家目录),在第一次登录时自动产生,路径是:windows7/windows2008 c:\用户\

账户DOS命令

net user

net user 账户名 字符串 #修改密码

net user 账户名 #查看账户信息

net user 账户名 密码 /add #新建账户

net user 账户名 /del #删除账户

net user 账户名 /active:yes/no #激活或禁用账户

三、组管理

组的作用:简化权限赋予

赋权限方式:

1)用户 - 组-赋权限

2)用户-赋权限

内置组(系统自带组)

内置组的权限已经被系统赋予

administrators #管理员组

guests #来宾组

users #普通用户组

network #网络配置组

print #打印机组

Remote Desktop #远程桌面组

组管理DOS命令

net localgroup #查看组

net localgroup 组名 #查看组

net localgroup 组名 /add #创建组

net localgroup 组名 用户名 /add #添加组成员

net localgroup 组名 用户名 /del #删除组成员

net localgroup 组名 /del #删除组

练习:

1、练习组管理命令中,进行组管理(包括创建组,组成员添加、查看组成员、成员脱离组、删除组)

2、创建1个普通用户lisi,并将lisi提升为管理员,并验证lisi是否成功取得管理员权限。

第七章、服务管理

开始 -- 运行 -- services.msc远程管理类型

windows远程管理有2种类型:

1、远程桌面(图形)

2、telnet(命令行)

服务器远程管理

图形化远程管理

运行 :“mstsc”

远程桌面

步骤:

1、首先将配置网络,并实现客户机与服务器可以互通;

2、服务器开启允许被远程控制:桌面右键属性 -- 远程设置 -- 选择允许 -- 确定;

3、在客户机上:开始 -- 运行 -- 输入mstsc 打开远程链接工具;

4、在mstsc 工具上输入服务器的IP并点击确定;

5、输入服务器的账号和密码。

注意:如果使用非管理员账户登录远程,需要在服务器上将用户加入到远程桌面内置组Remote Desktop Users中。

telnet

telnet(命令行)\查看本机上所有开放的端口 cmd “netstat -an”

telnet的网段 :23

远程桌面协议RDP:3389

第八章、利用漏洞破解系统密码

利用5次shift漏洞破解win7密码

漏洞

漏洞1:未登陆系统前连按5次shift弹出程序c:\windows\system32\sethc.exe

漏洞2:部分win7及win10系统在未进入系统时,可以通过系统修复漏洞篡改系统文件名!

注:如果win7或win10已修补此漏洞2,则无法利用

破解过程相关知识

cmd工具路径

c:\windows\system32\cmd

用户/账户密码存储位置

c:\windows\system32\config\SAM

修改账户密码;

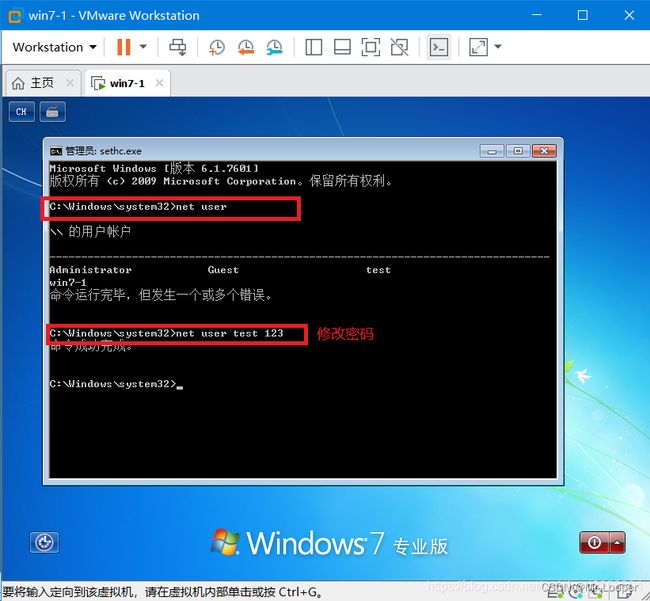

netuser 用户名 新密码

利用5次shift漏洞破解win7密码

目录

实验 利用5次shift漏洞破解win7密码

漏洞

实验环境:

准备

开始

实验 利用5次shift漏洞破解win7密码

漏洞

漏洞1:未登陆系统前连按5次shift弹出程序c:\windows\system32\sethc.exe漏洞2:部分win7及win10系统在未进入系统时,可以通过系统修复漏洞篡改系统文件名!

只要是win7或win10存在这两个漏洞,就可对其进行破解

实验环境:

虚拟机:VMware Workstation 15.5 pro准备

1、设定账户密码开始

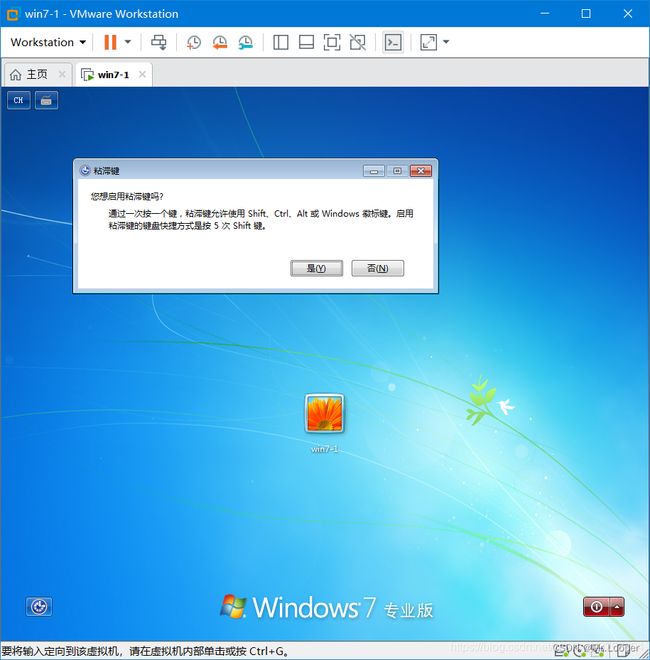

2、开机进入登录界面,(这里鼠标一定要点击到虚拟机里面去)连按shift键5次,弹出下面的对话框,说明存在5次shift漏洞,这个程序的位置:c:\windows\system32\sethc.exe思路:用cmd窗口程序来替换这个程序

3、重启,在这个界面下把电源拔了。

那么我们在虚拟机里面如何拔电源呢

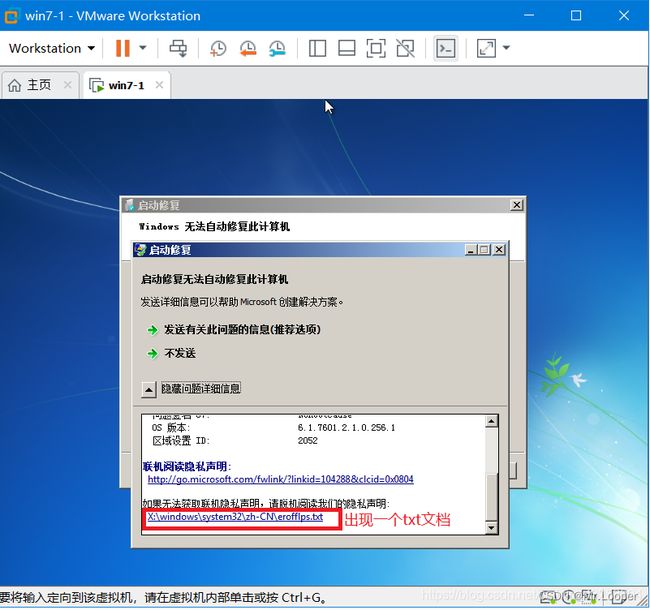

(开机如果未出现此界面,建议再拔电源一次,win7一般两次,win10一般三次)进入修复界面,这里 当然是选择启动修复了,我们利用的就是启动修复的漏洞

点击取消

它会继续尝试恢复

等待...

好了,我们想要的界面终于出来了,点击查看问题详细信息

下拉至最后

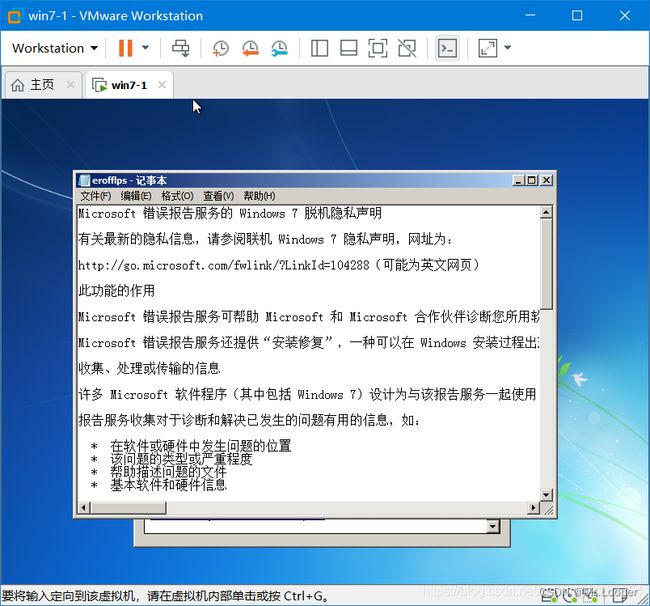

进入我们的记事本

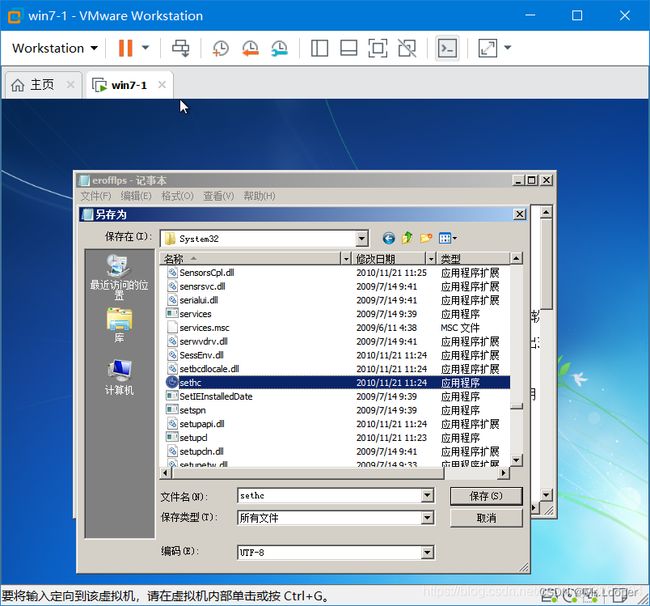

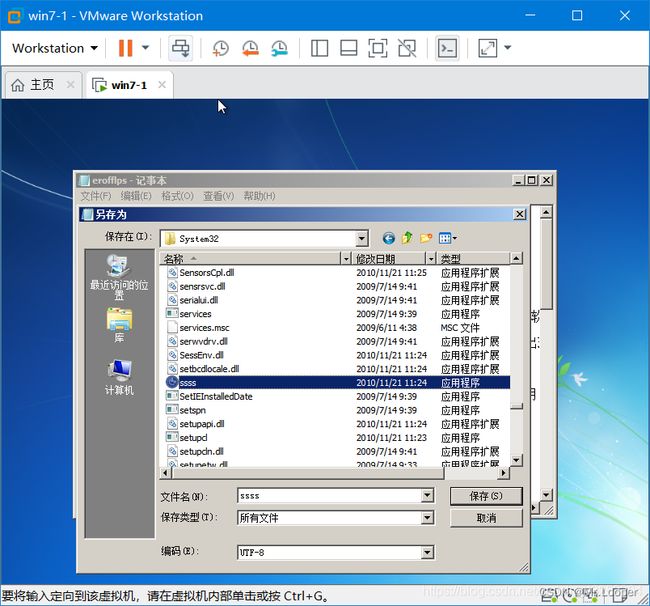

我们选择 文件–另存为 进入以下界面

点击进入,就到我们的C盘了

一次进入目录:windows\system32

cmd程序和粘贴键程序都在c:\windows\system32\cmd

5次shift漏洞的程序c:\windows\system32\sethc.exe

找到我们的5次shift漏洞的程序,将这个程序重命名(改成什么都可以,)

我们这里重命名为ssss

再找到我们的cmd程序

右键 – 复制 – 粘贴 – 形成一个cmd副本,将其重命名为sethc

将其重命名为sethc

好了,到这里我们就基本上成功了。

关闭记事本,选择 – 取消 – 重新启动

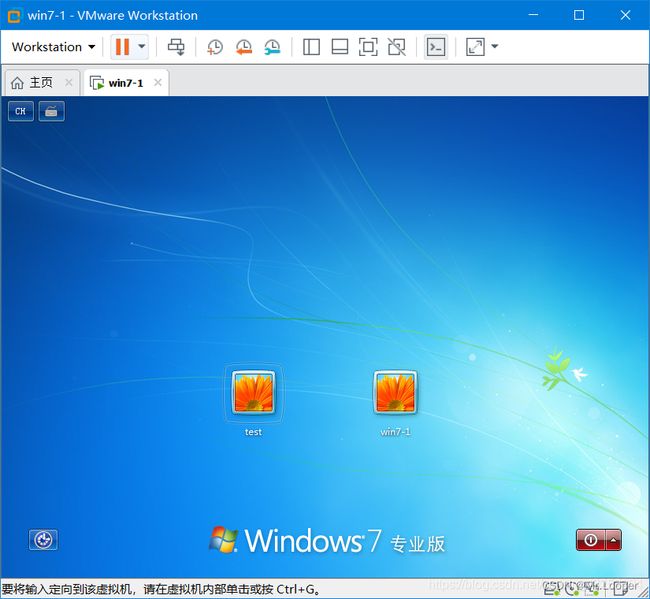

回到我们的注销界面

这次在连接按5次shift,我们的cmd窗口就被调出来了

再操作一波,用这个密码登录系统就可以了