信息收集-查看源代码三操作&查看约定成俗的文件

1、查看源码三操作重现过程

注意:测试靶场如:https://jupiter.challenges.picoctf.org/problem/41511/

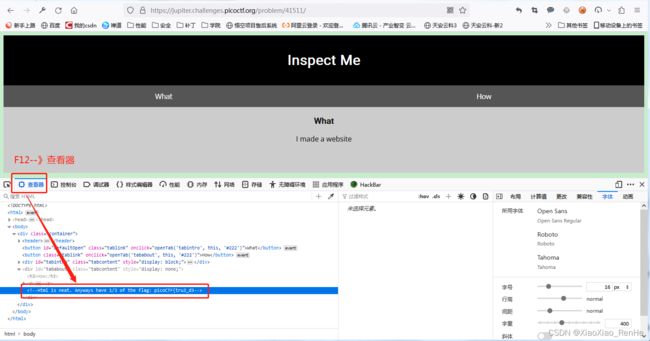

1、火狐浏览器访问该靶场,F12--》查看器,可以查看html页面内容,发现如下flag。

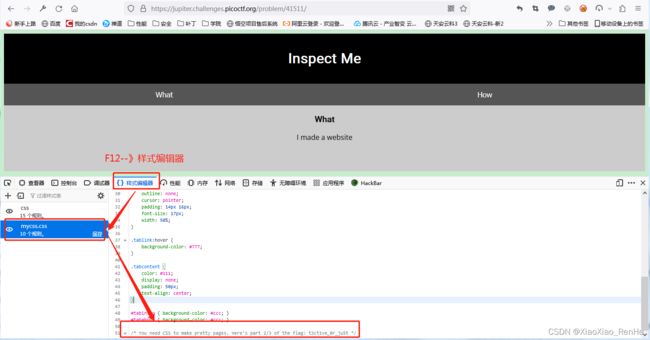

2、火狐浏览器访问该靶场,F12--》样式编辑器,可以查看css页面内容,发现如下flag。

3、火狐浏览器访问该靶场,F12--》调试器,可以查看js代码内容,发现如下flag。

2、查看约定成俗的文件

注意:测试靶场如:http://mercury.picoctf.net:27278/

约定成俗的文件如robots.txt【爬虫是否允许爬取的目录说明】、

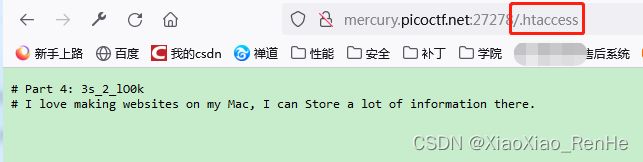

.htaccess【网站页面访问安全配置、访问权限设置】、

.DS_Store【Mac电脑的隐藏文件,记录一些文件夹图标位置、文件排序方式等,常用于收集文件及文件夹位置、命名约定规则】。

1、经过如上查看源码三操作可以收集到的flag如下:

/* CSS makes the page look nice, and yes, it also has part of the flag. Here's part 2: h4ts_4_l0 */

/* How can I keep Google from indexing my website? */2、浏览器访问:http://mercury.picoctf.net:27278/rebots.txt,收集到如下flag。

3、浏览器访问:http://mercury.picoctf.net:27278/.htaccess,收集到如下flag。

4、浏览器访问:http://mercury.picoctf.net:27278/.DS_Store,收集到如下flag。

注意:.DS_Store中的大小写是有区分的。

3、一些常用的约定成俗文件

访问网站url后面直接追加如下约定的文件。

/tz.php【对容器执行定期检测,对于测试用的探针,使用完毕后要及时删除】探针--》PHPINFO

/index.phps【php源码泄露-开发调试代码后未删除引起的】phps是一种文件类型(如txt),phps是指php的源代码文件,通常用于提供给用户或访问者查看php代码,他的MIME类型为:text/html,application/x-httpd-php-souce,application/x-httpd-hph3-souce

/www.zip【开发部署后没有删除程序压缩包,同理如ROOT.zip、root.zip】也可以使用dirsearch -u url -e*扫描网站下有什么文件,尝试看能否下载下来

/.git 或 /.svn 【版本泄露,更新代码时将版本控制信息部署到了生产环境,若git或svn外网可访问,可能下载源码】

/index.php.swp【vim临时文件,当vim非正常关闭时,被破坏的文件名后面追加.swp,如index.php.swp】

/editor【富文本框(editor)配置不当导致目录泄露(f12查看源码,含有editor),富文本框插入文件,显示了服务器的文件目录,尝试网页上直接访问文件】

/db/db.mdb【被脱裤了,早先asp+access架构部署的网站,数据库文件为db.mdb,/db/db.mdb即可将数据库文件下载到本地】

4、一些其他常见的敏感信息泄露

cookie中的Set-Cookie有可能泄露敏感信息

域名txt记录泄露【DNS查询工具如:http://www.jsons.cn/nslookup/,查看txt记录——域名对应的文本信息(如备注)】

网站上邮箱、电话可能是后台管理员密码(如url/admin ,用户名密码为:admin/公司电话,或忘记密码验证时的问题答案)

技术文档泄密,生产环境的技术文档(手册),内容里面有后台访问地址及账号密码

js泄密,F12查看js时有可能出现Unicode编码,可能隐藏敏感信息

源码泄密,F12查看网页源码时,看到注释掉的 用户名及密码(密码可能经过算法加密是一串数据),直接抓包改为这里的用户名及这串数据,登录成功

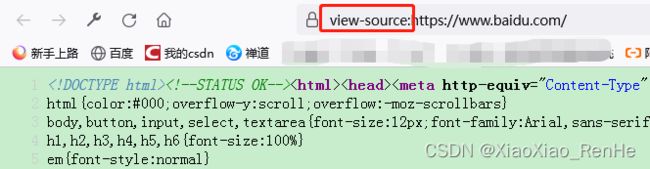

5、js限制

浏览器F12时,没什么反应,或者浏览器右击,“查看网页源代码”,没什么反应时,可以按Ctrl+u组合键或Ctrl+Shift+i组合键,直接打开查看网页源代码,这时浏览器地址显示为view-source:访问的url,如下图所示:

也可以禁用浏览器js后再查看:

【火狐浏览器】网址处输入about:config ,接受后,搜索javascript,找到 javascript:enabled,切换为false 】。

【谷歌浏览器】设置--》最下方的“高级”--》“内容设置”--》点击开关即可禁用或开启js。

常用于浏览器复制页面内容时,前端验证,关闭后即可复制,但复制结束后,需要重新启用js。

6、一些Web安全练习靶场或工具

1、工具Yakit,安装方法:download_and_install | Yak Program Language

2、ctf竞赛靶场:CTFHub、

ctf.show、https://play.picoctf.org/login?