GlobeImposter

GlobeImposter

1、原理说明

1、病毒概述

Globelmposter家族首次发现在2017年5月份,这次发现的样本为Globelmposter家族的最新样本,没有内网传播功能,其加密文件使用.TECHNO扩展名,取消了勒索付款的比特币钱包地址以及回传信息的“洋葱”网络地址,而是直接通过邮件地址告知受害者联系,然后取得相应的付款方式,由于Globelmposter采用RSA2048算法加密,目前该勒索样本加密的文件无解密工具。

加密过程与以往的勒索软件并无太差差异,主要是差异在于,病毒感染方式不再具有内网横向传播的能力,目前发现主要通过恶意邮件附件、中毒网站挂马、RDP暴力破解方向进行传播感染。

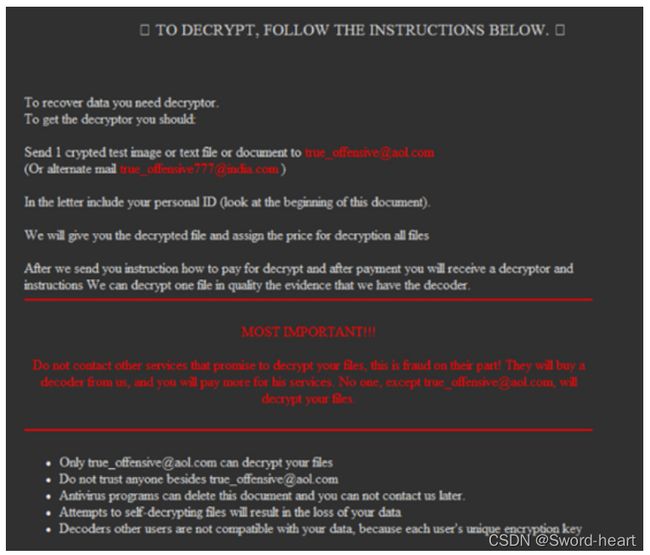

主机被加密后,不再使用支付赎金方式,要求受害者通过邮件方式,把勒索的加密图片(加密图片上有加密文件的秘钥)或文档发送到指定邮箱,并进行付费解密。

2、病毒分析

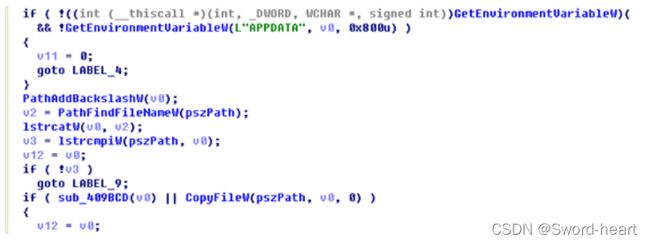

(1)勒索样本在运行后,首先判断%LOCALAPPDATA%或%APPDATA%环境变量是否存在,如果存在则将自身复制到%LOCALAPPDATA%或%APPDATA%目录,如图所示:

相关的反汇编代码如图所示:

复制自身到%LOCALAPPDATA%或%APPDATA%目录之后,进行持久化操作,设置自启动项,注册表项为HKEY_CURRENT_USER//Software//Microsoft//Windows//CurrentVersion//RunOnce//BrowserUpdateCheck实现开机自启动,反汇编代码如图所示:

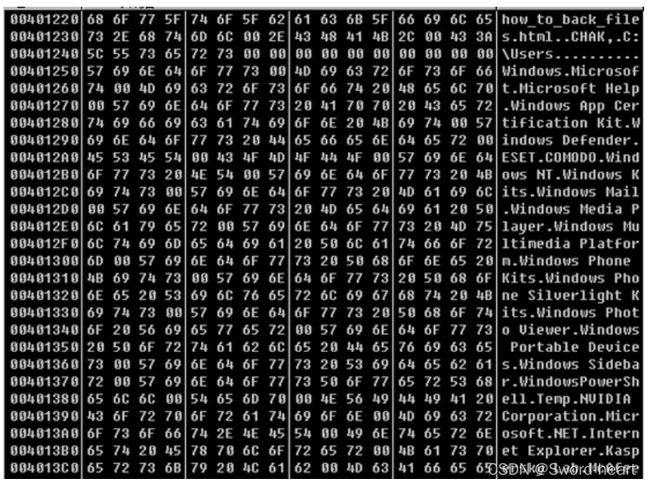

(2)通过内存解密,得到如下图所示的目录字符串列表:

勒索软件在进行加密的时候,会判断是否是以上目录,如果是以上目录则不进行加密操作,如图所示:

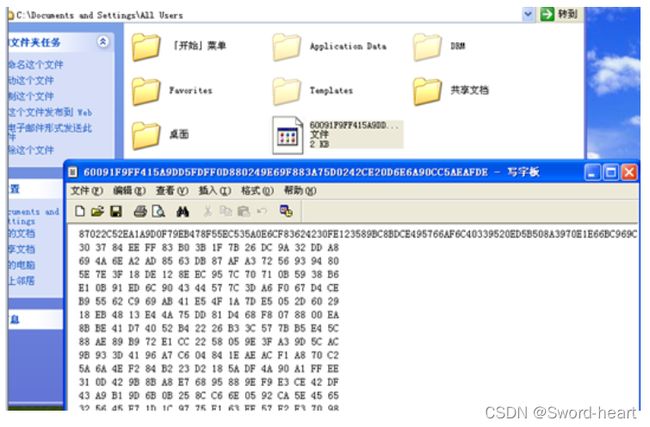

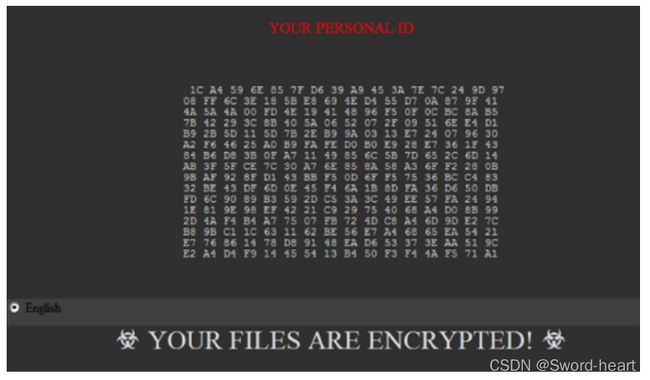

生成RSA私钥并使用硬编码公钥加密,之后将加密后的密文转换为ASCII码,最后将密文写入%ALLUSERSPROFILE%变量路径中,生成的密钥ID文件如图所示:

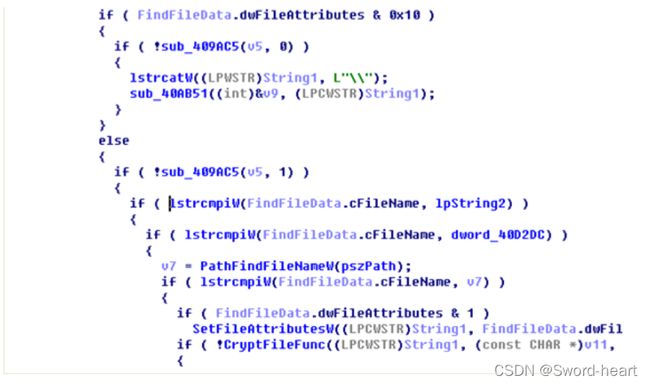

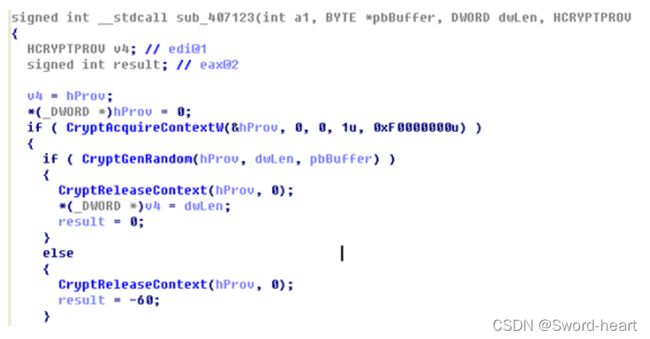

样本通过RSA算法进行加密,先通过CryptGenRandom随机生成一组128位密钥对,然后使用样本中的硬编码的256位公钥生成相应的私钥,最后生成受害用户的个人ID序列号,然后加密相应的文件夹目录和扩展名,并将生成的个人ID序列号写入到加密文件未尾,如图所示:

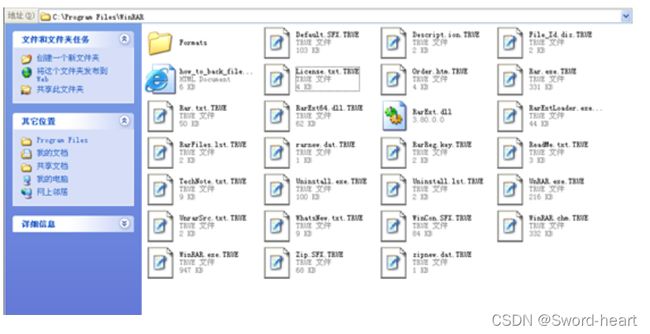

用户感染相应的勒索样本之后,样本会加密相应的文件夹下的文件,并生成how_to_back_file.html的超文本文件,如图所示:

生成的超文件文件,显示了个人的ID序列号,以及恶意软件作者的联系方式,如图所示:

加密完成之后,进行自删除操作,如图所示:

3、注册表信息

此Globelmposter勒索变种添加了以下注册表项

4、网络行为

此次Globelmposter勒索病毒变种有一个关联的远控木马(从中毒主机上获取),中毒主机会访问了C2站点 54.37.65.160(此远控站点已入我们防火墙黑名单)。

2、危害说明

1、主机大量文件被加密,必须通过邮件支付赎金,才可以进行解密。

2、外发攻击,存在被通报的风险;主机在感染病毒后,会进行横向扩散传播,对全网段SMB扫描和永恒浪漫漏洞利用攻击;当对互联网进行扩散传播时,存在被监管单位(如网信办)通报批评的风险;

3、其他异常症状,中毒主机极可能伴随着其它中毒症状,包括但不限于恶意软件、广告软件等。

3、处置建议

1、病毒取证

(1)检查注册表

是否添加如下选项:BrowserUpdateCheck

(2)网络是否存在与:54.37.65.160通信

(3)文件夹是否存在以“.encrypted”为扩展名的文件;存在表明文件已中毒;

(4)systeminfo命令检查服务器之前是否打过MS17-010补丁,服务器中的补丁编号与官方编号进行对比(如win2008R2应该打的MS17-010补丁为 KB4012212、KB4012215),此场景下可以发现服务器已经打上相应的漏洞补丁,截图取证。

(5)查看服务器是否开放135,139,445等高危端口,可以借助一些wannacry免疫工具(如深信服EDR工具等查杀的检测工具)进行检测(如果检测出有问题,不要免疫),截图取证。

(6)查看服务器是否开放3389远程登录,截图取证。

(7)使用EDR、QQ管家等杀毒工具对服务器进行查杀,看是否能杀出病毒样本(目前不少勒索病毒加密完会自行删除本体,杀软不一定能100%杀出病毒),上传样本到virustotal、微步在线等平台进行确认,看是否报样本为勒索病毒,同时记录病毒的创建时间和修改时间,截图取证。

(8)根据勒索病毒的后缀名,尽可能的找出最早被加密的那个文件,记录文件的创建时间,修改时间(如下图在某次勒索病毒事件处置中,我们发现文件最早被加密的时间是在2017年10月5日12:40),截图取证。

(9)Win+R运行eventvwr,打开时事件查看器,打开安全日志(windows安全日志分析可参考附录4.3)。

(10)根据管理员发现服务器被勒索的时间和文件被加密的时间(如在步骤6中的文件最早被加密的时间是在2017年10月5日12:40),排查文件被加密的时间前后的安全日志(2017年10月5日12:40前后),看是否有异常ip地址远程登录了服务器(如下图可以发现在12:36分,172.168.1.101这个ip地址登录了服务器,该ip为一个内网的IP地址,经与管理员沟通后得知,172.168.1.101为跳板机,用来登录内网服务器,确认在10月5日客户与开发商都未登录过172.168.1.101这台服务器,由此可以推测是黑客登录了172.168.1.101跳板机,之后利用跳板机登录了内网服务器,植入了勒索病毒),截图取证。

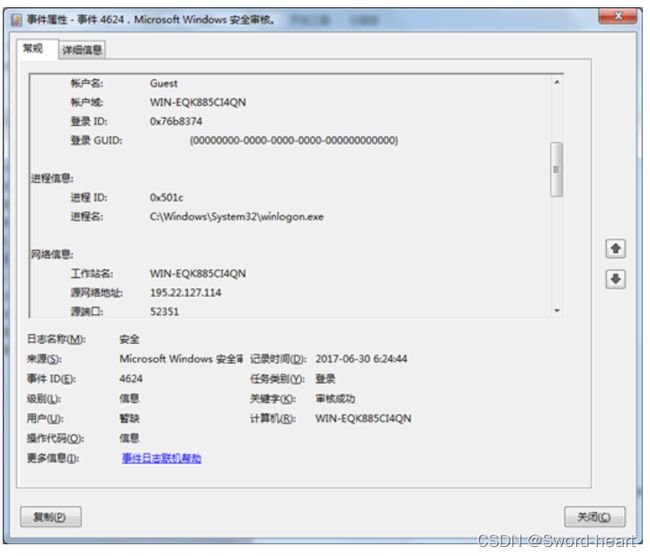

根据文件被加密的时间,排查文件被加密的时间前后的安全日志,看是否有异常ip地址远程登录了服务器,如果发现公网ip登录服务器(如下图某次应急事件中我们发现195.22.127.114这个ip远程登录了服务器)对于公网ip,可以结合威胁情报去确认该ip是否为异常ip(通过微步在线查询ip地址195.22.127.114,发现该ip地址来自波兰,瓦尔米亚-马祖里省,奥尔什丁,该地址被微步识别为僵尸网络,很明显这个地址不会是管理员用来登录服务器的ip地址),截图取证。

(11)告知管理员服务器3389登录密码被黑客获取,黑客远程登录服务器,植入勒索病毒,导致被勒索,

2、病毒处置

(1)修改RDP远程桌面账号为复杂密码,建议修改为:“字符串+数组+字符”。

(2)推荐使用深信服EDR工具进行分析并查杀:http://edr.sangfor.com.cn/tool/SfabAntiBot.zip

3、日常预防建议

(1)不接收来历不明的邮件,特别是来历不明的邮件附件,切勿随意打开。

(2)如无业务需求,建议关闭远程桌面应用,即使开启,建议使用较为复杂的密码,或配置3389白名单IP登录,防止RDP远程暴力破解。

(3)对于没有联网要求的服务器,建议关闭上网权限,避免服务器被远程CC控制。

(4)对重要数据进行定期备份,防止被恶意加密,导致数据丢失。