应对安全威胁:高效的持续的检测和响应——利用Onfire和MITER ATT&CK构建企业安全防御体系

“鱼叉攻击,水坑攻击,勒索病毒,APT攻击……”,企业面临错综复杂的的安全威胁。

“防火墙,IPS,WAF,EDR,威胁态势感知……”,企业投入大量的人力、物力来构建安全体系。

在攻与防的对抗中,如何领先一步,有的放矢?

本文力图从“检测和响应”视角为企业用户探索一条有效途径。

一、以情报为核心的安全检测和响应体系

“魔高一尺,道高一丈”。信息安全是攻与防的对抗,在一个过程之中达到动态的平衡。单纯防御(Protection)措施无法抵御蓄谋已久的攻击,任何基于“规则”的防御都难以避免被欺骗或被绕过。因此,Gartner提出的自适应安全架构强调了检测、预警、响应的重要性。Gartner预测到2020年,防范措施将不再重要,关键是监控和情报,60%的安全预算会投入到检测和响应中。

如何实现信息安全,应对日益增长的安全威胁?当前,不论是用户还是安全从业者都已经从单纯强调防护,转变到注重预警、检测、响应的格局,安全能力从“防范”为主转向“快速检测和响应能力”的构建,实时防御将以“情报”为中心,它不再强调单点的检测,也不再单纯的追求告警的精确性,而是将若干的点关联起来,以数据为驱动来解决问题。

以“情报”为中心的信息安全能力建设涵盖以下四个方面:

1、全面感知

所谓“全面“是指对与信息安全相关的情报感知能力,包括:威胁,漏洞,攻击者(对手)的战术和技术,自身的安全状态和能力感知。

当前,用户能够获得的安全预警、检测和响应往往偏重于威胁和漏洞层面,而对于自身的安全状态和能力方面的检测却十分缺乏。例如:关键的信息资产(业务和数据)的状态,安全措施的执行情况,内部违规和内部威胁的感知能力等。

其次,对于攻击者用来渗透、攻击、损害企业信息系统的战术和采用的技术手段往往不甚了解,或者不能及时更新,现有的安全技术、安全管理手段无的放矢,应对失措导而致信息安全体系失效。在这方面,MITER发布的的ATT&CK知识库是一个了解攻击者采用何种战术和技术攻陷企业信息系统的有效途径。

2、异常行为

“事出反常必有妖”。基于“规则”的威胁检测无法有效发现高级安全威胁(如:APT攻击,未知威胁,内部威胁等)。但是,外部攻击者越过企业边界防护进入内网,到最后窃取数据,这个过程中要进行很多的所谓“活动”,其行为一定会有别于正常用户行为,例如,寻找更有价值的目标,大量访问系统和数据,试图获取关键业务系统和数据,掩盖攻击行为和操作痕迹,越权访问不经常访问的敏感数据,以同一身份通过不同设备登录等。那么对于已经渗透到系统内部的攻击者而言,异常行为检测则成为识别该类威胁的唯一机会。因此,对企业内部用户和设备(Entity)行为异常的检测和预警是发现高级安全威胁的关键。

利用各类数据源,构建的企业信息安全情报系统,感知“什么人,什么设备(Who),在什么时间(When),什么地点(Where),通过什么应用(How),访问或操作了哪些资产(What)”,构建以用户和设备为基点的信息系统画像,是发现异常行为——不论是自动的机器学习方式,还是人工分析方式的基础。

在这个基础上,UEBA就是针对不同场景的用户和设备行为特征,通过机器学习的方式“捕获”异常的用户和设备,从而定位威胁。

3、分析能力

异常行为就是信息安全的一条重要线索。现实场景中,用户一线的运维人员、安全分析人员往往在发现可疑线索后,限于对线索研判的可信原始数据支持的条件制约,很难实现对其事件定性及线索回查,处于被动防御的局面。如何能够化被动防御为主动防御,异常行为的钻取、关联、挖掘非常重要,通过分析将一连串的线索穿起来,由点及面进而逼近真相。例如:从可疑IP、关联到访问的用户,从可疑的用户关联到其使用应用、数据库或相关敏感文件等,以时间维度,确定出恶意行为的行为序列,进一步可进行相关的威胁定位等。

上述过程,必须依赖于一个良好的数据分析平台,通过这个数据分析平台,可以整合丰富的数据源,通过数据挖掘构建企业信息系统“画像”,刻画各类用户、设备的行为特征,对异常行为进行自动化检测和预警,能够以异常行为线索按照时间序列关联用户,设备,应用,数据,结合威胁情报,确定威胁指标,最终定位威胁。

4、及时响应

安全以“检测”为始,以“响应”为终。在攻击者对企业信息系统造成最终损害之前,制止损害或降低损失是信息安全体系的最终防线,也是及时响应的目标。当“检测‘到威胁后,及时响应则依赖于安全生态,例如:SOAR。

企业内部安全情报平台——全息Onfire风险感知系统

全息网御科技有限公司的全息Onfire风险感知系统就像网络虚拟世界里的一个监控摄像头,它自动重建和记录数据流和用户间的互动关系;瞬间辨认网络数据盗窃的嫌疑人;实时监测人和设备对商业敏感数据的非正常传输;从而构成了一个企业内部信息安全安全情报系统。

OnFire的中心理念是专注于把每一个网络用户活动事件通过多种途径构建成有四个中枢独立自变量网络全息图。此网络全息图是所有其它大数据分析计算和机器学习的基础。我们用网络全息图做数据画像、用户画像、设备画像和应用画像并进一步做行为分析。在做画像的过程中,我们建立了数据、用户、设备和应用的动态基线。有了数据,用户、设备和应用的动态基线,我们的机器学习就可用不同的模式来洞察异常风险事件,产生各种预警。

OnFire集深度内容检测(DCI)、用户和实体行为分析(UEBA)、云访问安全代理(CASB)的核心技术为一身, 有效的将数据内容深层检测与CASB和UEBA相结合,解决DLP无法可视云端应用安全的问题;使用UEBA机器学习用于异常行为检测,有效降低误报率,及时发现潜在内部威胁。

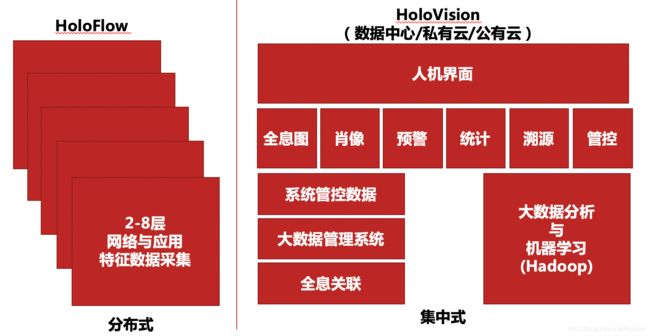

全息OnFire风险感知系统总体架构图如下所示:

HoloVision采用独特的网络全息图专利技术处理这些日志,利用大数据分析和AI技术对每个文件资产进行梳理、画像和建模,重构出文件、用户、设备和应用之间的关联关系,生成以用户行为为核心的全息图。同时利用这些数据,全息UEBA可以创建用户和设备的行为特征基线。基线确立后,就会跟进聚合数据,评估新事件在上下文环境中是否有异常行为,以及异常的程度,排序事件的重要性及可能的对业务影响,并对高风险用户及实体进行事前预警、事中报警、事后溯源。

从产品形态和具体部署角度,全息OnFire风险感知系统分为两大部分,包括数据采集器(HoloFlow)和分析平台(HoloVision)两大部分,如下图示:

通过在网络中部署一个或多个数据采集器 (HoloFlow),对网络流量1比1采集预处理,定向提取流量中人、机、应用等元素,组装还原数据文件,并根据规则扫描文件内容,生成相关的状态日志,发送给到分析平台全息分析系统(HoloVision)。

HoloVision是大数据采集、存储、分析计算、查询和洞察安全风险感知和可视化的统一平台。平台以开放的架构,支撑多租户模式下海量结构化与非结构化数据的安全和高效的存储与分布式并行处理计算能力,满足大数据批处理、微批处理、 实时处理等业务需求。采用独特的网络全息图专利技术,发现并重构文件、用户、设备和应用这四个关键安全元素之间的关联关系,结合机器学习的AI手段将这种内在关系梳理、画像并建模,把每一个网络用户活动事件通过多种途径构建成有四个中枢独立自变量网络全息图。此网络全息图是所有其它大数据分析计算和机器学习的基础。我们用网络全息图做数据画像、用户画像、设备画像和应用画像并进一步做上网行为分析。在做画像的过程中,我们也建立了数据,用户,设备和服务的动态基线。有了数据、用户、设备和应用的动态基线,我们的机器学习就可用不同的模式来洞察异常风险事件,产生各种预警。

在上述系统架构之上,Onfire涵盖以下功能模块:

l 数据资产追溯系统

l 用户行为分析系统

l 设备行为分析系统

l 高风险应用分析系统

l 应用可视化系统

通过上述模块,Onfire可以为企业构建一个内部信息安全情报系统,使用户深入了解自身的安全势态和能力。

Onfire与ATT&CK结合在工业控制系统安全的应用

Onfire专注于企业内部安全情报体系建设,而MITRE ATT&CK则是开放的、不断演进的真实的攻击者(对手)的战术和技术知识库。ATT&CK提供了攻击者用来入侵对方网络、窃取数据、损害对方网络信息安全的战术和技术的知识库。

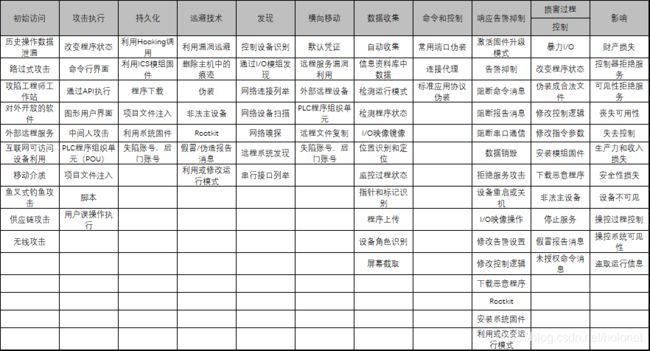

2020年1月份,MITRE发布了针对工业控制网络的技、战术知识库,主要介绍了网络攻击者在攻击工业控制系统(ICS)时所使用的策略和技术,为关键基础设施和其他使用工业控制系统的组织评估网络风险提供了参考。

下表是ATT&CK for ICS矩阵(Matrix):

ATT&CK for ICS提供了许多战术和技术的数据源、缓解措施、示例和检测的详细信息,为安全研究人员、从业者或供应商提供了一站式服务,帮助他们更好地了解如何有效地保护组织免受真正的攻击。工业控制系统安全的相关的人员可以根据上述知识库,结合自身的安全状态,有重点的对攻击者可能采用的战术和技术进行检测和响应。

全息Onfire系统不仅为企业信息安全人员提供了了解自身信息安全状态的必要的情报以及数据分析平台,同时也覆盖了ATT&CK for ICS矩阵的50%以上的内容。全息Onfire系统利用ATT&CK提供的攻击者的战术和技术,分析攻击者的行为特征,形成机器学习的训练集,结合用户自身的信息系统画像,构建机器学习模型来为工业行业用户组织内每个用户和实体的行为建立基线,并将偏离这些基线的异常行为评估为潜在的风险行为。

通过综合利用Onfire和ATT&CK for ICS,可以大幅度增强工业企业在物联网,工业互联网,以及工业控制系统(如:SCADA,DCS,PLC等)等方面在威胁检测和响应的效率,为抵御高级安全威胁提供必要手段。

关于全息网御:全息网御科技融合NG-DLP、UEBA、NG-SIEM、CASB四项先进技术,结合机器学习(人工智能),发现并实时重构网络中不可见的”用户-设备-数据”互动关系,推出以用户行为为核心的信息安全风险感知平台,为企业的信息安全管理提供无感知、无死角的智能追溯系统,高效精准的审计过去、监控现在、防患未来,极大提高IT安全运维和安全人员响应事故、抓取证据链、追责去责无责、恢复IT系统的能力和效率。