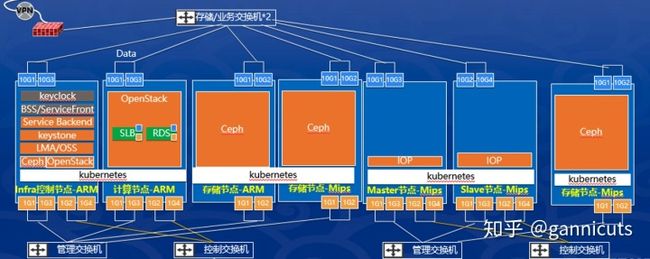

yearning 2. 部署_基于arm cpu和openstack架构云平台网络建设部署

1. 废话不多说先上平台对于网络的要求。

2. 基于云服务组提出的网络要求细分以下网络。

网络用途 Vlan号 CIDR Gateway 备注

互联地址 vlan500-999 100.100.0.0/21 null 环境结合现场实际情况细分掩码

带外管理网 vlan3000 100.200.0.0/22 100.200.3.254

带内管理网 vlan3004 100.200.4.0/22 100.200.7.254

控制网 vlan3008 100.200.8.0/22 100.200.11.254 与其他控制网段互通

存储Public网络 vlan3012 100.200.12.0/22 100.200.15.254 arm存储做混合部署

存储Cluster网 vlan3020 100.200.20.0/22 100.200.23.254 arm存储做混合部署

业务数据网 vlan3016 100.200.16.0/22 100.200.19.254

浮动 IP Vlan3092 100.122.0.0/16 100.122.255.254 与架构的业务网段互通

服务产品管理网 vlan3091 100.121.0.0/16 null

租户地址(vpc) vxlan 10.0.0.0/8、 Provider VLANS与平台的业务网段互通

172.16.0.0/12、

192.168.0.0/16

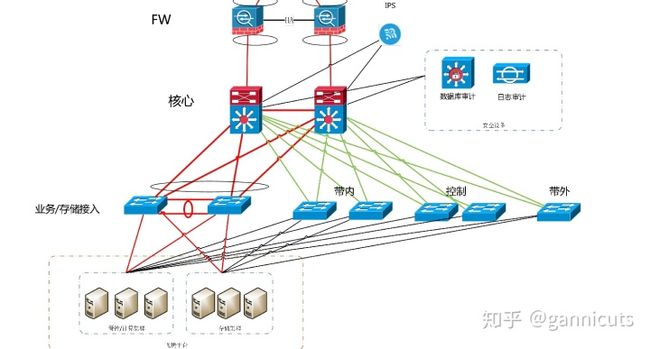

3.网络互联拓扑图

3.1. 全局防火墙部署

- 实施设备:两台全局防火墙

- 功能:对内部网络进行访问控制和NAT,配置IPS,AV,QOS功能模块,支持链路负载均衡功能。

- 链路:

1、两台防火墙之间通过千兆电口或者专用HA口互联,实现主备

2、下联通过千兆光口下联核心交换机

- 部署实施

1、防火墙配置为路由模式

2、两台防火墙配置为主备,通过HA心跳线交互主备信息

3、下联核心交换机接口为二层口,Trunk模式,透传互联vlan,启用VLAN接口IP,绑定3层安全域;

4、上联出口接入交换机配置为二层口,Trunk模式,透传委办局专线和政务外网互联vlan,启用VLAN接口IP,绑定3层安全域;

5、配置至外部网络的静态路由(推荐客户使用静态对接),以及至核心交换机的内部业务路由;

6、根据需求配置内部业务地址和外部政务外网地址互访的NAT地址转化;

配置基础防护模块、IPS模块、防病毒模块、Qos流量控制、僵尸主机监测模块。防火墙模块用来进行端口级的访问控制和地址转换;IPS模块用来对非法入侵流量进行防御;防病毒模块用来防御来自互联网的病毒;

3.2. 业务网络部署

- 实施设备:两台业务接入交换机

- 功能:作为管理节点和计算节点的接入设备, 作为IOP Master的接入设备,向租户提供访问 入口

- 链路:

1、 两台设备之间2条40G线缆互联,通过m-lag进行堆叠。

2、上行40G线缆交叉互联核心交换机。

3、下联服务器,每台服务器双10G网卡,bond4聚合;

部署实施

1、上联核心核心配置为Trunk口,透传各委办局业务vlan。

2、下联服务器,配置为Trunk口,透传业务vlan,动态聚合;

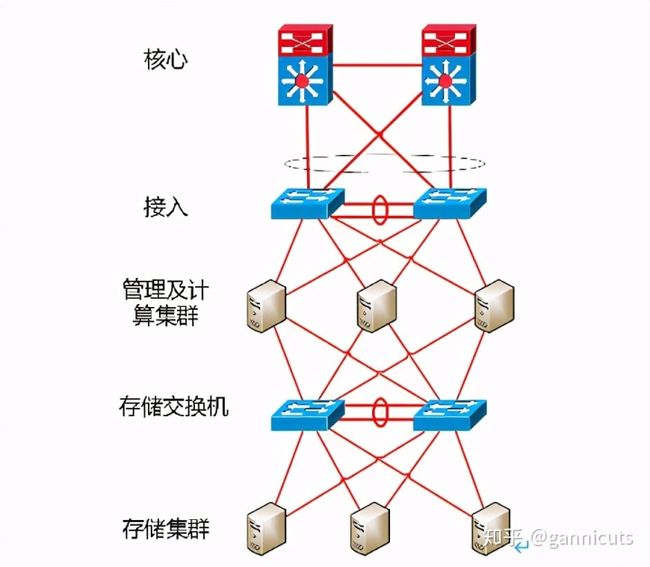

3.3. 核心网络部署

- 实施设备:两台核心交换机

- 功能: 核心转发节点

- 链路:

1、两台设备之间2条40G 线缆互联,通过m-lag进行堆叠。

2、上行10G线缆交叉互联防火墙。

3、下行带内、带外接入交换机10G交叉互联。

4、下行千兆交叉连接网闸。

5、下行40G交叉连接业务接入交换机;

- 部署实施

1、上联防火墙核心配置为Trunk口,透传各委办局互联vlan。

2、下联接入交换机,port-channel配置为Trunk口,透传业务vlan,管理vlan,动态聚合;

3.4. 存储网络部署

- 实施设备:两台存储接入交换机(复用业务接入交换机)

- 功能:作为存储节点设备的接入设备

- 链路:

1、两台设备之间2条40G线缆互联,1条10G光纤跳线

2、下联服务器,每台服务器双10G网卡,bond4聚合;

- 部署实施

1、两台接入交换机通过2条40G 线缆互联作为peerlink,1条10跳线作为keepalive;

2、下联服务器,配置为Trunk口,透传OS 存储vlan,bond4聚合;

3.5. 控制网络部署

- 实施设备:两台控制网交换机

- 功能:用于访问ICP云操作系统openstack/kubernetes API的网络,承担了ICP集群内部组件之间的调用,包括数据库访问、消息队列访问、监控数据采集等等。

- 部署实施

1、两台交换机万兆口互联,通过m-lag进行堆叠。

2、二层透传控制网VLAN,网关在核心上。

3、控制网接入交换机下行口需要做捆绑,配置trunk口,放行控制网、服务管理网vlan。

4、服务器的两个万兆口做bond2(mode4),上联到控制网接入交换机。

3.6.管理区实施规划

3.6.1 带内管理

该网络仅用于运维管理使用。设计为所有与用户业务无关的应用系统所在网络,该网络内可包含多个VLAN,多个网段,实施时进行统一规划,部署。运行与管理网络的应用大致可分为以下几种:

1、运营、运维系统及相关组件运行(SLB、vFW、日志采集)的网络;

2、主机管理网络,提供给计算节点、存储节点、物理服务器、备份服务器主机使用;

带内管理网络由管理接入交换机组网实现。部署两台管理接入交换机(可按需扩展),使用堆叠电缆将两台设备进行堆叠配置。由于管理网内的数据实时性要求不高,可以采用单链路方式连接。

- 实施设备:两台接入交换机

- 功能: 云平台带内管理

- 链路:

1、两台交换机万兆口互联,通过m-lag进行堆叠。

2、业务口10G交叉上行至核心交换机。

- 部署实施

1、二层透传带内管理VLAN,网关在核心上。

2、下行Access口,配置静态聚合端口。

3.6.2 带外管理

- 实施设备:2台接入交换机

- 功能: 所有硬件设备IPMI带外管理,建议服务器和网络各用其中一台

- 链路:

1、业务口10G交叉上行至核心交换机。

- 部署实施

1、二层透传带内管理VLAN,网关在核心上。

2、Access口,全部划在管理vlan下。

干货文章应该很少人细看吧,第一次接触云平台网络对这种扁平化的部署很不习惯,各位有需要的收藏一下。