深入了解防火墙与IDS

目录

1. 防火墙如何处理双通道协议?

2. 防火墙如何处理nat?

3. 防火墙支持哪些NAT技术,主要应用场景是什么?

4. 当内网PC通过公网域名解析访问内网服务器时,会存在什么问题,如何解决?

5. 防火墙使用VRRP实现双机热备时会遇到什么问题,如何解决?

6. 防火墙支持哪些接口模式,一般使用在哪些场景?

7. 什么是IDS?

8. IDS和防火墙有什么不同?

9. IDS工作原理?

10. IDS的主要检测方法有哪些详细说明?

11. IDS的部署方式有哪些?

12. IDS的签名是什么意思?签名过滤器有什么作用?例外签名配置作用是什么?

1. 防火墙如何处理双通道协议?

处理双通道协议的方法:

(1)协议匹配

防火墙可以先对双通道协议进行协议匹配,找到对应的应用层协议,再根据该协议的特性进行处理。例如,在处理 FTP 协议时,防火墙需要允许 FTP 命令端口(21 端口)通过,并且需要开启FTP 的数据端口(如 20 端口、被动模式下的随机端口),以便 FTP 数据流能够正常通过。

(2)应用代理

防火墙可以使用应用代理来处理双通道协议。应用代理是一种特殊的网络代理服务器,它可以截取双通道协议的数据流,解析流中的数据包,并根据协议特性进行分析和处理。常见的应用代理有 Web 代理、SMTP 代理、FTP 代理等,它们可以对不同的应用层协议进行处理并实现相应的安全机制,例如数据加密、流量过滤、权限控制等。

2. 防火墙如何处理nat?

三种常见技术:

(1)端口映射(Port Mapping)

端口映射是一种将一个公网 IP 地址和端口映射到一个私网 IP 地址和端口的技术。在防火墙中设定端口映射规则,当公网用户请求连接时,防火墙会自动将数据包转发到匹配的私网地址和端口上。这样,内部网络就可以使用少量公网 IP 地址访问互联网,同时保护了内部网络的隐私。

(2)NAT 穿透(NAT Traversal)

NAT 穿透是一种通过 NAT 网络访问到另一个 NAT 网络的技术,它对于实现远程访问非常有用。在防火墙中,可以配置 NAT 穿透规则,使得内部网络上的设备可以通过公网 IP 地址访问其他 NAT 网络上的设备,从而实现远程访问。

(3)反向 NAT(Reverse NAT)

反向 NAT 是一种将外网访问内部服务器的方法,内部服务器通过防火墙的端口映射功能将需要开放的端口映射到公网 IP 地址上,并将流量从公网 IP 地址转发到内部服务器上。这样,外部用户就可以通过公网 IP 地址访问内部服务器的服务,而无需直接连接内部网络。

3. 防火墙支持哪些NAT技术,主要应用场景是什么?

防火墙可以支持多种NAT技术,包括端口映射、NAT穿透、反向NAT等。其中,端口映射是最常见的一种NAT技术,它可以将一个公网IP地址和端口映射到私网IP地址和端口,从而实现内部网络访问互联网的安全性和连接性。

NAT穿透则是一种通过NAT网络访问到另一个NAT网络的技术,它适用于多个NAT网络之间需要远程访问的场景,例如企业分支机构之间的远程访问或者家庭用户的远程访问。

反向NAT则主要应用于公网用户需要访问内部服务器的场景,例如公司网站或者游戏服务器等。反向NAT可以将内部服务器的端口通过防火墙的映射规则转换为公网IP地址和端口,从而让公网用户可以访问内部服务器。

4. 当内网PC通过公网域名解析访问内网服务器时,会存在什么问题,如何解决?

当内网PC通过公网域名解析访问内网服务器时,会存在NAT转换的问题,导致无法正常访问内网服务器。具体来说,由于内网服务器的私网IP地址无法在公网上被访问,内网PC通过公网域名解析后得到的IP地址实际上是防火墙或路由器的公网IP地址,而不是内网服务器的私网IP地址。当内网PC通过这个公网IP地址访问内网服务器时,请求数据包会被防火墙或路由器进行NAT转换,但由于配置不正确或者未开启相应端口转发功能等原因,请求数据包可能无法正确转发到内网服务器,从而导致无法正常访问。

要解决这个问题,可以采用以下几种方法:

(1)使用反向代理服务器,将公网域名映射到代理服务器上,再将请求转发到内网服务器上,从而绕过NAT转换的限制,实现内网服务器的远程访问。

(2)在防火墙或路由器中设置端口映射规则,将对外开放的端口映射到内网服务器的私网IP地址和端口上,从而实现内网服务器的远程访问。

(3)使用VPN技术建立安全的隧道连接,将内网PC通过VPN连接到内网后,就可以直接使用内网服务器的私网IP地址进行访问。

5. 防火墙使用VRRP实现双机热备时会遇到什么问题,如何解决?

防火墙使用VRRP协议来实现双机热备时,可能会遇到以下问题:

(1)VRRP协议版本不兼容:在实际配置中,如果主备防火墙使用的是不同版本的VRRP协议,可能会导致双机热备无法正常工作。解决方法是确保主备防火墙使用相同版本的VRRP协议。

(2)路由冲突:当主备防火墙所绑定的虚拟IP地址与其他网络设备或虚拟机上的IP地址产生冲突时,可能会导致网络通信异常。解决方法是通过更改虚拟IP地址或者其他网络设备的IP地址来避免冲突。

(3)VRRP消息被防火墙拦截:在某些情况下,主备防火墙之间的VRRP消息可能会被防火墙自身的安全策略所阻拦,从而导致双机热备失效。解决方法是根据实际情况调整防火墙安全策略,确保VRRP消息能够正常传输。

解决方法:

为了避免以上问题,在配置防火墙双机热备时,需要注意VRRP协议版本的兼容性,避免虚拟IP地址与其他网络设备产生冲突,并确保防火墙的安全策略不会影响VRRP消息的传输。

6. 防火墙支持哪些接口模式,一般使用在哪些场景?

支持的接口模式:

(1)交换模式(二层模式):防火墙将所有业务网段归于同一广播域,采用交换技术直接实现内部流量的转发,通常用于内部网络之间的通信。

(2)路由模式(三层模式):防火墙使用路由协议对外提供转发能力,与其他路由器进行通信,通常用于不同网段之间的通信,如实现相邻直连网段的互联。

(3)混合模式:交换模式和路由模式的混合,可根据需求选择使用不同的接口工作模式。

应用场景:

防火墙的接口模式一般应根据实际需求进行选择,其中交换模式适用于内部网络之间的通信,可实现较高的性能;路由模式适用于连接不同网段之间的通信;混合模式则可以根据需要同时支持多种功能。

7. 什么是IDS?

IDS是英文"Intrusion Detection Systems"的缩写,中文意思是"入侵检测系统"。它是一种对网络传输进行即时监视,在发现可疑行为时发出警报或者采取主动反应措施的网络安全设备。IDS是根据一定的安全策略,对网络和系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或者攻击结果,以保证网络系统资源的机密性、完整性和可用性。

8. IDS和防火墙有什么不同?

IDS和防火墙是两种不同的网络安全设备,它们在保护网络安全方面各有所长。

(1)IDS属于审计类产品,而防火墙属于访问控制类产品。

(2)防火墙是设置在保护网络和外部网络之间的一道防御系统,主要作用是限制进出网络的数据包流量,筛选数据包,掌握网络访问情况,达到防御攻击的目的;而IDS则是一种主动检测系统,专门用于对网络传输进行即时监视,在发现可疑行为时发出警报或者采取主动反应措施,帮助管理员及时发现和处理入侵行为。

(3)防火墙在数据包进出口处屏蔽并限制访问,而IDS则通过分析整个网络中的数据包,能够深入到网络内部的终端,发现入侵行为并进行响应。

综上所述,防火墙和IDS的功能和应用场景存在差异。防火墙主要起到限制访问和防御攻击的作用,而IDS则可以及时发现入侵行为并进行响应,提高网络安全等级。因此,在网络安全中,往往需要综合考虑防火墙和IDS的使用。

9. IDS工作原理?

入侵检测系统(IDS)是一种防御黑客攻击和网络入侵的安全设备。它通过收集和分析网络流量和日志信息,以及对系统或应用程序的行为进行监控和分析,来发现违反安全策略和异常行为。IDS通常分为基于网络的IDS和基于主机的IDS两种,并可分别部署。

IDS的工作原理如下:

(1)基于网络的IDS:网络流量进入IDS后,IDS会对流量进行分析和比较,通过使用已知的模式和规则匹配、特征检测等方式,判断流量是否存在与已知攻击相似的攻击行为。

(2)基于主机的IDS:主机IDS也被称为HIDS。它在单个主机上运行,监视主机上的操作和事件,通过分析主机行为并将其与重要数据进行比较来检测可能的入侵事件。

总体来讲,IDS的工作原理可以概括为三个步骤:收集、分析和报告。首先,IDS从网络和主机上收集数据,包括日志、系统事件和流量。其次,采用多种技术进行分析,如规则匹配、特征检测等,以识别潜在威胁并验证是否发生了入侵。最后,IDS产生报告,并主动通知管理员或安全团队,使其能够及时采取措施应对威胁。

10. IDS的主要检测方法有哪些详细说明?

(1)特征匹配检测:特征匹配是IDS最基础和最常用的检测方法之一。IDS使用预设规则或者特征库对网络流量或者主机备份进行扫描分析,进行匹配和比对,以检测是否存在已知的攻击行为。

(2)行为分析检测:IDS使用行为分析技术来识别未知的攻击方式。行为分析中包含模板匹配、数据挖掘、基于统计技术的异常检测等方法,通过对复杂和非常规的网络行为进行分析,提高检测准确性。

(3)基于状态的检测:IDS通过识别系统和应用程序的正常行为,将其作为“安全状态”进行监视和记录,以便在发生异常时及时接收并响应。

(4)基于异常的检测:IDS通过学习系统和用户的行为模式,及时发现异常行为。当IDS检测到违反先前学习的模式的另一种行为时,它将触发警报以通知管理员。

(5)监控端口和服务:IDS对网络上的特定端口和应用程序进行监控,以便在非授权访问或利用漏洞进行攻击时及时发出警报。

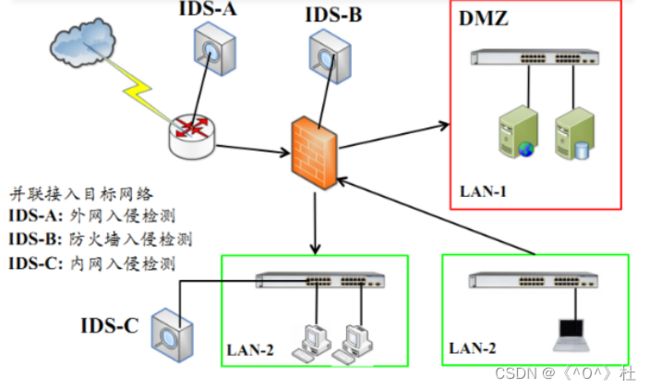

11. IDS的部署方式有哪些?

(1)网络边界部署:IDS部署在网络边界,进行攻击流量的监视和拦截。该方式适用于对外开放服务的网络环境,如Web服务器等。优点是可以在攻击进入内部网络之前进行检测和保护,缺点是无法在内部网络中检测到攻击。

(2)内部流量部署:IDS将网络流量全部通过镜像端口或TAP端口转发到IDS设备进行检测和监视。该方式可以检测网络中所有的非授权活动、内部攻击以及各种信息泄露事件。

(3)分布式部署:IDS安装在多个地点,监测与其所在位置相关的网络流量。该方式可以提高整个网络的安全性以及可靠性,缺点是维护成本较高。

(4)混合部署:IDS与其他安全设备(如防火墙、IPS等)一起部署,在保护网络安全方面发挥协同作用。

(5)主机内部部署:也称为HIDS(主机入侵检测系统),部署在所需保护的主机上,可以对主机中的各种异常行为进行检测和防御。

部署图:

12. IDS的签名是什么意思?签名过滤器有什么作用?例外签名配置作用是什么?

IDS(入侵检测系统)的签名是指用于识别和检测攻击流量的规则。签名由特定的规则编写而成,当IDS检测到匹配该规则的网络流量时,会发出警报或者采取其他的防御措施。常见的IDS签名包括正则表达式、字符串或二进制码等。

签名过滤器是IDS中的一种功能模块,作用是根据安全管理员定义的签名规则进行网络流量检测。IDS通过检测流经其检测器的网络流量并与定义的签名规则进行比较,以检测是否存在具有威胁性的流量,如恶意软件、漏洞利用等。

例外签名配置是在IDS中设置的一种特殊的签名规则,其作用是将某些流量从IDS的检测范围之外,即忽略这些流量的检测。典型的例外签名可能包括受信任的IP地址、已知的安全漏洞等。通过配置例外签名,可以减少误报率,提高IDS的检测效率和精度。