RHCE之路NTP服务器,ssh

第三天

NTP服务器(网络时间协议)

UDP协议 --- 123端口

查看时间 -- date

[root@localhost ~]# date

Fri Oct 14 22:02:09 EDT 2022

但是此时显示的不是中国时间--EDT

修改时区

方法一:

timedatectl set-timezone Asia/Shanghai -- 将时区改为中国上海

timedatectl list-timezones -- 查看时区列表

方法二:

保存后重新连接一个新会话,使用 date -R 查看

安装软件包

1.获取软件包 mount /dev/sr /mnt -- 挂载

2. 修改yum配置

3.更改软件仓库 yum/dnf /etc/yum.repos.d/base.repo

4.yum/dnf安装 dnf / yum install + 软件名

[root@localhost ~]# mount /dev/sr0 /mnt

mount: /mnt: WARNING: device write-protected, mounted read-only.

[root@localhost ~]# vim /etc/yum.repos.d/base.repo

[BaseOS]

name=RHEL8.5-BaseOS

baseurl=file:///mnt/BaseOS

gpgcheck=0

[AppStream]

name=AppStream

baseurl=file:///mnt/AppStream

gpgcheck=0

[root@localhost ~]# dnf install chrony

两台交换机都要配置

配置主机向外网时间服务器同步时间

1.更改当前主机所在地的时区

2.安装chrony时间同步程序

3.访问外网(ping)

4.vim /etc/chrony.conf 自定义要同步的服务器

pool +域名(ip) (要同步服务器的域名(ip))

ntpd服务器地址

pool.ntp.org

中国国家授时中心:210.72.145.44

NTP服务器(上海) :ntp.api.bz

美国: time.nist.gov

复旦: ntp.fudan.edu.cn

微软公司授时主机(美国) :time.windows.com

北京邮电大学 : s1a.time.edu.cn

清华大学 : s1b.time.edu.cn

北京大学 : s1c.time.edu.cn

台警大授时中心(台湾):asia.pool.ntp.org

ntp.sjtu.edu.cn 202.120.2.101 (上海交通大学网络中心NTP服务器地址)

s1a.time.edu.cn 北京邮电大学

s1b.time.edu.cn 清华大学

s1c.time.edu.cn 北京大学

s1d.time.edu.cn 东南大学

s1e.time.edu.cn 清华大学

s2a.time.edu.cn 清华大学

s2b.time.edu.cn 清华大学

s2c.time.edu.cn 北京邮电大学

s2d.time.edu.cn 西南地区网络中心

s2e.time.edu.cn 西北地区网络中心

s2f.time.edu.cn 东北地区网络中心

s2g.time.edu.cn 华东南地区网络中心

s2h.time.edu.cn 四川大学网络管理中心

s2j.time.edu.cn 大连理工大学网络中心

s2k.time.edu.cn CERNET桂林主节点

s2m.time.edu.cn 北京大学

5.systemctl restart chronyd -- 重启服务

6.反复date查看

自建时间服务器同步时间

更改当前主机所在地的时区

服务端配置

sever 192.168.10.134 -- 服务端为192.168.10.134

1.更改配置文件

vim /etc/chrony.conf

#pool xxxxxxxx(时间服务器/域名/ip)

local stratum 10 --- 层级为10,第1级为卫星,共15级

allow 192.168.10.0/24

2.重启服务

systemctl restart chronyd

3.关闭防火墙

systemctl stop firewalld

客户端配置

cilent 192.168.10.129 -- 客户端为192.168.10.129(不用配置)

1)date 更改时间

2)vim /etc/chrony.conf

pool 192.168.1.134

3)systemctl restart chronyd

4)chronyc sources

远程连接服务器

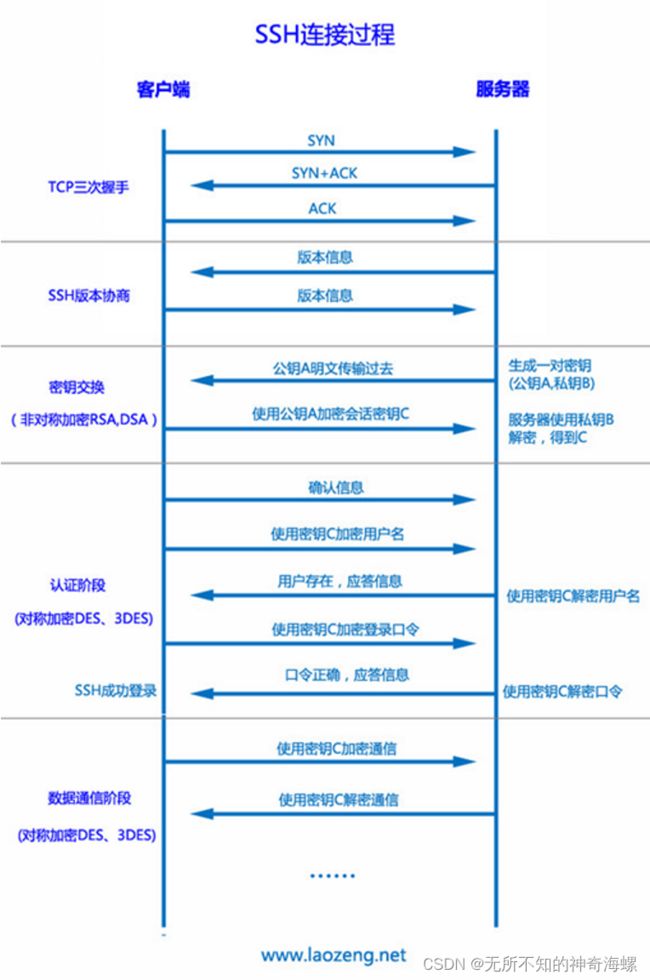

ssh tcp 22号端口

作用:远程端的主机基于网络通过标准的远程协议远程登录到对应的主机,类似于直接在本地端操作

远程连接服务器的类型

SSL

应用层和传输层之间连接SSL/TLS安全认证层(SSL 握手协议 SSL记录协议)--- SSL -- 安全套接层 -- 信息保密,信息完整性,双向认证,透明 -- 可以防止身份伪装,信息泄露,信息篡改

秘钥

对称秘钥:加密解密用的同一把秘钥 (服务端发送公钥A,客户端使用密钥A进行接收)-- 安全性较低,执行效率较高 -- 数据传输

非对称秘钥:公钥 -- 加密 , 私钥 -- 解密(服务端发送公钥A,客户端使用密钥B进行接收)-- 安全性较高,执行效率较低 -- 握手阶段

ssh服务配置文件参数介绍

ssh服务程序配置文件 -- /etc/ssh/sshd_config

ssh客户端配置文件 -- /etc/ssh/ssh_config

vim /etc/ssh/sshd_config打开后

ssh默认配置文件

17.#Port 22 #监听端口,默认监听22端口 【默认可修改】

18.#AddressFamily any #IPV4和IPV6协议家族用哪个,any表示二者均有

19.#ListenAddress 0.0.0.0 #指明监控的地址,0.0.0.0表示本机的所有地址 【默认可修改】

20.#ListenAddress :: #指明监听的IPV6的所有地址格式

22.# The default requires explicit activation of protocol 1

23.#Protocol 2 #使用SSH第二版本

25.# HostKey for protocol version 1 #一版的SSH支持以下一种秘钥形式

26.#HostKey /etc/ssh/ssh_host_key

27.# HostKeys for protocol version 2 #使用第二版本发送秘钥,支持以下四种秘钥认证的存放

位置

28.HostKey /etc/ssh/ssh_host_rsa_key # rsa私钥认证 【默认】

29.#HostKey /etc/ssh/ssh_host_dsa_key # dsa私钥认证

30.HostKey /etc/ssh/ssh_host_ecdsa_key # ecdsa私钥认证

31.HostKey /etc/ssh/ssh_host_ed25519_key # ed25519私钥认证

35.#ServerKeyBits 1024 #主机秘钥长度

40.# Logging

41.# obsoletes QuietMode and FascistLogging

42.#SyslogFacility AUTH

43.SyslogFacility AUTHPRIV #当有人使用ssh登录系统的时候,SSH会记录信息,信息保存

在/var/log/secure里面

44.#LogLevel INFO #日志的等级

45.# Authentication:

48.#LoginGraceTime 2m #登录的宽限时间,默认2分钟没有输入密码,则自动断开连接

49.#PermitRootLogin yes #是否允许管理员远程登录,'yes'表示允许

50.#StrictModes yes #是否让sshd去检查用户主目录或相关文件的权限数据

51.#MaxAuthTries 6 #最大认证尝试次数,最多可以尝试6次输入密码。之后需要等待某段时间后

才能再次输入密码

52.#MaxSessions 10 #允许的最大会话数

59.AuthorizedKeysFile .ssh/authorized_keys #选择基于密钥验证时,客户端生成一对公私钥之

后,会将公钥放到.ssh/authorizd_keys里面

79.PasswordAuthentication yes #是否允许支持基于口令的认证

83.ChallengeResponseAuthentication no #是否允许使用键盘输入身份验证,也就是xshell的

第三个登录方式

129.#UseDNS yes #是否反解DNS,如果想让客户端连接服务器端快一些,这个可以改为no

146.Subsystem sftp /usr/libexec/openssh/sftp-server #支持 SFTP ,如果注释掉,则

不支持sftp连接

154.AllowUsers user1 user2 #登录白名单(默认没有这个配置,需要自己手动添加),允许远程

登录的用户。如果名单中没有的用户,则提示拒绝登录 --- 配置完需要重启服务 -- systemctl restart sshd免密登录(公钥验证)

1.创建密钥对 ---ssh-keygen -t RSA ,也可以ssh-keygen -t RSA(使用的加密方式) -b +想要创建的秘钥长度(4096)

2.一直回车

3.发送认证文件(公钥) ssh-copy-id -i +想要发送的主机ip(这时要输入主机密码)

4.测试 ssh 192.168.10.xxx 发送的主机ip