No.038<软考>《(高项)备考大全》【第22章】信息安全管理

【第22章】信息安全管理

- 1 考试相关

- 2 信息安全管理

-

- 2.1 安全策略

- 2.2 信息系统安全等级保护

- 2.3 安全的概念

-

- 适度安全的观点:

- 木桶效应的观点:

- 2.4 安全策略设计

- 2.5 信息安全系统工程能力成熟度模型ISSE-CMM

- 2.6数字证书

-

- 护照和签证

- 2.7访问控制授权方案

- 2.8 安全审计

- 2.9 入侵检测和安全审计

- 3 练习题

-

- 参考答案

1 考试相关

信息安全知识杂

分数较多,6分以上

2 信息安全管理

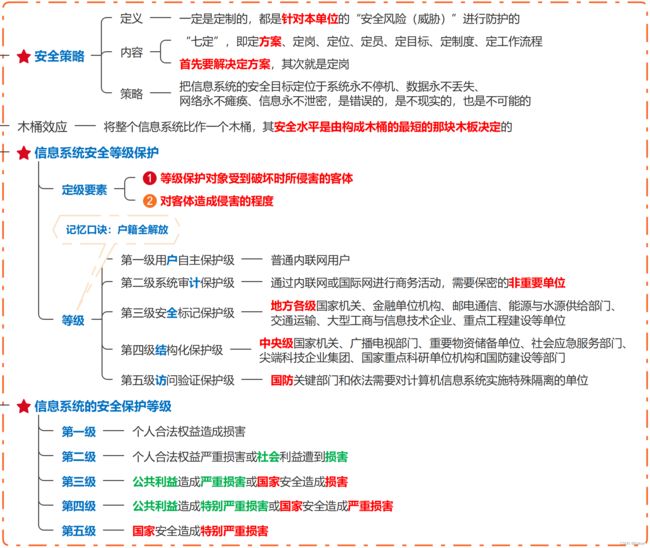

2.1 安全策略

2.2 信息系统安全等级保护

第一级:用户自主保护级(普通用户、内联网用户)

第二级:系统审计保护级(非重要单位)

第三级:安全标记保护级(地方级国家机关、大型企业)

第四级:结构化保护级(中央级国家机关、国防部门、

重点机构)

第五级:访问验证保护级(国防关键部门)

2.3 安全的概念

1.安全与应用的依存关系:应用需要安全,安全为了应用2.风险度:合理程度和允许范围

3.适度安全:风险与代价的平衡点

4.木桶效应:短板决定安全水平,安全管理是最重要的

适度安全的观点:

一个好的信息安全保障系统的标志就是有效控制两者的“平衡点”,既能保证安全风险的有效控制,又使安全代价可以接受

木桶效应的观点:

✓安全水平由最弱的安全要素决定

✓因此各安全要素同等重要,但需强调其中安全管理极为重要

2.4 安全策略设计

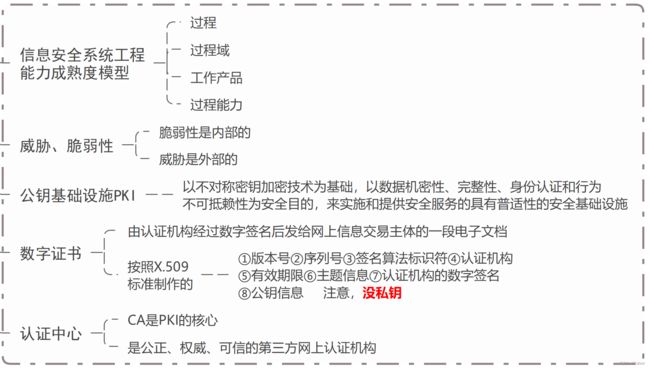

2.5 信息安全系统工程能力成熟度模型ISSE-CMM

2.6数字证书

护照和签证

2.7访问控制授权方案

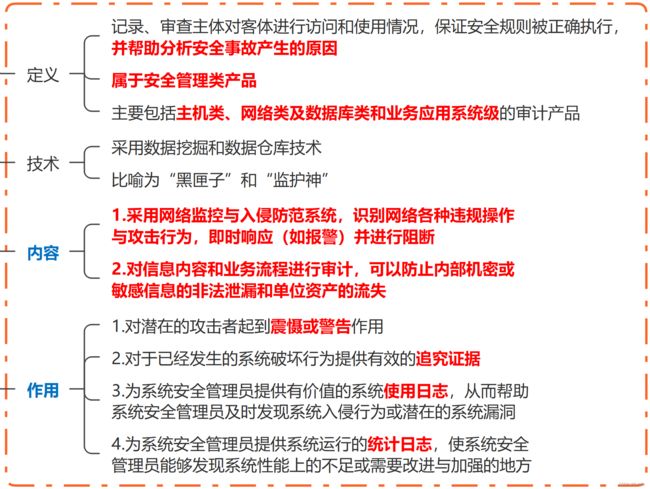

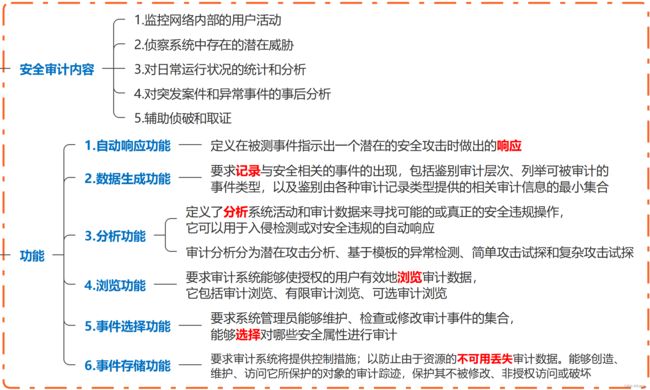

2.8 安全审计

2.9 入侵检测和安全审计

3 练习题

【例1-18下】按照信息系统安全策略“七定”要求,系统安全策略首先需要()。

A.定方案 B.定岗 C.定目标 D.定工作流程

【例2-18下】 《计算机信息系统安全保护等级划分准则》将计算机信息系统分为5个安全保护等级。其中()适用于中央级国家机关、广播电视部门、重要物资储备单位等部门。

A.系统审计保护级 B.安全标记保护级 C.结构化保护级 D.访问验证保护级

【例3-18下】 CC(即Common Critoria ISO/IEC17859)标谁将安全审计功能分为6个部分,其中()要求审计系统提供控制措施,以防止由于资源的不可用失去审计数据。

A.安全审计数据生成功能 B.安全审计浏览功能

C.安全审计事件选择功能 D.安全审计事件存储功能

【例4-19下】信息系统安全保护等级的定级要素是()。

A.等级保护对象和保护客体 B.受侵害的客体和对客体的侵害程度

C.信息安全技术策略和管理策略 D.受侵害各体的规模和恢复能力

【例5-19下】 ()在军事和安全部门中应用最多。

A.自主访问控制方式(DAC) B.强制访问控制方式(MAC)

C.访问控制列表方式(ACL) D.基于角色的访问控制方式(RBAC)

【例6-19下】 ()的目标是防止内部机密或敏感信息非法泄露和资产的流失。

A.数字证书 B.安全审计 C.入侵检测 D.访问控制

【例7-20下】按照系统安全策略“七定”要求,系统安全策略首先要()。

A.定员 B.定制度 C.定方案 D.定岗

【例8-20下】 ()方式针对每个用户指明能够访问的资源,对于不在指定的资源列表中的对象不允许访问。

A.自主访问控制 B.基于策略的访问控制 C.强制访问控制 D.基于角色的访问控制

【例9-20下】 ISO/IEC17859标准将安全审计功能分为6个部分,其中,()通过分析系统活动和审计数据,寻找可能的或真正的安全违规操作,可以用于入侵检测或安全违规的自动响应。

A.安全审计事件存储功能 B.安全审计数据生成功能 C.安全审计分析功能 D.安全审计浏览功能

【例10-21上】工程师小王在检查公司云计算管理平台的网络安全时,需检查虚拟网络边界的()策略,查看其是否对进出网络的信息内容进行过滤,实现对应用层HTTP、FTP、TELNET、SMTP、POP3等的控制。

A.访问控制 B.属性安全控制 C.目录级安全控制 D.网络锁定控制

【例11-21上】关于权限管理基础设施的描述,不正确的是()。

A.PMI主要进行授权管理,PKI主要进行身份鉴别

B.认证过程和授权管理是访问控制的两个重要过程

C.图书馆对于进入人员的管理属于自主访问控制

D.权限管理、访问控制框架、策略规则共同构成PMI平台

【例12-21上】信息安全系统工程能力成熟度模型中,()属于充分定义级(LeVEL3级)的公共特性逻辑域。

A.对过程进行标准化,协调内外部的沟通

B.量化地确定己定义过程的过程能力

C.在执行过程域中,使用文档化的规划、标准或程序

D.通过改变组织的标准化过程,从而提高过程效能

【例13-21下】信息安全系统工程(ISSE)将信息安全系统工程的实施过程分为工程过程、()、保证过程三个基本的都分。

A.策划过程 B.风险过程 C.支持过程 D.质量过程

【例14-21下】目标资源具有一个包含等级的安全标签,访问者拥有包含等级列表的许可,其中定义了可以访问哪个等级的目标,该模型属于()。

A.DAC B.RBAC C.ACL D.MAC

【例15-21下】安全审计的手段主要包括()。

①识别网络各种违规操作

②对信息内容和业务流程审计,防止信息非法泄漏

③响应并阻断网络攻击行为

④对系统运行情况进行日常维护

A.①②③ B.②③④ C.①②④ D.①③④

【例16-22上】关于信息安全系统工程的描述,不正确的是()。

A.是信息系统工程的一部分,符合系统工程的一般原则和规律

B.应吸纳安全管理的成熟规范

C.信息安全系统工程成熟度模型用于信息安全系统实施的风险评估

D.安全工程活动与硬件工程、软件工程、系统工程、测试工程相关

【例17-22上】 ()为证书的持有者提供了对一个资源实体所具有的权限。

A.公钥 B.属性证书 C.数字签名 D.私匙

【例18-22上】网络安全审计的内容不包括()。

A.监控网络内部的用户活动

B.对日常运行状况的统计和分析

C.对突发案件和异常事件的事后分析

D.数字证书的签发、撤销