信息化与信息系统4

信息安全概念

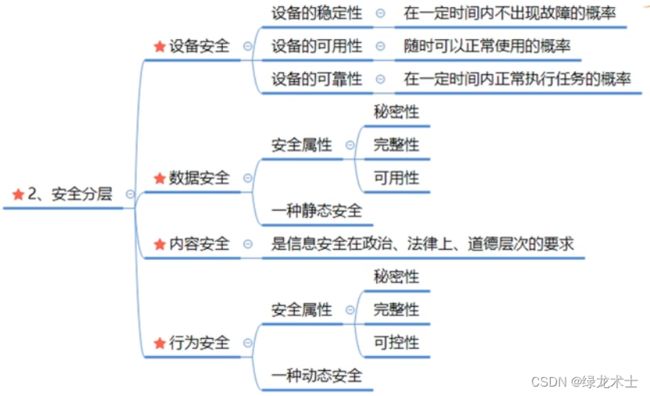

安全分层

信息安全分为4层:设备安全,数据安全,内容安全,行为安全

会给出某些特性,要求反向选择是属于哪一层。

信息系统的安全保护等级

第一级:对个人,公司造成损害

第二级:对社会,公众造成损害

第三级:对国家造成损害

第四级:对国家造成严重损害

第五级:对国家造成特别严重损害

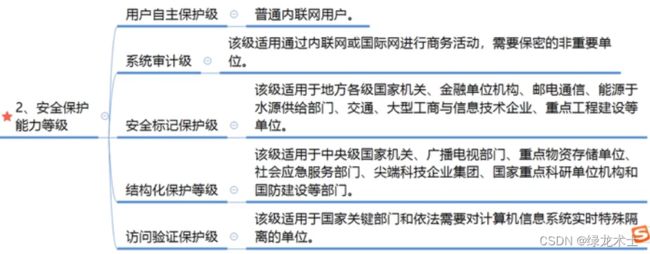

安全保护能力等级

“用系安结访”对应五个等级的名称

它们各自对应的对象分别是:群众,商务,地方,国家,国家关键部门

信息加密,解密和常用方法

对称加密算法包括:DES,3DES,IDEA,AES

非对称加密的算法的简单描述:服务器A有一个公钥和私钥,用户B拿到公钥后对数据进行加密传给服务器,服务器使用私钥可以对数据进行解密,由于用户B只能进行加密不能进行解密,所以这是一种非对称加密。

非对称加密算法包括:RSA

GitHub,等一些互联网服务都是使用的非对称加密技术,因为它们往往面对的是一对多的场景。

Hash函数是将一段明文使用类似于MD5算法加密成无法破解的密文

信息系统安全

网络安全

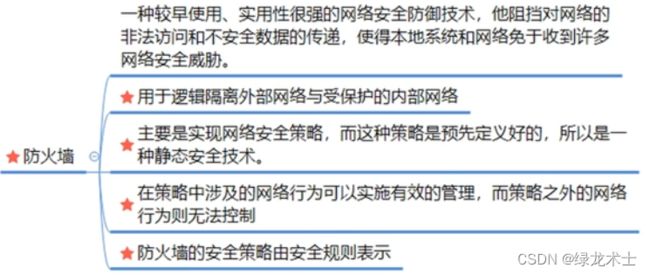

防火墙

举个例子:防火墙一般会有一个白名单或者黑名单的策略,只允许特定IP的访问或者拒绝访问。

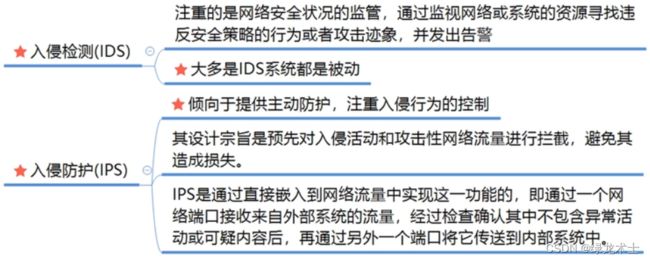

入侵检测和入侵防护

入侵检测(IDS)系统是主动的

VPN(虚拟专用网络)是一种逻辑隔离,DDN是一种物理隔离,常用于公安,军工的信息传播等场景中

具有安全扫描功能的实际应用软件有360电脑管家,腾讯电脑管家

考点:下列选项哪个不是无限网络安全技术?

备考方法:熟记哪些技术被包含在无限网络安全技术的范围内

操作系统安全

威胁分类

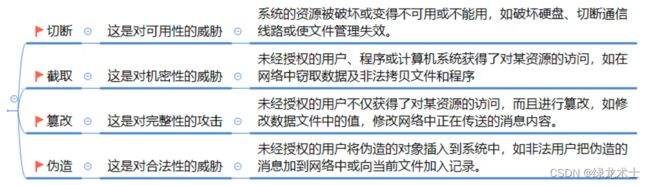

按行为分类

切断是可用性

截取是机密性

篡改是完整性

伪造是合法性

按表现形式

计算机病毒,逻辑炸弹,特洛伊木马,后门,隐秘通道

应用系统安全

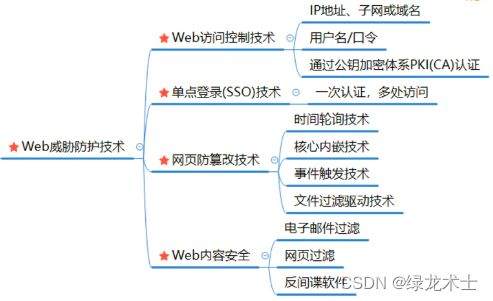

Web威胁防护技术

拓展:

可以使用黑名单来屏蔽掉恶意的IP地址,达到对访问的控制

单点登录(SSO)技术的好处:减少输入账户&密码的次数可以降低被黑客截取到的风险,对用户更友好。

电子政务

应用模式

政府对政府(G2G),政府对企业(G2B),政府对公众(G2C),政府对公务员(G2E)

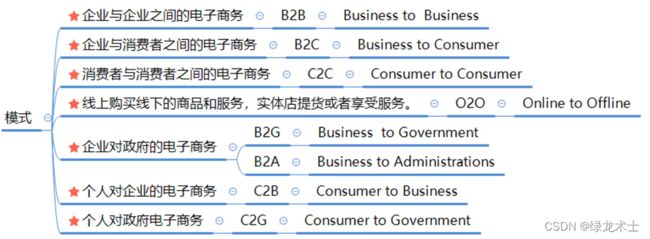

电子商务

模式

B2B的例子:阿里巴巴平台

B2C的例子:淘宝,京东

C2C的例子:咸鱼

O2O的例子:线上用微信摇出一个妹子,线上支付了998之后,她到你住的酒店后,给你服务

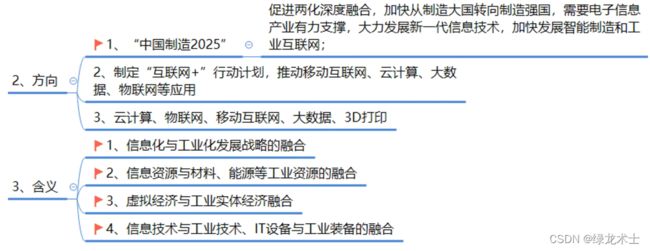

工业与信息化的融合

两化融合的方向与含义:

两化融合的重点在于智能制造

两化融合的4个含义需要记忆

信息系统工程监理的概念和发展

什么是监理?

举个例子甲方打算装修房子,将装修款付给乙方后,乙方去装修房子,但甲方很忙不可能每天去监督乙方,便花点钱请丙监督乙方的施工进度和质量。丙干的就是监理的活。

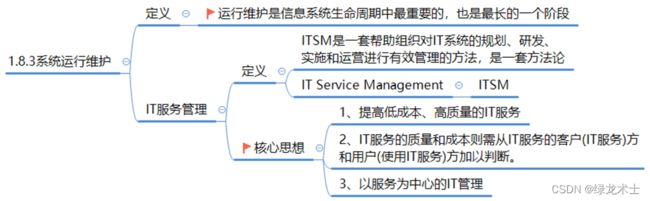

系统运行维护

考点:

3点核心思想,选择题可能会考

信息技术服务标准(ITSS)要经历的5步生命周期:

1. 规划设计

2. 部署实施

3. 服务运营

4. 持续改进

5. 监督管理