2019第一届长安杯

2019第一届长安杯

长安杯 第一届电子数据取证竞赛 题目

案情简介

在一起电诈案件中,受害者称自己的银行卡被他人冒用,曾收到假冒公安的短信,因为

自己在一个 P2P 网站中理财,假冒公安称该网站已被列外非法网站,要自己到公安备案网站

填写自己的信息,并帮助自己追回本金,因此信以为真,在网站上填写了自己的信息和绑定

的银行卡信息;办案机关推测嫌疑人可能是获取了 P2P 网站中的注册用户信息,从而进行定

向诈骗,因此调取了 P2P 理财网站的服务器,现委派你对该服务器进行电子数据取证。

你获得该 P2P理财网站服务器硬盘镜像文件“检材 1.E01”,根据这个镜像文件,回答下列问题:

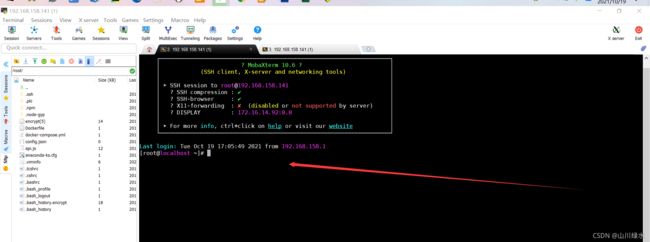

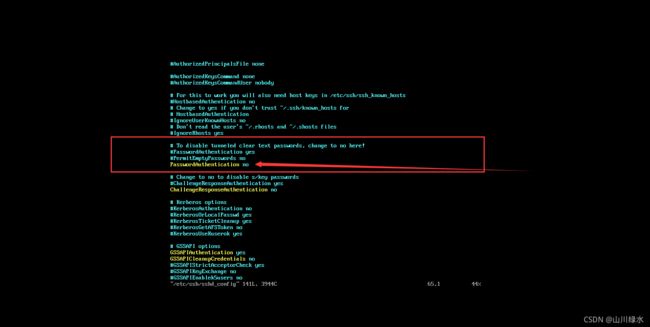

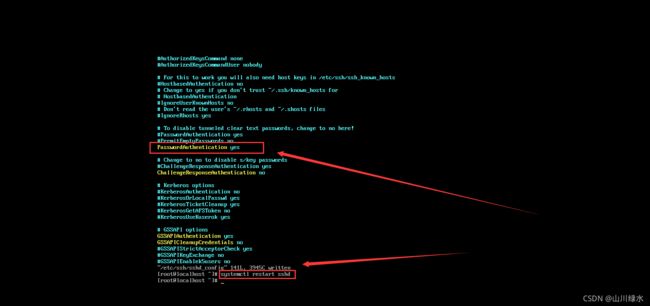

- 使用仿真对检材1进行分析,开机后发现该

Linux无法使用密码远程连接,修改配置文件/etc/ssh/sshd_config文件进行配置:

把PasswordAuthentication后的参数改为yes,重启ssh服务(systemctl restart sshd)即可使用远程工具连接;

配置成功之后,就可以使用ssh连接,开始愉快的玩耍吧

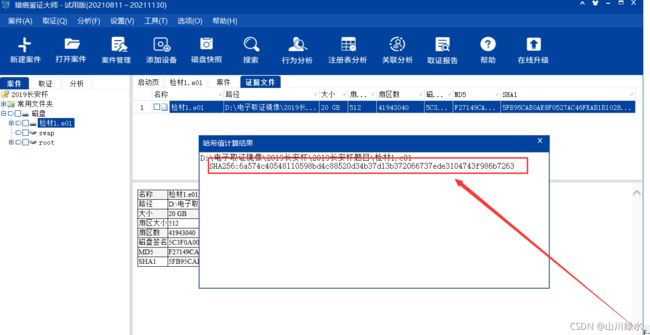

1、计算“检材 1.E01”镜像的 SHA256 值是多少( B )

A. 2b20022249e3e5d66d4bbed34ad337be5dd77b313c92dfe929aa56ed71449697

B. 6a574c40548110598bd4c88520d34b37d13b372066737ede3104743f986b7263

C. 5ee0b3809807bf8a39453695c5835cddfd33f65b4f5bee8b5670625291a6bc1c

D. 8495b678da27c64b54f083afefbcf9f83f94c1de133c70c175b4a784551939dd

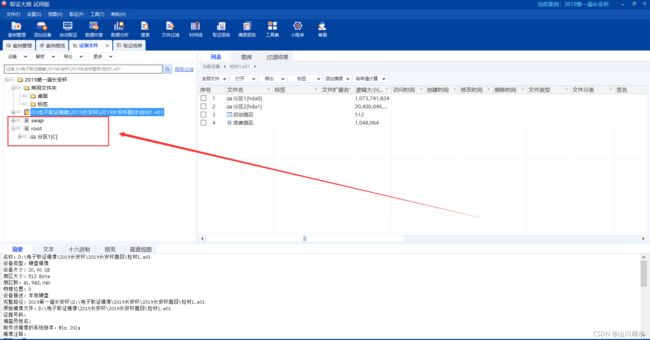

法政通—>计算镜像hash256

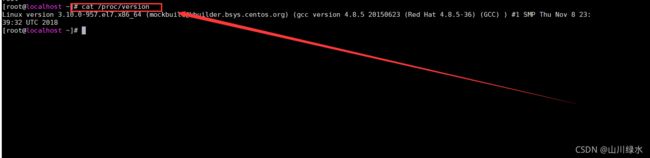

2、该服务器的操作系统版本是什么( D )

A. CentOS release 6.5 (Final)

B. Ubuntu 16.04.3 LTS

C. Debian GNU/Linux 7.8 (wheezy)

D.CentOS Linux release 7.6.1810(Core)

Linux查看当前操作系统版本信息:

cat /proc/version

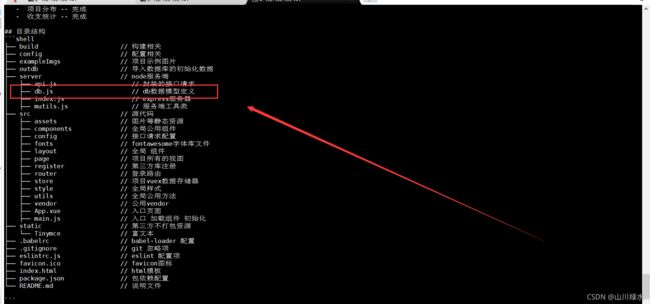

3、该服务器内核版本是多少( A )

A.3.10.0-957.el7.x86_64

B. 3.2.0-4-amd64

C. 4.8.0-52-generic

D. 4.10.0-28-generic

Linux查看服务器内核版本信息:

uname -a

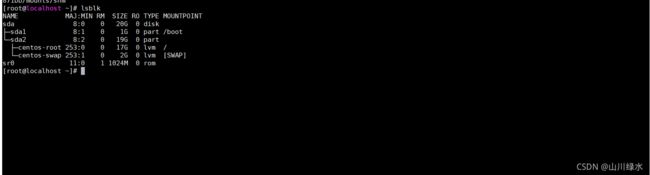

4、原服务器存在多少硬盘分区?( B )

A.1

B.2

C.3

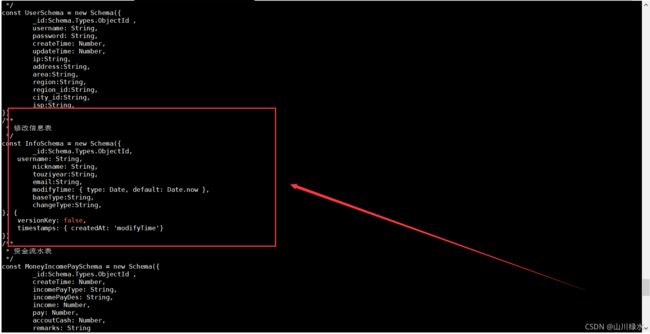

D.4

使用命令,查看硬盘分区

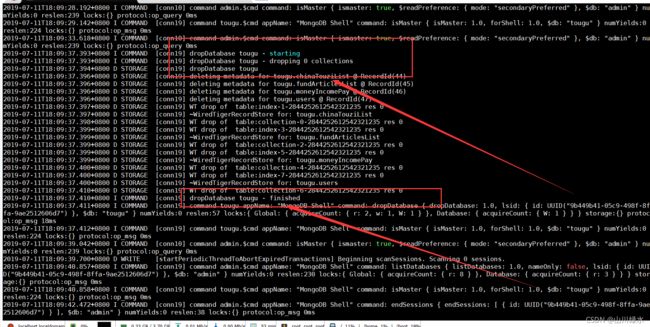

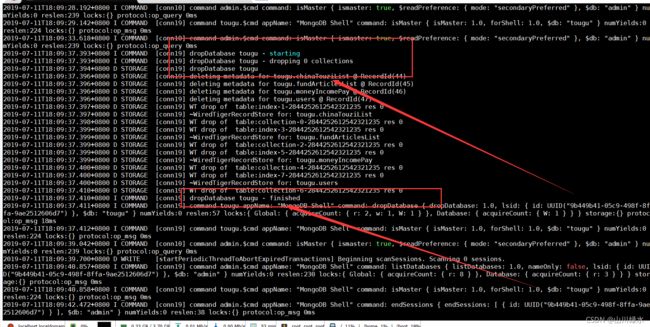

lsblk

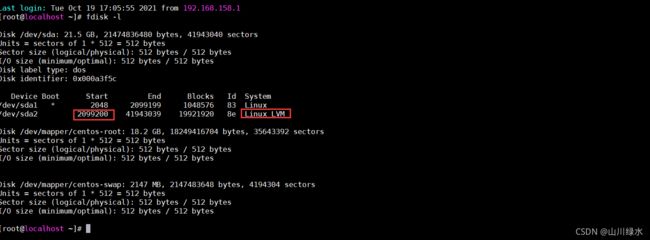

5、原服务器中硬盘分区其中含有一个 LVM 逻辑卷的分区,请找出该分区内开始的逻辑区块

地址(LBA)。(答案格式: 扇区,Sector)( C )

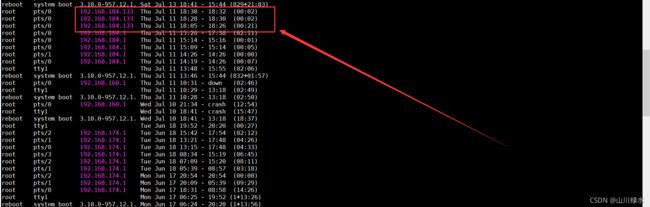

A.0

B.2048

C.2099200

D.4194344

fdisk -l

6、该 LVM 逻辑卷分区内 root 逻辑卷的文件系统是什么?( D )

A.NTFS

B.EXT4

C.SWAP

D.XFS

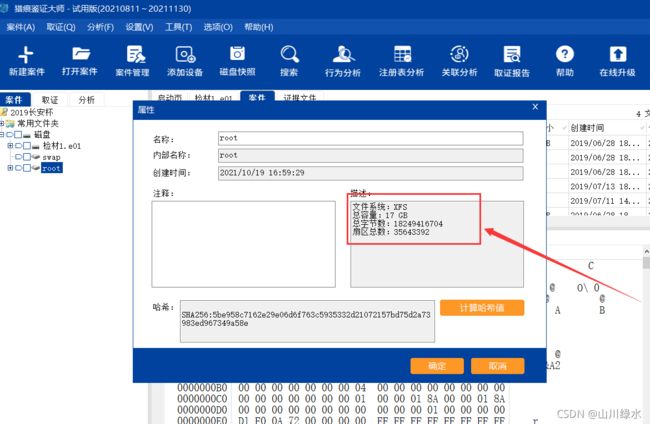

法政通—>root---->属性

7、该 LVM 逻辑卷分区内 root 逻辑卷的物理大小是多少?(单位:byte)

( C)

A. 2,147,483,648

B. 2,147,504,128

C. 18,249,416,704

D. 20,400,046,080

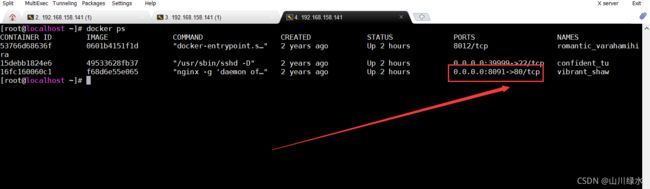

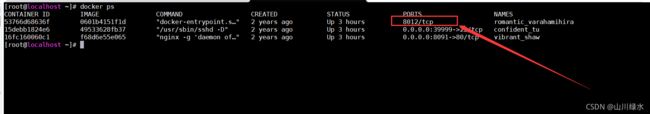

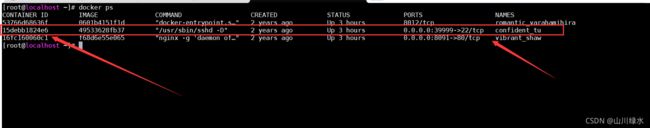

8、请找出该服务器的网站访问端口是什么?( D )

A.22

B.25

C.80

D.8091

Docker容器将80端口映射到本机的8091端口上

docker ps

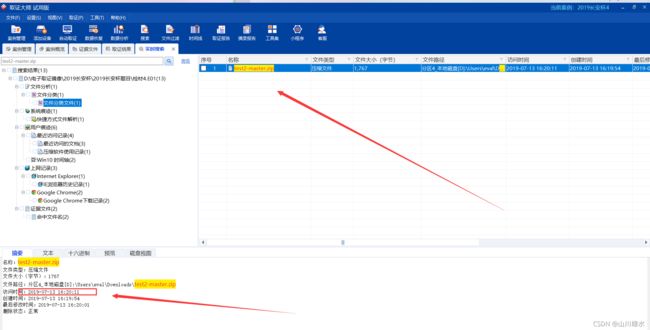

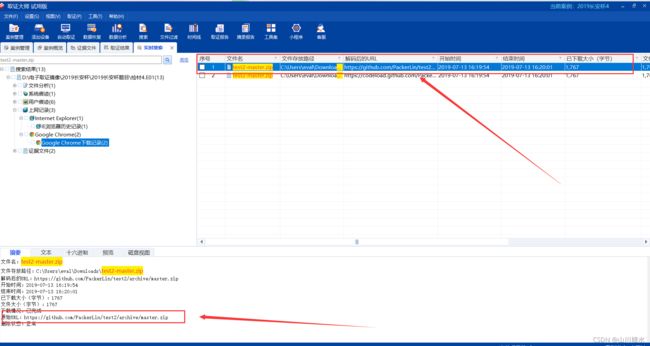

netstat -anoptl

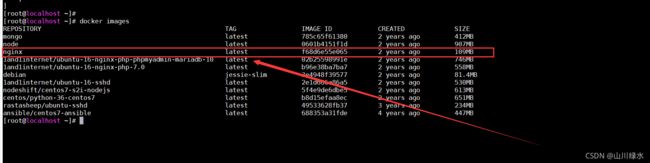

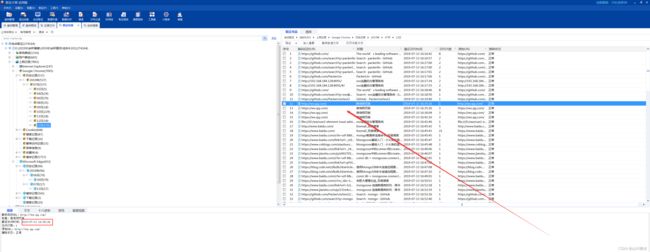

9、该服务器中运行了 docker 应用,在本地有多少 docker 镜像?( B )

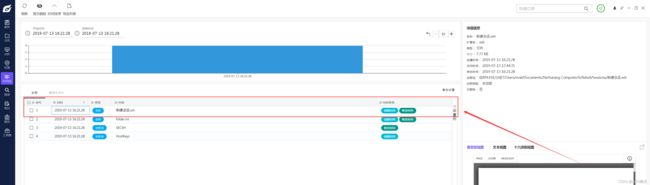

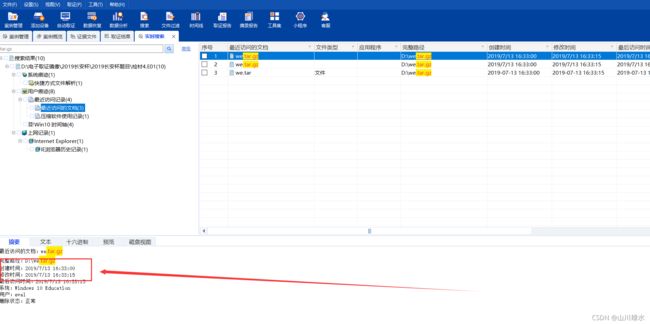

A.10

B.11

C.12

D.13

docker images

![]()

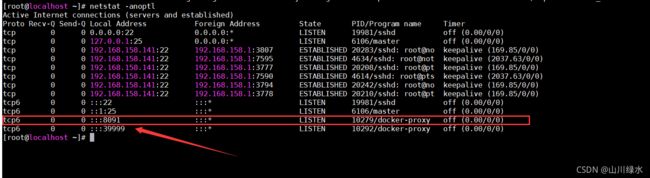

10、该 docker 应用的 server 版本是多少?( C )

A.16.05.2

B.17.03.8

C.18.09.7

D.19.03.3

查看docker应用版本命令:

docker version

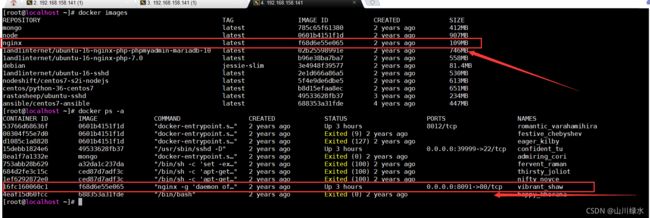

11、该 docker 应用中总共有多少容器节点?( A )

A.10

B.11

C.12

D.13

查看docker中共有多少容器节点

docker ps -a

12、运行中的容器节点有多少?( C )

A.1

B.2

C.3

D.4

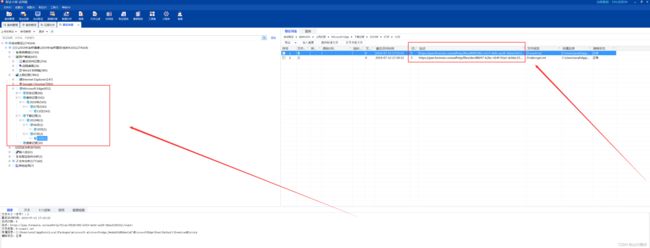

查看docker鸿运行的容器的节点有多少

docker ps

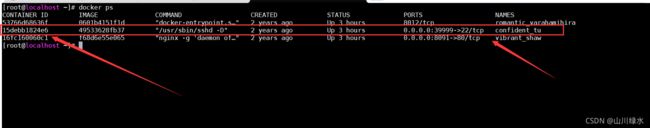

13、在运行中的容器节点中,其中一台容器名称为 romantic_varahamihira 的容器节点,它的

hostname 是什么?( D )

A. 16fc160060c1

B. 1ef6292872e0

C. 753abb28b629

D. 53766d68636f

docker inspect容积或镜像ID

docker ps -a

14、上题容器节点中,占用了主机的哪个端口?( B )

A.25

B.8012

C.8091

D.未占用端口

docker ps

15、在运行中的容器节点中,其中一台容器 ID 为 15debb1824e6 的容器节点,它运行了什么服

务?( B )

A.ftp

B.ssh

C.nginx

D.smtp

docker ps

16、上题容器节点中,占用了主机的哪个端口?( C )

A.22

3 / 12

B.8091

C.39999

D.未占用端口

docker ps

17、该服务器中网站运行在 docker 容器中,其中 web 服务使用的是什么应用?( C )

A.apache

B.tomcat

C.nginx

D.IIS

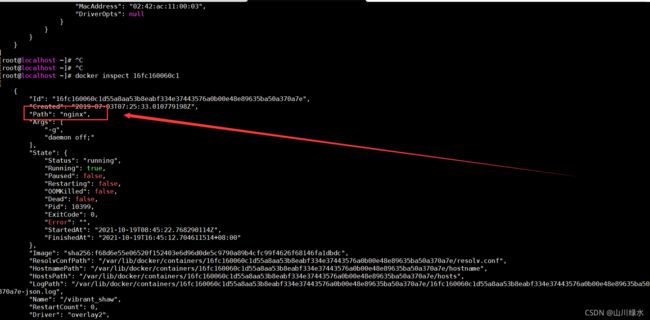

从上面几题的解析中,我们已经知道了web服务的容器ID为16fc160060c1

我们获取其容器/镜像的元数据

docker inspect 16fc160060c1

18、上题所述运行 web 服务的容器节点,使用的镜像名称是什么?(格式 REPOSITORY:TAG)

( D )

A.apache: latest

B.tomcat: jessie-slim

C.nginx: jessie-slim

D.nginx: latest

查看镜像信息就可以直接查看TAG

docker images

19、上题所述容器节点占用的容器端口是什么?( B )

A.22

B.80

C.8091

D.未占用端口

docker ps

docker ps -a

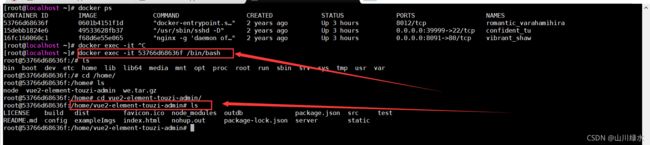

20、网站目录所在的容器内部路径为(格式:容器 ID:路径)( B )

A. d1085c1a8828:/home/ vue2-element-touzi-admin

B. 53766d68636f:/ home/ vue2-element-touzi-admin

C. 16fc160060c1:/var/www/ vue2-element-touzi-admin

D. 15debb1824e6: /var/www/ vue2-element-touzi-admin

进入到容器中找到相应的网站根目录

docker exec -it 53766d68636f /bin/bash

root@53766d68636f:/# ls

bin boot dev etc home lib lib64 media mnt opt proc root run sbin srv sys tmp usr var

root@53766d68636f:/# cd /home/

root@53766d68636f:/home# ls

node vue2-element-touzi-admin we.tar.gz

root@53766d68636f:/home# cd vue2-element-touzi-admin/

root@53766d68636f:/home/vue2-element-touzi-admin# ls

LICENSE build dist favicon.ico node_modules outdb package.json src test

README.md config exampleImgs index.html nohup.out package-lock.json server static

root@53766d68636f:/home/vue2-element-touzi-admin#

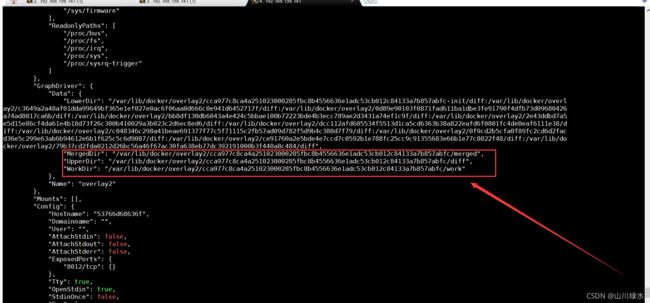

21、网站目录所在的主机路径为下列选项中的哪个?( A )

A./var/lib/docker/overlay2/cca977c8ca4a251023000285fbc8b4556636e1adc53cb012c84133a7b

857abfc/diff/home/vue2-element-touzi-admin

B./var/lib/docker/overlay2/fd27756120785ef656c9211b6147ef5f38d6a9811006d85359458f7fa

8d45415/diff/home/vue2-element-touzi-admin

C./var/lib/docker/overlay2/f405ba5e3f1f0e04a3585fbc95a47d13b4009dd9d599ac91015babebd

5a5ff9b/diff/var/www/ vue2-element-touzi-admin

D./var/lib/docker/overlay2/d42b9a02aa87386b137242f691cb3e6303c4c0f3441419efb17ff550fd

f5de28/diff/var/www/ vue2-element-touzi-admin

我们获取其容器/镜像的元数据

docker inspect 53766d68636f

22、网站日志的路径在哪?(格式:容器 ID:路径)( C )

A. 53766d68636f:/etc/nginx/logs/jrweb.log

B. 53766d68636f:/var/log/access.log

C. 16fc160060c1:/etc/nginx/logs/jrweb.log

D. 16fc160060c1:/var/log/access.log

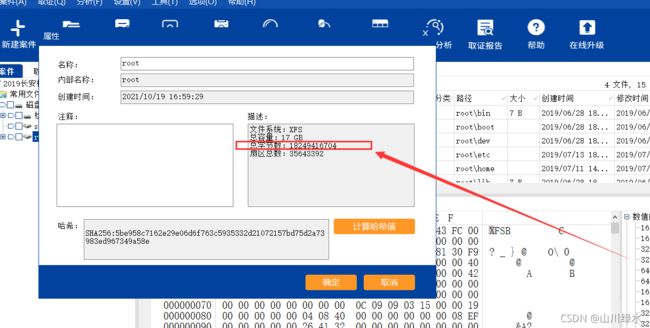

进入到docker容器中

docker exec -it 16fc160060c1 /bin/bash

cat /etc/nginx/nginx.conf

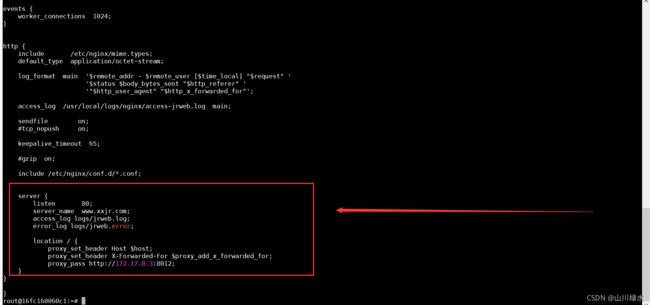

查看etc/nginx/ngnix.conf发现:在nginx中设置了代理,相当于将所有访问80端口的请求

全部转发到172.17.0.3的8012端口上,这里由于IP地址会有些许的改动,但是可以根据8012端口判断出应该是将流量转发到53766d68636f 镜像上

docker ps

[root@localhost ~]# docker exec -it 16fc160060c1 /bin/bash

root@16fc160060c1:/# cat /etc/nginx/nginx.conf

user nginx;

worker_processes 1;

error_log /usr/local/logs/nginx/error-jrweb.log warn;

pid /var/run/nginx.pid;

events {

worker_connections 1024;

}

http {

include /etc/nginx/mime.types;

default_type application/octet-stream;

log_format main '$remote_addr - $remote_user [$time_local] "$request" '

'$status $body_bytes_sent "$http_referer" '

'"$http_user_agent" "$http_x_forwarded_for"';

access_log /usr/local/logs/nginx/access-jrweb.log main;

sendfile on;

#tcp_nopush on;

keepalive_timeout 65;

#gzip on;

include /etc/nginx/conf.d/*.conf;

server {

listen 80;

server_name www.xxjr.com;

access_log logs/jrweb.log;

error_log logs/jrweb.error;

location / {

proxy_set_header Host $host;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_pass http://172.17.0.3:8012;

}

}

}

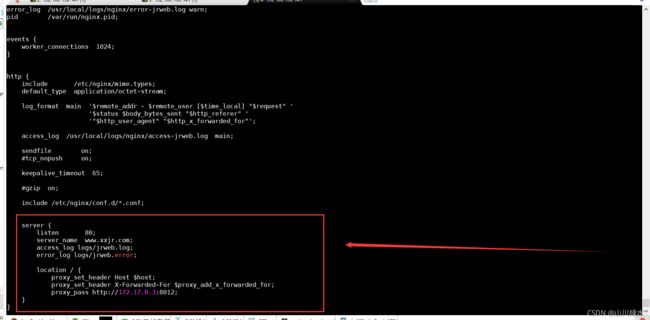

23、案发当时,该服务器的原始 IP 地址是多少?( D )

A.192.168.160.89

B.192.168.184.100

C.192.168.120.111

D.192.168.184.128

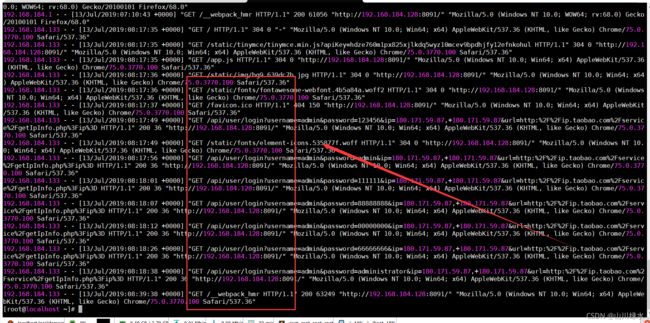

根据上述ngnix的配置文件,可以找到日志文件

find / -name jrweb.log

cat /var/lib/docker/overlay2/3a12f92867577b851a302ae4431e87aa2d9b57d6acf286b95df29c08f2c61e41/merged/etc/nginx/logs/jrweb.log

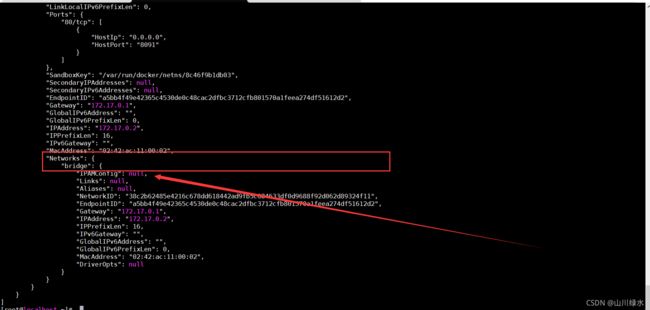

24、在 docker 中,各容器节点和主机之间的网络连接模式是什么?( A )

A. bridge 模式

4 / 12

B. host 模式

C. container 模式

D.none 模式

docker inspect 16fc160060c1

25、当我们想将网站重构好时,访问网站时,web 应用在其中承担什么样的工作?( B )

A.运行网站

B.转发

C.反向代理

D.负载均衡

做一个端口转发

26、从网站日志中,我们可以看到嫌疑人入侵服务器所使用的 IP 是( C )

A.192.168.184.1

B.192.168.160.89

C.192.168.184.133

D.192.168.160.169

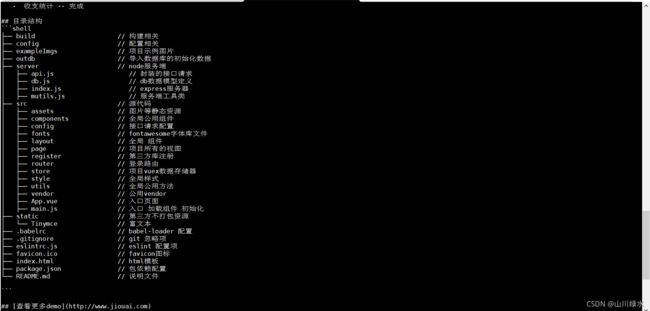

27、网站目录中网站的主配置文件是哪一个?(相对路径)( C )

A./config/index.js

B./server/api.js

C./server/index.js

D./src/main.js

docker exec -it 53766d68636f /bin/bash

cd /home/vue2-element-touzi-admin

cat README.md

28、该网站使用的是什么数据库?( C )

A.mysql

B.oracle

C.mongodb

D.redis

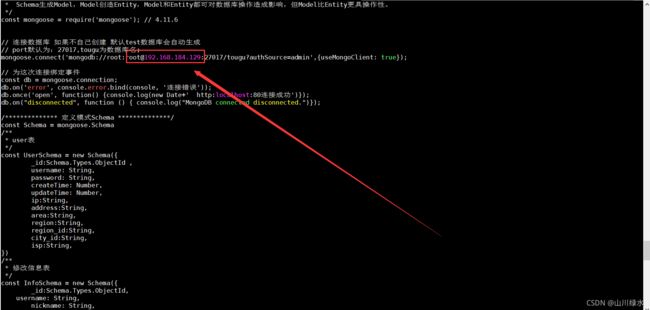

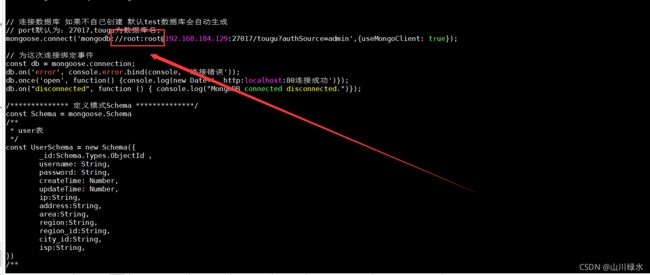

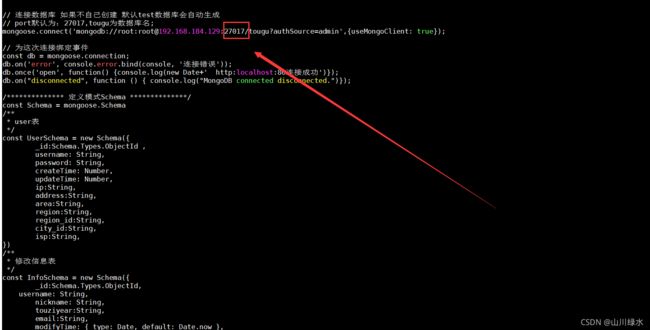

通过上一题中得出的答案,可以得到看到数据库的配置文件是db.js

cd /home/vue2-element-touzi-admin/server

cat db.js

![]()

29、所使用数据库的端口是多少?( D )

A.1521

B.3306

C.6379

D.27017

30、数据库所在服务器 IP 是多少?( D )

A.192.168.160.131

B.192.168.184.131

C.192.168.160.169

D.192.168.184.129

31、数据库的用户名是什么?( A )

A.root

B.tougu

C.admin

D.goose

32、数据库的密码是什么?( D )

A.123456

B.admin

C.goose

D.root

mongoose.connect('mongodb://username:password@host:port/database?options.....')

33、该网站所使用的数据库库名是什么?( B )

A.root

B.tougu

C.admin

D.goose

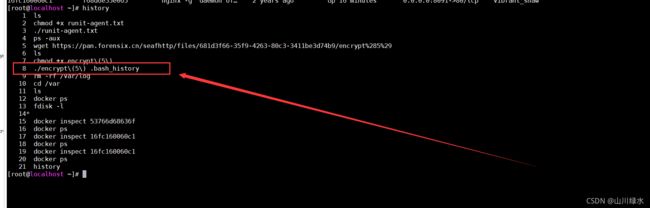

34、在案发时,黑客对该服务器某个文件/目录进行了加密,请问是哪个文件/目录?( A )

A.~/.bash_history

B./var/log/

C./etc/ssh/sshd_config

D.~/ runit-agent.txt

history

你获得了该 P2P 理财网站数据库服务器硬盘镜像文件“检材 2.E01”,根据这个镜像文件,回答 下列问题:

35、该数据库服务器使用数据库的安装路径在哪?( D )

A. /etc/mysql/

B. /home/redis/

C. /etc/mongo/

D. /var/lib/mongo/

由前面的题目已知,数据库的名字为mongo,我们反向查找数据库的安装路径

find / -name mongo

36、数据库的配置文件的路径?( C )

A./var/lib/mongo/mongo.conf

B./var/lib/mongo/mongod.conf

C./etc/mongod.conf

D./home/redis/redis.conf

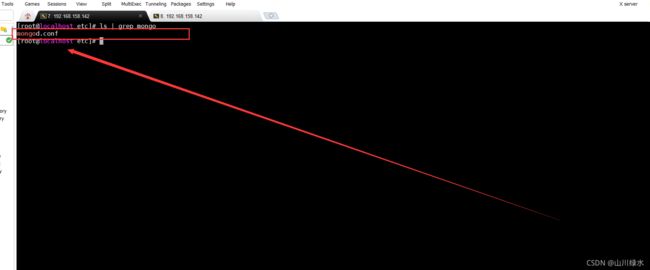

方法一:

从上面一题中我们已知,数据库的路径为:/var/lib/mongo/,我们进入到该路径查看其配置文件

cd /var/lib/mongo/

cd /etc

ls | grep mongo

find / -name mongod.conf

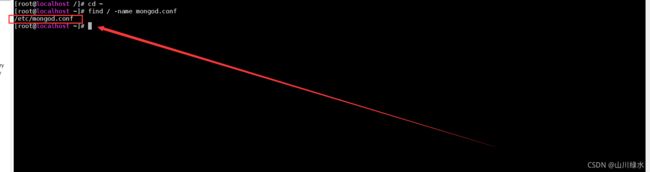

37、数据库的日志文件路径在哪里?( C )

A./etc/redis.log

B./var/log/mongodb.log

C./var/log/mongodb/mongod.log

D./var/lib/mongo/mongo.log

一个一个的测试

cd /var/log/mongodb/

ls

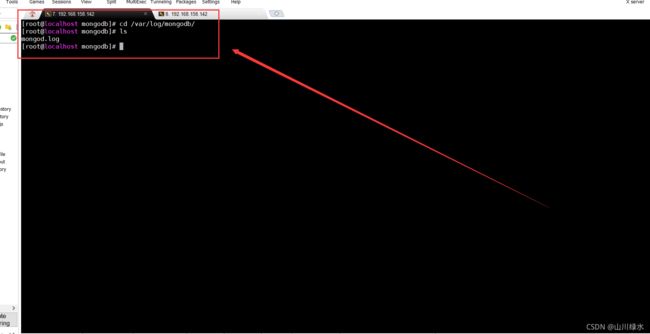

more /etc/mongod.conf

38、该数据库的网站用户表名是什么?( A )

A.user

B.users

C.touzi

D.licai

docker exec -it 53766d68636f /bin/bash

cd /home/vue2-element-touzi-admin/server

cat db.js

39、该数据库中网站用户表里的密码字段加密方式是( A )

A.未加密

B.双重 MD5

C.MD5 加 salt

D.MD5

docker exec -it 53766d68636f /bin/bash

cd /home/vue2-element-touzi-admin/server

cat db.js

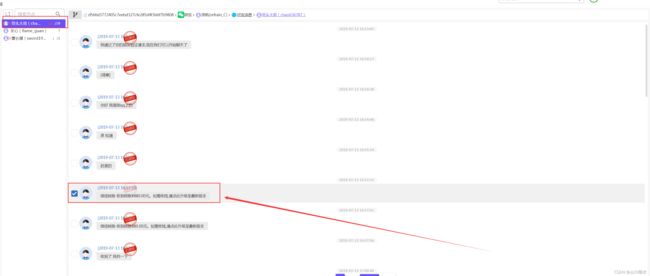

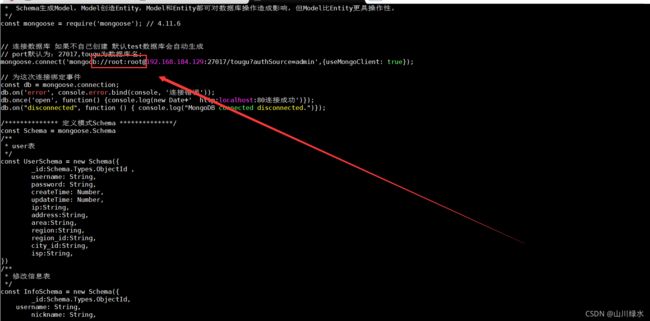

40、该用户表被做过什么样的修改?( B )

A.删除用户

B.修改用户密码

C.修改用户名

D.添加用户

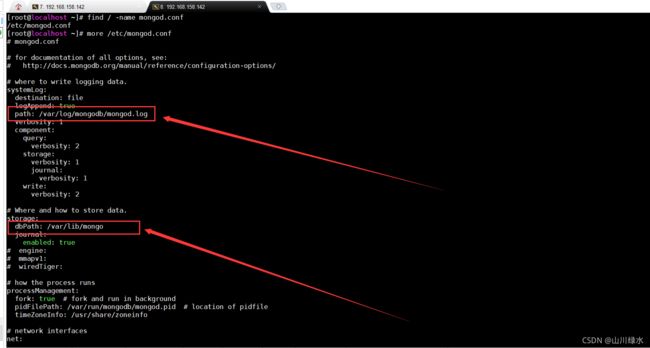

/root/.dbshell文件中记录了mongodb的shell命令

cat /root/.dbshell

![]()

41、嫌疑人对该数据库的哪个库进行了风险操作?( C )

A.licai

B.touzi

C.tougu

D.admin

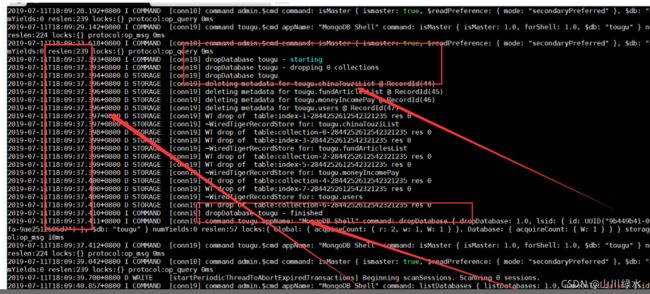

直接查看日志,进行日志分析

cat /var/log/mongodb/mongod.log

42、嫌疑人对上述数据库做了什么样的风险操作?( D )

A.修改库名

B.添加库

C.查询库

D.删除库

cat /var/log/mongodb/mongod.log

43、嫌疑人在哪个时间段内登陆数据库?( D )

A.18:03-18:48

B.18:05-18:45

C.18:01-18:50

D.18:05-18:32

last命令查看登录历史,看到嫌疑人的ip

cat /var/log/mongodb/mongod.log

44、嫌疑人在什么时间对数据库进行了 42 题所述的风险操作?( A )

A.18:09:37

B.18:09:40

C.18:09:44

D.18:09:50

cat /var/log/mongodb/mongod.log

经调查,你扣押获得了一台嫌疑人使用过的 VPN 服务器,并用服务器硬盘制作成“检材 3.E01”

镜像文件,根据该镜像文件,回答下列问题。

45、该服务器所使用的 VPN 软件,采用了什么协议( B )

A.L2TP

B.PPTP

C.IPSec

D.NFS

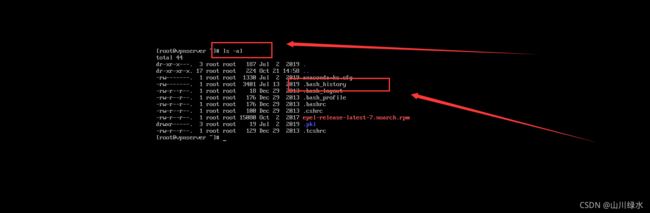

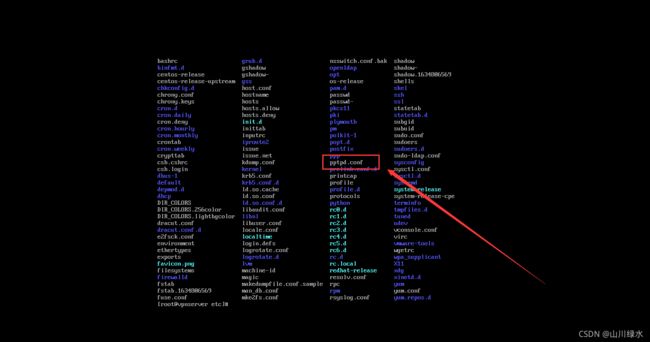

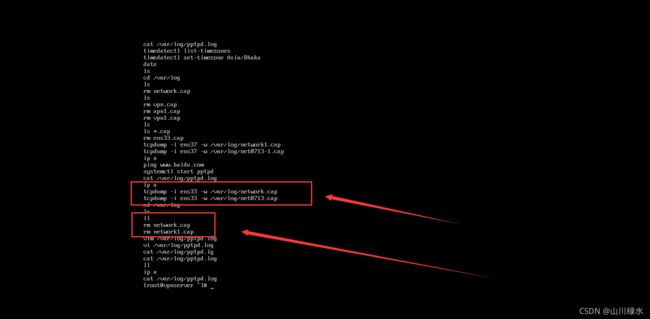

ls -al

more .bash_history

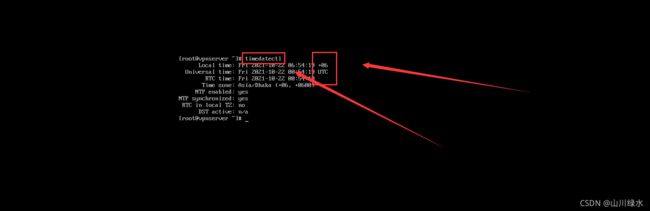

46、该服务器的时区为( D )

A. Asia/ShangHai

B. Asia/Tokyo

C. Asia/Bangkok

D. Asia/Dhaka

more .bash_history

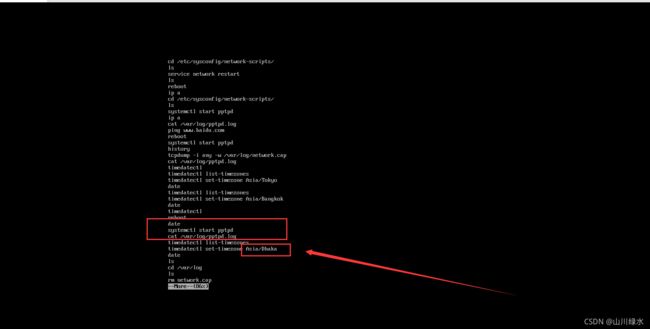

47、该服务器中对 VPN 软件配置的 option 的文件位置在哪里?( A )

A. /etc/ppp/options.pptpd

B./var/lib//options.pptpd

C./etc/ipsec/options.ipsecd

D./etc//options.d

cat /etc/ppp/options.pptpd

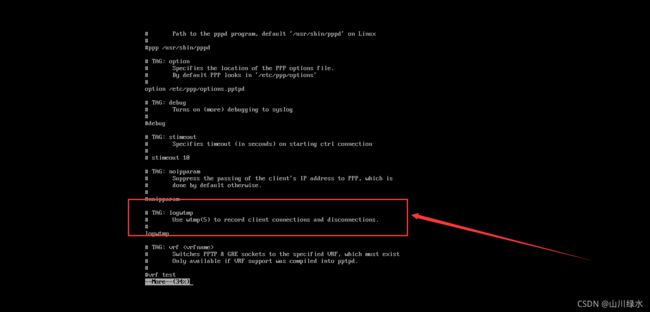

48、VPN 软件开启了写入客户端的连接与断开,请问写入的文件是哪个?( A )

A.wtmp

B.btmp

C.ftmp

D.tmp

查看pptpd的配置文件

cd /etc

ls

more pptpd.conf

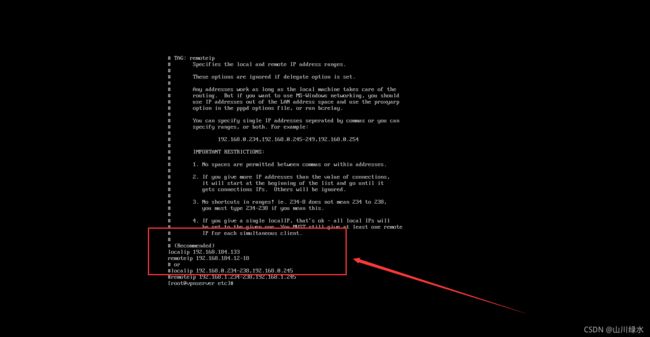

49、VPN 软件客户端被分配的 IP 范围是( B )

A.192.168.184.1-192.168.184.11

B.192.168.184.12-192.168.184.18

C.192.168.184.19-192.168.184.26

D.192.168.184.27-192.168.184.35

more pptpd.conf

50、由 option 文件可以知道,option 文件配置了 VPN 软件的日志路径为( D )

7 / 12

A./var/lib/logs/

B./etc/logs/

C./var/log/pptp/

D./var/log/

cat /etc/ppp/options.pptpd | grep log

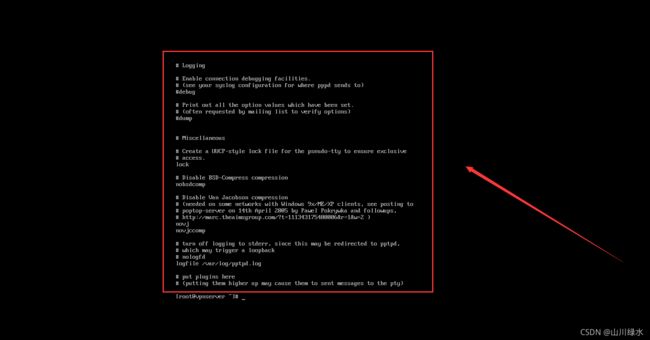

51、VPN 软件记录了客户端使用的名称和密码,记录的文件是( C )

A. /etc//chap-secrets

B. /etc/ipsec/pap-secrets

C. /etc/ppp/chap-secrets

D. /etc/ppp/pap-secrets

cat /etc/ppp/options.pptpd | grep secrets

![]()

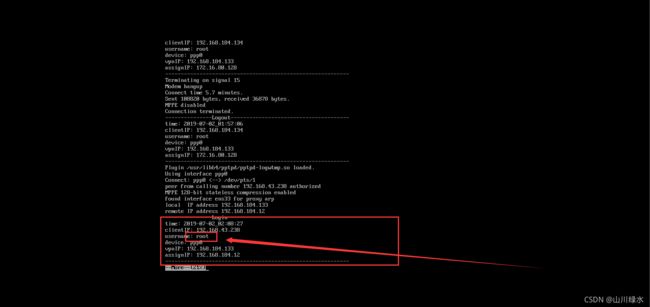

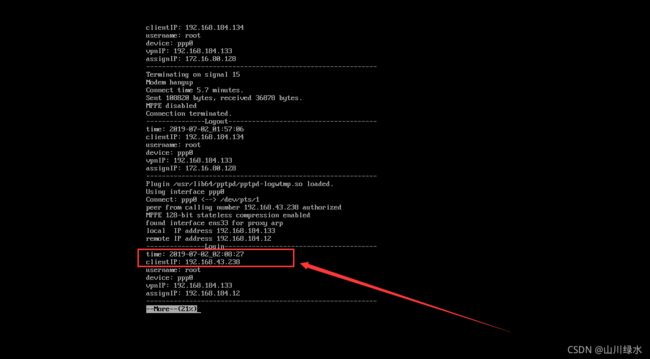

52、在服务器时间 2019-07-02_02:08:27 登陆过 VPN 客户端的用户名是哪个?( A )

A. root

B. 1

C. 2

D. 3

查看VPN的日志

more /var/log/pptpd.log

53、上题用户登陆时的客户 IP 是什么?( D )

A. 192.168.184.133

B. 172.16.81.101

C. 192.168.184.134

D. 192.168.43.238

more /var/log/pptpd.log

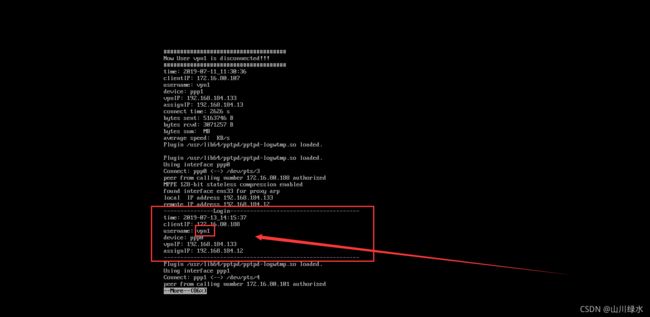

54、通过 IP172.16.80.188 登陆 VPN 服务器的用户名是哪个?( C )

A. root

B. 1

C. 2

D. 3

more /var/log/pptpd.log

55、上题用户登陆 VPN 服务器的北京时间是( D )

A. 2019-07-11_10:46:50

B. 2019-07-11_11:30:36

C. 2019-07-13_14:15:37

D. 2019-07-13_16:15:37

查看时区发现是UTC + 6

timedatectl

根据上题中的时间和用户登录的时间大致对应,得出的时间加上2小时。

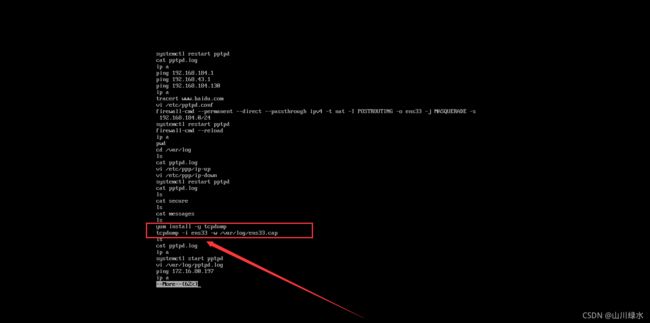

56、该服务器曾被进行过抓包,请问 network.cap 是对哪个网卡进行抓包获得的抓包文件?( B )

A.eth0

B.ens33

C.ens37

D.ens160

more .bash_history

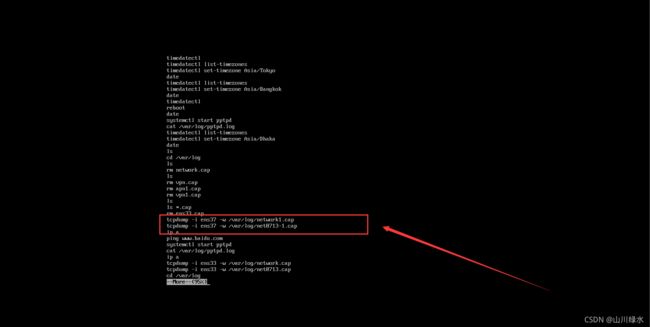

57、对 ens37 网卡进行抓包产生的抓包文件并保存下来的是哪个?( D )

A. network.cap

B. network1.cap

C. net0713.cap

D. net0713-1.cap

在history里面进行查找

more .bash_history

前面发现使用ens37网卡进行抓包的文件有两个,一个是network1.cap和net0713-1.cap

在后面查看的内容中发现其已经使用命令删除了network1.cap文件,所以本道题的答案是D

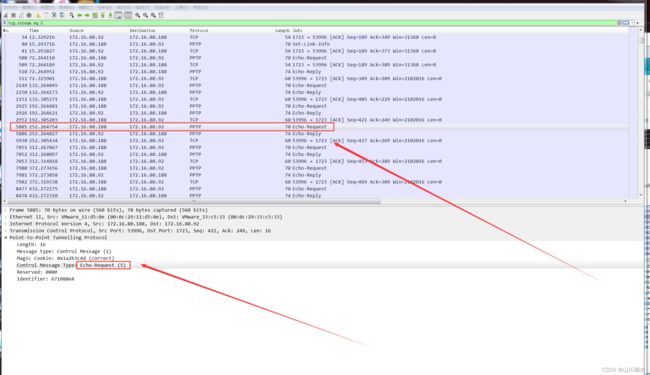

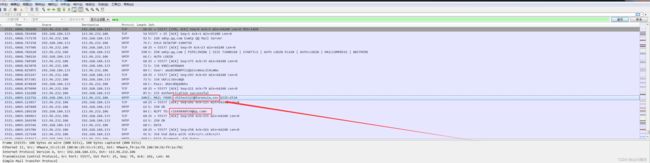

58、从保存的数据包中分析可知,出口的 IP 为( A )

A. 172.16.80.92

B. 172.16.81.101

C. 172.16.81.188

D. 172.16.80.133

你抓获了嫌疑人,并扣押了嫌疑人笔记本电脑,制作笔记本硬盘镜像文件“检材 4.E01”,请根 据镜像文件,回答下列问题:

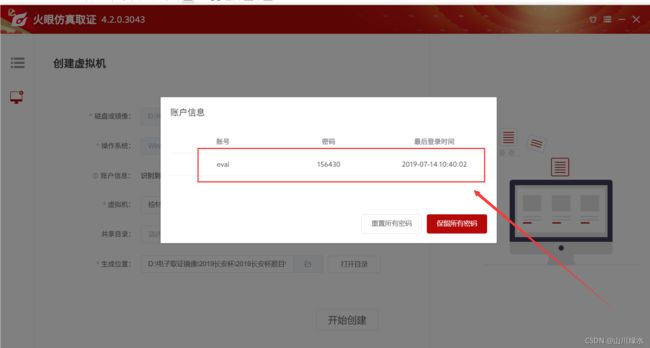

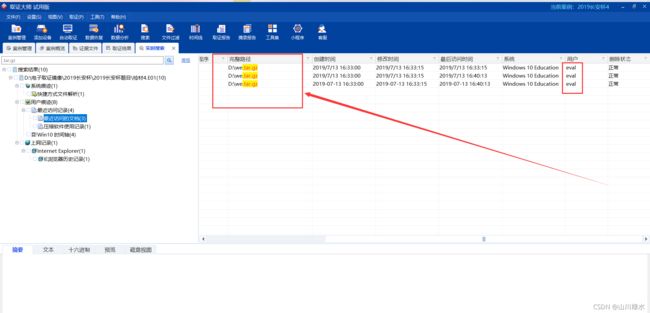

使用火眼仿真取证工具,对检材4.E01进行仿真,知道账户eval密码:156430

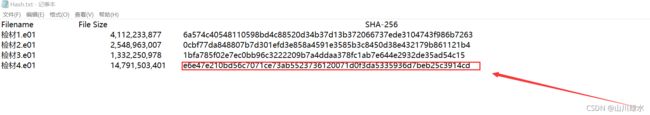

59、计算“检材 4.E01”文件的 sha256 值( C )

A. 58a4ab5ee3dc4c4a279fa8287ed7dce315090512fa87127f8f9278c7972366c5

B. 58a4ab5ee3dc4c4a279fa8287ed7dce315090512fa87127f8f9278c7972366c6

C. e6e47e210bd56c7071ce73ab5523736120071d0f3da5335936d7beb25c3914cd

D. 1e646dec202c96b72f13cc3cf224148fc4e19d6faaaf76efffc31b1ca2cdd200

直接查看Hash校验的文本文档

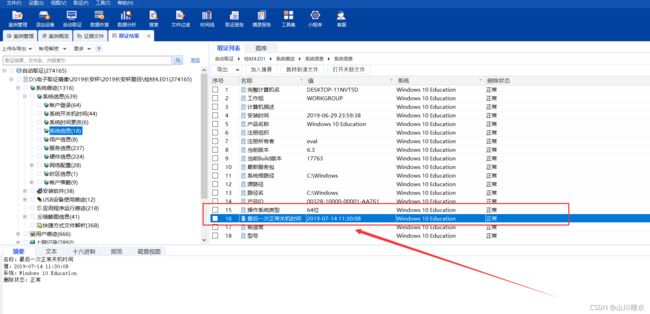

60、请分析该检材的操作系统版本( A )

A. Windows 10 Education

B. Windows 10 Home

C. Windows 10 Pro

D. Windows 10 Enterprise

取证结果---->系统信息---->产品名称

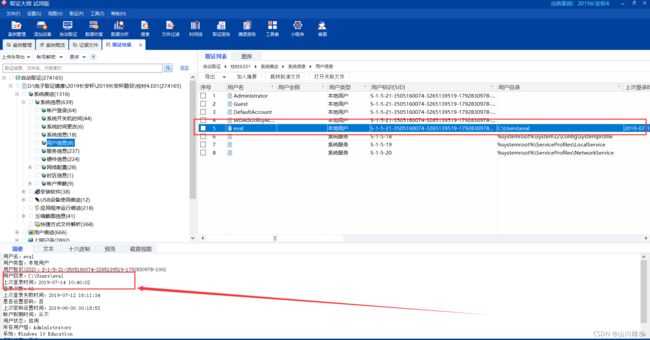

61、找出该系统用户最后一次登陆时间:( C )

A. 2019-07-14 10:50:02

B. 2019-07-14 10:10:02

C. 2019-07-14 10:40:02

D. 2019-07-14 10:30:02

路径:取证结果------>系统痕迹------>系统信息------->用户信息

摘要中可以找到系统用户eval最后一次登录的时间

62、找出该系统最后一次正常关机时间:( C )

A.2019-07-14 17:30:05

B.2019-07-14 10:30:05

C.2019-07-14 11:30:05

D.2019-07-14 12:30:05

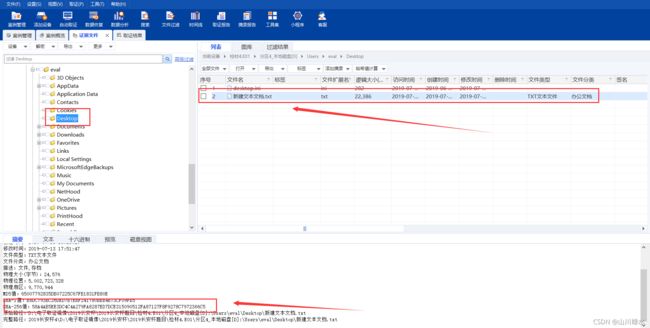

63、请计算检材桌面上文本文件的 sha256 值:( A )

A.58a4ab5ee3dc4c4a279fa8287ed7dce315090512fa87127f8f9278c7972366c5

B.58a4ab5ee3dc4c4a279fa8287ed7dce315090512fa87127f8f9278c7972366c6

C.58a4ab5ee3dc4c4a279fa8287ed7dce315090512fa87127f8f9278c7972366c7

D.58a4ab5ee3dc4c4a279fa8287ed7dce315090512fa87127f8f9278c7972366c8

当前设备\检材4.E01\分区4_本地磁盘[D]\Users\eval\Desktop

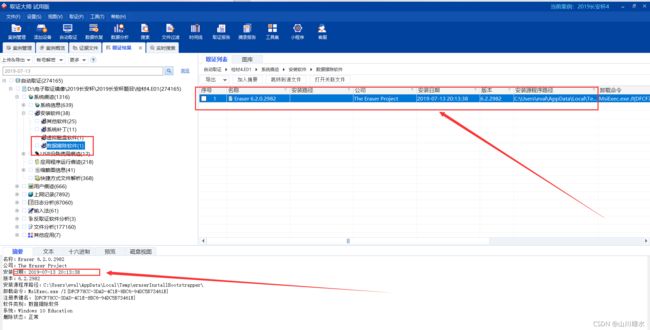

64、该系统于 2019 年 7 月 13 日安装的软件为:( A )

A.Eraser

B.Putty

C.Xftp

D.Xshell

取证结果---->系统痕迹---->安装软件—>数据擦除软件

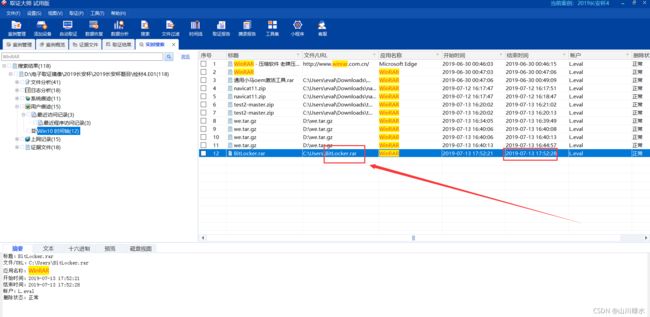

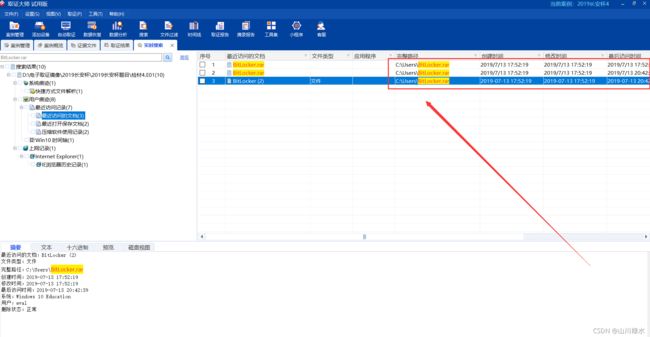

65、找出该嫌疑人于 2019-07-13 17:52:19 时,使用 WinRAR 工具访问了_____文件:( D )

A.navicat11.zip

B.we.tar.gz

C.test2-master.zip

D.BitLocker.rar

直接在取证结果中搜索WinRAR

66、系统于 2019-07-13 17:53:45 时运行了___程序:( D )

A.regedit.exe

B.WinRAR.exe

C.Xshell.exe

D.Foxmail.exe

直接挨个搜

67、文件 test2-master.zip 是什么时间下载到本机的:( D )

A.2019-07-13 14:21:01

B.2019-07-13 17:22:01

C.2019-07-13 15:23:01

D.2019-07-13 16:20:01

直接搜索 test2-master.zip文件,发现时间都是D选项

68、文件 test2-master.zip 是使用什么工具下载到本地的:( A )

A.Chrome

B.Internet Explorer

C.edge

D.迅雷

69、嫌疑人成功连接至 192.168.184.128 服务器的时间为:( A )

A.2019-07-13 16:21:28

B.2019-07-13 16:21:31

C.2019-07-13 16:21:35

D.2019-07-13 16:21:25

70、嫌疑人通过远程连接到 128 服务器,下载了什么文件到本机:( B )

A.web.tar.gz

B.we.tar.gz

C.home.tar.gz

D.wwwroot.tar.gz

直接搜索.tar.gz

71、承接上一题,下载该文件用了多长时间:( C )

A.10 秒

B.20 秒

C.15 秒

D.25 秒

72、请计算该下载文件的 sha256 值:( C )

A.077d894557edf44e5792e0214e0f1c46b9b615be11ac306bcce2af9d666f47d8

B.077d894557edf44e5792e0214e0f1c46b9b615be11ac306bcce2af9d666f47d7

C.077d894557edf44e5792e0214e0f1c46b9b615be11ac306bcce2af9d666f47d6

D.077d894557edf44e5792e0214e0f1c46b9b615be11ac306bcce2af9d666f47d5

将这个文件导出来,然后使用使用哈希小工具进行计算,计算不出来???

73、请分析并提取,嫌疑人所用的手机的 IMEI 号码:( C )

A.352021062748965

B.352021062748966

C.352021062748967

D.352021062748968

74、嫌疑人是通过何种方式联系到售卖恶意程序的卖家的:( B )

A.微信

B.QQ

C.短信

D.邮件

75、嫌疑人和卖家的资金来往是通过何种方式:( A )

A.微信

B.QQ

C.银行转账

D.支付宝

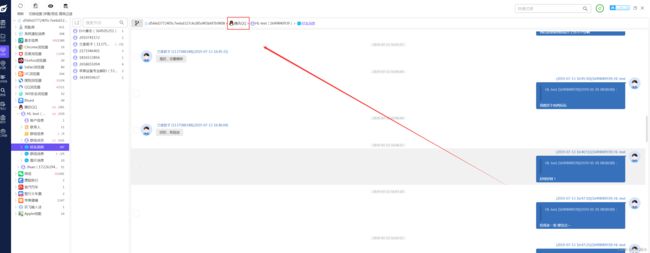

76、嫌疑人在犯罪过程中所使用的 QQ 账号为:( A )

A.1649840939

B.1137588348

C.364505251

D.1722629449

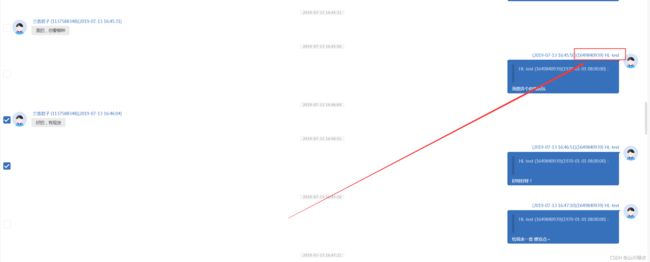

77、卖家所使用的微信账号 ID 为:( C )

A.refrain_C

B.flame_guan

C.chao636787

D.sword19880521

78、嫌疑人下载了几个恶意程序到本机:( B )

A.1

B.2

C.3

D.4

79、恶意程序被嫌疑人保存在什么位置:( D )

A.D:/DOWNLOAD

B.C:/USER

C.C:/

D.D:/

80、恶意程序是使用什么工具下载到本地的:( C )

A.Chrome

B.Internet Explorer

C.edge

D.迅雷

81、嫌疑人是什么时间开始对受害者实施诈骗的:( C )

A.2019-07-13 19:14:44

B.2019-07-13 19:24:44

C.2019-07-13 19:04:44

D.2019-07-13 19:44:44

82、请提取受害者的银行卡信息,银行卡账号为:( )

A.6225000088217563457

B.6225000088257563456

C.6225000088257563458

D.6225000088257563459

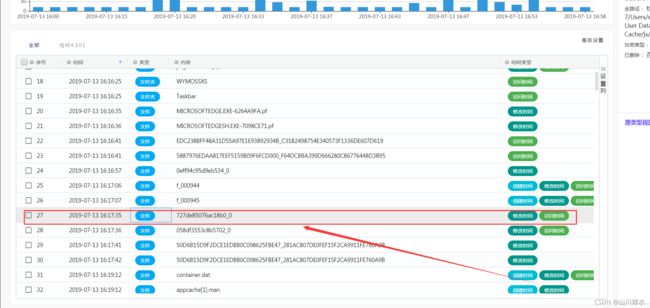

83、请综合分析,嫌疑人第一次入侵目标服务器的行为发生在:( C )

A.2019-07-13 16:17:30

B.2019-07-13 16:17:32

C.2019-07-13 16:17:35

D.2019-07-13 16:17:38

84、请综合分析,嫌疑人入侵服务所使用的登陆方式为:( B )

A.SSH 密码登陆

B.SSH 密钥登陆

C.连接后门程序

D.FTP 登陆

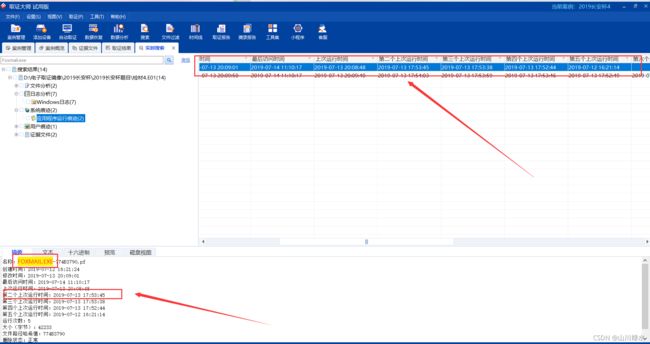

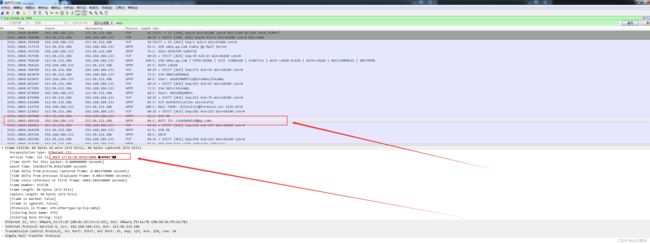

85、可知嫌疑人应对外发送过邮件,请分析并找到发出的邮件,可知邮件的发送时间为:( B )

A.2019-07-13 17:55

B.2019-07-14 17:56

C.2019-07-14 17:57

D.2019-07-14 17:58

之前嫌疑人抓包留下了两个文件,net0713.cap和net0713-1.cap。经过查询嫌疑人并未使用foxmail发过邮件。我们可以大胆猜测嫌疑人使用的是qq邮箱发送邮件。

net0713-1.cap中我们过滤了pop3、imap以及smtp协议都没有流量记录,我们看一下net0713.cap:

86、可知嫌疑人应对外发送过邮件,请分析并找到发出的邮件,可知邮件收件人为:( B )

[email protected]

[email protected]

[email protected]

[email protected]

87、请重构被入侵的网站,可知该网站后台管理界面的登陆用户名为:( C )

A.root

B.Administered

C.admin

D.user

虽然得到了数据库文件,配置好了拓扑,但我还是不知道如何重构这个网站,但是对于以下题目来说,其实根本不需要重构

比如这题,其实我们在分析mongodb的时候,能够看到有过对tougu.user的用户密码修改,这个用户就是admin

88、请重构被入侵的网站,并登陆网站后台管理界面,对该网站进行证据固定,可知该网站

首页左侧导航栏,不包含下列那个内容:( )

A.信息列表

B.资金管理

C.资金数据

D.会员信息

89、通过分析知,嫌疑人对目标服务器植入了勒索程序,请解密检材 2 中的被加密数据库,

其 sha256 值为:( )

A.8dcf2f71482bb492b546eec746c714be9324ea254778bf5cbb9e5115b30c77a2

B.8dcf2f71482bb492b546eec746c714be9324ea254778bf5cbb9e5115b30c77a3

C.8dcf2f71482bb492b546eec746c714be9324ea254778bf5cbb9e5115b30c77a4

D.8dcf2f71482bb492b546eec746c714be9324ea254778bf5cbb9e5115b30c77a5

90、通过分析知,嫌疑人有对目标服务器植入 ddos 程序,对该程序进行功能性分析,可知该

程序会将自身复制到目标机器的什么目录下:( )

A./etc

B./lib

C./root

D./tmp

91、通过分析知,嫌疑人有对目标服务器植入 ddos 程序,对该程序进行功能性分析,可知该

程序主控地址为(多选):( )

A.shaoqian.f3322.net

B.shaoqian.f3344.net

C.gh.dsaj3a2.org

D.gh.dsaj2a1.org

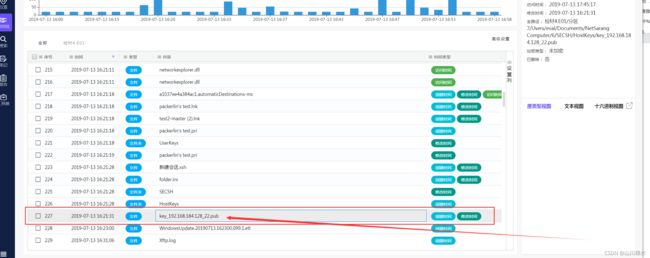

92、压缩包 test2-master.zip 中的文件是什么?( C )

A.恶意软件

B.加密程序

C.密钥文件

D.下载软件

取证大师中直接搜索文件,然后将其文件导出,解压得到

![]()

93、应用程序 TrueCrypt-7.2.exe 是在什么时间下载到本机的?( C )

A. 2019-07-06 00:04:38

B. 2019-07-06 00:06:38

C. 2019-07-06 00:08:38

D. 2019-07-06 00:10:38

直接搜索TrueCrypt-7.2.exe

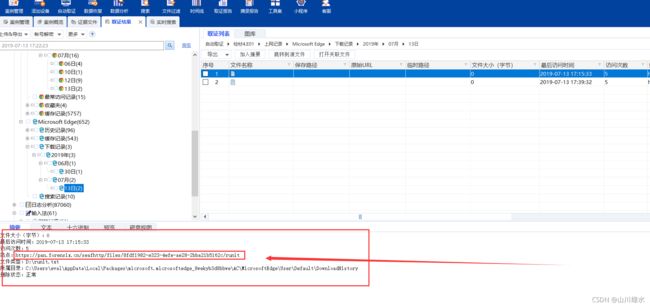

94、文件 runit.txt 从哪个域名下载的?( D )

A.https://pan.forensix.cn/lib/367d7f96-299f-4029-91a8-a31594b736cf/runit

B. https://pan.baidu.com/s/19uDE7H2RtEf7LLBgs5sDmg?errno=0&errmsg=Auth Login

Sucess&&bduss=&ssnerror=0&traceid=

C.https://pan.forensix.cn/seafhttp/files/dec88b97-b2bc-414f-93a3-dcbbc15d615/runit

D. https://pan.forensix.cn/seafhttp/files/8fdf1982-e323-4efe-ae28-2bba21b5162c/runit

自动取证\检材4.E01\上网记录\Microsoft Edge\下载记录\2019年\07月\13日

95、BitLocker 密钥在什么位置?( B )

A. D:/DOWNLOAD

B. C:/USER

C. C:/

D. D:/

96、BitLocker.rar 生成的时间是?( B )

A. 2019-07-13 17:51:47

B. 2019-07-13 17:52:19

C. 2019-07-13 17:53:24

D. 2019-07-13 16:31:06

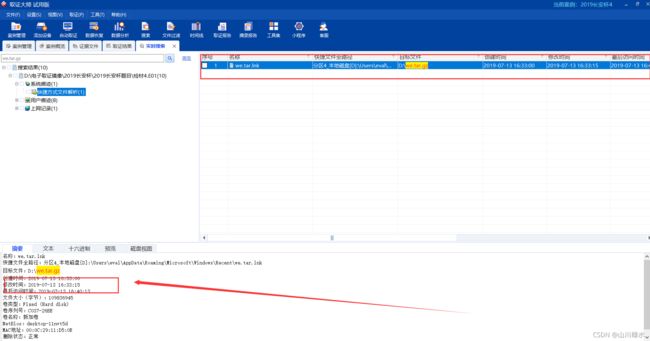

97、文件 we.tar.gz 传输完成的时间是?( C )

A. 2019-07-13 16:31:06

B. 2019-07-13 16;33:00

C. 2019-07-13 16:33:15

D. 2019-07-13 16:33:30

直接搜索we.tar.gz

98、嫌疑人在什么时间登陆网页微信?( A )

A. 2019-07-13 16:34:55

B. 2019-07-13 16:40:13

C. 2019-07-13 16:45:45

D. 2019-07-13 16:53:45

99、嫌疑人于 2019-07-13 17:22:23 下载了什么文件?( )

A.网站目录压缩文件

B.数据库备份文件

C.网站日志文件

D.数据库日志文件

100、硬盘 C 盘根目录中,文件 pagefile.sys.vhd 的作用是什么?( D )

A. pagefile 页面交换文件

B. 虚拟机启动文件

C. 系统配置文件

D. 虚拟磁盘