常见的网络安全威胁及防范

1、企业网络安全威胁概览

企业存在来自内部和外部的安全威胁,企业网络的安全威胁来源大致可以分为以下几部分:

- 外部威胁:来自企业网络外部的安全威胁,如DDoS攻击,病毒、木马、蠕虫等网络入侵,网络扫描,垃圾邮件,钓鱼邮件,针对Web服务器的攻击等;

- 内部威胁:网络结构不可靠,网络未隔离,终端存在漏洞,员工行为不受控,信息安全违规操作,信息泄露,恶意员工,权限管理混乱,非法接入等。

为了有针对性地防范企业网络安全威胁,企业工程师会根据威胁来源将网络划分为不同区域,企业网络不同区域的安全威胁及防范措施:

- 通信网络架构:具备高可靠性保障业务的正常运行;部署VPN等措施保障数据传输的机密性与完整性;

- 边界区域:部署AntiDDoS方案应对DoS攻击;部署防火墙设备起到网络隔离及流量控制的目的;IPS设备则用于防范外网的病毒、入侵等威胁;

- 计算环境:对终端进行安全加固,防范漏洞带来的威胁;部署IPS设备应对外网的入侵行为;部署终端IPS或杀毒软件应对病毒入侵;

- 管理中心:通过堡垒机管控管理员的权限,降低恶意操作带来的影响,监控运维操作,做到运维过程可回溯;iMaster-NCE管控员工权限,降低信息泄露的风险,同时防范非法接入。

上述网络方案中部署了如下网络设备:

路由器、交换机、防火墙、IPS设备、AntiDDoS设备、UMA堡垒机、iMaster-NCE

02、通信网络安全需求与方案

需求1 - 网络架构可靠性

- 三级等保的要求:应提供通信线路、关键网络设备和关键计算设备的硬件冗余,保证系统的可用性。

- 防火墙双机热备。

需求2 – 区域隔离

通常在出口处部署防火墙,防火墙通过将所连接的不同网络分隔在不同安全区域隔离内外网,而通过在防火墙上部署地址转换技术,可以在一定程度上隐藏内网IP地址,保护内部网络。

部署防火墙:

- 安全区域

- 地址转换技术

需求3 - 信息保密性

企业有出差员工,或者大型企业有多个分支机构。出差员工和企业总部,企业分支和企业总部之间在不安全的Internet上进行数据传输时,可能存在数据被窃取或篡改的风险,原因在于:

- 企业数据传输本身未加密或加密程度不够;

- 中间人攻击(Man-in-the-Middle Attack)

信息保密性安全方案

由于Internet的开放性,导致企业和其分支机构在Internet上传输数据的安全性无法保证,可以使用VPN技术在Internet上构建安全可靠的传输隧道或者专线。

3、区域边界安全威胁与防护

威胁1 - DDoS攻击

DDoS攻击是指攻击者通过控制大量僵尸主机,向攻击目标发送大量攻击报文,导致被攻击目标所在网络的链路拥塞,系统资源耗尽,从而无法向正常用户提供服务。

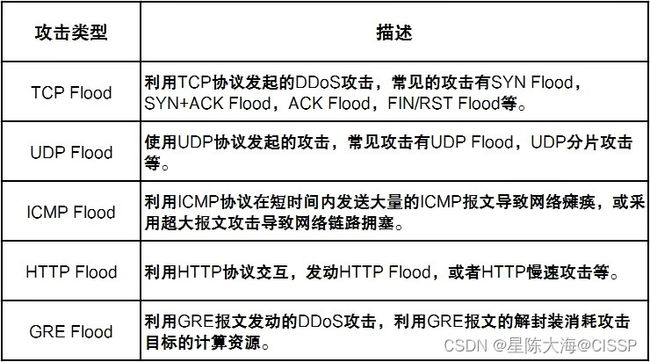

DDoS攻击种类

根据攻击报文类型的不同,可以分为TCP Flood、UDPFlood、ICMP Flood、HTTP Flood和GRE Flood等。

DDoS攻击安全防范

通过在企业网络出口部署防火墙或者专业AntiDDoS设备,阻断来自外部的DDoS攻击。对于需要防范大流量DDoS攻击的场景,也可以选择专业的AntiDDoS设备。

SYN Flood攻击是通过伪造一个源地址的SYN报文,发送给受害主机,受害主机回复SYN+ACK报文给这些地址后,不会收到ACK报文,导致受害主机保持了大量的半连接,直到超时。这些半连接可以耗尽主机资源,使受害主机无法建立正常TCP连接,从而达到攻击的目的。

威胁2 - 单包攻击

单包攻击不像DDoS攻击通过使网络拥塞,或消耗系统资源的方式进行攻击,而是通过发送有缺陷的报文,使主机或服务器在处理这类报文时系统崩溃,或发送特殊控制报文、扫描类报文探测网络结构,为真正的攻击做准备。

单包攻击常见有:

- 扫描型攻击

- IP Scan:利用IP地址扫描工具探测目标地址,确定目标系统是否存活。

- 畸形报文攻击

- Smurf攻击:发送ICMP请求,该请求包的目标地址设置为受害网络的广播地址,源地址为服务器地址。该网络的所有主机都回应此ICMP请求,回应报文全部发往服务器,导致服务器不能正常提供服务。

- 特殊报文控制类攻击

- Tracert报文攻击:攻击者利用TTL为0时返回的ICMP超时报文,和到达目的地址时返回的ICMP端口不可达报文来发现报文到达目的地所经过的路径,它可以窥探网络的结构。

单包攻击与DDoS都属于DoS攻击。

单包攻击安全防范

防火墙具有单包攻击防范功能,可以对扫描类攻击、畸形报文攻击和特殊报文控制类攻击进行有效防范。

不同单包攻击的原理不同,防火墙采用的防范原理也不同。以下对地址扫描攻击原理和其防范原理进行介绍。

Rate:同一源IP每秒发往不同目的地址的ICMP报文数量。

威胁3 – 用户行为不受控

用内容安全过滤:

- URL(Uniform Resource Locator)过滤可以对员工访问的URL进行控制,允许或禁止用户访问某些网页资源,达到规范上网行为的目的;

- DNS过滤在域名解析阶段进行控制,防止员工随意访问非法或恶意的网站,带来病毒、木马和蠕虫等威胁攻击;

- 文件过滤通过阻断特定类型的文件传输,可以降低内部网络执行恶意代码和感染病毒的风险,还可以防止员工将公司机密文件泄漏到互联网;

- 内容过滤包括文件内容过滤和应用内容过滤。文件内容过滤是对用户上传和下载的文件内容中包含的关键字进行过滤。管理员可以控制对哪些应用传输的文件以及哪种类型的文件进行文件内容过滤。应用内容过滤是对应用协议中包含的关键字进行过滤。针对不同应用,设备过滤的内容不同;

- 邮件过滤:通过检查发件人和收件人的邮箱地址、附件大小和附件个数来实现过滤;

- 应用行为控制功能用来对用户的HTTP行为和FTP行为(如上传、下载)进行精确的控制。

威胁4 - 外部网络入侵行为

外部网络入侵有:

- 病毒:一种可感染或附着在应用程序或文件中的恶意代码,一般通过邮件或文件共享等协议进行传播,威胁用户主机和网络的安全。病毒能够自我复制,但需要通过打开受感染的文件,启用宏等手动操作才能激活。

- SQL注入:SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL语法里的一些组合,通过破坏SQL语句的原始逻辑,进而执行攻击者所希望的操作。SQL注入漏洞属于高危型Web漏洞。

- DDoS攻击:DDoS攻击通过发出海量数据包,造成目标设备负载过高,最终导致网络带宽或是设备资源耗尽。

入侵防御安全防范

防火墙的入侵防御功能对所有通过的报文进行检测分析,并实时决定允许通过或阻断。也可使用IPS设备对网络入侵行为进行防御。

防火墙/IPS设备通常部署在网络出口处,抵挡来自互联网的威胁。

防火墙/IPS设备上具备入侵防御功能模块,该模块通过将流经防火墙/IPS设备的流量与加载的签名库做对比并根据危险程度进行相应处理,签名库是签名的集合。

签名:用来描述网络中存在的该入侵行为的特征,及设备需要对其采取的动作。

04、计算环境安全威胁与防护

终端软件漏洞

企业内网终端软件存在漏洞,往往给攻击者可乘之机,不管是从外网或是内网进行的网络攻击,内网终端感染病毒后,借助内网设备之间的信任关系,病毒通过横向扩散,最终往往造成内网大量终端设备感染。

CVE(Common Vulnerabilities and Exposures)是一个披露漏洞的平台,它会提供编号作为漏洞对应的字符串式特征。

终端软件漏洞应对方式:

- 对企业网络终端设备的系统软件和应用软件及时打补丁,并且安装防病毒软件。

- 使用NAC(Network Admission Control)方案,对企业网络自有的终端和外来接入的终端进行安全性检查,阻止不符合要求的终端接入网络。

- 使用漏洞扫描工具扫描企业网络,对信息安全进行风险评估。检测网络中的设备存在的漏洞并及时进行修复。

- 进行渗透测试,使用专业人士对企业网络系统安全性进行评估,并给出针对性的改进措施。

05、管理中心安全需求与方案

需求1 – 管理员权限管控

某些情况下,企业员工因为利益或不满,会实施危害企业信息安全的行为。比如盗取企业机密数据,破坏企业网络基础实施等。

管理员权限管控安全方案

对于可能发生的企业员工的信息安全风险行为,可以从技术和管理两方面进行应对。

技术方面:

- 更严密的权限管理,比如UMA

- 更可靠的备份机制

管理方面:

- 在企业内部经常进行信息安全案例宣传,提高员工安全意识;

- 对于高安全需求的区域,可以使用门禁系统;

- 关注员工工作生活状态,及时进行心理辅导,防止员工因心理问题造成的信息安全风险行为。

需求2 - 上网权限管控

除了从企业外部网络带来的安全风险,企业内网安全隐患也日益增加。企业内可能会有外来人员,如果出现非法接入和非授权访问时,也会存在导致业务系统遭受破坏、关键信息资产泄露的风险。

- 恶意人员接入网络之后,会进行破坏,或盗取信息的活动;

- 接入网络的终端,如果携带有病毒,有可能导致病毒在企业内网传播。

应对非法接入,可以从技术和管理两方面入手:

- 使用网络准入控制方案;

- 对于出入企业的人员进行严格的行政管理。

上网权限管控方案

对于非法接入的应对措施,华为提供NAC方案,可以对接入用户进行安全控制,实现只有合法的用户、安全的终端才可以接入网络。

NAC具有以下功能:

- 身份认证:对接入网络的用户身份进行合法性认证,只有合法的用户才能接入企业网络;

- 访问控制:根据用户身份、接入时间、接入地点、终端类型、接入方式精细匹配用户,控制用户能够访问的资源;

- 对终端进行安全性检查,只有“健康的、安全的”用户终端才可以接入网络。

可以通过管理手段,规范员工进入企业内部,严格控制外来人员的进入。

- 外来访问人员必须要提前登记,并出示有效证件才能进入;

- 使用安保人员和设备控制外来人员及车辆的进入;

- 对企业内部重要区域,可使用门禁系统,限制不符合权限的人员进入;

- 禁止在计算机等设备上私自插入U盘等存储设备。

创建访客网络供外来访问人员进行接入,与企业办公网络隔离,消除安全风险。