ACL 限制访问

ACL 访问控制协议 在路由器上配置的网络层协议

网络安全网络服务质量 通过对网络中报文流精确识别

访问控制 将一部分关键词去掉 防止网络攻击 提高网络带宽利用率 保证网络质量

Permit deny 组成的有序列表

匹配工具 对报文进行匹配和区分(主要用IP地址区分)

一个机器上可以设置多个ACL

ACL: 匹配IP流量

在traffic-filter中调用

在路由策略中欧给调用

在防火墙的策略部署中被使用

在QoS 中被调用

路由器上配置 在接口上调用

Acl number 编号

2000-2999 基本ACL

3000-3999 高级ACL

Source 源

Rule 数字 (每条规则的编码)

实际配置中不添加5 默认为5 (默认)

可以配置多条规则 每条规则以编号五起步

一个接口配置多少规则看连接了多少终端 终端的网段决定

一条直连线上一个路由器接口上配置一个ACL接口就可以了 所以一般

5 10 15 就够了(留出空间)

在ACL为两千的访问控制协议下进行配置 每一条rule都是以5起步 越来越大

通配符:一个三十二比特长度的数值,用于只是IP地址中,那些比特需要燕飞匹配,哪些比特无需匹配

通配符通常采用类似网络掩码的点分十进制形式标识,但含义却与子网掩码完全不同,结果为反子网掩码

全部相与 然后取反 即全1 为0(匹配中有零为原来的数字 有一则为零)不变为零 变为一

有0 为1

通配符 全零给他的三十二位匹配 不变 就是一个固定IP

0.0.0.255 最后八位为一 匹配后的最后八位全部为零 为一个网段

0 是固定IP

255是网段

基本ACL 2000到2999 使用场景 一般的只涉及到IP时

高级ACL 3000到3999 包含源 使用场景涉及到目的 TCP 端口 协议

端口上有没有调用该方法 命中是否放通

有则匹配 无则放行

系统按照ACL编号从小到大顺序进行报文匹配匹配

一般应用于防火墙

有则匹配 无则放行

接口相应配置 要被调用(不被调用不生效)

INBOUND 方向入 源 ACL编号 3000以上(高级)使用的时deny还是permit

OUTBOUND 方向出 目的地 匹配条目 出口出有无ACL 是否允许

尽量: 基本ACL 目的点 高级ACL 源

ACL应用规则:

一个接口的同一个方向,只能调用一个ACL

一个ACL里面可以有多个rule规则,按照规则ID从小到大排序从上往下依次执行

数据包一旦被某rule匹配,就不再继续向下匹配

用来做数据包访问控制时,默认隐含放过所有

一旦配置了Inbound规则 只要不在范围内一样丢掉

实验:

实验三个需求;分步实现(都是对路由器)

需求一:仅允许PC1访问PC3

先为路由器配置IP地址

254:这里给PC1 PC2 PC3 设置的网关就是192.168.1.254连接设备路由最近的接口 网关 与交换机没有关系

使用基本ACL (2000 2999)只能PC1 能过 就是permit 其他deny

路由器这边为直连网段 配置完网关和IP地址就可以直接通

两千都两千九百九十九尽量配置在出口方向 outbound

在g0/0/2接口上调用刚才设置的ACL2000的所有设置

Undo t m

Sys

Int g0/0/0

Ip add 192.168.1.254 24

Int g0/0/1

Ip add 192.168.3.254 24

Int g0/0/2

Ip add 192.168.2.254 24

Q

Acl number 2000

Rule permit source 192.168.1.10 0

Rule deny

Int g0/0/2

Traffic-filter outbound acl 2000

第二个需求

禁止1.0网段的PC访问Web服务器

涉及到网段 和目的地 使用高级ACL(3000 到3999)

高级ACl一般尽量靠近源

禁止1.0网段向服务器发送ICMP报文

Q

Acl 3000

Rule deny icmp source 192.168.1.0 0.0.0.255 destination 192.168.3.30 0

Int g0/0/0

Traffic-filter inbound acl 3000

第三需求

仅允许clent访问web服务器WWW服务(ftp)

入口前面被deny掉了

删除掉规则300

和80端口通信

允许就是tcp 不允许使用icmp

q

Undo acl 3000

Acl number 3001

Rule permit tcp source 192.168.1.30 0 destination 192.168.3.30 0 destination-port eq 80

rule deny icmp source 192.168.1.10 0 destination 192.168.3.30 0

rule deny icmp source 192.168.1.20 0 destination 192.168.3.30 0

Q

Int g0/0/1

Traffic-filter outbound acl 3001

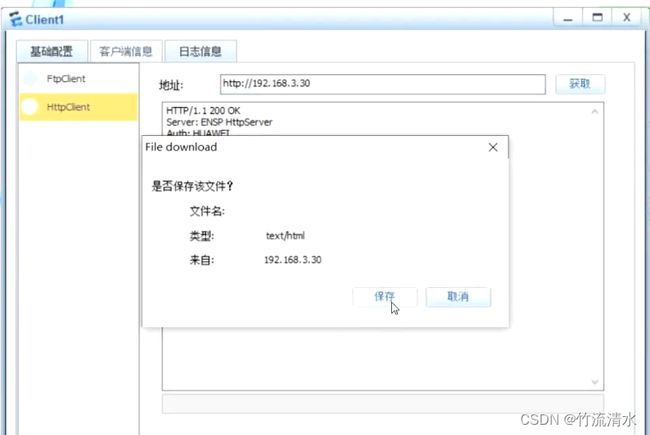

模拟客户端获取服务端文件:

客服端输入http服务器地址

配置服务器信息

在基础配置中找到可以发送给客服端的信息文件 启动

点击启动

这样就可以在客服端获取到该文件了

若打开不了 使用NODE++