奇安信《红蓝攻防》阅读笔记

从2016年至2019年,实战攻防演练历时四年,参演单位逐年递增,涉及行业逐年增加,用户认可度越来越高,防守力度越来越大。从2018年开始,部分省份及行业监管单位亦开始组织辖区内、行业内的实战攻防演练;2020年下半年,部分地市也逐步开始自组织地市范围的实战演练。可谓是遍地开花,实战攻防演练已成为各关基(关键信息基础设施)单位家喻户晓的活动。

2018~2019年,除了传统安全产品外,全流量威胁检测类产品在攻防对抗中证明了自己,获取了各单位的青睐。2020年后,主机威胁检测、蜜罐及威胁情报等产品和服务迅速成熟并在演练中证明了自己对主流攻击的监测和防护能力,防守队开始大规模部署使用。

实战攻防演练中暴露的薄弱环节

一、互联网未知资产或服务大量存在.

除了看得到的“冰面资产”之外,还有大量的冰面之下的资产,包括无主资产、灰色资产、僵尸资产等。

二、网络及子网内部安全域之间隔离措施不到位.

网络内部的隔离措施是考验企业网络安全防护能力的重要因素。很多机构没有严格的访问控制(ACL)策略,在DMZ(隔离区)和办公网之间不进行或很少进行网络隔离,办公网和互联网相通,网络区域划分不严格,可以直接使远程控制程序上线,导致攻击方可以轻易实现跨区攻击。大中型政企机构还存在“一张网”的情况,它们习惯于使用单独架设的专用网络来打通各地区之间的内部网络连接,而不同区域内网间缺乏必要的隔离管控措施,缺乏足够有效的网络访问控制。这就导致蓝队一旦突破了子公司或分公司的防线,便可以通过内网进行横向渗透,直接攻击集团总部,或是漫游整个企业内网,攻击任意系统。在实战攻防演练中,面对防守严密的总部系统,蓝队很难正面突破,直接撬开内部网络的大门。因此绕过正面防御,尝试通过攻击防守相对薄弱的下属单位,再迂回攻入总部的目标系统,成为一种“明智”的策略。从2020年开始,各个行业的总部系统被蓝队从下级单位路径攻击甚至攻陷的案例比比皆是。

三、互联网应用系统常规漏洞过多

在历年的实战攻防演练期间,已知应用系统漏洞、中间件漏洞以及因配置问题产生的常规漏洞,是攻击方发现的明显问题和主要攻击渠道。从中间件来看,WebLogic、WebSphere、Tomcat、Apache、Nginx、IIS都有人使用。WebLogic应用比较广泛,因存在反序列化漏洞,所以常常会被作为打点和内网渗透的突破点。所有行业基本上都有对外开放的邮件系统,可以针对邮件系统漏洞,比如跨站漏洞、CoreMail漏洞、XXE漏洞来开展攻击,也可以通过钓鱼邮件和鱼叉邮件攻击来开展社工工作,这些均是比较好的突破点。

四、互联网敏感信息泄露明显

网络拓扑、用户信息、登录凭证等敏感信息在互联网上被大量泄露,成为攻击方突破点。实际上,2020年是有记录以来数据泄露最严重的一年。根据Canalys的报告,2020年泄露的记录比过去15年的总和还多。大量互联网敏感数据泄露,为攻击者进入内部网络和开展攻击提供了便利。

五、安全设备自身安全成为新的风险点

安全设备作为政企机构对抗攻击者的重要工具,其安全性应该相对较高,但实际上安全产品自身也无法避免0day攻击,安全设备自身安全成为新的风险点。

六、供应链攻击成为攻击方的重要突破口

在攻防演练过程中,随着防守方对攻击行为的监测、发现和溯源能力大幅增强,攻击队开始更多地转向供应链攻击等新型作战策略。蓝队会从IT(设备及软件)服务商、安全服务商、办公及生产服务商等供应链机构入手,寻找软件、设备及系统漏洞,发现人员及管理薄弱点并实施攻击。常见的系统突破口有邮件系统、OA系统、安全设备、社交软件等,常见的突破方式有利用软件漏洞、管理员弱口令等。由于攻击对象范围广,攻击方式隐蔽,供应链攻击成为攻击方的重要突破口,给政企安全防护带来了极大的挑战。由于供应链管控弱,软件外包、外部服务提供商等成为迂回攻击的重要通道。

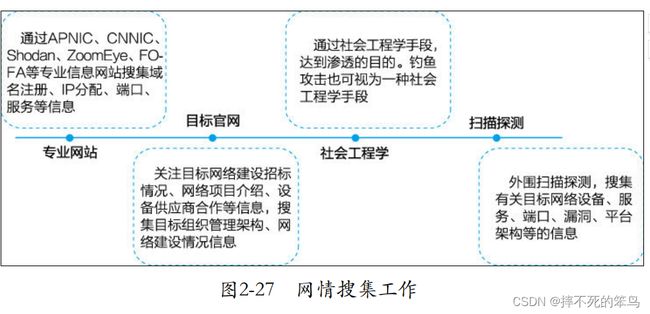

网情搜集

组织架构包括单位部门划分、人员信息、工作职能、下属单位等;

IT资产包括域名、IP、C段、开放端口、运行服务、Web中间件、Web应用、移动应用、网络架构等

敏感信息包括代码信息、文档信息、邮箱信息、历史漏洞信息等;

供应商信息包括合同、系统、软件、硬件、代码、服务、人员等的相关信息。

外网纵向突破的途径

迂回攻击。对于防护严密、有效监控的目标系统,正面攻击往往难以奏效。这就迫使蓝队越来越多地采用迂回的攻击方式,将战线拉长:从目标系统的同级单位和下级单位下手,从供应链及业务合作方下手,在防护相对薄弱的关联机构中寻找突破点,迂回地攻破目标系统。

1.Web网站

主要针对门户官网、网上办公、信息平台等Web入口进行突破,通过Web入口存在的安全缺陷控制Web后台服务器,并进一步向内网渗透。突破方式以漏洞利用为主,包括SQL注入、跨站脚本攻击、未加密登录请求、弱口令、目录遍历、敏感文件泄露与文件上传漏洞等。另外,存在较多漏洞的是一些Web平台组件,比如WebLogic、WebSphere、Tomcat、Apache、Nginx、IIS和Web脚本平台等。最近被利用得比较多的反序列化漏洞就主要是Web平台组件导致的。

2. 外部邮件系统

主要针对目标网络外部邮件系统进行突破,目标是控制外部邮件系统后台服务器,并以此为跳板向目标网络内网渗透。突破方式有利用邮件系统安全认证缺陷、利用邮件系统组件漏洞、口令暴力破解、系统撞库、网络数据监听与社工等手段。

3.边界网络设备

主要针对暴露在外网的防火墙、边界网关和路由进行突破,目标是控制这些边界设备,并进一步利用它们的通联优势向内网渗透。主要方式是利用这些互联网接口防火墙、边界网关和路由支持开放的HTTP、HTTPS、Telnet、FTP、SSH与网络代理服务,通过远程溢出、远程执行漏洞、安全规则配置不当、口令猜破与社工手段,对一些开放的重要服务和端口进行渗透。比较典型的例子有VPN网关仿冒接入突破。

4.外部应用平台

主要针对外部应用平台,比如业务系统、OA、报表系统、微信公众号平台、大数据平台等,利用其基础构件、网络代理组件、应用后台数据库或平台应用程序本身的设计缺陷进行突破。云平台的渗透和常规的渗透是没有任何区别的:从技术角度来讲,云平台只是多了一些虚拟化技术应用,本质与传统网络一样,虚拟资产信息也大多可以通过扫描探测被发现;云平台也会存在常规的安全漏洞,如SQL注入、弱口令、未授权操作、命令执行、文件上传、敏感信息泄露等。

蓝队在内网横向拓展阶段需要尽可能多地搜集有关内网网络部署、关键网络节点、核心业务目标的信息,实现对内网信息最大限度的了解,为内网进一步拓展提供情报支持。内网信息搜集的重点主要有以下几方面:

一、内网存活的IP以及存活IP开放的端口和服务;

二、主机和服务器性质,判断设备所在区域是DMZ区(隔离区)、办公区还是服务器区,作用是文件服务器、Web服务器、代理服务器、DNS服务器、邮件服务器、病毒服务器、日志服务器、数据库服务器等之中的哪一个;

三、内网的网络拓扑、VLAN划分、各网络节点和网段间的连通性;

四、内网通用的杀毒软件、防火墙、终端操作系统、OA办公软件、即时通信软件或其他应用系统。

内网漏洞往往具有三个特点:一是内网漏洞以历史漏洞为主,因为内网多受到业务安全限制,无法直接访问互联网,各类应用和设备漏洞补丁很难及时更新;二是漏洞利用容易,内网通联性好,端口服务开放较多,安全策略限制也很少,这些都为内网漏洞利用提供了极大的便利;三是内网漏洞多具有通用性,因为目标网络多有行业特色,内网部署的业务应用、系统平台多基于同一平台或基础架构实现,容易导致同一漏洞通杀各部门或分节点的情况。

上述特点导致内网漏洞利用难度很小,杀伤力极大,因此内网拓展中的漏洞利用成功率非常高,造成的危害往往也非常严重,尤其是内网中的综管平台、堡垒机、OA系统、内网邮件服务器等重要网络节点若是存在漏洞,往往会导致整个网络被一锅端。

大多数内网存在VLAN跨网段隔离不严、共享服务器管理或访问权限分配混乱、内部数据或应用系统开放服务或端口较多、内网防火墙或网关设备固件版本陈旧终端设备系统补丁更新不及时等问题,导致内部网络防守比较薄弱,所以蓝队在内网横向拓展中采取的手段会更加丰富多样。不同于外网纵向突破侧重于薄弱点的寻找和利用,蓝队内网渗透拓展的重点是安全认证信息和控制权限的获取。

内网安全认证信息获取的重点有以下这些:

1.重要口令字典文档或配置文件,包括网络拓扑文件、口令文件、各类基础服务安全配置文件;

2.Windows凭据管理器或注册表中保存的各类连接账号密码、系统组策略目录中XML里保存的密码Hash;

3.邮件客户端工具中保存的各种邮箱账号密码,包括Foxmail、 Thunderbird、Outlook等;

4.远控客户端保存的安全认证信息,比如VNC、SSH、VPN、 SVN、FTP等客户端;

5.Hash获取的口令信息,比如域网络用户Hash、个人主机用户Hash、网络用户token等;

6.各类数据库账号密码,包括数据库连接文件或数据库客户端工具中保存的各种数据库连接账号密码;

7.浏览器中保存的各种Web登录密码和cookie信息,包括IE、 Chrome、Firefox、360浏览器、QQ浏览器等。

对于一般的黑客来说,只要发现某一种攻击方法可以达成目标,通常就没有必要再去尝试其他的攻击方法和途径;而蓝队的目标则是尽可能找出系统中存在的所有安全问题,因此蓝队往往会穷尽已知的所有方法来完成攻击。换句话说,蓝队人员需要的是全面的攻防能力,而不仅仅是一两项很强的黑客技术。

参考文献

奇安信《红蓝攻防》

https://book.douban.com/subject/35951835/