eNSP防火墙综合实验(西南大学课程设计)

目录

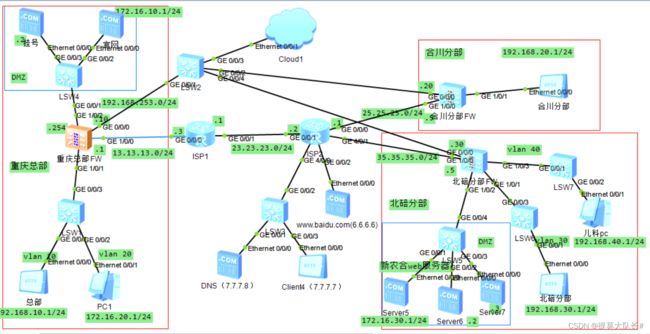

1 拓扑

2 配置

2.1 云的配置

2.2 重庆总部的配置:

2.2.1 防火墙FW1配置

2.2.2、交换机LSW1的配置

2.3 lSP的配置

2.4 合川分部和北碚分部配置

2.5 服务器配置

3 测试

3.1 测试官网服务器端口映射是否成功

3.2 测试内网用户是否能访问百度

3.3 测试NAT转换

3.4 测试重庆总部与分院,分院与分院之间是否通过ipsec 加密传输

3.5 测试是否禁止了外网用户访问内网用户

3.6 测试域名解析是否成功

3.7 测试负载均衡算法(加权最小连接算法)

题目:重庆沙坪坝某三甲医院要建设医院内部网络,该医院在北碚和合川均有分部。为了保障医院的网络安全,现需要进行防火墙的组网设计。

要求如下:

- 重庆总部需要部署挂号服务器和官网服务器,向外提供服务,Internet网络用户均可访问。需要在防火墙上做NAT server配置,将外网接口的8080端口映射到服务器的80端口。所有防火墙中配置源NAT,使内网用户可以访问Internet

- 使用点到点的IPSec VPN技术,实现总院和各分院,分院和分院数据安全传输;

- 现在北碚分院要新增加了一个儿科,为一个独立科室,需要连入内网,为了不影响网络原有的拓扑结构,需要将儿科以透明方式接入防火墙的1/0/3接口。在防火墙上配置SVI为vlan 20的网关,SVI安全域为trust;北碚分院网络中配置有3台新农合web服务器,可提供新农合查询等服务。三台服务器的性能不同,要根据性能来负载均衡,负载均衡算法可以选择“加权最小连接算法”。Server1性能是Server2的两倍、Server2性能是Server3的两倍,所以三台服务器的权值比为4:2:1。

- 在各个防火墙上合理规划各安全区域,配置访问控制策略。允许内网用户访问外网的WEB服务;允许外网和内网用户访问医院官网;不允许外网用户访问内网。医院内部用户可以通过IPSEC VPN相互访问(可以PING通)。合理配置访问控制规则,最后一条规则为默认拒绝。互联网上终端Client可以访问到官网,新农合服务网站,在互联网配置域名解析服务器,使得外网用户可以通过域名:www.xinqiao.com访问医院官网,www.xinnonghe.com访问新农合服务网站;在互联网区域设置百度WEB服务器,所有内网用户均可以访问该服务器;

- 完成防火墙组网配置,网络的IP地址自己设定,内网IP只能选择私网地址,所有的路由策略选择OSPF路由策略,在拓扑图上清楚标注网段和IP地址,IP地址可简写;可配置通过WEB方式对防火墙进行管理,合理分配防火墙管理口的IP地址;使用ENSP软件进行网络拓扑图设计,并对各设备进行合理配置,防火墙选择华为USG6000V,路由器选择华为AR2220,交换机选择华为S5700, 其他设备自己定义。(IP地址规划合理,标注清楚,所有的OSPF路由策略配置正确并生效,WEB管理方式配置正确,总体设计合理,能正常运行)

1 拓扑

2 配置

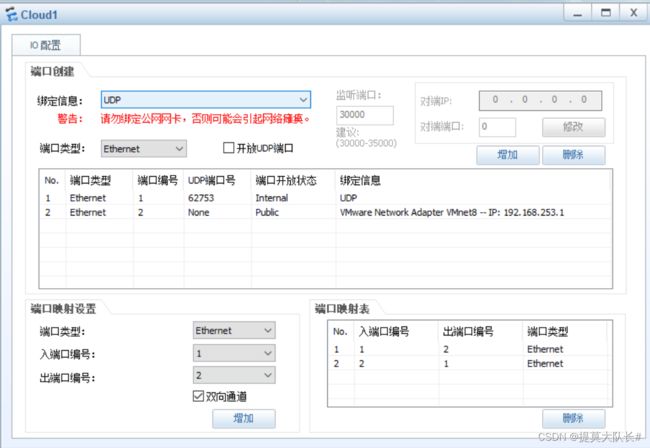

2.1 云的配置

2.2 重庆总部的配置:

2.2.1 防火墙FW1配置

1、首先是管理口,确保管理口的ip和云所绑定的网卡ip在同一网段内,同时将所有服务开启。

sy

[USG6000V1]sysname FW1

[FW1]int g0/0/0

[FW1-GigabitEthernet0/0/0]ip address 192.168.253.10 24

[FW1-GigabitEthernet0/0/0]service-manage all permit

[FW1-GigabitEthernet0/0/0]q 2、 创建VLAN,并配置接口IP地址

[FW1]int g1/0/0

[FW1-GigabitEthernet1/0/0]ip address 13.13.13.1 24

[FW1-GigabitEthernet1/0/0]int g1/0/2

[FW1-GigabitEthernet1/0/2]ip address 172.16.10.254 24

[FW1-GigabitEthernet1/0/2]int g1/0/1

[FW1-GigabitEthernet1/0/1]portswitch //转为二层接口

[FW1-GigabitEthernet1/0/1]q

[FW1]int vlan 10

[FW1-Vlanif10]ip address 192.168.10.254 24

[FW1-Vlanif10]service-manage ping permit //允许ping

[FW1-Vlanif10]int vlan 20

[FW1-Vlanif20]ip address 172.16.20.254 24

[FW1-Vlanif20]service-manage ping permit

[FW1-Vlanif20]quit

[FW1]int g1/0/1

[FW1-GigabitEthernet1/0/1]port link-type trunk

[FW1-GigabitEthernet1/0/1]port trunk allow-pass vlan 10 20

[FW1-GigabitEthernet1/0/1]q3、配置路由

[FW1]ospf 2 router-id 5.5.5.5

[FW1-ospf-2]area 0.0.0.0 //区域

[FW1-ospf-2-area-0.0.0.0]network 13.13.13.1 0.0.0.0

[FW1-ospf-2-area-0.0.0.0]quit

[FW1-ospf-2]quit

[FW1]ip route-static 192.168.20.0 24 13.13.13.3

[FW1]ip route-static 192.168.30.0 24 13.13.13.34、进入防火墙web页面配置

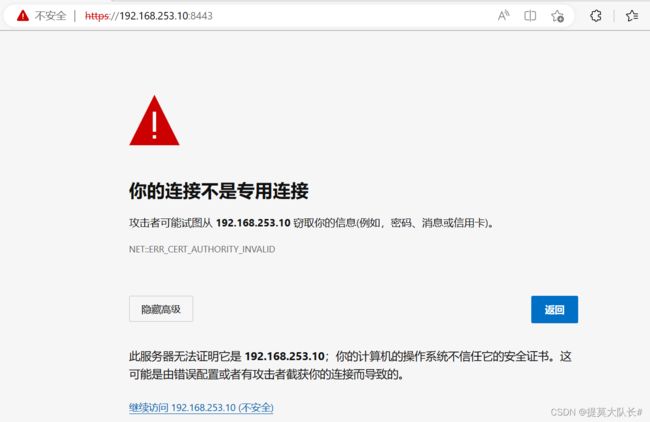

在地址框中输入https://192.168.253.10:8443,点击继续访问

输入密码

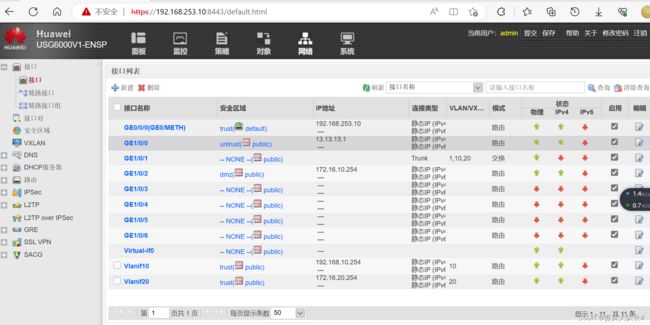

进入网络选项,划分安全区域,如图

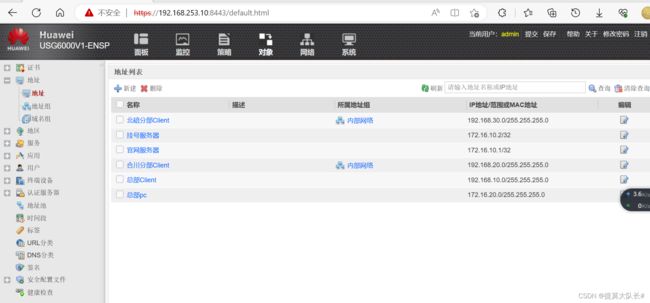

进入对象→地址→新建,将需要用到的地址全部添加

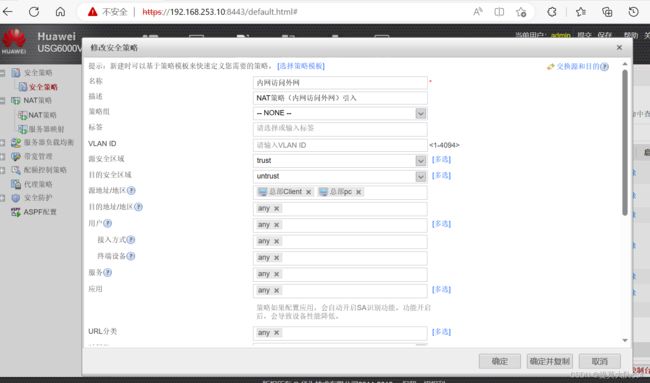

首先实现总部用户 ping 访问外网,不仅需要安全策略,还需要NAT转换,NAT 策略和安全策略如图:

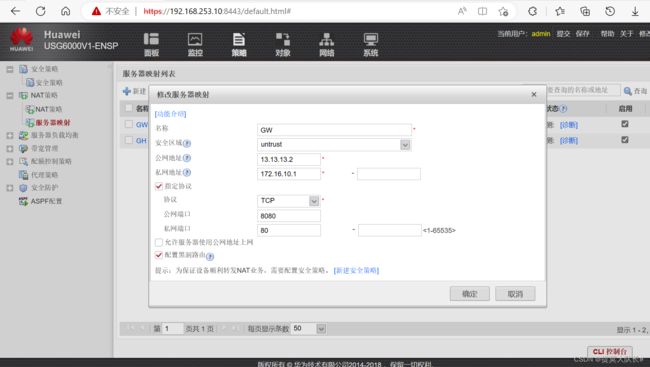

之后实现外网访问官网的步骤,需要做NAT映射(将公网地址13.13.13.2映射到服务器的地址172.16.10.1,和将外网接口的8080端口映射到服务器的80端口)和安全策略。

最后一步就是配置VPN了,需要三条安全策略和两条ipsec配置

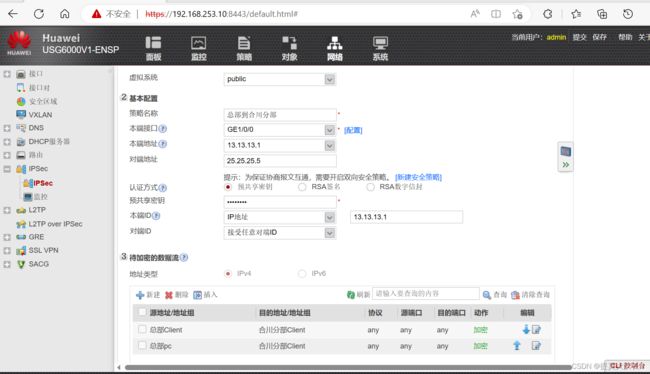

ipsec配置:

安全策略配置:

其中isakml策略,需要新建一个服务,配置如图:

esp配置:

配置:

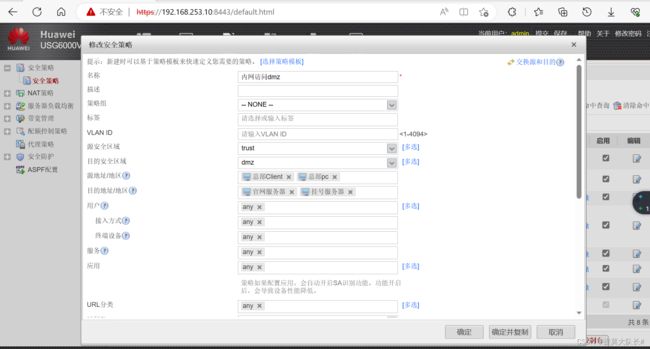

因实验要求最后一条安全策略为默认禁止,所以需加一条允许内网访问dmz的安全策略

所有的安全策略全部配置完成,结果如图(GH是挂号服务器映射):

重庆总部防火墙到这里就配置完成了!

2.2.2、交换机LSW1的配置

sys

[Huawei]sysname LSW1

[LSW1]vlan batch 10 20

[LSW1]int g0/0/1

[LSW1-GigabitEthernet0/0/1]port link-type access

[LSW1-GigabitEthernet0/0/1]port default vlan 10

[LSW1-GigabitEthernet0/0/1]int g0/0/2

[LSW1-GigabitEthernet0/0/2]port link-type access

[LSW1-GigabitEthernet0/0/2]port default vlan 20

[LSW1-GigabitEthernet0/0/2]int g0/0/3

[LSW1-GigabitEthernet0/0/3]port link-type trunk

[LSW1-GigabitEthernet0/0/3]port trunk allow-pass vlan 10 20 2.3 lSP的配置

ISP1配置

sys

[Huawei]sysname ISP1

[ISP1]int g0/0/0

[ISP1-GigabitEthernet0/0/0]

[ISP1-GigabitEthernet0/0/0]ip address 13.13.13.3 24

[ISP1-GigabitEthernet0/0/0]int g0/0/1

[ISP1-GigabitEthernet0/0/1]ip address 23.23.23.1 24

[ISP1-GigabitEthernet0/0/1]quit

[ISP1]

[ISP1]ospf 2 router-id 1.1.1.1

[ISP1-ospf-2]

[ISP1-ospf-2]area 0.0.0.0

[ISP1-ospf-2-area-0.0.0.0]network 23.23.23.1 0.0.0.0

[ISP1-ospf-2-area-0.0.0.0]network 13.13.13.3 0.0.0.0 ISP2配置:

sys

[Huawei]sysname ISP2

[ISP2]int g0/0/0

[ISP2-GigabitEthernet0/0/0]ip address 25.25.25.1 24

[ISP2-GigabitEthernet0/0/0]int g0/0/1

[ISP2-GigabitEthernet0/0/1]ip address 23.23.23.2 24

[ISP2-GigabitEthernet0/0/1]int g0/0/2

[ISP2-GigabitEthernet0/0/2]ip address 6.6.6.254 24

[ISP2-GigabitEthernet0/0/2]int g4/0/0

[ISP2-GigabitEthernet4/0/0]ip address 7.7.7.254 24

[ISP2-GigabitEthernet4/0/0]int g4/0/1

[ISP2-GigabitEthernet4/0/1]ip address 35.35.35.1 24

[ISP2-GigabitEthernet4/0/1]quit

[ISP2]

[ISP2]ospf 2 router-id 2.2.2.2

[ISP2-ospf-2]

[ISP2-ospf-2]area 0.0.0.0

[ISP2-ospf-2-area-0.0.0.0]network 25.25.25.1 0.0.0.0

[ISP2-ospf-2-area-0.0.0.0]network 35.35.35.1 0.0.0.0

[ISP2-ospf-2-area-0.0.0.0]network 6.6.6.0 0.0.0.255

[ISP2-ospf-2-area-0.0.0.0]network 7.7.7.0 0.0.0.255

[ISP2-ospf-2-area-0.0.0.0]network 23.23.23.2 0.0.0.0 2.4 合川分部和北碚分部配置

配置和重庆总部基本一致,这里就不再一一赘述,只介绍一下北碚分部3台新农合web服务器“加权最小连接算法”的配置。

配置实服务器组

创建虚拟服务,并在虚拟服务中关联实服务器组:

2.5 服务器配置

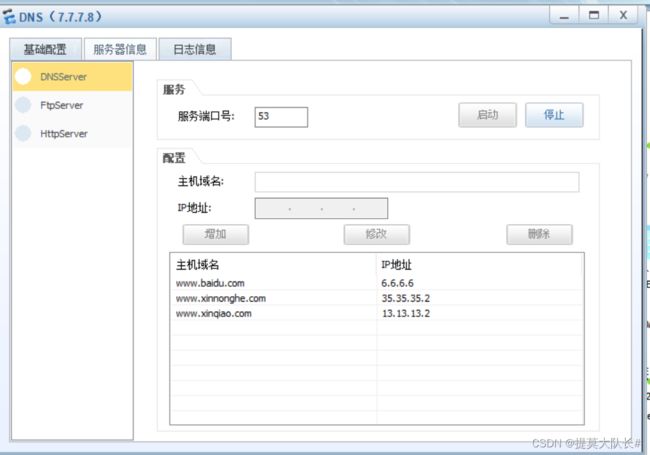

DNS服务器

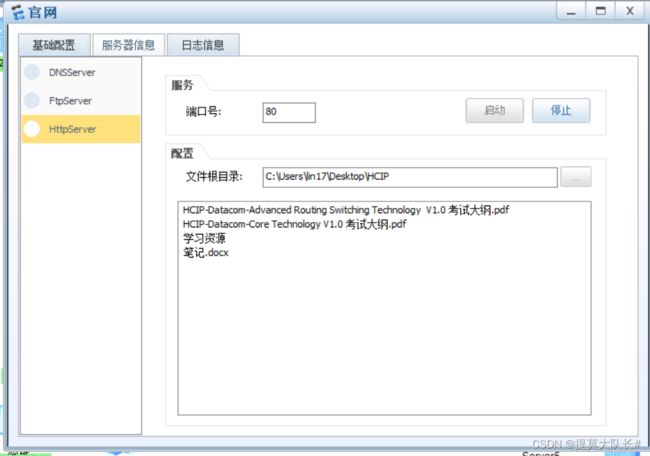

其它服务器(选择一个文件作为根目录,然后启动)

3 测试

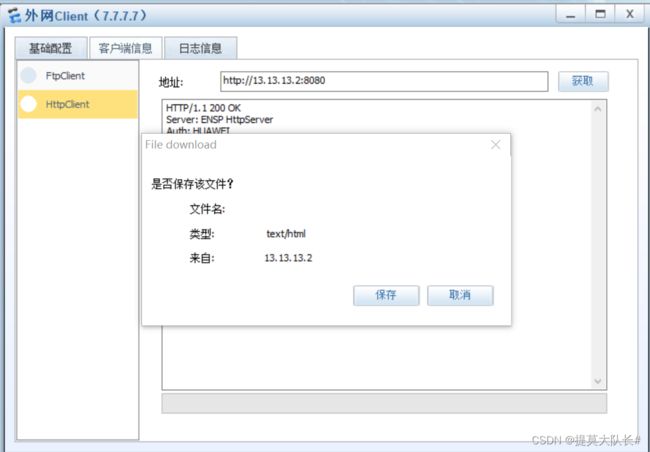

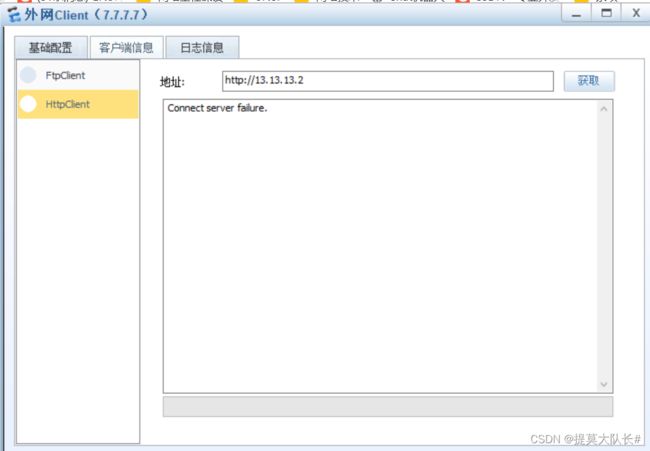

3.1 测试官网服务器端口映射是否成功

外网用户通过13.13.13.2:8080端口访问医院官网

不加端口号访问

3.2 测试内网用户是否能访问百度

总部Client访问百度

合川分部Client访问百度

北碚分部Client访问百度

3.3 测试NAT转换

总部Client访问百度,然后用wireshark在重庆总部FW的G1/0/0接口抓包

抓包截图

通过抓包截图可以看出,内网用户的地址已成功转为地址池里的地址。

通过抓包截图可以看出,内网用户的地址已成功转为地址池里的地址。

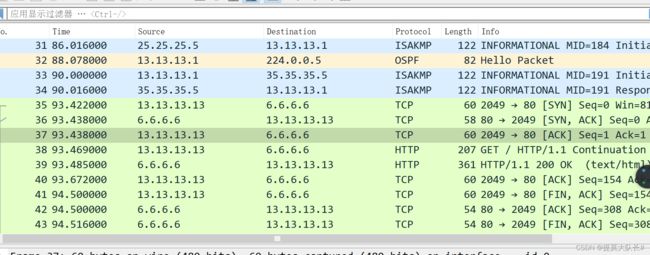

3.4 测试重庆总部与分院,分院与分院之间是否通过ipsec 加密传输

查看协商状态

重庆总部协商状态

ipsec诊断

合川分部协商状态

北碚分部ipsec协商状态

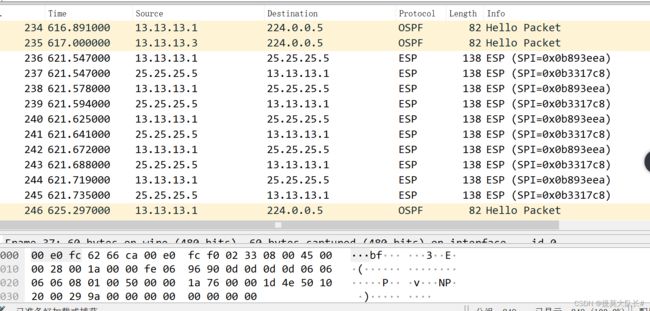

总部Client ping 合川分部Client,然后用wireshark在重庆总部FW的G1/0/0接口抓包

抓包截图

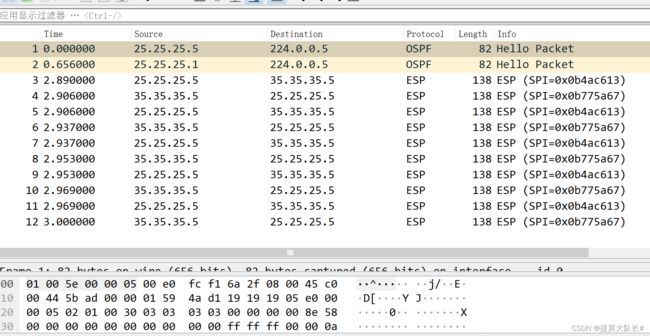

合川分部Client ping 北碚分部Client,然后用wireshark在合川分部FW的G1/0/0接口抓包

抓包截图

通过抓包截图可以看出,总部与分部,分部与分部之间的通信已成功通过ipsec加密。

3.5 测试是否禁止了外网用户访问内网用户

外网Client ping 总部Client

总部Client ping 外网Client

3.6 测试域名解析是否成功

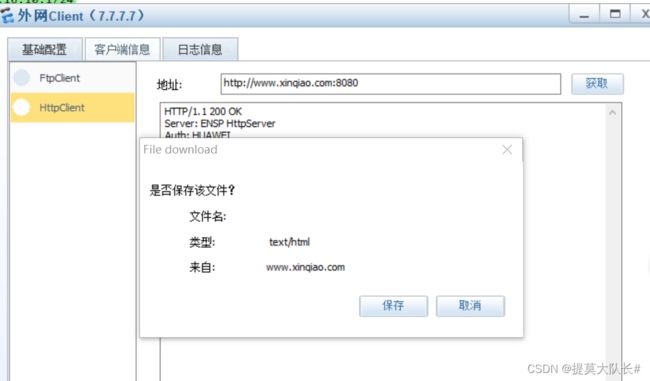

外网Clinent通过www.xinqiao.com:8080访问官网服务器

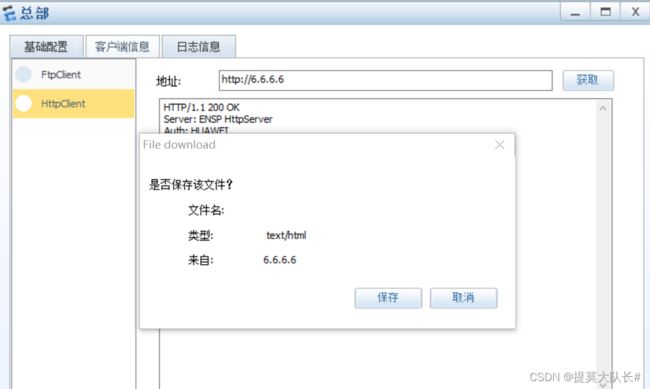

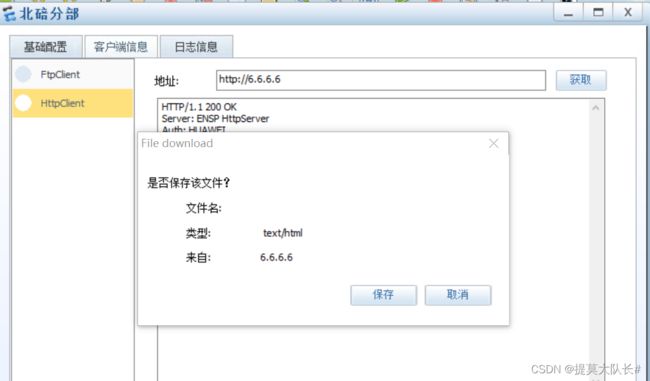

外网Clinent通过www.xinnonghe.com访问新农合服务网站

3.7 测试负载均衡算法(加权最小连接算法)

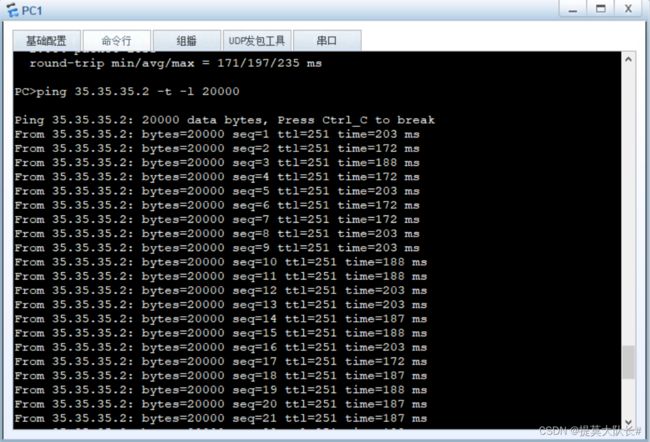

PC1长ping大包 (35.35.35.2为新农合虚拟服务器地址)

实服务器组的流量负载情况

通过以上截图可以看出,三台物理服务器的流量负载与预设的权重比一致(4:2:1)。