wazuh初探系列二 :Wazuh功能初步探知

目录

介绍

主动响应:

监控日志

"bin"目录用途:

告警信息:

etc 目录中包含了以下主要的配置文件:

ruleset:自带规则库,建议不改

rules目录:

解码器:

登录日志格式:

日志信息:

解码器解码后进入规则匹配部分:

查看规则

初步感知

1、找到ssh登录日志

2、进入解码器寻找匹配的解码值

查看ssh登录对于解码值

查看0095解码值:

查看ssh解码器如何解码:

3、实时监控日志在/logs/alerts下

4、基于cmd ssh到这台服务器上,输入错误密码

监控端同步监控显示登录密码输入错误失败

(1)查询5557的含义:

(2)查询0085规则

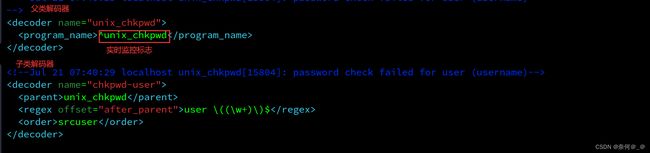

(3)查询解码器规则——unix_chkpwd

寻找0035:

查看5557规则是否以unix_chkpwd开头:

查询日志信息:

查看安全日志:

失败登录日志:

(4)寻找pam解码器:

wazuh第二条匹配规则:

总结:wazuh登录匹配过程

多次登录失败会触发暴力破解

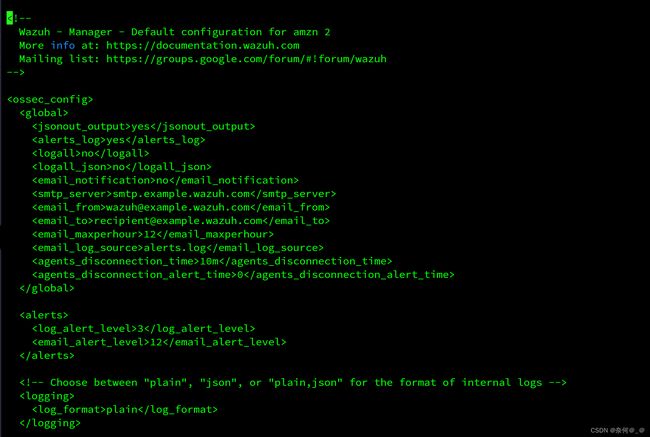

Wazuh配置文件解析:

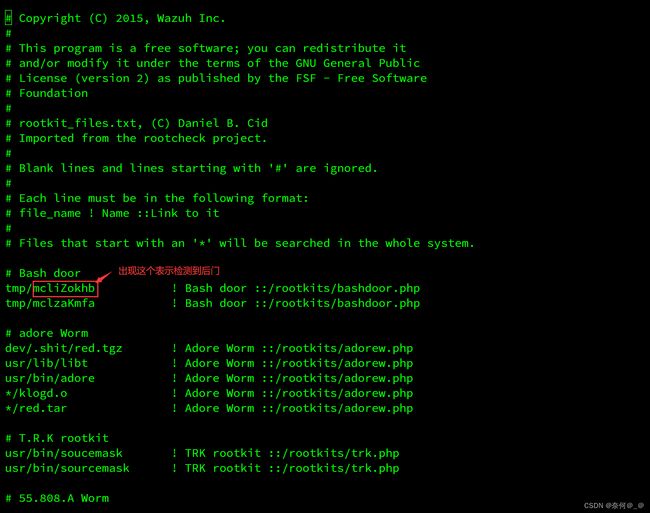

linux检测后门:

linux后门:

测试:建立一个mclinZokhb文件夹

介绍

服务器端安装了wazuh的服务后,服务自动就会采集本台服务器上的信息,服务器上不需要再装agent 默认目录为:

cd /var/ossec/

主动响应:

active-response:响应的脚本

[root@wazuh-server ossec]# cd active-response

[root@wazuh-server active-response]# ls -al

监控日志

[root@wazuh-server ossec]# cd etc/

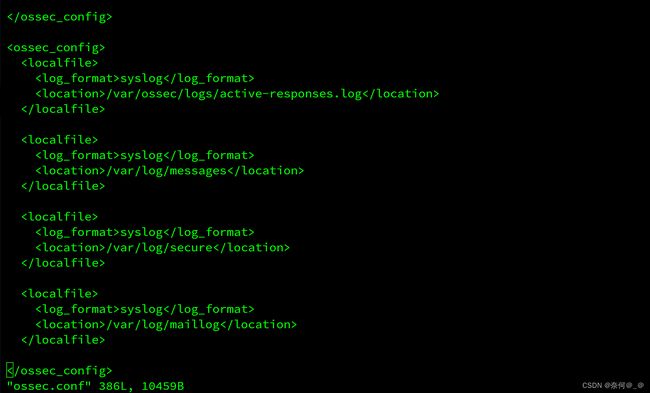

[root@wazuh-server etc]# vim ossec.conf

"bin"目录用途:

"bin"目录中包含了许多用于执行不同功能的命令行工具和可执行文件。这些工具和文件可以用于操作、管理和扩展Wazuh,包括以下常见的用途:

agent-auth:用于生成Wazuh代理的身份验证密钥,以便将代理注册到Wazuh服务器。

manage_agents:用于管理Wazuh代理,包括添加、删除、启用、禁用代理等操作。

logtest:用于测试和验证Wazuh规则对于特定日志的匹配情况。

ossec-control:用于控制与Wazuh相关的服务和进程,如启动、停止、重启Wazuh服务器和客户端代理等。

ossec-logcollector、ossec-remoted、ossec-analysisd等:这些工具是Wazuh的核心组件,用于日志收集、远程通信和事件分析等功能。

脚本:

[root@wazuh-server active-response]# cd bin/

[root@wazuh-server bin]# ls -al

告警信息:

log:日志,预警核心

[root@wazuh-server ossec]# cd logs/

以下两个目录记录了何时、触发了哪些规则

/var/ossec/logs/alerts/alerts.json:json格式的预警信息,用于分析展示

/var/ossec/logs/alerts/alerts.log:适用于直接查看xxxxxxxxxx 以下两个目录记录了何时、触发了哪些规则

/var/ossec/logs/alerts/alerts.json:json格式的预警信息,用于分析展示

/var/ossec/logs/alerts/alerts.log:适用于直接查看告警信息最终在这个文件夹中:

在wazuh中,告警信息在这里:

etc 目录中包含了以下主要的配置文件:

1. ossec.conf:这是Wazuh的主要配置文件,定义了Wazuh代理的行为和设置,包括与各种日志源的集成、警报级别、远程通信设置等。

2. internal_options.conf:该文件包含了设置Wazuh的内部选项和行为的配置信息,用于配置Wazuh的内部操作、处理规则和事件转发等。

3. decoders、rules、lists目录:这些目录包含了Wazuh规则、解码器和列表的配置文件,用于定义Wazuh如何解析和处理不同类型的日志和事件。

4. "etc" 目录存储了Wazuh的配置文件,使系统管理员可以在安装中进行必要的设置和自定义,以满足特定的安全监测和威胁检测需求。

ruleset:自带规则库,建议不改

rules目录:

rules目录是用于存储安全规则文件的目录,定义了Wazuh如何监控和响应不同类型的安全事件

agentless:无代理安装,即用户名密码

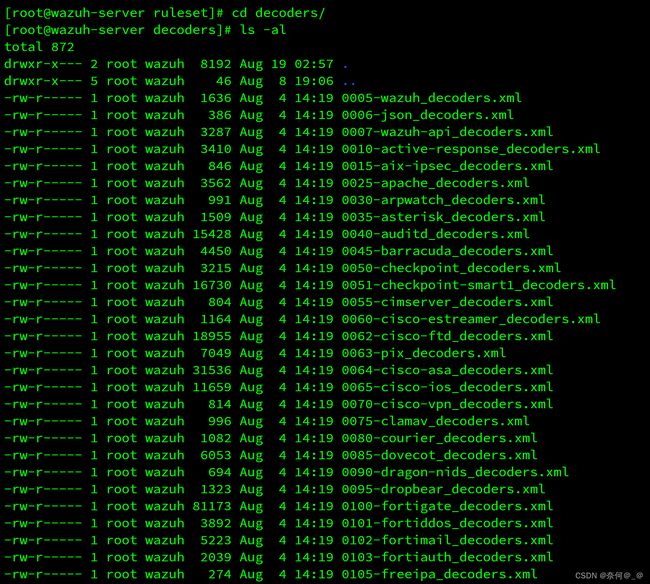

解码器:

[root@wazuh-server ruleset]# cd decoders/

[root@wazuh-server decoders]# ls -al

[root@wazuh-server decoders]# grep -r -i "sshd"

登录日志格式:

[root@wazuh-server decoders]# vim 0310-ssh_decoders.xml

日志信息:

[root@wazuh-server ~]# cd /var/log

[root@wazuh-server log]# cat secure

解码器解码后进入规则匹配部分:

[root@wazuh-server ossec]# cd ruleset/

[root@wazuh-server ruleset]# cd rules/

查看规则

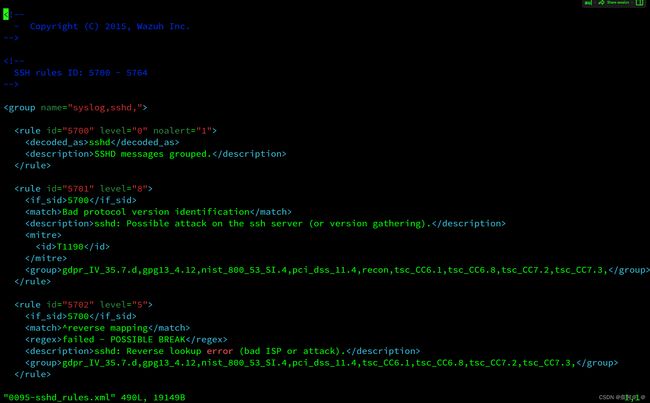

以0095为例:进入解码值寻找对应值

[root@wazuh-server etc]# cd ../ruleset/rules/

[root@wazuh-server rules]# ls -al

[root@wazuh-servet rules]# vim 0095-sshd_rules.xml

在wazuh对应的监控警告值为:

![]()

初步感知

hids基于主机的ids,所以监控的都是主机上的各种信息,文件夹或者命令执行结果等,看核心配置中的目录监控,可以看到监控了登录日志

1、找到ssh登录日志

[root@wazuh-server ~]# cd /var/ossec/

[root@wazuh-server ossec]# cd ets/

-bash: cd: ets/: No such file or directory

[root@wazuh-server ossec]# cd etc/

[root@wazuh-server etc]# vim occess.conf

2、进入解码器寻找匹配的解码值

查看ssh登录对于解码值

[root@wazuh-server ~]# cd /var/ossec/ruleset/rules

查看0095解码值:

[root@wazuh-server ossec]# cd ruleset/rules/

[root@wazuh-server rules]# ls -al

[root@wazuh-server rules]# vim 0095-sshd_rules.xml

查看ssh解码器如何解码:

[root@wazuh-server ruleset]# cd decoders/

[root@wazuh-server decoders]# grep -r -i "sshd"

可见解码是0310:

[root@wazuh-server decoders]# ls -al

登录成功日志:

[root@wazuh-server log]# cat secure

3、实时监控日志在/logs/alerts下

[root@wazuh-server alerts]# tail -f alerts.log

此时已经进入监控状态

4、基于cmd ssh到这台服务器上,输入错误密码

输入三次密码错误自动退出登录:

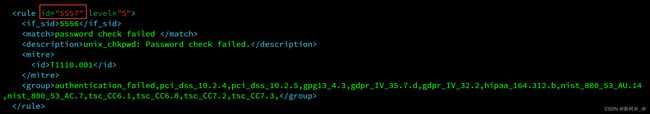

监控端同步监控显示登录密码输入错误失败

首次触发规则:5557

(1)查询5557的含义:

[root@wazuh-server rules]# find . -type f -name "*.xml" -print0 | xargs -0 grep -r -i "5557"

由此可见规则是0085

(2)查询0085规则

[root@wazuh-server rules]# vim 0085-pam_rules.xml[root@wazuh-server rules]# vim 0085-pam_rules.xml

查询5557:

其中5557对于的父类规则为5556

父类规则5556的解码器——unix_chkpwd

(3)查询解码器规则——unix_chkpwd

[root@wazuh-server ~]# cd /var/ossec/ruleset/decoders/

[root@wazuh-server decoders]# grep -r -i "unix_chkpwd"

寻找0035:

[root@wazuh-server decoders]# vim 0350-unix_decoders.xml

此时监控已触发

查看5557规则是否以unix_chkpwd开头:

查询日志信息:

[root@wazuh-server wazuh-user]# cd /var/log/

[root@wazuh-server log]# ls -al

筛选到安全信息日志:

查看安全日志:

[root@wazuh-server log]# cat secure-20230820

失败登录日志:

(4)寻找pam解码器:

wazuh第二条匹配规则:

![]()

[root@wazuh-server decoders]# ls -al | grep pam

总结:wazuh登录匹配过程

-

wazuh接收到数据后先进行日志分析

-

将分析的日志发送到相应的解码器中,通过解码器进行解码

-

解码完后发送到相应的规则,把解码完的数据通过规则再次进行匹配

-

匹配完成后展示到wazuh Security events日志中

多次登录失败会触发暴力破解

Wazuh配置文件解析:

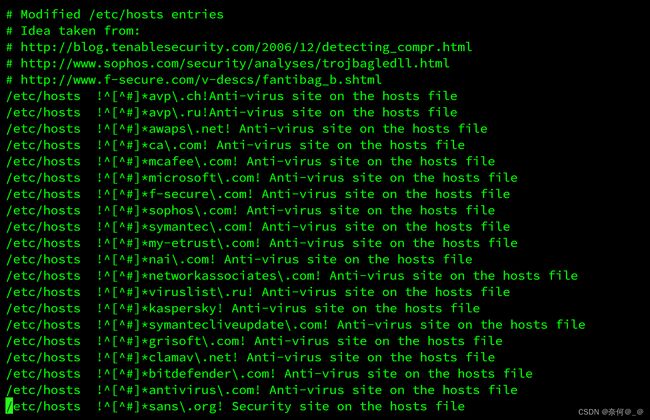

:这是配置文件的根元素。 :在 元素下,可以配置与全局设置相关的参数。以下是其中一些重要参数: yes :允许将输出转换为JSON格式。 yes :启用将警报记录到alerts.log文件中。 no :禁止将所有日志记录到数据库。 no :禁用将所有日志记录为JSON格式。 no :禁用电子邮件通知功能。 smtp.example.wazuh.com :SMTP服务器地址。 [email protected] :电子邮件通知的发件人地址。 [email protected] :电子邮件通知的收件人地址。 12 :每小时发送的最大电子邮件通知数量。 alerts.log :将警报记录到日志文件alerts.log中。 10m :启动计时器以检测代理与Wazuh服务器的连接中断的时间,此处设置为10分钟。 0 :如果代理与Wazuh服务器的连接中断超过设置的时间,将发出警报。 :在 元素下,可以配置与警报相关的参数。以下是其中两个重要参数: 3 :将日志记录的警报级别设置为3(默认为7),表示只记录高级别的警报。 12 :设置通过电子邮件发送的警报级别为12(默认为12),表示发送所有级别的警报。 :在 元素下,可以配置日志格式相关的参数。以下是其中一个重要参数: plain :将内部日志记录格式设置为简单文本格式。

linux检测后门:

[root@wazuh-server ossec]# cd etc/ [root@wazuh-server etc]# ls -al

[root@wazuh-server etc]# cd rootcheck/

linux后门:

[root@wazuh-server rootcheck]# vim rootkit_files.txt

测试:建立一个mclinZokhb文件夹

[root@wazuh-server alerts]# cd /tmp/

[root@wazuh-server tmp]# touch mcliZokhb

重启wazuh服务器

[root@wazuh-server tmp]# systemctl restart wazuh-manager

此时,告警信息已检测到:

[root@wazuh-server rootcheck]# vim rootkit_trojans.txt

检测恶意工具有无被替换——以bin/sh开头的恶意代码