2021年长安杯电子数据取证比赛

VC挂载 一&二检材

长安杯-1 检材一

请计算检材一Apk的SHA256值3fece1e93be4f422c8446b77b6863eb6a39f19d8fa71ff0250aac10f8bdde73a长安杯-2

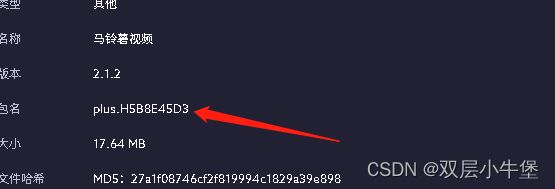

该APK的应用包名为

plus.H5B8E45D3长安杯-3 APPID

该APK程序在封装服务商的应用唯一标识(APPID)为唯一标识appid 是对apk的打包工具的记录

所以我们去打包服务查看

或者直接去 assets/data/dcloud_control.xml 查找

H5B8E45D3长安杯-4

该APK具备下列哪些危险权限(多选题):

A.读取短信

B.读取通讯录

C.读取精确位置

D.修改通讯录

E.修改短信

ABCDE长安杯-5

该APK发送回后台服务器的数据包含一下哪些内容(多选题):

A.手机通讯录

B.手机应用列表

C.手机号码

D.验证码

E.GPS定位信息

首先我们需要找到 首页代码

这里存在 笑口常开 我们直接去 jadx搜

发现下面存在 sojson的代码 我们也不知道是什么 直接解密看看

Sojson v4 解密 - Bugku CTF

这个能确定 手机号 验证码 定位 通讯录

ACDE这道题的抓包还是不会 抓不到手机号和验证码的包 后期学习看看

长安杯-6

该APK程序回传通讯录时,使用的http请求方式为()

POST长安杯-7

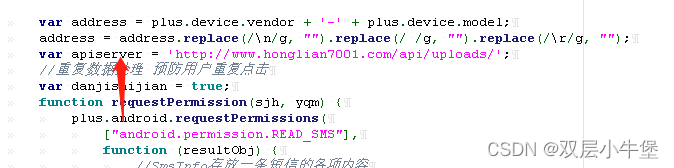

该APK程序的回传地址域名为【标准格式:www.abc.com】www.honglian7001.com长安杯-8

该APK程序代码中配置的变量apiserver的值为

【标准格式:www.abc.com/abc】www.honglian7001.com/api/uploads/长安杯-9

分析该APK,发现该程序还具备获取短信回传到后台的功能,短信上传服务器接口地址为【标准格式:www.abc.com/abc】 (后面不带/)搜sms

所以答案

http://www.honglian7001.com/api/uploads/apisms长安杯-10

经分析,发现该APK在运行过程中会在手机中产生一个数据库文件,该文件的文件名为test.db长安杯-11

c74d97b01eae257e44aa9d5bade97baf长安杯-12 检材二

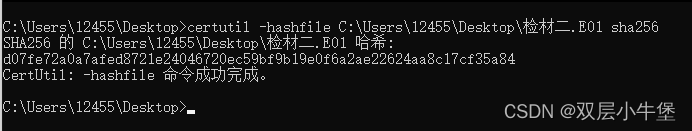

检材二的原始硬盘的SHA256值为:![]()

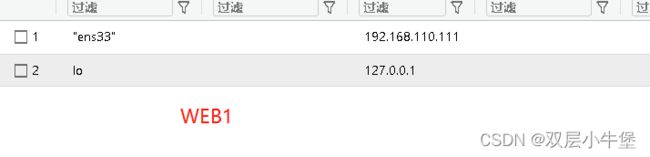

d07fe72a0a7afed8721e24046720ec59bf9b19e0f6a2ae22624aa8c17cf35a84长安杯-13 查看linux登录记录

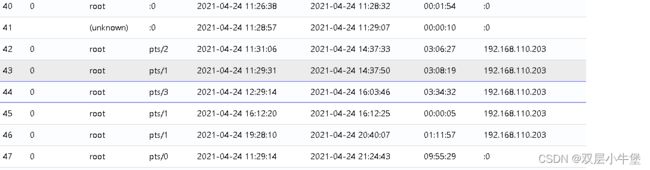

查询涉案于案发时间段内登陆服务器的IP地址为【标准格式:111.111.111.111】25报案 那么有可能 24就发生 所以我们直接看看 24的

/var/log/wtmp或者通过仿真 命令

last192.168.110.203长安杯-14

请对检材二进行分析,并回答该服务器在集群中承担的主要作用是()【格式:文件存储】最好先空着 做完 17 18 再来

答案就尝试出来了 就是

负载均衡 长安杯-15

上一题中,提到的主要功能对应的服务监听的端口为:我们没有思路 多去翻翻命令行

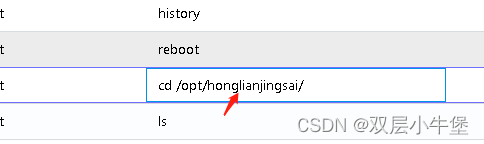

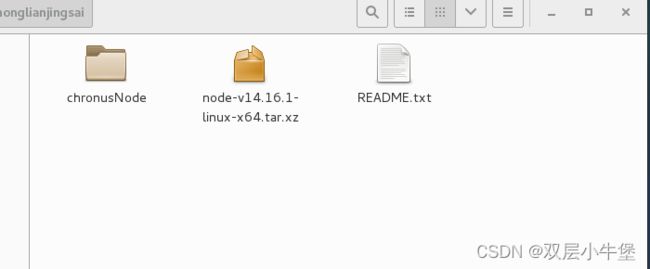

发现奇怪的目录去看看

readme看看

我们进入 js文件中看看

发现是

80长安杯-16

上一题中,提到的服务所使用的启动命令为:命令那我们去看看命令

发现了node 奇怪命令 搜一下

发现就是运行 js文件 那我们去看看 app.js

那先确实开启服务了

长安杯-17

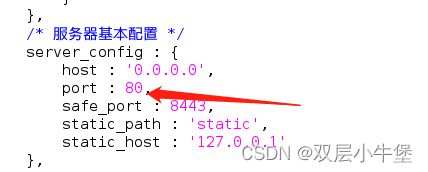

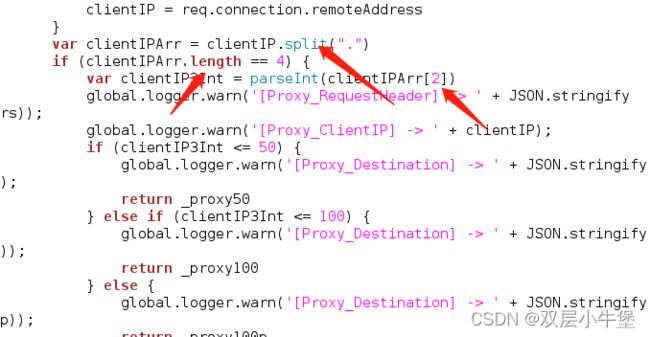

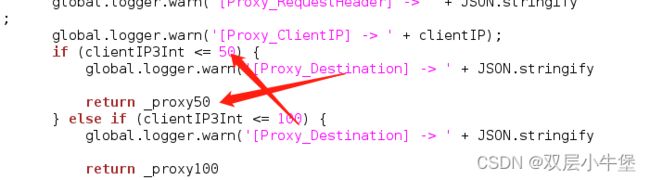

经分析,该服务对于请求来源IP的处理依据是:根据请求源IP地址的第()位进行判断【标准格式:9】没有思路 就去看看配置文件中哪里有处理ip的地方

在 app.js中发现了代理的字眼

这个我们在终端中也有发现过

多次出现 我们就进去看看

发现了 split的分割符 正和题目的第几位相关 iparr.length=4就是正常的ip

数组 2 就是第3位 所以答案

3长安杯-18

经分析,当判断条件小于50时,服务器会将该请求转发到IP为()的服务器上【标准格式:111.111.111.111】提示判断条件 50

这个文件中正好有

说明发到了

192.168.110.111长安杯-19

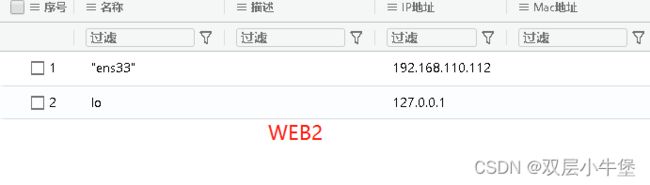

请分析,该服务器转发的目标服务器一共有几台【标准格式:9】3长安杯-20

请分析,受害者通讯录被获取时,其设备的IP地址为【标准格式:111.111.111.111】案发时间是 24 我们去翻翻目录

发现存在 24号的日志 我们进入看看

发现了是第三台的ip

问的是受害者设备的ip

192.168.110.252长安杯-21

请分析,受害者的通讯录被窃取之后,经由该服务器转发到了IP为()的服务器上【标准格 式:111.111.111.111】20题就出来了

192.168.110.113长安杯-22 检材三

检材三的原始硬盘的SHA256值为:秘钥

192.168.110.113-CAB20213台服务器

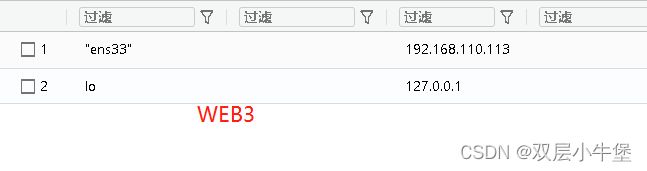

题目是需要对受害者的目标服务器 那么我们是第三台 我们直接进去看看ip

所以确定了是web3

他的sha256

![]()

205C1120874CE0E24ABFB3BB1525ACF330E05111E4AD1D323F3DEE59265306BF

长安杯-23

请分析第21题中,所指的服务器的开机密码为:先不做 等到检材4就有答案了

长安杯-24

嫌疑人架设网站使用了宝塔面板,请问面板的登陆用户名为:

hl123长安杯-25

请分析用于重置宝塔面板密码的函数名为在 /www/server/panel 中存在 tool.py

发现了函数是

set_panel_pwd长安杯-26

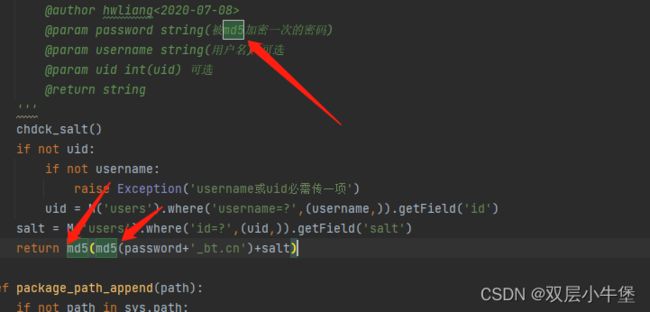

请分析宝塔面板登陆密码的加密方式所使用的哈希算法为md5长安杯-27

请分析宝塔面板对于其默认用户的密码一共执行了几次上题中的哈希算法

调用了 public 的 pass这个函数

在蓝帽中也存在这个题 答案是3

我们去找找文件

/www/server/panel/class/public.py

所以是3次

长安杯-28

请分析当前宝塔面板密码加密过程中所使用的salt值为【区分大小写】v87ilhAVumZL长安杯-29

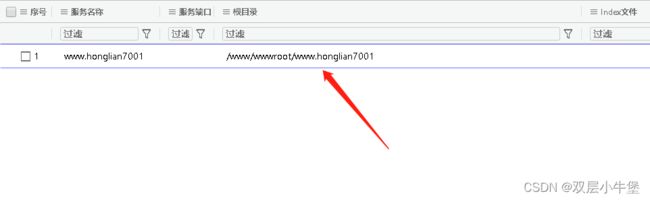

请分析该服务器,网站源代码所在的绝对路径为【标准格式/xxx/xxx/xxx】

/www/wwwroot/www.honglian7001长安杯-30

请分析,网站所使用的数据库位于IP为()的服务器上(请使用该IP解压检材5,并重构网 站)【标准格式:111.111.111.111】在终端中存在 database字眼 我们直接去看看

![]()

192.168.110.115长安杯-31

请分析,数据库的登陆密码为【区分大小写】

wxrM5GtNXk5k5EPX长安杯-32 检材五

请尝试重构该网站,并指出,该网站的后台管理界面的入口为【标准格式:/web】挂载检材

192.168.110.115-CAB2021

https://www.cnblogs.com/perfectcqf/p/16806059.html

我们通过FTK中加载

通过

然后把3个拖入进去

然后导出

就是一个 linux镜像

服务器取证后期再来

长安杯-39 检材四

请分析该网站的管理员用户的密码为192.168.110.203-CAB2021长安杯-40

请分析,检材四-PC的Bitlocker加密分区的解密密钥为盘古石 取证大师 都可以得到

511126-518936-161612-135234-698357-082929-144705-622578长安杯-41

请分析,检材四-PC的开机密码为通过火眼取证

12306

长安杯-42

经分析发现,检材四-PC是嫌疑人用于管理服务器的设备,其主要通过哪个浏览器控制网站后台chrome浏览器

长安杯-43

请计算PC检材中用户目录下的zip文件的sha256值0DD2C00C8C6DBDEA123373F91A3234D2F07D958355F6CD7126E397E12E8ADBB3

长安杯-44

请分析检材四-phone,该手机的IMEI号为火眼取证

868668043754436长安杯-45

请分析检材四-phone,嫌疑人和本案受害者是通过什么软件开始接触的【标准格式:支付宝 】很明显的诈骗

所以就是这个软件

伊对

长安杯-46

请分析检材四-phone,受害者下载恶意APK安装包的地址为

https://cowtransfer.com/s/a6b28b4818904c长安杯-47

wxid_op8i06j0aano22长安杯-48

请分析检材四-phone,嫌疑人用于敲诈本案受害者的QQ账号为长安杯-49

请综合分析,嫌疑人用于管理敲诈对象的容器文件的SHA256值为我们之前有一个 zip 我们导出

发现是一个win镜像

通过爆破破解或者猜 12306

通过仿真 取消 密码 然后进入

系统

key应该就是钥匙 txt在前面也知道可能是 磁盘文件

所以我们直接通过虚拟机的挂在

发现小白鼠就是我们需要的文件 我们导出 计算sha256

9C4BE29EB5661E6EDD88A364ECC6EF004C15D61B08BD7DD0A393340180F15608

长安杯-50

请综合分析嫌疑人检材,另外一受害者“郭先生”的手机号码为打开郭先生文件夹

里面就有了

15266668888长安杯-51

通过嫌疑人检材,其中记录了几位受害者的信息5个

长安杯-52

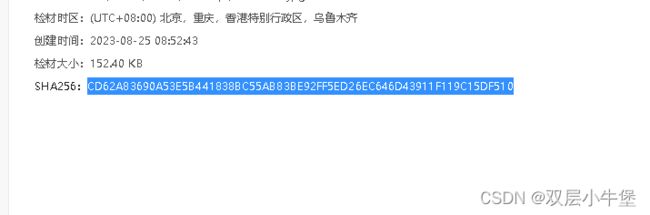

请使用第11题的密码解压“金先生转账.zip”文件,并对压缩包中的文件计算SHA256值

解压导出

cd62a83690a53e5b441838bc55ab83be92ff5ed26ec646d43911f119c15df510长安杯-53

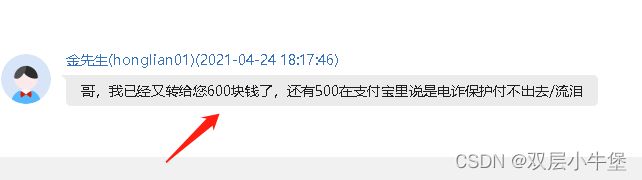

请综合分析,受害者一共被嫌疑人敲诈了多少钱(转账截图被隐藏在多个地方)2k一个

1k一个

600

2k一个

还有1k是在前面的网站数据库里面