ctf工具Nmap使用教程图文教程(超详细)

kali的命令行中可以直接使用 nmap 命令,打开一个「终端」,输入 nmap 后回车,可以看到 nmap 的版本,证明 nmap 可用。

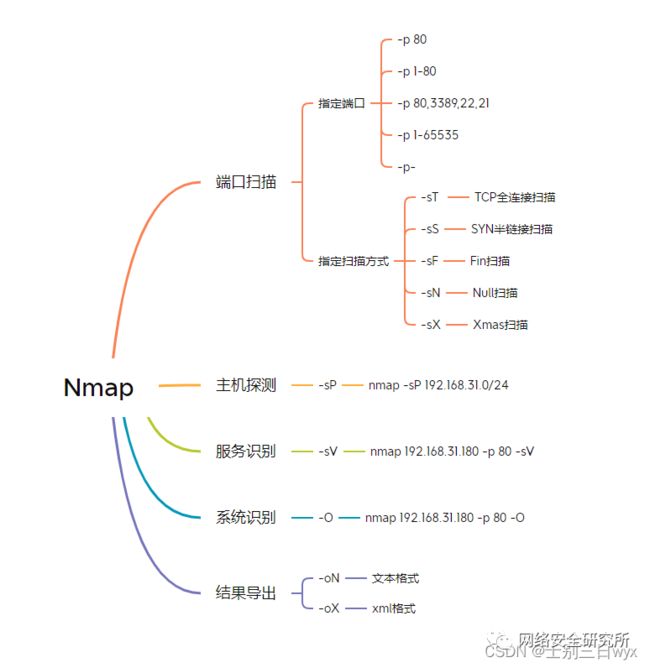

Nmap有四种基本功能:「端口扫描」、「主机探测」、「服务识别」和「系统识别」。

一、端口扫描

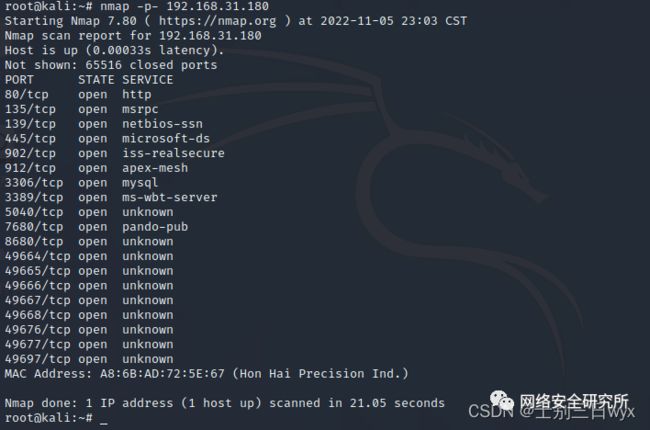

扫描主机的「开放端口」,在nmap后面直接跟主机IP(默认扫描1000个端口)

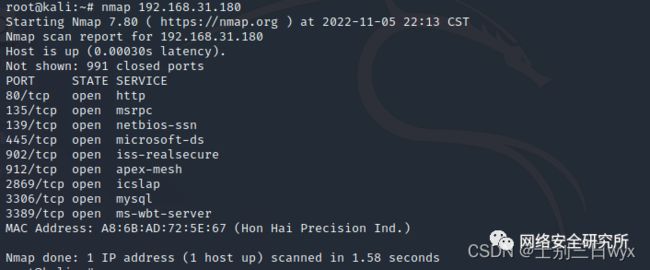

`nmap 192.168.31.180 `

* 1

从上图可以看到:它用1.58秒扫描了1000个端口,其中991个端口关闭,结果中列出的9个端口就是开放的端口。

1. 指定端口

扫描「指定端口」,使用 -p 参数,可以一次扫描单个端口、多个端口、或扫描一个范围的端口

`nmap 192.168.31.180 -p 80 nmap 192.168.31.180 -p 1-80 nmap 192.168.31.180 -p 80,3389,22,21 nmap 192.168.31.180 -p 1-65535 nmap 192.168.31.180 -p- # -p- 等价于 -p 1-65535 `

* 1

* 2

* 3

* 4

* 5

2. 指定扫描方式

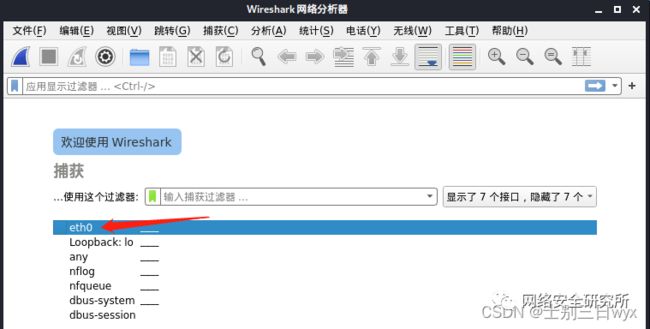

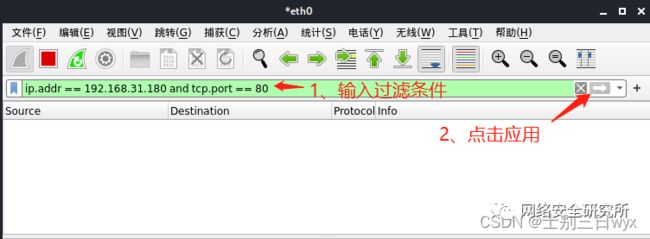

我们通过kali中的「wireshark」抓包分析不同扫描方式的请求信息,从而判断这些方式的区别。

点开kali的左上角,输入 wireshark 单击打开,选择抓包的网卡(我这里是 eth0 )。

输入过滤条件ip.addr == 192.168.31.180 and tcp.port == 80后,点击箭头应用。

这个过滤条件的意思是:过滤IP地址是 192.168.31.180 并且 端口是 TCP的80端口。

设置完过滤条件后,我们在命令行执行扫描命令,然后查看「wireshark」中的请求包。

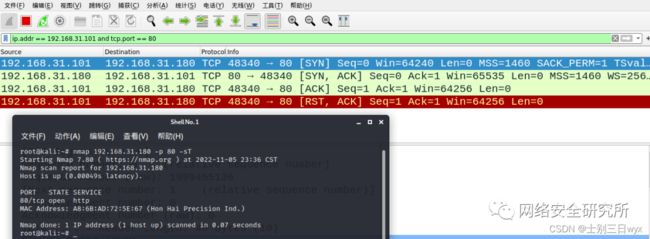

2.1 TCP全连接扫描

使用 -sT 参数进行TCP全连接扫描。

「全连接扫描」使用完整的三次握手建立链接,能够建立链接就判定端口开放,否则判定端口关闭。

`nmap 192.168.31.180 -p 80 -sT `

* 1

1)如果端口开放,就会进行完整的三次握手,成功建立链接,扫描结果中,STATE字段显示为 open 。

2)如果端口关闭,就只能进行一次握手,无法建立链接,扫描结果中,STATE字段显示为 closed。

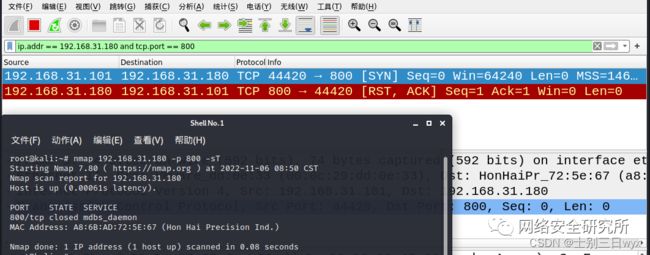

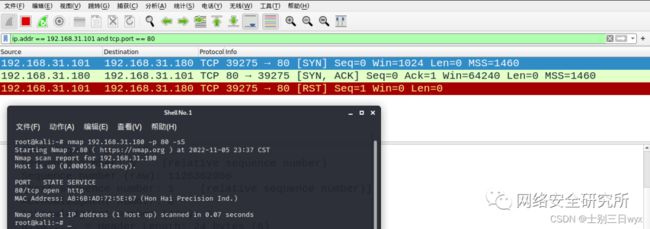

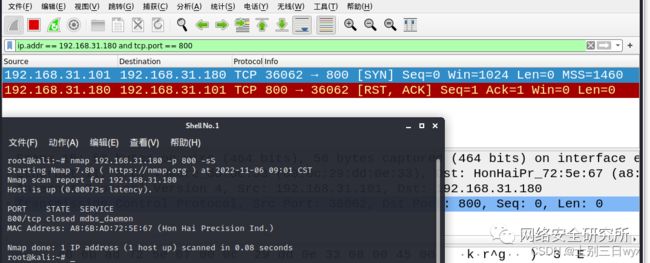

2.2 SYN半链接扫描

使用 -sS 参数进行SYN半链接扫描。

「半链接扫描」只进行两次握手,对方返回确认帧(ACK=1)就判定端口开放,否则判定端口关闭。

`nmap 192.168.31.180 -p 80 -sS `

* 1

1)如果端口开放,就会进行两次握手,扫描结果中,STATE字段为 open 。

2)如果端口关闭,就只有一次握手,扫描结果中,STATE字段为 closed。

2.3 隐秘扫描

隐秘扫描,只适用于Linux系统。

「隐秘扫描」向目标主机的端口发送TCP FIN包 或 Xmas tree包 或 Null包,如果收到RST响应包,就判定端口关闭,否则就判定端口开放或被屏蔽(open/filtered)

`nmap 127.0.0.1 -p 80 -sF # Fin扫描 nmap 127.0.0.1 -p 80 -sN # Null扫描(所有flags都为0的TCP包) nmap 127.0.0.1 -p 80 -sX # Xmas扫描(flags的FIN、URG、PUSH都为1的包) `

* 1

* 2

* 3

二、主机探测

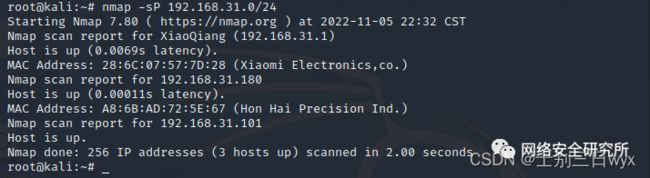

扫描网段中有哪些主机在线,使用 -sP 参数,不扫描端口,只扫描「存活主机」。

本质上是Ping扫描,能Ping通有回包,就判定主机在线。

`nmap -sP 192.168.31.0/24 `

* 1

从上图可以看到:它用2秒扫描了这个网段的256个IP,其中有3个存活主机,效率还是蛮不错的。

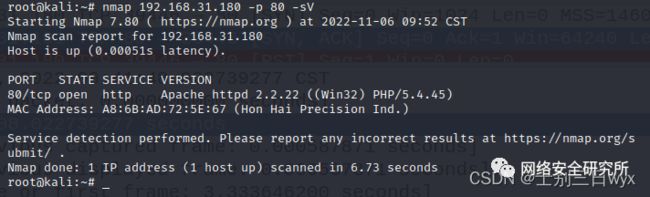

三、服务识别

扫描端口时,默认显示端口对应的服务,但不显示服务版本。

想要识别具体的「服务版本」,可以使用 -sV 参数。

`nmap 192.168.31.180 -p 80 -sV `

* 1

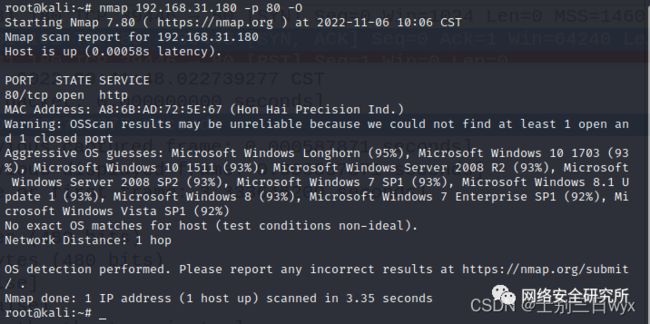

四、系统识别

想要识别「操作系统版本」,可以使用 -O 参数。

`nmap 192.168.31.180 -p 80 -O `

* 1

-

Nmap扫描出的系统版本并完全准确,仅供参考。

-

当识别不出具体版本时,Nmap会以概率的形式列举出可能的操作系统,如上图所示。

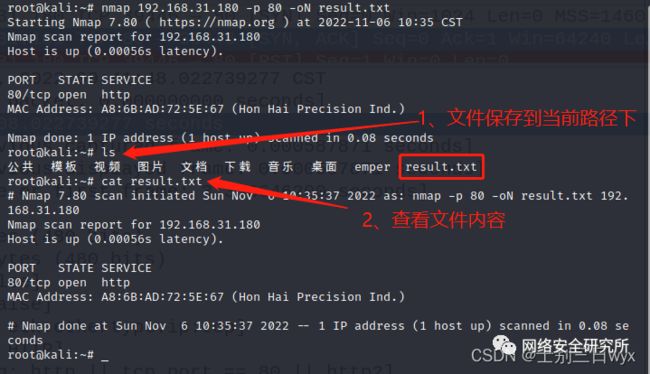

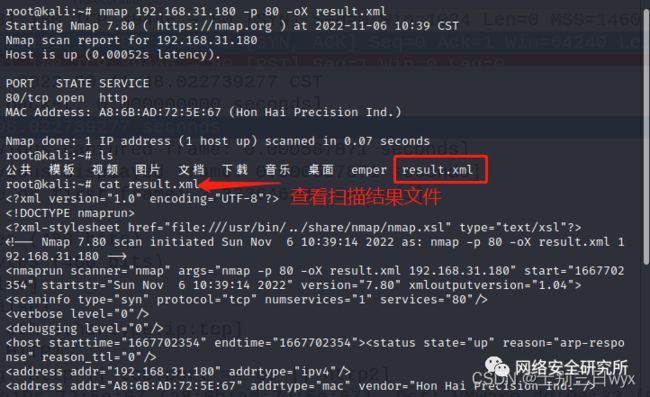

五、扫描结果导出

Nmap的扫描结果可以保存到文件中,比如文本格式、XML格式。

1)将扫描结果导出为「文本格式」,结果原样保存。

`nmap 192.168.31.180 -p 80 -oN result.txt `

* 1

2)将扫描结果导出为「xml格式」,结果的保存格式会发生变化。

`nmap 192.168.31.180 -p 80 -oX result.xml `

* 1

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

朋友们如果有需要全套《黑客&网络安全入门&进阶学习资源包》,可以扫描下方二维码免费领取

1️⃣零基础入门

① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

2️⃣视频配套资料&国内外网安书籍、文档

① 文档和书籍资料

② 黑客技术

因篇幅有限,仅展示部分资料