【HCIE】04.网络安全技术

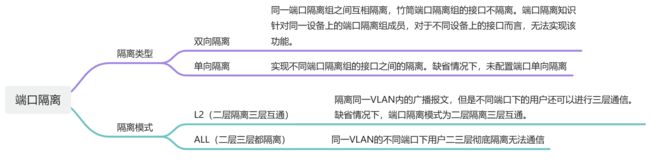

端口隔离

在同一VLAN中可以隔离二层与三层通信,让同VLAN内的设备可以通信或者不可以通信。

定义一个端口隔离组,在一个组内无法互访,不在一个组里面可以进行互访

port-isolate enable group1 //使能端口隔离功能

port-isolate mdoe all //全局模式

实现二层隔离,三层互访

int g0/0/1

port-isloate enable group1

port-isolate mode l2 //全局模式

int vlan 100

arp-proxy inner-sub-vlan-proxy enable 因为2层隔离,所以无法发送arp广播,因此需要使用arp代理

单向隔离

3的数据包可以给1,1不能回给3会被交换机直接丢弃

int g0/0/1

am isolate g0/0/3 //实现单向隔离,无法转发到3口MAC地址安全

MAC地址表项包括:

- 动态MAC地址表项,由接口通过报文中的源MAC地址学习获得,表项可老化,在系统复位,接口板热插播或接口板复位后,动态表项会丢失。

- 静态MAC地址表项,由用户手工配置并下发到各接口板,表项不老化。在系统复位,接口板热插拔或接口板复位后,保存的表项不会丢失。接口和MAC地址静态绑定后,其他接口收到源MAC是该MAC地址的报文将会被丢弃。

- 黑洞MAC地址表项,由用户手工配置,并下发到各接口板,表项不可老化。配置黑洞MAC地址后,源MAC地址或目的MAC地址是该MAC的报文将会被丢弃。

MAC地址表安全功能

静态MAC地址表项,将一些固定的上行设备或者信任用户的MAC地址配置为静态MAC表项,可以保证安全通信。

黑洞MAC地址表项,防止黑洞通过MAC地址攻击网络,交换机对来自黑洞MAC或者去往黑洞MAC的报文采取丢弃处理。怀疑有问题的MAC加入到黑名单中

动态MAC地址老化时间,合理配置动态MAC地址表项的老化时间,可以防止MAC地址爆炸式增长

禁止MAC地址学习功能,对于网络环境固定的场景或者已经明确转发路径的场景,通过配置禁止MAC地址学习功能,可以限制非信任用户接入,防止MAC地址攻击,提高网络安全性

限制MAC地址学习数量,在安全性较差的网络环境中,通过限制MAC地址学习数量,可以防止攻击者通过变换MAC地址进行攻击。

配置静态MAC

mac-address static 5411-1111-1111 g0/0/1 vlan 1

配置黑洞MAC

mac-address blackhole 5422-2222-2222 vlan 1 黑洞MAC

配置老化时间

mac-address aging-time 10 MAC老化时间,如果是0代表永远不老化

禁止学习MAC地址

[huawei-g0/0/1]mac-address learning disable [action {discard|foreard}如果要学习则关闭或者丢弃]//关闭MAC地址学习

配置最大学习地址数量及违反规则后的动作

[huawei-g0/0/1]mac-limit maximum max-numMAC //地址学习数量

[huawei-g0/0/1]mac-limit action{discard | forward} //超过了数量丢弃还是转发

[huawei-g0/0/1]mac-limit alarm {disable|enable} //超过了数量是否需要报警

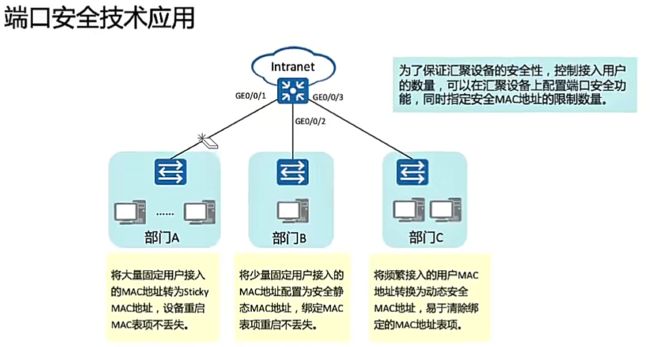

端口安全

通过在交换机的特性接口上部署端口安全,可以限制接口的MAC地址学习数量,并且配置出现越线的惩罚措施

端口安全通过将接口学习到的动态MAC地址转换为安全MAC地址,组织非法用户通过本接口和交换机通信,从而增强设备的安全性

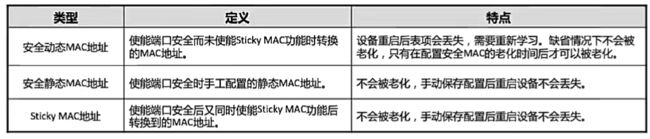

- 安全动态MAC地址,例如限制数量为3,那么就前三个MAC地址的安全的。

- 安全静态MAC地址

- Sticky MAC地址,一开机没有配置静态的,都是动态的,用这条命令把动态转为静态的MAC地址。

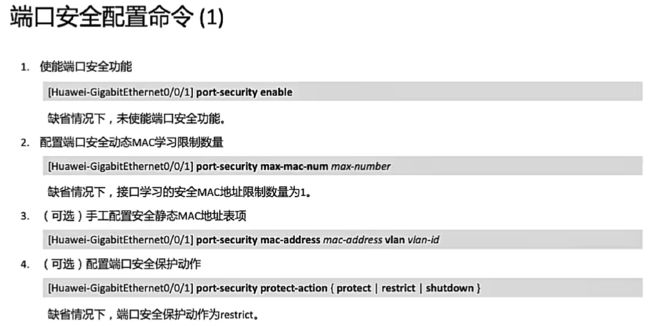

[Huawei-g0/0/1]port-security enable //开启端口安全功能

[Huawei-g0/0/1]port-security max-mac-num max-number //限制学习MAC地址最大数量

[Huawei-g0/0/1]port-security mac-address mac-address vlan vlan-id //静态绑定MAC

[Huawei-g0/0/1]port-security protect-action {protect | restrict | shutdown} //超过数量动作

[Huawei-g0/0/1]port-security mac-address sticky //启用stickyMAC地址漂移,可以解决环路

合理的MAC地址漂移:从一个接口学习到的MAC地址又从另一个接口上学习到了。

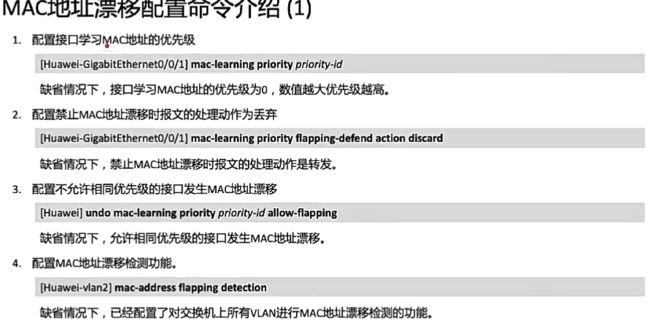

- 配置接口MAC地址学习优先级,高优先级学习到的正常,低优先级不学习的不正常

- 配置不允许相同优先级接口MAC地址漂移(相同优先级出现直接关闭后来者学习功能)

地址漂移检测功能

地址漂移检测

mac-address flapping detection //开启地址漂移检测功能

int g0/0/1

mac-address flapping trigger error-down //如果出现了地址漂移情况,error-down就关闭

int g0/0/2

mac-address flapping trigger error-down

error-down auto-recovery cause mac-address-flapping interval 45 //error-down自动恢复时间MACsec,提供二层数据安全传输

IPsec,除了VPN功能,主要用于加密,最早出现在IPV6中,后来引入到V4,可以把IP头部后面的内容加密,可以用来认证。将IPsec的功能引入到以太中。需要每台设备支持MACsec,比较消耗资源。

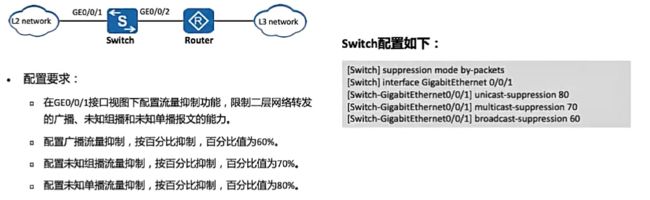

交换机流量抑制

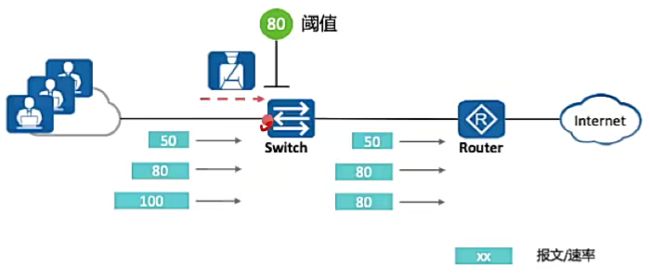

如果某个设备接口接收到的报文流量过大可能会影响到其他业务,配置流量抑制可以阻止已知组播报文和已知单薄报文的大流量冲击,,用来限制广播,未知组播,未知单播,BUM流量,如果流量太多,需要将流量抑制到阈值再进行转发

流量抑制工作原理

在接口入方向上,设备支持对广播,未知组播,未知单播,已知组播和已知单薄报文按百分比,包速率和比特速率进行流量抑制。设备监控接口下的各类报文速率并和配置的阈值相比较,当入口流量超过配置的阈值时,设备会丢弃超额的流量。

流量抑制举例

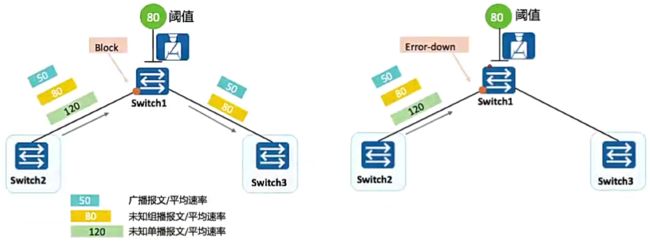

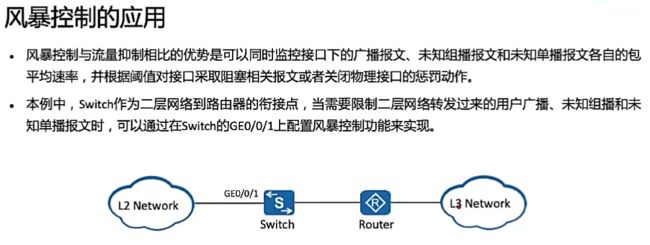

风暴控制

不停的发广播,产生广播风暴,超过阈值可以将端口关掉,对广播帧进行控制的,超过阈值实行惩罚措施(关闭端口或者error-down)

storm-control whitelist protocol {arp-request bpdu | dhcp |igmp | ospf}*流量抑制是把流量压到阈值进行转发,而广播风暴是流量超过阈值会阻塞或者error-down

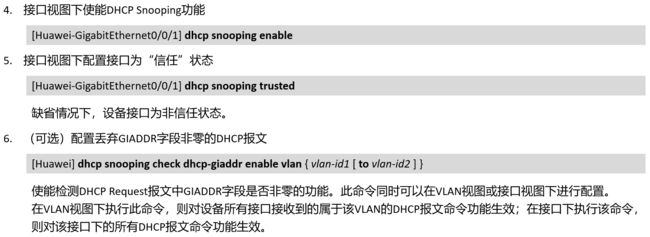

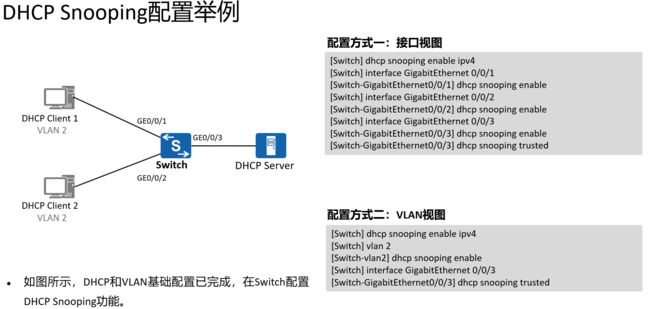

DHCP Snooping

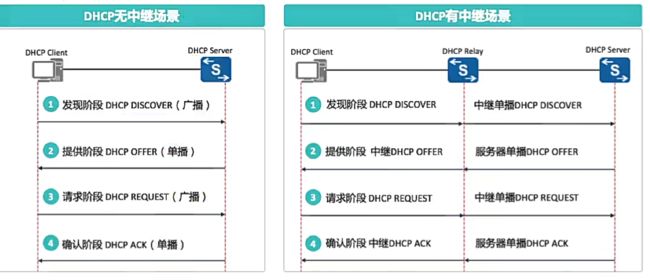

中继配置两个命令:要别人知道他是中继服务器,指定DHCP服务器

中继把客户机的广播报文转成单播发给服务器,服务器单播回给中继

dhcp snooping

dhcp本身是有缺陷的,因为如果有两个dhcp服务器,他会选择最先收到的地址使用,这就是一个bug。

客户机会选择最先回复的地址

把端口分为信任端口和非信任端口 信任接口可以处理dhcp的四种报文,接PC的端口可以设置非信任接口,只能处理discover和request报文。

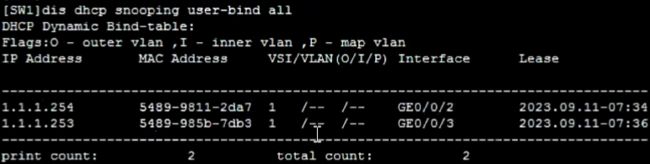

因为要看是什么报文所以需要解封装,解封装把IP地址,MAC地址,VLAN和接口,租期,都进行记录形成一个snooping表。

预防DHCP饿死攻击

我是黑客,源源不断的去模拟新的MAC地址申请IP地址,把IP地址都占用,服务器地址池里面就没有地址可用了(饿死攻击)

DHCP Snooping防饿死攻击

对于饿死攻击,可以通过DCHP Snooping的MAC地址限制功能来防止。该功能通过限制交换机上允许学习到的最多MAC地址数目,防止通过变换MAC地址,大量发送DHCP请求。

改变CHADDR值的DOS攻击

因为dhcp server中的chaddr字段记录的MAC地址来看MAC地址是否被分配为IP地址,所以黑客持续更改chaddr字段里面的值,但是MAC地址还是同样的来绕过交换机防御。

DHCP Snooping防改变CHADDR值的DoS攻击

为了避免收到攻击者改变CHADDR值的攻击,可以在设备上配置DHCP Snooping功能,检查dhcp request报文中的CHADDR字段。如果该字段根数据帧头部的源MAC相匹配,转发报文;否则,丢弃报文。从而保证合法用户可以正常使用网络服务。

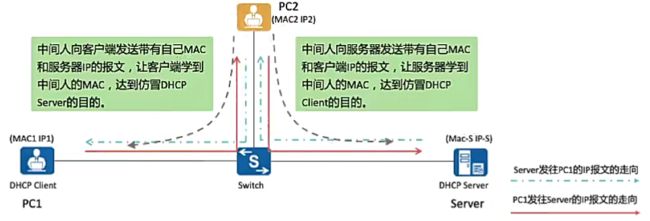

DHCP中间人攻击

利用ARP机制,让客户机与服务器之间数据交互时需要经过黑客的设备

利用了虚假的IP地址与MAC地址之间的映射关系来同时欺骗DHCP客户端和服务器

DHCP Snooping防DHCP中间人攻击

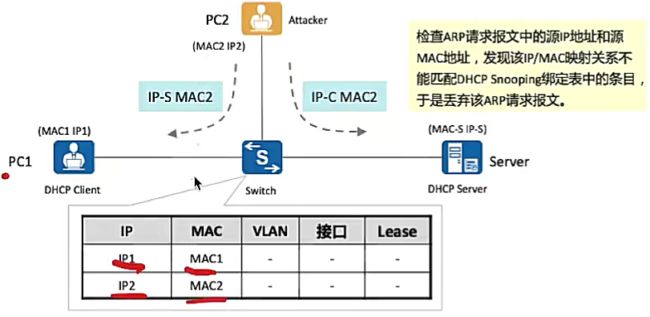

解决方法:为防御中间人攻击,可使用DHCP snoooping的绑定工作模式,当接口接收到ARP或者IP报文,使用ARP或者IP报文中的“源IP+源MAC”匹配DHCP Snooping绑定表。如果匹配就进行转发,如果不匹配就丢弃。

开启snooping功能之后,所以接口默认都是非信任接口

dis dhcp snooping user-bind all,有状态的表项

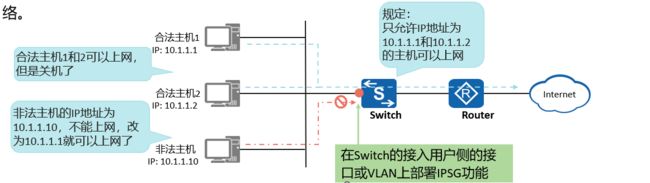

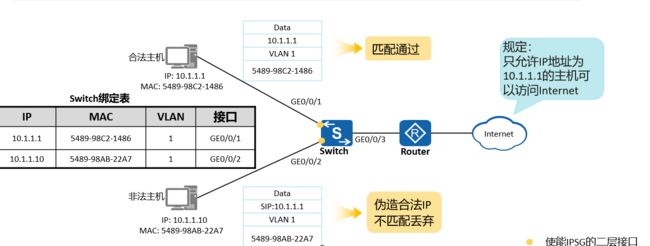

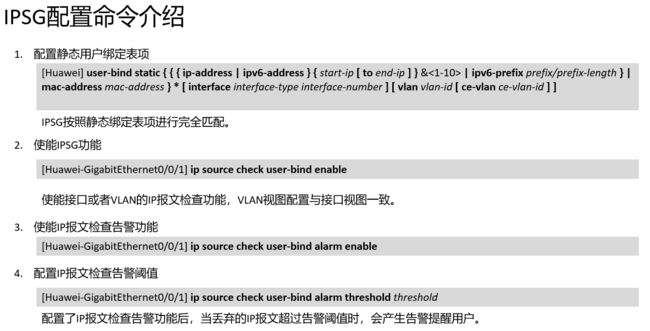

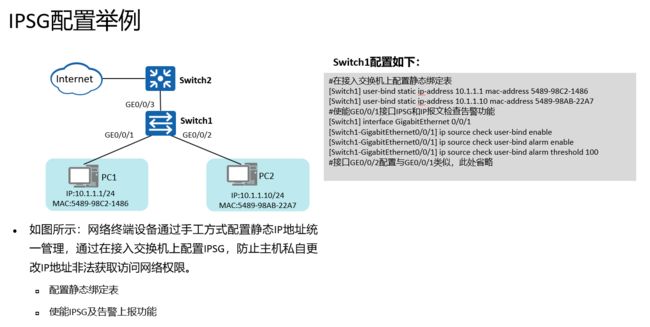

IPSG

IP Source Guard,针对IP判断源主机是否合法。

- IP地址欺骗攻击中,攻击者通过伪造合法用户的IP地址获取网络访问权限,非法访问网络,甚至造成合法用户无法访问网络,或者信息泄露。IPSG针对IP地址欺骗攻击提供了一种防御机制,可以阻止此类网络攻击行为

- lIP源防攻击(IPSG,IP Source Guard)是一种基于二层接口的源IP地址过滤技术。它能够防止恶意主机伪造合法主机的IP地址来仿冒合法主机,还能确保非授权主机不能通过自己指定IP地址的方式来访问网络或攻击网络。

工作原理

- IPSG利用绑定表(源IP地址、源MAC地址、所属VLAN、入接口的绑定关系)去匹配检查二层接口上收到的IP报文,只有匹配绑定表的报文才允许通过,其他报文将被丢弃。常见的绑定表有静态绑定表和DHCP Snooping动态绑定表。