SRC知识分享【干货满满】

一:SRC概念介绍

SRC(SecurityResponseCenter)安全应急响应中心,是企业用于对外接收来自用户/白帽发现并报告相关安全产品安全缺陷的站点,换句话说就是连接白帽子和企业的平台。同时也可以看成一个”资源置换平台“,白帽用自己的技术合法的向企业提交漏洞,企业给予相应的赏金。相对于企业组织内部技术人员进行渗透测试,SRC更像是发起一场“人民的战争”。

目前国内有两种漏洞平台,一种是缺陷报告平台,另一种就是xSRC平台。

缺陷报告平台:又称漏洞报告平台,是指由独立的第三方公司或机构成立综合性的“安全应急响应中心”。国内补天平台、漏洞盒子平台,以及据此衍生的Sobug众测平台等均属于该模式。外部报告者注册对应漏洞报告平台选择对应的厂商进行报送,接着该第三方机构会发送邮件提示相关厂商确认处理。这种方法的缺陷十分明显,厂商的历史漏洞信息完全暴露给第三方机构,报告中涉及的企业内部大量敏感信息因此外泄丧失私密性。

xSRC平台:又称企业SRC平台,即企业自行开发、运营的安全应急响应中心,制定自己的漏洞收集和披露计划。目前国内知名的有腾讯SRC、阿里巴巴SRC、百度SRC、深信服SRC、奇安信SRC、字节跳动SRC等,对外收集并处理白帽等报送的漏洞报告。该平台模式相对于独立于企业的第三方机构,企业在漏洞的收集和披露过程中完全掌控了主动性,拥有良好的私密性和可定制性。

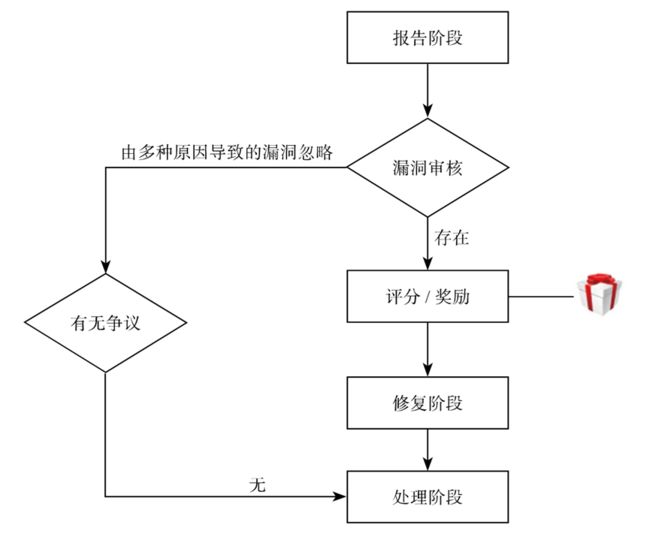

二:SRC反馈及处理流程

三:SRC具体平台介绍

缺陷报告平台:(包括但不限于,持续更新中)

| CNNVD | https://www,cnnvd.org.cn |

|---|---|

| CNVD | https://www.cnvd.org.cn |

| CICSVD | http://cstis.cn |

| 补天 | https://www.butian.net |

| 漏洞盒子 | https://www,vulbox.com |

| 火线安全平台 | http://huoxian.club |

| EDUSRC | https://src.edu-info.edu.cn |

xSRC平台:(包括但不限于,持续更新中)

A:

| 阿里巴巴 | https://security.alibaba.com |

|---|---|

| 阿里云先知 | https://xianzhi.aliyun.com |

| 安恒 | https://security.dbappsecurity.com.cn |

| 爱奇艺 | https://security.iqiyi.com |

| 安全狗 | http://security.safedog.cn |

B:

| 百度 | https://bsrc.baidu.com |

|---|---|

| BOSS直聘 | https://src.zhipin.com |

| 哔哩哔哩 | https://security.bilibili.com |

| 贝壳 | https://security.ke.com |

C:

| 菜鸟 | avrasmhttps://sec.cainiao.com |

|---|

D:

| 滴滴出行 | avrasmhttps://sec.didichuxing.com |

|---|---|

| 点融网 | http://security.dianrong.com |

| 东方财富 | http://security.eastmoney.com |

| 斗鱼 | https://security.douyu.com |

| 大疆 | https://security.dji.com |

| 斗米 | https://security.doumi.com |

| 度小满 | https://security.duxiaoman.com |

| Dhgate | http://dhsrc.dhgate.com |

E:

| 饿了么 | https://security.ele.me |

|---|---|

| 263 | https://www.263.net/263/helpcenter/security |

F:

| 法大大 | https://sec.fadada.com |

|---|---|

| 富友 | https://fsrc.fuiou.com |

G:|

| 瓜子 | https://security.guazi.com |

|---|

H:

| 华为 | https://bugbounty.huawei.com |

|---|---|

| 恒昌 | http://src.credithc.com |

| https://security.yy.com | |

| 货拉拉 | https://llsrc.huolala.cn |

| 好未来 | https://src.100tal.com |

| 合合 | https://security.intsig.com |

| 华住 | avrasmhttps://sec.huazhu.com |

| 火线 | https://www.huoxian.cn |

J:

| 金山办公 | https://security.wps.cn |

|---|---|

| 金山云 | https://kysrc.vulbox.com |

| 京东 | https://security.jd.com |

| 焦点 | https://security.focuschina.com |

| 竞技世界 | https://security.jj.cn |

K:

| 酷狗 | https://security.kugou.com |

|---|---|

| 快手 | https://security.kuaishou.com |

| 旷世 | https://megvii.huoxian.cn |

| L: | |

| 联想 | https://lsrc.vulbox.com |

| ------ | --------------------------------------- |

| 理想 | https://security.lixiang.com |

| 猎聘 | https://security.liepin.com |

M:

| 蚂蚁集团 | https://security.alipay.com |

|---|---|

| 美团 | https://security.meituan.com |

| 魅族 | avrasmhttps://sec.meizu.com |

| 陌陌 | https://security.immomo.com |

| 美丽联合 | https://security.mogu.com |

| 马蜂窝 | https://security.mafengwo.cn |

N:

| 你我贷 | https://www.niwodai.com/sec/index.htm |

|---|

O:

| OPPO | https://security.oppo.com |

|---|

P:

| 平安 | https://security.pingan.com |

|---|---|

| 拍拍贷 | http://sec.ppdai.com |

Q:

| 去哪儿 | https://security.qunar.com |

|---|---|

| 千米 | https://security.qianmi.com |

R:

| 融360 | https://security.rong360.com |

|---|

S:

| 深信服 | https://security.sangfor.com.cn |

|---|---|

| 360 | https://security.360.cn |

| Soul | https://security.soulapp.cn |

| 顺丰 | http://sfsrc.sf-express.com |

| 苏宁 | https://security.suning.com |

| 水滴安全 | https://security.shuidihuzhu.com |

| 世纪佳缘 | https://src.jiayuan.com |

T:

| 腾讯 | https://security.tencent.com |

|---|---|

| T3出行 | https://security.t3go.cn |

| TCL | https://src.tcl.com |

| 同程旅行 | avrasmhttps://sec.ly.com |

| 同程数科 | https://securitytcjf.com |

| 统信 | https://src.uniontech.com |

| 途虎 | https://security.tuhu.cn |

| 途牛 | avrasmhttps://sec.tuniu.com |

| 同舟共测 | https://tz.alipay.com |

U:

| UCloud | avrasmhttps://sec.ucloud.cn |

|---|

V:

| VIVO | https://security.vivo.com.cn |

|---|---|

| VIPKID | https://security.vipkid.com.cn |

W:

| 网易 | https://aq.163.com |

|---|---|

| 微博 | https://wsrc.weibo.com |

| 微众 | https://security.webank.com |

| 完美世界 | http://security.wanmei.com |

| 唯品会 | avrasmhttps://sec.vip.com |

| 58 | https://security.58.com |

| WIFI万能钥匙 | avrasmhttps://sec.wifi.com |

| 挖财 | avrasmhttps://sec.wacai.com |

| 伍林堂 | https://www.wulintang.net |

X:

| 小米 | avrasmhttps://sec.xiaomi.com |

|---|---|

| 携程 | avrasmhttps://sec.ctrip.com |

| 讯飞 | https://security.iflytek.com |

| 喜马拉雅 | https://security.ximalaya.com |

| 新浪 | avrasmhttps://sec.sina.com.cn/ |

| 小赢 | https://security.xiaoying.com |

| 享道出行 | https://src.saicmobility.com |

Y:

| 银联 | https://security.unionpay.com |

|---|---|

| 萤石 | https://ysrc.ys7.com |

| 有赞 | https://src.youzan.com |

| 一加 | https://security.oneplus.com |

| 易宠 | avrasmhttps://sec.epet.com/ |

| 宜信 | https://security.creditease.cn |

| 一起教育 | https://security.17zuoye.com |

Z:

| 猪八戒网 | https://sec.zbj.com |

|---|---|

| 中通 | https://sec.zto.com |

四:SRC行业安全测试规范

【参与标准制定组织/企业:腾讯SRC、蚂蚁金服SRC、ASRC、阿里云先知、百度SRC、本地生活SRC、菜鸟SRC、滴滴SRC、京东SRC、LYSRC、蘑菇街SRC、陌陌SRC、360SRC、苏宁SRC、同舟共测-企业安全响应联盟、唯品会SRC、微博SRC、VIPKIDSRC、网易SRC、WiFi万能钥匙SRC、完美世界SRC、小米SRC等】

(1):测试规范主要内容

1.注入漏洞,只要证明可以读取数据就行,严禁读取表内数据。对于UPDATE、DELETE、INSERT等注入类型,不允许使用自动化工具进行测试。

2.越权漏洞,越权读取的时候,能读取到的真实数据不超过5组,严禁进行批量读取。

3.帐号可注册的情况下,只允许用自己的2个帐号验证漏洞效果,不要涉及线上正常用户的帐号,越权增删改,请使用自己测试帐号进行。帐号不可注册的情况下,如果获取到该系统的账密并验证成功,如需进一步安全测试,请咨询管理员得到同意后进行测试。

4.存储xss漏洞,正确的方法是插入不影响他人的测试payload,严禁弹窗,推荐使用console.log,再通过自己的另一个帐号进行验证,提供截图证明。对于盲打类xss,仅允许外带domain信息。所有xss测试,测试之后需删除插入数据,如不能删除,请在漏洞报告中备注插入点。

5.如果可以shell或者命令执行的,推荐上传一个文本证明,如纯文本的1.php、1.jsp等证明问题存在即可,禁止下载和读取服务器上任何源代码文件和敏感文件,不要执行删除、写入命令,如果是上传的webshell,请写明shell文件地址和连接口令。

6.在测试未限制发送短信或邮件次数等扫号类漏洞,测试成功的数量不超过50个。如果用户可以感知,例如会给用户发送登陆提醒短信,则不允许对他人真实手机号进行测试。

7.如需要进行具有自动传播和扩散能力漏洞的测试(如社交蠕虫的测试),只允许使用和其他账号隔离的小号进行测试。不要使用有社交关系的账号,防止蠕虫扩散。

8.禁止对网站后台和部分私密项目使用扫描器。

9.除特别获准的情况下,严禁与漏洞无关的社工,严禁进行内网渗透。

10.禁止进行可能引起业务异常运行的测试,例如:IIS的拒绝服务等可导致拒绝服务的漏洞测试以及DDOS攻击。

11.请不要对未授权厂商、未分配给自己的项目、超出测试范围的列表进行漏洞挖掘,可与管理员联系确认是否属于资产范围后进行挖掘,否则未授权的法律风险将由漏洞挖掘者自己承担。

12.禁止拖库、随意大量增删改他人信息,禁止可对服务稳定性造成影响的扫描、使用将漏洞进行黑灰产行为等恶意行为。

13.敏感信息的泄漏会对用户、厂商及上报者都产生较大风险,禁止保存和传播和业务相关的敏感数据,包括但不限于业务服务器以及Github等平台泄露的源代码、运营数据、用户资料等,若存在不知情的下载行为,需及时说明和删除。

14.尊重《中华人民共和国网络安全法》的相关规定。禁止一切以漏洞测试为借口,利用安全漏洞进行破坏、损害用户利益的行为,包括但不限于威胁、恐吓SRC要公开漏洞或数据,请不要在任何情况下泄露漏洞测试过程中所获知的任何信息,漏洞信息对第三方披露请先联系SRC获得授权。企业将对违法违规者保留采取进一步法律行动的权利。

(2):SRC安全测试其他规范内容

1.仅可针对测试企业的相关产品开展安全测试,同时,安全测试需要遵守《中华人民共和国网络安全法》、《中华人民共和国数据安全法》、《中华人民共和国个人信息保护法》及相关法律法规的规定,采取合法、正当的方式,不得侵犯任何第三方合法权益。

2.不得利用计算机病毒、网络攻击、网络侵入、干扰测试企业网络正常功能、窃取网络数据等危害网络安全行为的技术措施(包括但不限于程序、工具)开展安全测试,如上传恶意文件及木马、增删改其他用户个人数据、添加后门账号/权限、扫描攻击内网等渗透行为,不得对国家安全、国计民生、公共利益的关键信息基础设施产生任何危害。

3.在开展安全测试时不得窃取或者以其他非法方式获取任何测试企业或者其他第三方的商业信息(包括但不限于源代码、运营数据、用户资料等)、个人信息,不得非法出售或者非法向他人提供测试企业或者其他第三方的商业信息、个人信息。

4.禁止进行内网渗透测试行为,例如:获取内网权限后在内网使用扫描器、或横向接触非对外开放系统目标、获取内网应用/主机权限/数据等。

5.禁止进行近源攻击或者黑客物理入侵、社会工程学测试或邮件钓鱼等非技术漏洞测试,尤其是禁止使用社工库等非法手段获取用户密码。

7.针对业务线专测:专测开始前需和运营报备即将使用的C2的IP地址,未及时报备将视为未授权攻击行为。禁止盗用、借用、售卖测试账号,不得擅自修改账号密码、换绑手机号、添加子账号等;禁止利用测试账号对专测范围外的产品和业务测试;测试账号仅限专测时间内使用。

8.未经测试企业授权,不得向任何第三方公开漏洞或提供任何与测试企业产品有关的安全情报。

(3):总结

挖洞万般好,合法要记牢;触线一时爽,牢底定坐穿。

五:漏洞评级准则

(1)漏洞评级准则

1:严重漏洞

(1)直接获取核心系统权限(服务器端权限、客户端权限)的漏洞,包括但不限于:远程命令执行漏洞、任意代码执行漏洞、SQL注入获取系统可执行权限、缓冲区溢出等。

(2)泄露大量核心敏感数据的漏洞,包括但不限于:核心DB的SQL注入漏洞、用户敏感信息接口越权导致的大范围泄露(大量机密信息泄露如密码、私钥、个人隐私信息泄露等)。

(3)核心系统的严重逻辑设计缺陷或流程缺陷,包括但不限于批量修改任意账号密码漏洞、任意账号登陆、支付系统逻辑漏洞

(4)客户端大量敏感信息泄露的漏洞,包括但不限于远程获取用户大量敏感信息、本地越权访问TEE保护的支付相关或者用户认证相关信息、TEE任意代码执行(高权限)

(5)设备端安全机制绕过,包括但不限于绕过SELinux

(6)远程系统级永久性拒绝服务攻击

(7)无需用户交互或简单用户交互的远程代码任意执行、远程任意文件读写

(8).设计缺陷导致未经授权的跨租户数据篡改和访问。

(9)虚拟机逃逸获取宿主机的权限。

(10)漏洞的组合、弱口令等方式,导致渗透进入内网并获取核心业务控制权限。

(11)严重的逻辑设计缺陷或流程缺陷,导致关键业务的篡改。

2:高危漏洞

(1)客户端远程永久性拒绝服务

(2)本地任意文件读写、打开非导出组件、本地代码执行

(3)越权敏感操作,导致未经授权的修改用户关键业务、重要信息、关键业务的配置信息、以及大量用户信息泄露等。

(4)关键页面的CSRF、存储型XSS、存储型XSS可导致蠕虫导致影响大量用户的漏洞等。

(5)XXE等未经授权的系统文件访问漏洞等。

(6)严重业务逻辑缺陷导致身份认证绕过。

(7)设计缺陷导致内部服务越权访问,如SSRF。

(8)账号被劫持导致漏洞等。

3:中危漏洞

(1)需要用户交互导致获取用户敏感信息(反射型XSS、反射型DOM-XSS、一般页面的存储型XSS)等。

(2)一般信息泄露如用户订单、交易信息等导致漏洞以及普通信息泄露,包括但不限于包含敏感信息的完整源代码泄露、无信息回显的SSRF漏洞。

(3)如Session固定、Session可预测等身份仿冒导致漏洞。

(4)目录遍历等导致普通信息泄露。

(5)安全控制绕过产生大量垃圾数据以及设备端保护功能绕过。

(6)普通越权操作,非关键业务篡改,影响有限,包括不限于仿冒管理员身份发布虚假消息等。

(7)普通的逻辑设计缺陷和流程缺陷导致漏洞等。

(8)由于账号管理不当,造成非核心业务(包括但不限于测试业务等)的滥用、篡改等。

(9)客户端远程临时性拒绝服务,或直接导致业务拒绝服务的漏洞。包括但不仅限于网站应用拒绝服务等造成严重影响的远程拒绝服务漏洞。

(10)本地数据库注入(可造成信息泄漏或其他危害的)

4:低危漏洞

(1)轻微信息泄露漏洞,包括但不仅限于路径信息泄漏、SVN信息泄漏、PHPinfo、.git文件泄露、DjangoDebug、服务端业务日志内容、异常信息泄露,日志打印、配置信息、异常信息等从而导致漏洞;

(2)频控缺陷漏洞,包括但不限于短信炸弹、用户账户密码暴力破解

(3)可用于钓鱼或黑产的漏洞,包括但不限于任意URL跳转、反射型XSS漏洞

(4)容易被利用的或产生较大影响的客户端不安全配置漏洞

(5)参数过滤不严格导致不安全的URL跳转,可被用于发起钓鱼攻击,挂马等。

(6)账号批量枚举导致漏洞。

(7)轻微信息泄漏。

(8)包括但不仅限于难以利用的SQL注入点、可引起传播和利用的Self-XSS、需构造部分参数且有一定影响的CSRF、URL跳转漏洞,有一定影响的爆破,验证码失效绕过等难以利用但存在安全隐患的漏洞。

(9)影响有限的设计缺陷和流程缺陷等。

六:资产范围

(1)企业信息资产分类

1.数据资产:以物理或电子的方式记录的各类数据。如文件资料、电子数据等。

2.软件资产:企业信息处理设施(服务器、台式机、笔记本、存储设备等)上安装的各种软件。

3.实物资产:各种与业务相关的物理设备或硬件设备。

4.人员资产:各种具有企业合同约束的人员。

5.服务资产:为企业所属的各种已识别的资产起支撑作用的服务。

(2)xSRC资产

1:域名或子域名2:APP

3:小程序