Secrets

文章目录

- 主要内容

- 一.命令行创建

-

-

- 1.命令行创建

-

-

- 代码如下(示例):

-

- 2.解释

-

- 二.环境变量secret

-

-

- 1.使用刚才创建的密码,创建Pod并进行尝试。

-

-

- 代码如下(示例):

-

- 2.解释

-

- 总结

主要内容

- 命令行创建

- 环境变量secret

预备知识

Secrets(秘密)是一种用于存储和管理敏感信息的机制,如API密钥、数据库密码、加密密钥等。在软件开发中,将这些敏感信息硬编码到代码中是不安全的,因为代码可能会被泄露、共享或存储在不安全的地方。使用Secrets可以将这些敏感信息与代码分离,以提高安全性。

在软件开发中,Secrets通常以环境变量的形式存在。通过将敏感信息存储在环境变量中,可以避免将其明文写入代码或配置文件中。这样,代码可以通过读取环境变量来获取敏感信息,而不必直接访问敏感信息本身。

使用Secrets的一般步骤如下:

-

创建Secrets:首先,需要创建一个Secrets来存储敏感信息。这可以通过命令行工具、配置文件或云平台上的控制台来完成。

-

引用Secrets:在代码中,可以通过读取环境变量来引用Secrets。这可以使用编程语言的内置函数或库来完成。

-

加密和解密:在某些情况下,敏感信息可能需要加密存储。在这种情况下,需要使用加密算法将敏感信息进行加密,并在需要使用时进行解密。

-

安全管理:Secrets是敏感信息,因此需要采取适当的安全措施来保护它们。这包括限制对Secrets的访问权限、定期更换Secrets、监控和审计Secrets的使用等。

需要注意的是,尽管使用Secrets可以提高安全性,但仍然需要采取其他安全措施来保护应用程序和系统的安全性。这包括使用防火墙、更新和修补软件漏洞、实施访问控制等。

总之,Secrets是一种用于存储和管理敏感信息的机制,可以帮助提高应用程序和系统的安全性。通过将敏感信息与代码分离,并使用环境变量来引用它们,可以减少敏感信息泄露的风险,并提高代码的可维护性和可移植性。

一.命令行创建

在命令行中创建是指在终端或命令提示符窗口中使用命令来创建或配置某个资源或执行某个操作。命令行创建通常是通过输入特定的命令和参数来完成的。

以下是命令行创建的一般步骤:

-

打开终端或命令提示符窗口:首先,需要打开一个终端或命令提示符窗口,以便在其中输入命令。

-

输入命令:在终端或命令提示符窗口中,输入相应的命令来执行创建操作。命令的具体语法和参数取决于要创建的资源或要执行的操作。

-

提供必要的参数:某些命令可能需要提供一些必要的参数,以便正确执行创建操作。这些参数可能包括资源的名称、位置、配置选项等。

-

执行命令:输入完命令和参数后,按下回车键执行命令。系统将根据命令的指示执行相应的操作。

-

等待完成:一些创建操作可能需要一些时间来完成。在命令执行过程中,可以在终端或命令提示符窗口中看到相应的进度信息或提示消息。

-

验证创建结果:创建操作完成后,可以验证所创建的资源是否成功。这可以通过执行其他命令、查看日志文件或使用相应的工具来完成。

命令行创建的用法可以广泛应用于各种情况,例如创建文件或目录、创建数据库、创建虚拟机、创建网络连接等。通过命令行创建可以提供更灵活和可自动化的方式来管理和配置系统资源。

需要注意的是,命令行创建可能需要一些专业知识和经验。在使用命令行创建之前,建议先了解相关命令的语法和参数,以及可能产生的影响和风险。同时,建议在创建之前备份重要的数据和配置,以防意外情况发生。

1.命令行创建

代码如下(示例):

kubectl create secret generic mysqlpass --from-literal=password=ABCabc123

2.解释

`kubectl create secret generic mysqlpass --from-literal=password=ABCabc123` 是一个使用kubectl命令创建一个名为mysqlpass的通用(secret generic)类型的Secret的命令。该Secret用于存储MySQL数据库的密码信息。

具体解释如下:

- `kubectl` 是 Kubernetes 的命令行工具,用于与 Kubernetes 集群进行交互。

- `create` 是kubectl命令的一个子命令,用于在 Kubernetes 集群中创建资源。

- `secret` 是要创建的资源类型,表示创建一个Secret资源。

- `generic` 是Secret的类型,通用类型的Secret可以用于存储任意类型的敏感信息。

- `mysqlpass` 是要创建的Secret的名称,可以根据需要自定义。

- `--from-literal=password=ABCabc123` 指定了Secret的数据。`--from-literal` 表示从字面值创建数据,`password=ABCabc123` 表示将名为`password`的键与值`ABCabc123`关联起来。

执行该命令后,Kubernetes将创建一个名为mysqlpass的Secret,并将键`password`与值`ABCabc123`关联起来。这样,其他应用程序或Pod可以通过引用该Secret来获取MySQL数据库的密码信息。例如,在Pod的配置文件中,可以通过`env`字段将Secret的值设置为环境变量,或者通过`volumeMounts`字段将Secret的值挂载为文件,供应用程序读取。

请注意,使用`kubectl create secret`命令创建的Secret将以明文形式存储在Kubernetes集群中。因此,在生产环境中,应该采取额外的安全措施来保护敏感信息的安全性,例如使用加密存储或密钥管理系统。

二.环境变量secret

环境变量是操作系统中存储配置信息的一种机制。环境变量可以在应用程序中引用,以获取配置信息或其他需要的数据。Secrets是一种敏感信息,例如密码、API密钥或数据库凭据,可以存储为环境变量的值,以便在应用程序中使用。

环境变量Secrets的使用可以提供以下优势:

-

安全性:将敏感信息存储为环境变量的值可以避免将其直接硬编码到代码中,从而减少了敏感信息泄露的风险。环境变量通常被操作系统或运行时环境安全地存储和管理。

-

灵活性:使用环境变量可以在不修改代码的情况下更改配置信息。这使得应用程序更具可配置性和可移植性,可以在不同环境中轻松部署和运行。

-

简化部署:通过使用环境变量,可以将应用程序和配置信息分离开来,使得部署过程更加简化。可以通过在部署过程中设置环境变量的值来配置应用程序,而无需修改代码或配置文件。

环境变量Secrets的用法可以根据不同的操作系统和编程语言而有所不同。以下是一些常见的用法示例:

-

在命令行中设置环境变量:可以使用

export命令(在Unix/Linux系统上)或set命令(在Windows系统上)来设置环境变量的值。例如,export API_KEY=abc123会将名为API_KEY的环境变量设置为abc123。 -

在代码中引用环境变量:在大多数编程语言中,可以使用特定的语法来引用环境变量的值。例如,在Python中,可以使用

os.environ对象来获取环境变量的值,如api_key = os.environ.get('API_KEY')。 -

在容器中使用环境变量:在容器化环境中,可以使用容器编排工具(如Docker或Kubernetes)来设置环境变量的值。这可以通过配置文件或命令行参数来完成。

需要注意的是,环境变量Secrets的安全性取决于操作系统和运行时环境的安全性。因此,仍然需要采取其他安全措施来保护敏感信息的安全性,例如限制对环境变量的访问权限、加密敏感信息、定期更换环境变量的值等。

当涉及到环境变量Secrets的用法时,有几个常见的方案可以考虑:

-

在操作系统中设置环境变量:操作系统提供了设置环境变量的功能,可以在系统级别配置环境变量。这样,任何在该系统上运行的应用程序都可以访问这些环境变量。具体的设置方法取决于操作系统,例如在Windows上可以通过“系统属性”->“高级”->“环境变量”来设置,而在Unix/Linux上可以使用

export命令。 -

在应用程序中引用环境变量:应用程序可以通过编程语言提供的API来获取环境变量的值。例如,在Python中可以使用

os.environ对象来获取环境变量的值,如api_key = os.environ.get('API_KEY')。这样,应用程序可以通过读取环境变量来获取敏感信息,而不需要将其直接硬编码到代码中。 -

使用配置文件管理环境变量:可以将环境变量的值存储在一个配置文件中,然后在应用程序中读取该文件来获取配置信息。这样可以将敏感信息分离出代码,便于管理和维护。在不同的环境中,可以使用不同的配置文件来提供不同的配置信息。

-

使用容器编排工具管理环境变量:在容器化环境中,可以使用容器编排工具(如Docker或Kubernetes)来设置环境变量。这可以通过配置文件或命令行参数来完成。容器编排工具提供了一种简单和可重复的方式来管理和配置环境变量,使得应用程序在不同环境中的部署更加灵活和可控。

无论选择哪种方案,都需要注意敏感信息的安全性。建议采取以下措施来保护环境变量Secrets的安全:

- 限制对环境变量的访问权限:确保只有授权的用户或应用程序可以访问环境变量的值。

- 加密敏感信息:可以对敏感信息进行加密,以防止未经授权的访问。

- 定期更换环境变量的值:定期更换环境变量的值可以减少敏感信息泄露的风险。

- 监控和审计环境变量的使用:监控和审计环境变量的使用可以及时发现异常活动或潜在的安全风险。

总之,环境变量Secrets是一种存储和管理敏感信息的机制,可以提高应用程序的安全性和可配置性。通过合理使用环境变量Secrets的方案,可以保护敏感信息的安全,并使应用程序更加灵活和可移植。

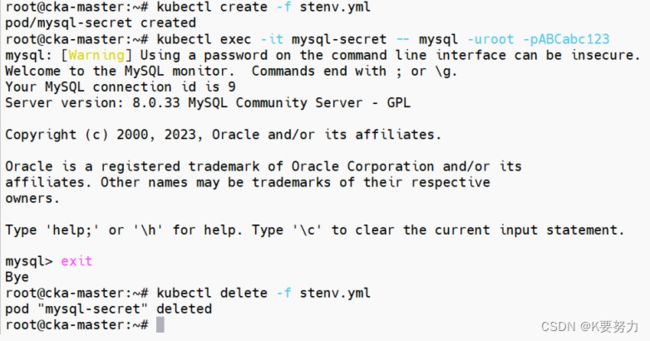

1.使用刚才创建的密码,创建Pod并进行尝试。

代码如下(示例):

cat > stenv.yml <<EOF

apiVersion: v1

kind: Pod

metadata:

name: mysql-secret

spec:

containers:

- name: mysqlname

image: mysql

imagePullPolicy: IfNotPresent

env:

- name: MYSQL_ROOT_PASSWORD

valueFrom:

secretKeyRef:

name: mysqlpass

key: password

EOF

kubectl create -f stenv.yml

kubectl exec -it mysql-secret -- mysql -uroot -pABCabc123

kubectl delete -f stenv.yml

2.解释

上述命令将创建一个名为`mysql-secret`的Pod,并在其中运行一个名为`mysqlname`的容器。该容器使用MySQL镜像,并设置了一个环境变量`MYSQL_ROOT_PASSWORD`,其值从名为`mysqlpass`的Secret中的`password`键获取。

具体解释如下:

1. `cat > stenv.yml <<EOF`:将命令行中的输入内容重定向到名为`stenv.yml`的文件中。

2. `apiVersion: v1`:指定使用的Kubernetes API版本。

3. `kind: Pod`:定义要创建的资源类型为Pod。

4. `metadata`:定义Pod的元数据,包括名称。

5. `spec`:定义Pod的规格,包括容器和其他配置。

6. `containers`:定义Pod中的容器列表。

7. `- name: mysqlname`:定义容器的名称为`mysqlname`。

8. `image: mysql`:指定容器使用的镜像为MySQL。

9. `imagePullPolicy: IfNotPresent`:指定在本地不存在该镜像时才从远程拉取。

10. `env`:定义容器的环境变量。

11. `- name: MYSQL_ROOT_PASSWORD`:定义环境变量的名称为`MYSQL_ROOT_PASSWORD`。

12. `valueFrom`:指定环境变量的值从其他资源获取。

13. `secretKeyRef`:指定从Secret中获取值。

14. `name: mysqlpass`:指定要引用的Secret的名称为`mysqlpass`。

15. `key: password`:指定从Secret中获取的键为`password`。

16. `EOF`:表示输入结束。

接下来,使用`kubectl create -f stenv.yml`命令将`stenv.yml`文件中定义的资源创建到Kubernetes集群中。

然后,使用`kubectl exec -it mysql-secret -- mysql -uroot -pABCabc123`命令在`mysql-secret` Pod中的容器中执行MySQL命令,并提供用户名`root`和密码`ABCabc123`进行身份验证。

最后,使用`kubectl delete -f stenv.yml`命令删除之前创建的Pod。

总结

以上是今天要讲的内容,学到了secret相关知识,应用了命令行创建,环境变量secret。